*本文章仅供学习交流,切勿用于非法通途,如有侵犯贵司请及时联系删除

一、目标参数

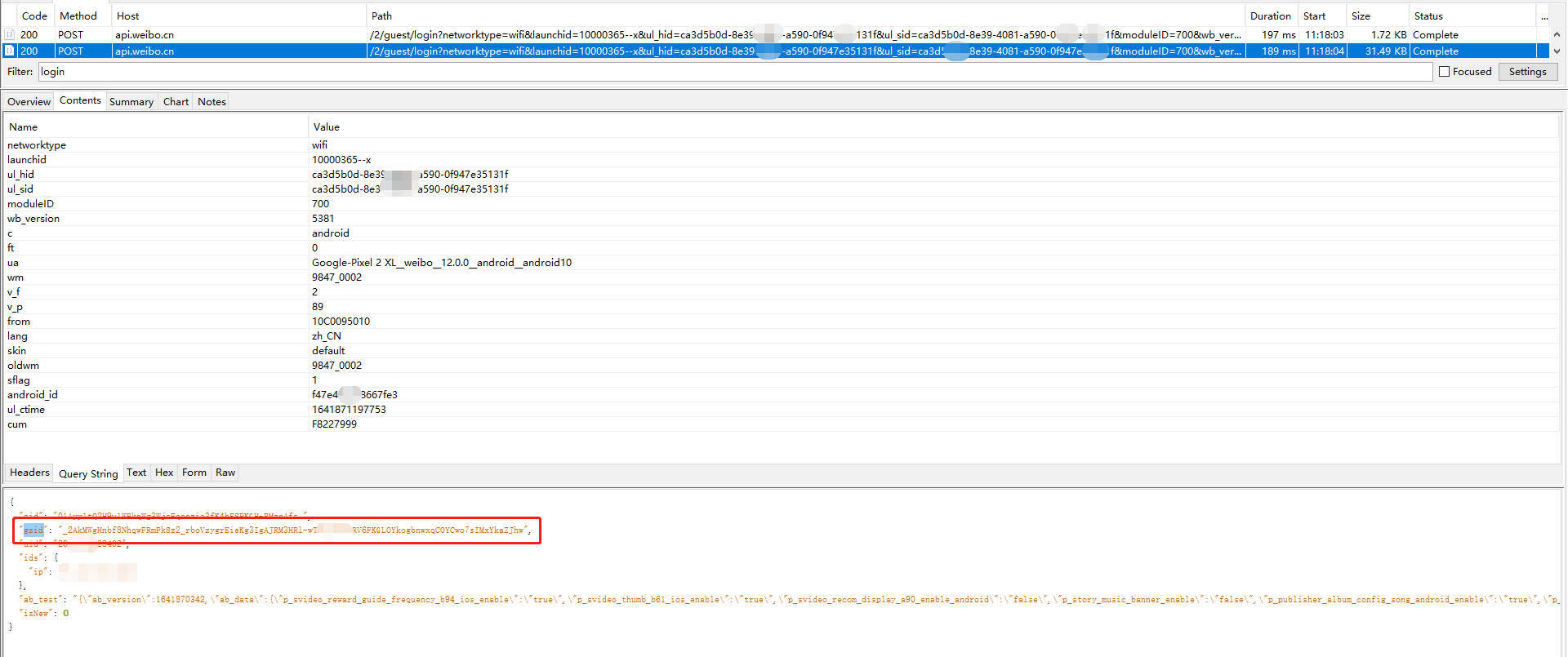

gsid

二、抓包

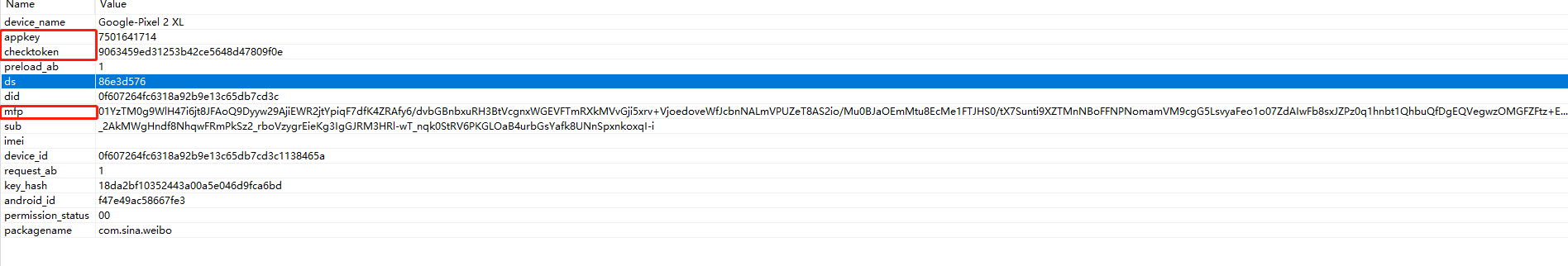

表单里面必要的几个参数checktoken、mfp、appkey,其中appkey是固定值。

表单里面必要的几个参数checktoken、mfp、appkey,其中appkey是固定值。

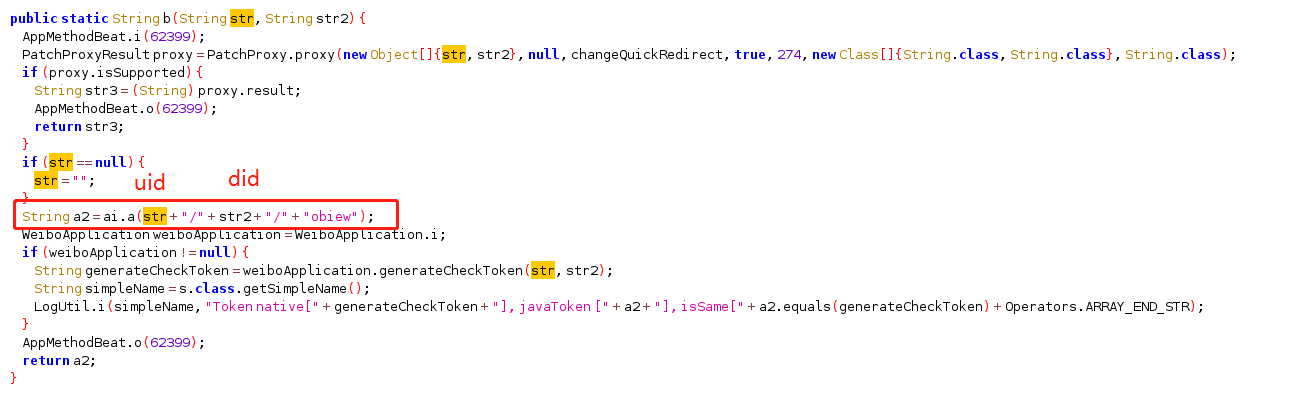

0x01、checktoken

jadx搜索checktoken,跟进去发现个b方法,用r0tracer hook一下这个方法,根据抓包对应下发现是

uid+ “/” + did+ “/” + "obiew"拼接后传入ai.a中。

*** entered com.sina.weibo.utils.s.b

arg[0]: 2001734928402 =