*本文章仅供学习交流,切勿用于非法通途,如有侵犯贵司请及时联系删除

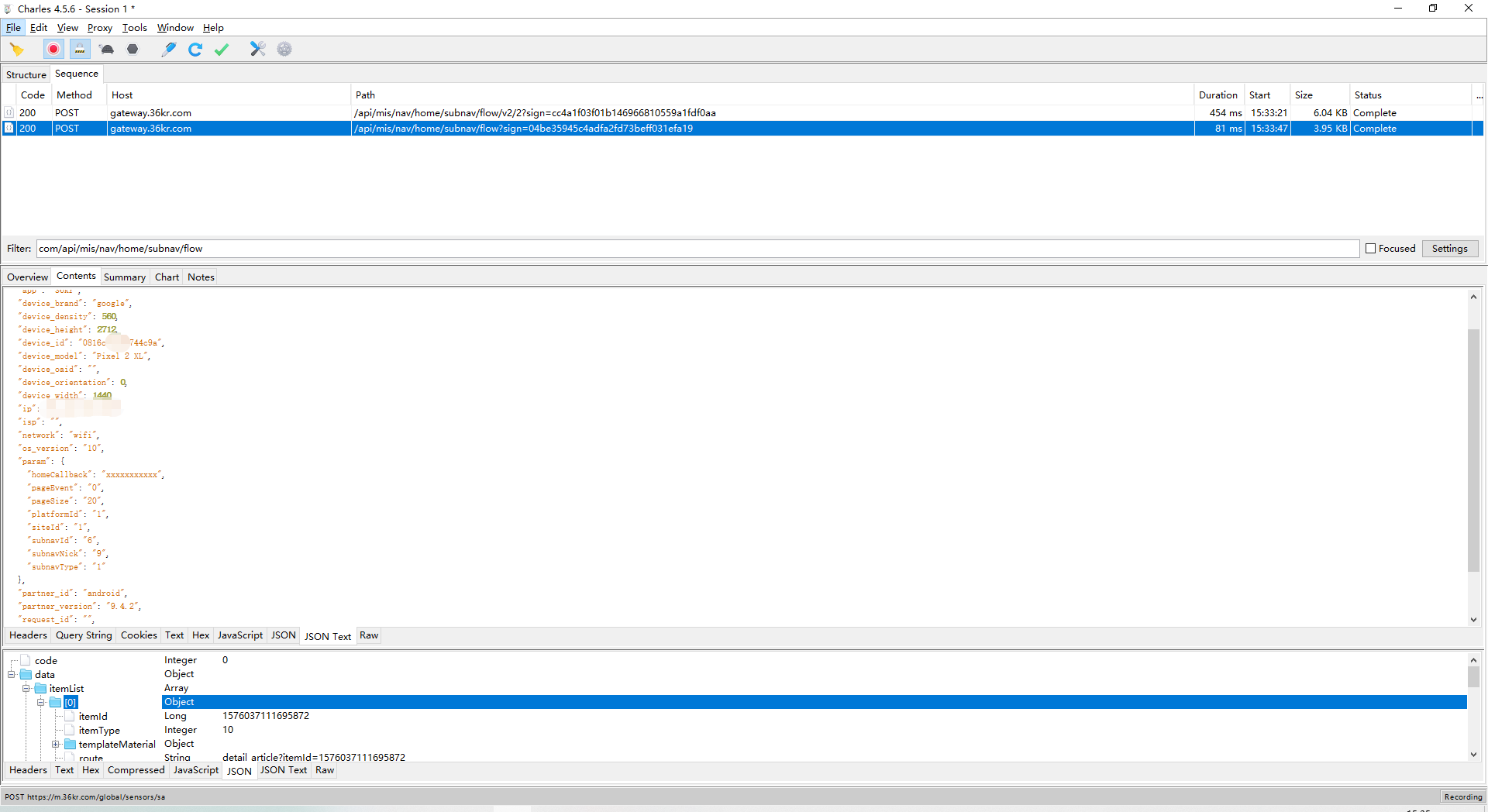

一、抓包

POST请求,url和header里面都携带一个sign,url中的sign猜测可能是根据From表单进行的加密,修改参数,显示签名错误,header里面可能是根据时间戳进行的加密。

二、Header中的sign

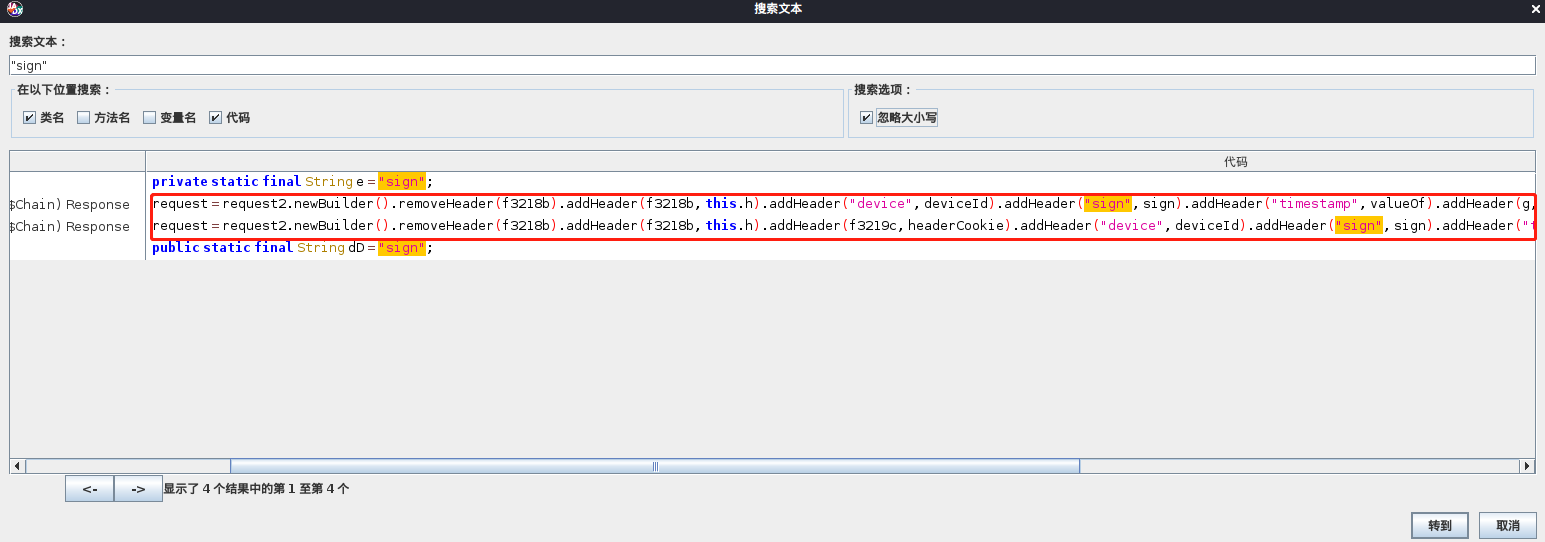

1、Java层分析

首先分析header中的sign,搜索 “sign”,Hook一下,对照抓包找一下,二三都很像挨个试一下。

*** entered com.android36kr.a.d.e.intercept

arg[0]: [object Object] =>