solar3月

复现

窃密排查-1

发现内部数据被窃取,进行紧急上机。请通过黑客遗留痕迹进行排查:

找到黑客窃密工具的账号

容器账号密码:root:Solar@2025_03!

tmp下找到可以deb安装文件以及run.sh

gpt得到megacmd-xUbuntu_20.04_amd64.deb大致干嘛的,没理由突然有这东西的

搜索一下这东西的配置文件是什么

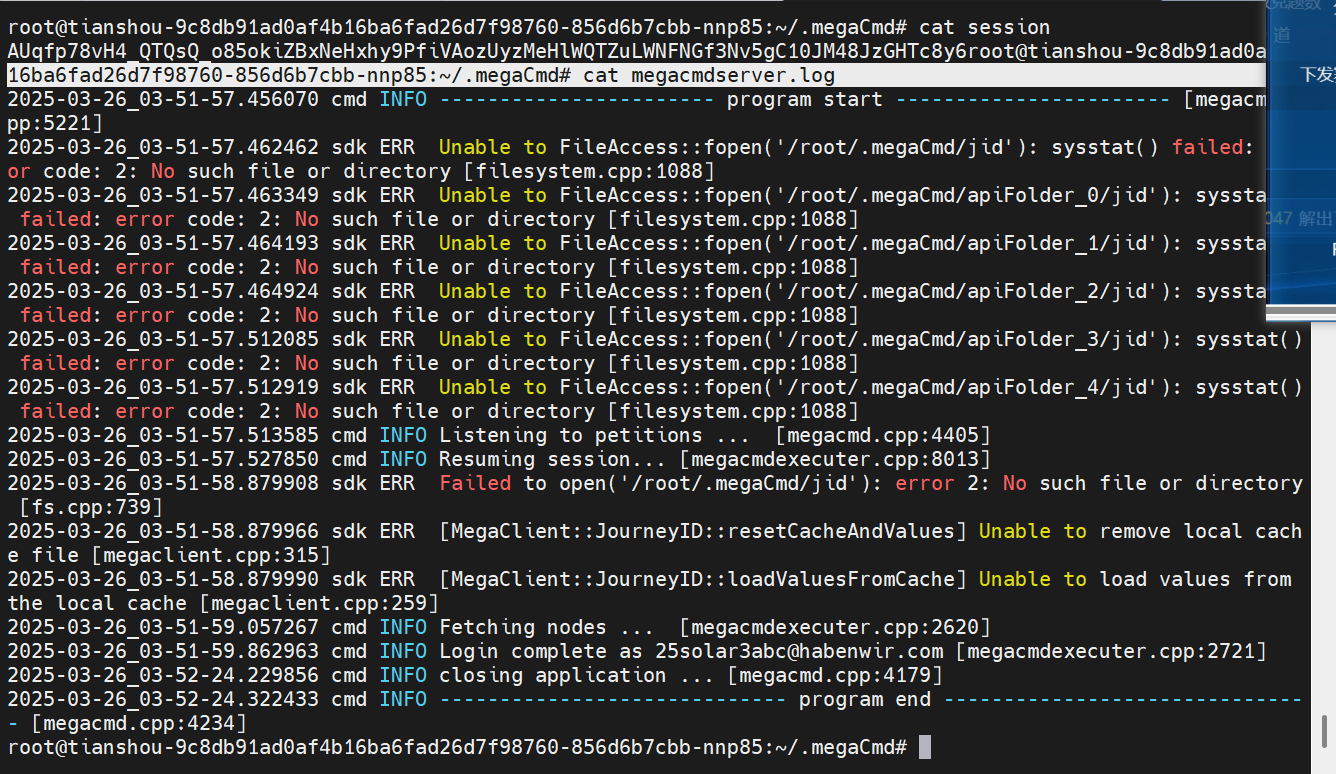

root@tianshou-9c8db91ad0af4b16ba6fad26d7f98760-856d6b7cbb-nnp85:/tmp# find / -name ".megarc" 2>/dev/null

root@tianshou-9c8db91ad0af4b16ba6fad26d7f98760-856d6b7cbb-nnp85:/tmp# find / -name ".megaCmd" 2>/dev/null

/root/.megaCmd

查看日志发现账号,flag包裹

flag{25solar3abc@habenwir.com}

窃密排查-2

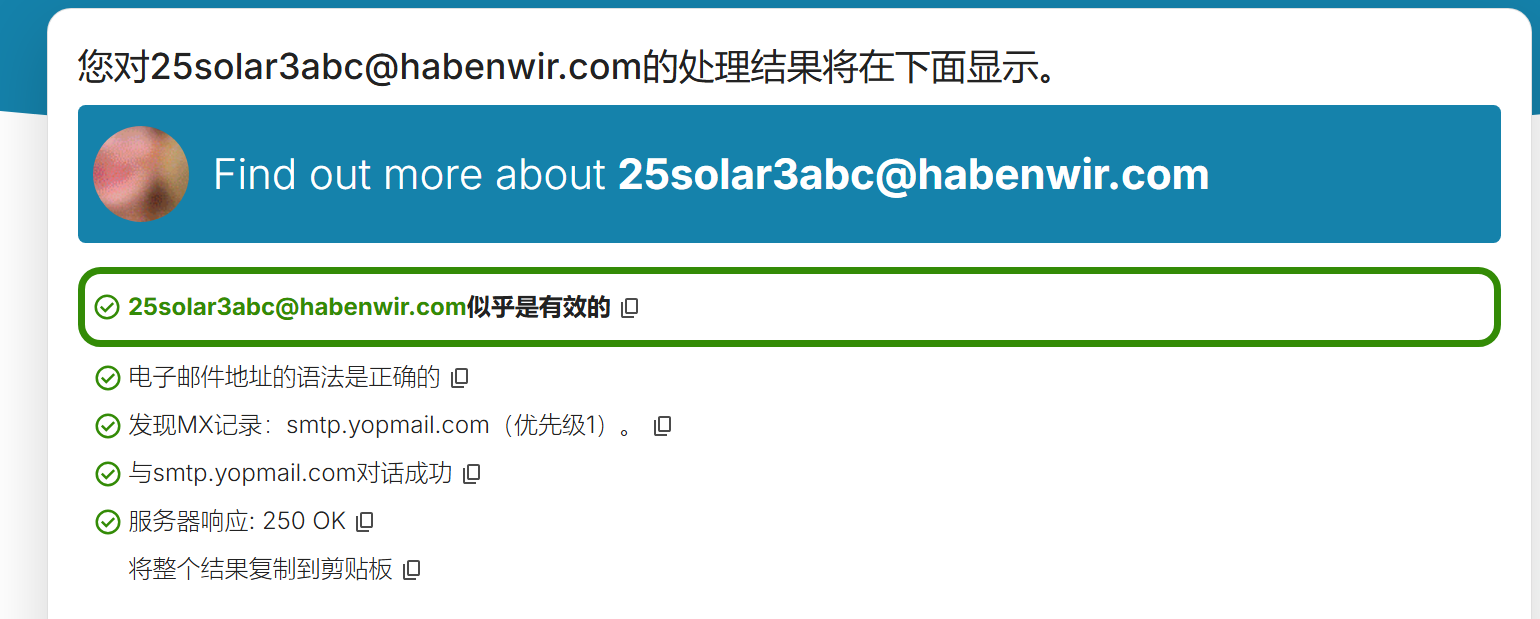

玩法是去验证邮箱的地方看看

去发的地方找找,能看到恢复密钥,后面照着做就行

溯源排查-1

题目描述

某企业的阿里云服务器,现已将镜像从阿里云下载下来,该服务器存在奇怪的外连,请排查出外连地址

2025年Solar应急响应公益月赛-3月|n0o0b's blog

我这台vm17.0.0是真的没法成功挂载,我也是服了

只能找朋友挂载好然后再克隆给我一份

原来的太难看,ssh连上去

netstat是找不出来的,ss也不行

- 根本原因:

netstat不记录临时 UDP 通信(仅显示监听端口)。 - 关键结论:

51622 -> 46578是 临时 UDP 发包,无监听端口,因此netstat不显示。- 需通过 抓包 + 进程跟踪 进一步分析来源。

后续发现,是我用-anulp参数导致的,-l参数会只监听listen状态的,所以没抓到发dup包的,不过抓到了也是不显示外联地址的

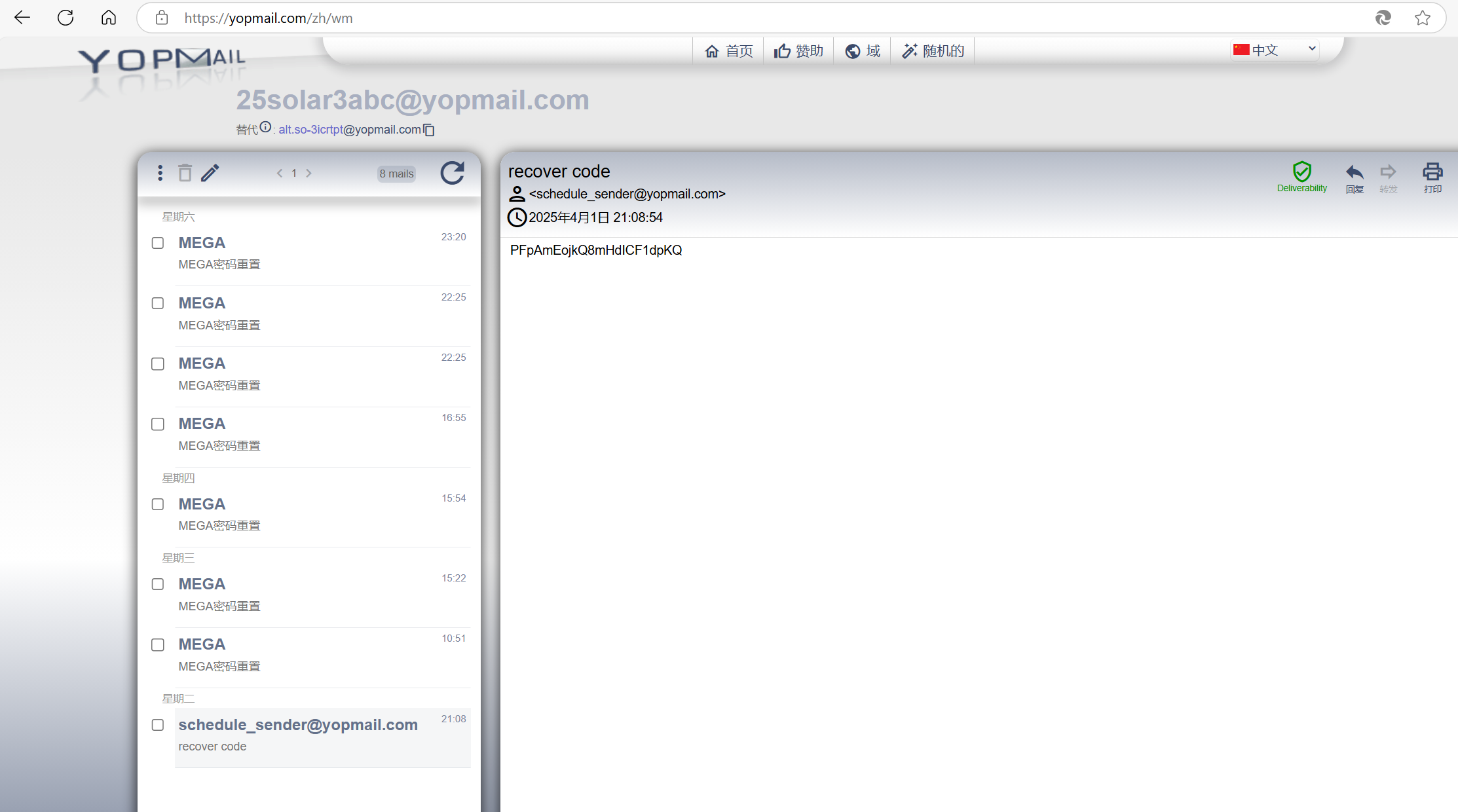

tcpdump -i eth0 not port 22 -nn

-

-nn 不解析主机名,不解析端口号

-

no port 22 主要是因为我们ssh连接上去,会导致循环收发包

156.238.230.167:46578

溯源排查-2

题目描述

排查外连进程程序的绝对路径

两种思路:

1.top看占用高的进程

这个就是针对性看看挖矿的做法,发现pid554的占用异常的高

先怀疑

这两条命令都可以看看文件运行具体路径

ls -l /proc/554/exe

cat /proc/554/cmdline

得到如下

[root@Whu8fetubtg ~]# ls -l /proc/554/exe

lrwxrwxrwx 1 root root 0 Apr 7 18:16 /proc/554/exe -> /usr/local/systemd/journaled

[root@Whu8fetubtg ~]# cat /proc/554/cmdline

/usr/local/systemd/journaled

可以查查这个服务

systemd-journald是systemd系统管理器的一部分,负责日志的收集、存储和管理这里的名称模仿了systemd的journald服务(真正的journald是

/usr/lib/systemd/systemd-journald)

那真相大白了。

2.ps排序看看

可以用以下命令

ps aux --sort=-%cpu

也可以发现是journaled然后,继续一个路子找路径

flag{/usr/local/systemd/journaled}

溯源排查-3

题目描述

排查后门,提交其完整名称

其实问的很模糊,但是我思路想着是,能自启动的后门

crontab没有,那就看看service有没有

systemctl list-unit-files --type=service | grep enabled

可以发现有这个玩意

systemd-journaled.service enabled

看看服务是什么内容

systemctl cat systemd-journaled.service

# /etc/systemd/system/systemd-journaled.service

[Unit]

Description=journaled

ConditionFileIsExecutable=/usr/local/systemd/journaled

[Service]

StartLimitInterval=5

StartLimitBurst=10

ExecStart=/usr/local/systemd/journaled

Restart=always

RestartSec=120

EnvironmentFile=-/etc/sysconfig/systemd-journaled

[Install]

WantedBy=multi-user.target

把journaled拉下来丢微步,丢安恒,发现都分析不出来什么,都是被手动标识IOC的,但确实是恶意后门了

systemd-journaled.service

溯源排查-4

题目描述

业务系统已被删除,找出可能存在漏洞的应用

R-STUDIO扫的时候可以看到有nacos

官p的/tmp下真没这东西

nacos

溯源排查-5

请提交漏洞cve编号

正好玄机打过nacos所有洞,能进系统RCE的就只有这个了

漏洞名称: Nacos Jraft Hessian反序列化漏洞(QVD-2023-13065)

漏洞描述: nacos默认的7848端口是用来处理集群模式下raft协议的通信,该端口的服务在处理部分jraft请求的时候使用hessian传输协议进行反序列化过滤不严,导致RCE

漏洞影响版本: 1.4.0 <= Nacos < 1.4.6 和 2.0.0 <= Nacos < 2.2.3

漏洞修复方案: 升级到最新版本, 清除内存马的方法: 只需要删除data/protocol/raft/xxx(如naming_service_metadata)/log目录下的文件并且重启nacos服务即可

CNVD-2023-45001

溯源排查-6

题目描述

找出黑客利用漏洞使用的工具的地址,该工具为开源工具

https://github.com/c0olw/NacosRce

浙公网安备 33010602011771号

浙公网安备 33010602011771号