CTFshow Reverse 红包题 武穆遗书 wp

1.查看文件信息,是32位exe文件

有upx壳

2.脱壳后使用32位IDA打开,分析伪代码

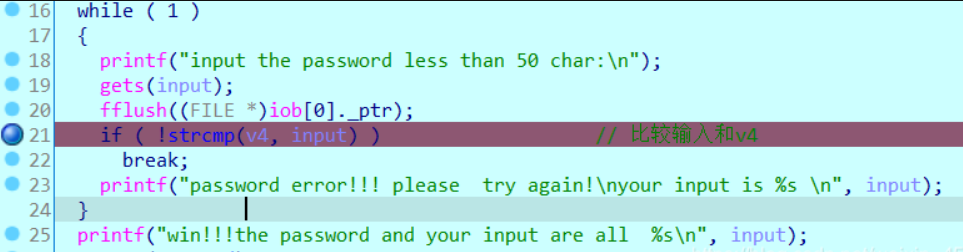

有反调试,但是check很简单,直接比较输入和变换后的内容

3.通过attach来过反调试

如下图设置断点,运行exe后先不输入,ida的Debugger->Attach to process,选择正在等待输入的exe

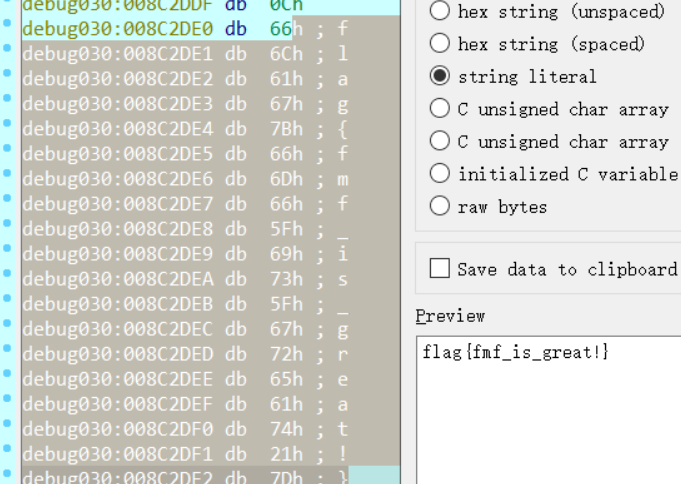

attach后,在exe黑窗中任意输入,回车,F9,执行流就断在了如下图所示处,此时v4指向的字符串即为flag

即flag{fmf_is_great!}

使用IDA打开,分析伪代码。通过attach来过反调试,设置断点并运行exe后先不输入。然后使用ida的Debugger->Attach to process选择正exe进行attach。任意输入后回车,F9执行流就在指定处。此字符串即为flag,即flag{fmf_is_great!}。

使用IDA打开,分析伪代码。通过attach来过反调试,设置断点并运行exe后先不输入。然后使用ida的Debugger->Attach to process选择正exe进行attach。任意输入后回车,F9执行流就在指定处。此字符串即为flag,即flag{fmf_is_great!}。

浙公网安备 33010602011771号

浙公网安备 33010602011771号