CTFshow Reverse re2 wp

初入ctf,萌新也写个wp。

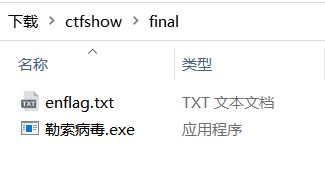

0.解压附件,有一个文本文件和一个exe文件

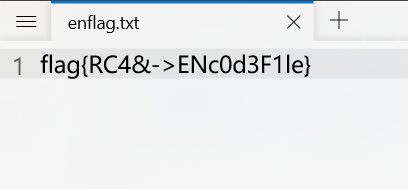

打开文本文件,看到一堆乱码捏。。( ̄. ̄)

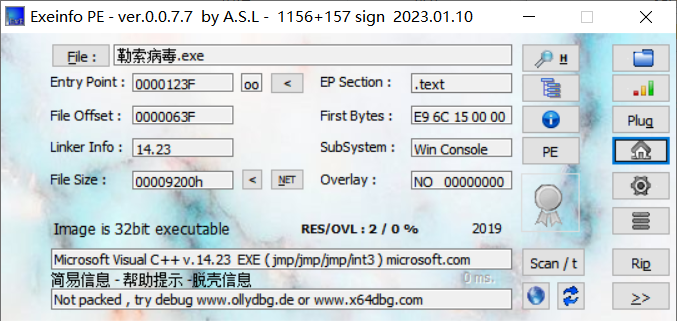

1.查看文件信息,32位exe文件

2.使用32位ida打开,查看伪代码

-

啥也不会先看stringヽ(ー_ー)ノ

shift+f12查找字符串,发现可疑字符串

-

点击跳转到对应伪代码

3.分析伪代码,编写wp

s="DH~mqqvqxB^||zll@Jq~jkwpmvez{"

key=""

for c in s:

key+=chr(ord(c)^0x1f)

print(key)

解出key为[Warnning]Access_Unauthorized

然后进病毒输密码吧(((

4.执行文件,输入解出的秘钥

然后就解密好了(〃` 3′〃)

即flag{RC4&->ENc0d3F1le}

首先解压附件,发现两个文件:包含乱码的文本文件,和32位可执行文件。使用IDA打开exe文件分析,查找字符串,跳转到对应的伪代码进行分析。编写Python脚本解密。运行exe文件,输入密码,得到flag{RC4&->ENc0d3F1le}。

首先解压附件,发现两个文件:包含乱码的文本文件,和32位可执行文件。使用IDA打开exe文件分析,查找字符串,跳转到对应的伪代码进行分析。编写Python脚本解密。运行exe文件,输入密码,得到flag{RC4&->ENc0d3F1le}。

浙公网安备 33010602011771号

浙公网安备 33010602011771号