upload-labs-master部分关卡解析

注:仅供学习使用

一、第一题

第一题属于入门题

题目要求我们上传图片,经过实验,我们得知合法格式为jpg、png、gif

我们首先新建一个php文件,这里我命名为sc.php,同时打开代理,用burp suite抓包。

发现,burp suite并没有抓取到包,并且网页弹出弹窗

这样我们可以知道其利用了js来检验上传文件的格式。这样我们可以先将上传文件的格式改为符合要求的格式,这里我改为sc.jpg,然后再改包。

我们再将filename的sc.jpg改为sc.php

然后我们再看看网站的upload文件夹,发现sc.php已经成功上传

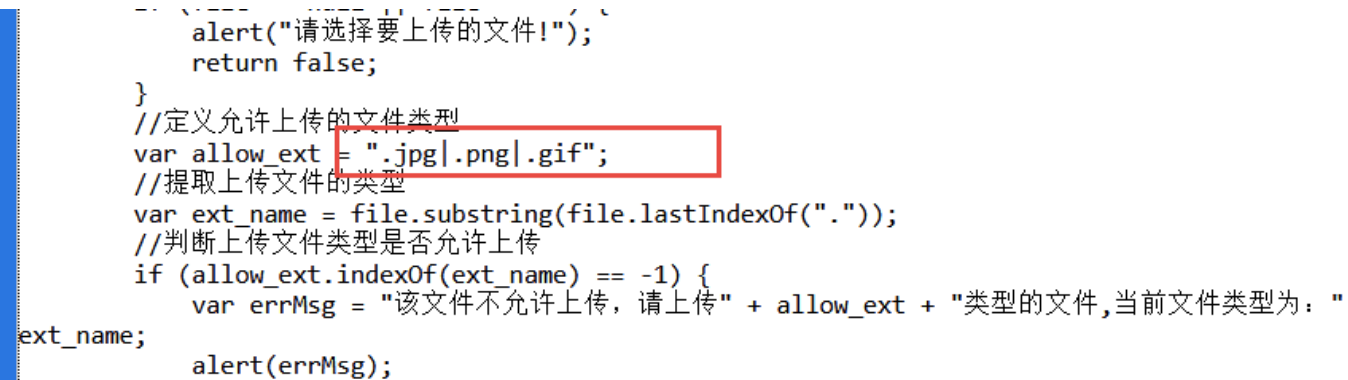

源码展示

function checkFile() {

var file = document.getElementsByName('upload_file')[0].value;

if (file == null || file == "") {

alert("请选择要上传的文件!");

return false;

}

//定义允许上传的文件类型

var allow_ext = ".jpg|.png|.gif";

//提取上传文件的类型

var ext_name = file.substring(file.lastIndexOf("."));

//判断上传文件类型是否允许上传

if (allow_ext.indexOf(ext_name + "|") == -1) {

var errMsg = "该文件不允许上传,请上传" + allow_ext + "类型的文件,当前文件类型为:" + ext_name;

alert(errMsg);

return false;

}

}

第二题

第二题题目

我们首先上传php文件,同时利用burp suite抓包,burp suite抓到了包,然后forward,网页返回错误提示。

这样我们可以知道,这道题没有利用js来检测文件格式,其主要实在后台完成对文件的检测。

然后我们可以先尝试改包,改Content-Type,原来是 application/octet-stream

改包前

然后我们改成imge/png

改包后

最后发现文件成功上传。

源码

$is_upload = false;

$msg = null;

if (isset($_POST['submit'])) {

if (file_exists(UPLOAD_PATH)) {

if (($_FILES['upload_file']['type'] == 'image/jpeg') || ($_FILES['upload_file']['type'] == 'image/png') || ($_FILES['upload_file']['type'] == 'image/gif')) {

$temp_file = $_FILES['upload_file']['tmp_name'];

$img_path = UPLOAD_PATH . '/' . $_FILES['upload_file']['name']

if (move_uploaded_file($temp_file, $img_path)) {

$is_upload = true;

} else {

$msg = '上传出错!';

}

} else {

$msg = '文件类型不正确,请重新上传!';

}

} else {

$msg = UPLOAD_PATH.'文件夹不存在,请手工创建!';

}

}

第三题

黑名单绕过

1.文件大小名绕过 windows 后缀名不区分大小写

2.名单列表绕过

php可以用php3 phtml来代替

3.特殊文件名绕过

可以在后缀名中加上.或_,在windows中其会自动去掉

4.0x00截断

5.空格绕过

6.末尾加. (.在windows中会自动删去)

该题直接上传.php 发现报错

此处出现了黑名单,则我们利用php3或phtml来代替

$is_upload = false;

$msg = null;

if (isset($_POST['submit'])) {

if (file_exists(UPLOAD_PATH)) {

$deny_ext = array('.asp','.aspx','.php','.jsp');

$file_name = trim($_FILES['upload_file']['name']);

$file_name = deldot($file_name);//删除文件名末尾的点

$file_ext = strrchr($file_name, '.');

$file_ext = strtolower($file_ext); //转换为小写

$file_ext = str_ireplace('::$DATA', '', $file_ext);//去除字符串::$DATA

$file_ext = trim($file_ext); //收尾去空

if(!in_array($file_ext, $deny_ext)) {

$temp_file = $_FILES['upload_file']['tmp_name'];

$img_path = UPLOAD_PATH.'/'.date("YmdHis").rand(1000,9999).$file_ext;

if (move_uploaded_file($temp_file,$img_path)) {

$is_upload = true;

} else {

$msg = '上传出错!';

}

} else {

$msg = '不允许上传.asp,.aspx,.php,.jsp后缀文件!';

}

} else {

$msg = UPLOAD_PATH . '文件夹不存在,请手工创建!';

}

}

通过源码可知,其主要是通过切割filename来获取后缀名,从而来检查后缀名的

第四题

此题无论上传和php任何有关的格式都不行,从而我们尝试用上传.htaccess来解决,文件内容如下

SetHandler application/x-httpd-php

这样所有文件都会被当成php文件来解析

之后便可以上传png jpg 或gif文件(包含一句话木马)

第五题

同样存在黑名单,经尝试可以用大小写来绕过

第六题

该题没有对空格过滤,则可以在.php后加一个空格来绕过

浙公网安备 33010602011771号

浙公网安备 33010602011771号