随笔分类 - CVE公共漏洞和暴露

摘要:Fastjson是阿里的开源JSON解析库,它可以解析 JSON 格式的字符串,支持将 Java Bean 序列化为 JSON 字符串,也可以从 JSON 字符串反序列化到 JavaBean。

Fastjson提供了autotype功能,可通过修改@type的值,反序列化为指定类型,而fastjson在反序列化中或设置和获取类中属性,如果类中存在恶意方法则会导致代码执行等。

阅读全文

摘要: PHP危险函数

extract()变量覆盖

create_function()匿名函数

system()、assert()、eval()、shell_exec()等命令执行的函数

more()、less()、head()、print_r()等读取函数

阅读全文

PHP危险函数

extract()变量覆盖

create_function()匿名函数

system()、assert()、eval()、shell_exec()等命令执行的函数

more()、less()、head()、print_r()等读取函数

阅读全文

PHP危险函数

extract()变量覆盖

create_function()匿名函数

system()、assert()、eval()、shell_exec()等命令执行的函数

more()、less()、head()、print_r()等读取函数

阅读全文

PHP危险函数

extract()变量覆盖

create_function()匿名函数

system()、assert()、eval()、shell_exec()等命令执行的函数

more()、less()、head()、print_r()等读取函数

阅读全文

摘要: 用户名为admin|pwd,密码任意,登陆进控制台且用户有一定权限

阅读全文

用户名为admin|pwd,密码任意,登陆进控制台且用户有一定权限

阅读全文

用户名为admin|pwd,密码任意,登陆进控制台且用户有一定权限

阅读全文

用户名为admin|pwd,密码任意,登陆进控制台且用户有一定权限

阅读全文

摘要: 其他大佬也总结过,首先就是各种信息收集,再查各种旁站来测试,这里就一笔带过。

我的建议是,新手开始都难入门,所以需要漏扫工具的帮忙,推荐漏扫

阅读全文

其他大佬也总结过,首先就是各种信息收集,再查各种旁站来测试,这里就一笔带过。

我的建议是,新手开始都难入门,所以需要漏扫工具的帮忙,推荐漏扫

阅读全文

其他大佬也总结过,首先就是各种信息收集,再查各种旁站来测试,这里就一笔带过。

我的建议是,新手开始都难入门,所以需要漏扫工具的帮忙,推荐漏扫

阅读全文

其他大佬也总结过,首先就是各种信息收集,再查各种旁站来测试,这里就一笔带过。

我的建议是,新手开始都难入门,所以需要漏扫工具的帮忙,推荐漏扫

阅读全文

摘要: ThinkPHP 2.x版本中,使用preg_replace的/e模式匹配路由:

$res = preg_replace('@(\w+)'.$depr.'([^'.$depr.'\/]+)@e', '$var[\'\\1\']="\\2";', implode($depr,$paths));

阅读全文

ThinkPHP 2.x版本中,使用preg_replace的/e模式匹配路由:

$res = preg_replace('@(\w+)'.$depr.'([^'.$depr.'\/]+)@e', '$var[\'\\1\']="\\2";', implode($depr,$paths));

阅读全文

ThinkPHP 2.x版本中,使用preg_replace的/e模式匹配路由:

$res = preg_replace('@(\w+)'.$depr.'([^'.$depr.'\/]+)@e', '$var[\'\\1\']="\\2";', implode($depr,$paths));

阅读全文

ThinkPHP 2.x版本中,使用preg_replace的/e模式匹配路由:

$res = preg_replace('@(\w+)'.$depr.'([^'.$depr.'\/]+)@e', '$var[\'\\1\']="\\2";', implode($depr,$paths));

阅读全文

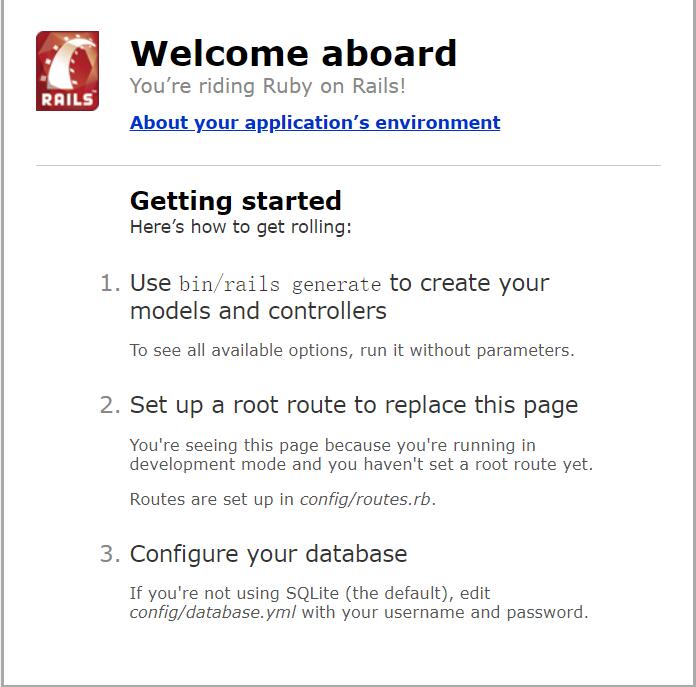

摘要: 渲染视图时,采用渲染 template 参数指定 view 模板,即会对目录下相关文件进行读取,像上面搭建视图时,读取的就是app/views/welcome/index.html.erb文件。

但是不同的是如果它无法找到文件,则会在RAILS_ROOT/app/views,RAILS_ROOT和系统根目录中搜索能访问的文件。

阅读全文

渲染视图时,采用渲染 template 参数指定 view 模板,即会对目录下相关文件进行读取,像上面搭建视图时,读取的就是app/views/welcome/index.html.erb文件。

但是不同的是如果它无法找到文件,则会在RAILS_ROOT/app/views,RAILS_ROOT和系统根目录中搜索能访问的文件。

阅读全文

渲染视图时,采用渲染 template 参数指定 view 模板,即会对目录下相关文件进行读取,像上面搭建视图时,读取的就是app/views/welcome/index.html.erb文件。

但是不同的是如果它无法找到文件,则会在RAILS_ROOT/app/views,RAILS_ROOT和系统根目录中搜索能访问的文件。

阅读全文

渲染视图时,采用渲染 template 参数指定 view 模板,即会对目录下相关文件进行读取,像上面搭建视图时,读取的就是app/views/welcome/index.html.erb文件。

但是不同的是如果它无法找到文件,则会在RAILS_ROOT/app/views,RAILS_ROOT和系统根目录中搜索能访问的文件。

阅读全文

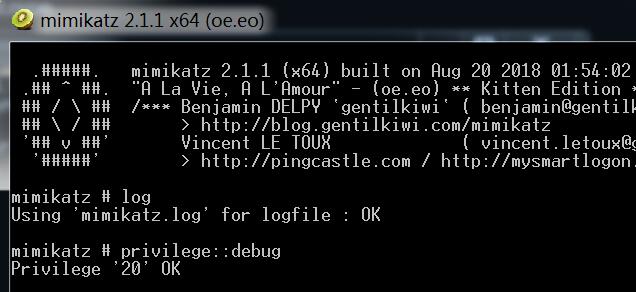

摘要: 然后以krbtgt的身份,利用PsExec获取cmd的shell(因为Win7的配置问题,一直会报安全警告并退出,上一篇文章中访问域控的共享文件也是如此)

阅读全文

然后以krbtgt的身份,利用PsExec获取cmd的shell(因为Win7的配置问题,一直会报安全警告并退出,上一篇文章中访问域控的共享文件也是如此)

阅读全文

然后以krbtgt的身份,利用PsExec获取cmd的shell(因为Win7的配置问题,一直会报安全警告并退出,上一篇文章中访问域控的共享文件也是如此)

阅读全文

然后以krbtgt的身份,利用PsExec获取cmd的shell(因为Win7的配置问题,一直会报安全警告并退出,上一篇文章中访问域控的共享文件也是如此)

阅读全文

摘要: 黄金票据(Golden Ticket)是有效的 TGT(TicketGranting Ticket)票据,是由 kerberos账户(krbtgt)加密的。krbtgt账户在先前的委派SPN文章中出现过,它是域中提供服务的账户(密钥发行中心服务账户)。得到黄金票据就能 “欺骗”当前域的管理权限。

阅读全文

黄金票据(Golden Ticket)是有效的 TGT(TicketGranting Ticket)票据,是由 kerberos账户(krbtgt)加密的。krbtgt账户在先前的委派SPN文章中出现过,它是域中提供服务的账户(密钥发行中心服务账户)。得到黄金票据就能 “欺骗”当前域的管理权限。

阅读全文

黄金票据(Golden Ticket)是有效的 TGT(TicketGranting Ticket)票据,是由 kerberos账户(krbtgt)加密的。krbtgt账户在先前的委派SPN文章中出现过,它是域中提供服务的账户(密钥发行中心服务账户)。得到黄金票据就能 “欺骗”当前域的管理权限。

阅读全文

黄金票据(Golden Ticket)是有效的 TGT(TicketGranting Ticket)票据,是由 kerberos账户(krbtgt)加密的。krbtgt账户在先前的委派SPN文章中出现过,它是域中提供服务的账户(密钥发行中心服务账户)。得到黄金票据就能 “欺骗”当前域的管理权限。

阅读全文

摘要: 委派是域中的一种安全设置,可以允许某个机器上的服务代表某个用户去执行某个操作,主要分为三种:

1.非约束性委派

2.约束性委派

3.基于资源的约束性委派

阅读全文

委派是域中的一种安全设置,可以允许某个机器上的服务代表某个用户去执行某个操作,主要分为三种:

1.非约束性委派

2.约束性委派

3.基于资源的约束性委派

阅读全文

委派是域中的一种安全设置,可以允许某个机器上的服务代表某个用户去执行某个操作,主要分为三种:

1.非约束性委派

2.约束性委派

3.基于资源的约束性委派

阅读全文

委派是域中的一种安全设置,可以允许某个机器上的服务代表某个用户去执行某个操作,主要分为三种:

1.非约束性委派

2.约束性委派

3.基于资源的约束性委派

阅读全文

摘要:环境由(一)中搭配完成 新增攻击机kali,网络如下 192.168.147.133 给Win7新增一张网卡,使得既连接内网,也连接外网 192.168.147.151 Win7可以ping通kali,但kali ping不同Win7,猜测Win7开启了防火墙 一、探测内网存活的主机 icmp协议探

阅读全文

摘要:要进行内网信息的收集,首先熟悉内网环境是如何搭建的 使用的虚拟机及配置如下: Windows Server2012 R2:192.168.1.128(DC) Windows Server2008 R2:192.168.1.2 Windows 7:192.168.1.3 (1)设置服务器(设置在DC,

阅读全文

摘要:一、前置准备 1.先在虚拟机安装phpstudy,建议安装2016的老版phpstudy,因为设置安全狗的时候更加方便 2.启动phpstudy,将服务设置为系统服务,方便查找名称 3.下载安全狗Apache版,启动会让设置apache目录和服务名称,名称填上面的服务名 4.在WWW目录下布置网页

阅读全文

摘要:横向渗透 基于前面已经get shell 添加路由,使MSF其他模块能访问内网的其他主机 后台运行,如果关闭了路由配置,可能会出现如下错误:无法连接内网主机 端口也扫不出 设置socks4a代理,设置成功后使用其他模块,要在开头加上proxychains (有必要将/etc/proxychains.

阅读全文

摘要:MSF 基础模块大致分为Aux辅助模块、Exploits渗透攻击模块、Post后渗透攻击模块、Payloads攻击载荷模块、Encoders编码器模块、Nops空指令模块 启动MSF之前,先开启企业级的sql数据库postgresql,并设为开机启动: systemctl start postgre

阅读全文

摘要:话说,我一直没注意到自己服务器上的apache有目录遍历漏洞,直到我学了web中间件漏洞 这个漏洞存在三个月了,当时是建靶场,在apache默认目录下新建了目录才出现的漏洞 漏洞截图: Ubuntu下apache默认安装目录,将所有<Directory>标签下的indexes删除,这样一来,如果找不

阅读全文

摘要:CVE版签到 这道题主要考察的是cve-2020-7066,ssrf 漏洞 https://www.anquanke.com/vul/id/1966253 https://bugs.php.net/bug.php?id=79329 利用方法: 通过\0截断,访问本地主机,题目这里是使用%00截断 /

阅读全文

摘要:题目(虽然是Warm up,但一点也不简单): 打开只有图片,源码里面提示了source.php 查看source.php: php代码里又提到了hint,去查看一下: 提示flag在如上图文件名里面 尝试用?file=ffffllllaaaagggg查看,返回false php代码只学过点入门,只

阅读全文

摘要:先好好审题: 根目录下面有key.txt文件,我们需要想办法访问它 漏洞查询:https://www.anquanke.com/vul/id/1124864 漏洞细节: 1 DETAILS 2 3 The documentation of uWSGI states that the php-docr

阅读全文

浙公网安备 33010602011771号

浙公网安备 33010602011771号