挖矿病毒流量特征学习

矿病毒流量特征分析

1.如何判断服务器感染了挖矿病毒

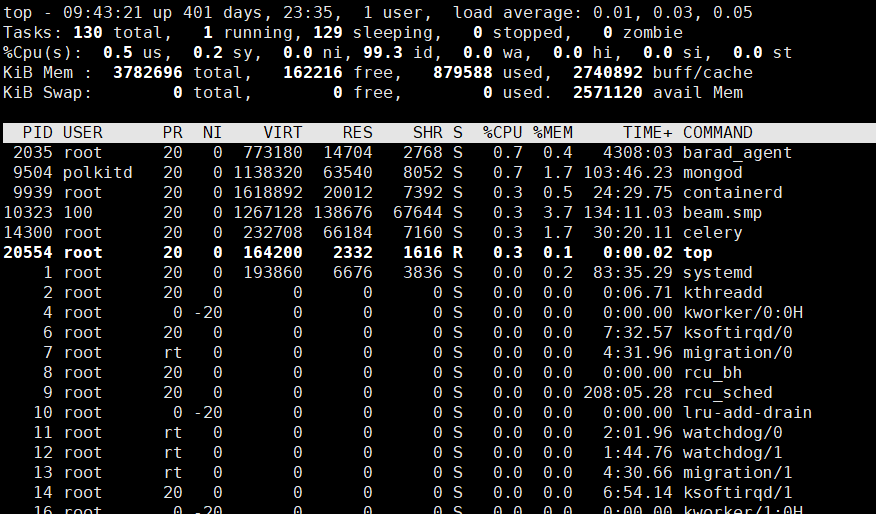

1.1查看服务器 cpu运行状态

top命令是Linux下常用的性能分析工具,能够实时显示系统中各个进程的资源占用状况,类似于Windows的任务管理器。

ps命令

ps –aux|sort –rn –k +3 |head

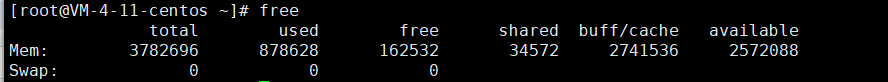

free命令

2. 查看网络流量 ,观察对外网访问的流量,

2.1查看有无异常 持续,新增 对外访问的ip ;

2.2筛选 特征字段XMRig/5.1.0得知,这是挖矿通信流量。

2.3将ip拿去 微步在线查询,看ip 是否已经标注恶意

2.如何处理挖矿病毒

1.top 检查可疑进程,pkill 杀死进程,如果进程还能存在,说明一定有定时任务或守护进程(开机启动),检查/var/spool/cron/root 和/etc/crontab 和/etc/rc.lcoal

2.找到可疑程序的位置将其删除,如果删除不掉,查看隐藏权限。lsattr chattr 修改权限后将其删除即可。

4.在防火墙关闭不必要的映射端口号,重启再测试是否还会有可疑进程存在。

3.top 命令被篡改

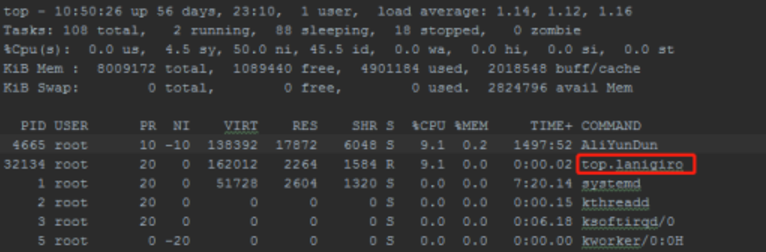

1.问题发现

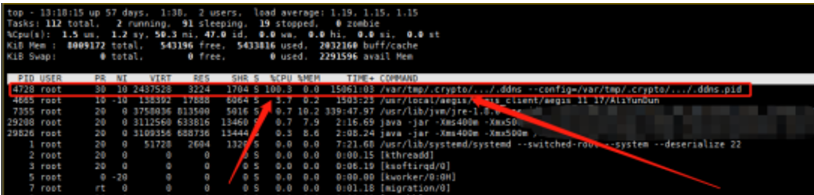

1.Top面板展示刚才输入的top命令异常:

2.Top命令被篡改

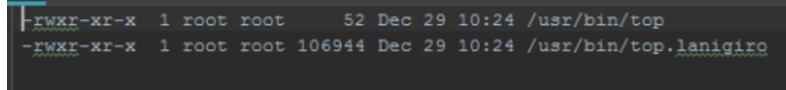

进入目录/usr/bin中查找top可执行文件:

ll /usr/bin/top*

通过文件大小判断,top命令被篡改,看看里面内容:

grep -v 过滤检索内容

由内容可知,top命令被篡改桥接,原top文件已被命名为:top.lanigiro。并且,在top面板上隐藏了名为ddns、httpd的程序

4.

2.恢复top面板

思路:恢复top面板的步骤是将原top文件恢复。现在,原top文件名为top.lanigiro,只要将现在的top文件删除,再将top.lanigiro文件重命名为top即可。

1.在此之前,先做好文件的备份:

cp top top.bak

cp top.lanigiro.bak

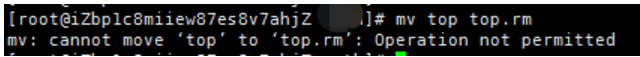

2.将top命名为top.rm

mv top top.rm

3.系统提示:

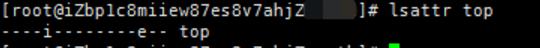

推测文件被加修改锁,lsattr命令查看:查看文件的权限

证实了猜测,接下来解锁:

chattr -i top

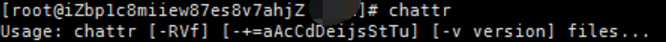

系统提示:chattr命令不存在。

这是由于病毒入侵时,将文件加锁后,删除了解锁文件的命令,也就是在文件目录/usr/bin下将chattr可执行文件删除了,以达阻止运维人员恢复top面板的目的。

4)恢复chattr命令。好在有同型号的阿里云ECS服务器,从这台上面拷贝进去,再赋予执行权限。输入chattr后提示:

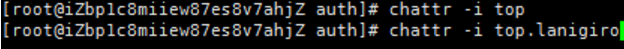

chattr命令恢复成功!紧接着恢复top面板。

5)恢复top面板。将这两个被篡改的文件解锁:

Top面板成功恢复!可以删除刚才的备份文件

mv top top.rm

mv top.lanigiro top

上述步骤将top面板恢复,接下来可以查看病毒想在top面板上隐藏的内容:

4.防护措施

1.建议配置login.defs文件。具体可参考如下:

PASS_MAX_DAYS 90 用户密码的最长有效天数

PASS_MIN_DAYS 1 用户两次修改密码之间的最短间隔天数。这里设置为 1 天

PASS_MIN_LEN 8 用户密码的最短长度

PASS_WARN_AGE 7 用户密码过期前多少天开始提醒用户修改密码

FAIL_DELAY 10 当用户输入错误密码后,系统会延迟 10 秒再进行下一次认证尝试 防止暴力破解

2、配置pam.d/system-auth文件,具体可参考如下:

account required /lib/security/pam_tally.so deny=5 no magic_root reset。

password required pam_cracklib.so dcredit=-1 ucredit=-1 ocredit=-1 lcredit=0 minlen=8

4、建议使用chmod命令修改rc3.d等文件权限,满足配置文件权限不能大于644,可执行文件不能大于755的原则。

5、建议系统部署支持统一管理的恶意代码防范软件,定期对服务器操作系统进行恶意代码扫描。

7、建议限制登录终端的操作超时锁定时间,具体可参考如下,配置/etc/profile文件,添加TMOUT=300,超时退出参数。

8、配置 /etc/hosts.deny和/etc/hosts.allow文件,限制终端登陆地址范围

5.结果验证

1.系统资源占用恢复正常: top指令查询

2.不再自动生成异常定时任务

3.在/etc/rc* 这些目录下,没有病毒相关异常文件

参考文章:

https://www.freebuf.com/articles/paper/348936.html

https://blog.csdn.net/qq_31457413/article/details/98942964

https://blog.csdn.net/qq_42483521/article/details/122845807

浙公网安备 33010602011771号

浙公网安备 33010602011771号