雷池waf--安装及使用

最近网站项目被攻击的厉害,特别是Bot攻击,使用阿里云的WAF动则上万,网上都说雷池的waf好,我用一下看看,记录一下使用方式。

https://gitee.com/beijing-changting/SafeLine

首先是购买服务器(最好是应用服务器和防护服务器分开)我买的是阿里云的服务器:

基础配置:2核2G 2M带宽

linux的操作系统:

Alibaba Cloud Linux 不支持安装,这个是 alinux 不支持

CentOS 7.6 64位 不支持安装,原因是 CentOS 已经停服。

使用Ubuntu 22.04 64位:

安装方法:参考:

https://developer.aliyun.com/article/1664528

官方安装文档:

https://help.waf-ce.chaitin.cn/node/01973fc6-e12f-789f-a8ff-e81d383c80bc

首先是登录linux服务器:

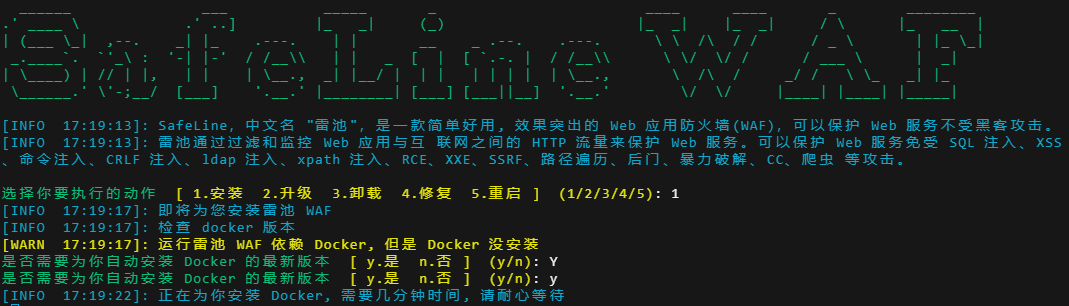

1、安装基础环境-docker

# 安装Docker curl -fsSL https://get.docker.com | sh sudo usermod -aG docker $USER newgrp docker

如果没有的也可以不用安装,直接从第2步的一键安装开始,他会提示是否安装docker,直接选择y即可

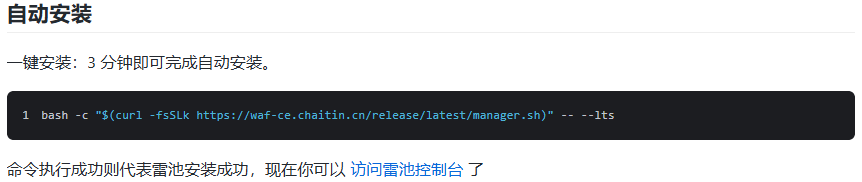

2、一键安装

bash -c "$(curl -fsSLk https://waf-ce.chaitin.cn/release/latest/manager.sh)"

安装长续航版本:

https://rivers.chaitin.cn/discussion/d1qud431s5rqo4f8mv1g#%E8%87%AA%E5%8A%A8%E5%AE%89%E8%A3%85

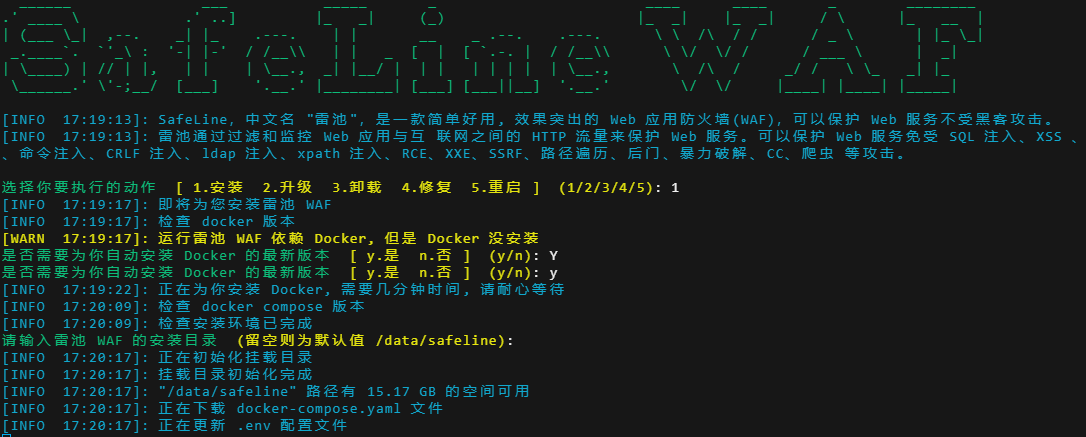

安装防火墙:

然后就安装成功了:

然后开始打开登录:

登录雷池:

重置密码命令:

docker exec safeline-mgt resetadmin

如何使用雷池?

我使用雷池防火墙是独立部署,相当于我的web应用在一个服务器里面,然后雷池防火墙在一个服务器里面,独立部署。

第一步:添加应用

依次完成:1、添加防护的域名;2、添加防护的端口;3、添加上游服务器(反向代理服务器)(真实的web应用)服务器公网IP地址。

第二步:解析域名

解析防护的域名到雷池服务器的公网IP。

防护的模式是:用户->DNS服务器->雷池服务器->源服务器

相当于:用户首先访问域名,然后域名解析指向雷池服务器,雷池应用防火墙过滤请求后,反向代理到源服务器。

测试:

1、注入测试:

http://www.cccx.cn/?id=1 AND 1=1 应返回拦截页面

返回的应该是:被拦截的页面

2、测试工具访问

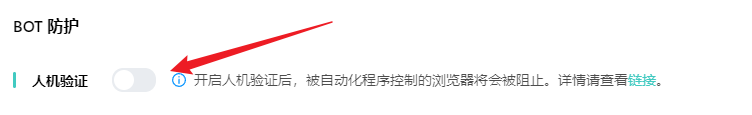

开启【人机验证】

开启这个会检查是否是人机:

我是使用工具来抓取网站的首页,进行测试。

3、模拟攻击测试

模拟 SQL 注入攻击: https://chaitin.com/?id=1+and+1=2+union+select+1 模拟 XSS 攻击: https://chaitin.com/?id=<img+src=x+onerror=alert()> 模拟路径穿越攻击: https://chaitin.com/?id=../../../../etc/passwd 模拟代码注入攻击: https://chaitin.com/?id=phpinfo();system('id') 模拟 XXE 攻击: https://chaitin.com/?id=<?xml+version="1.0"?><!DOCTYPE+foo+SYSTEM+"">

打完收工!

浙公网安备 33010602011771号

浙公网安备 33010602011771号