radare2 逆向笔记

1 加载二进制文件: r2 -w /Users/dzq/source/public/crack_mcp_test/stable

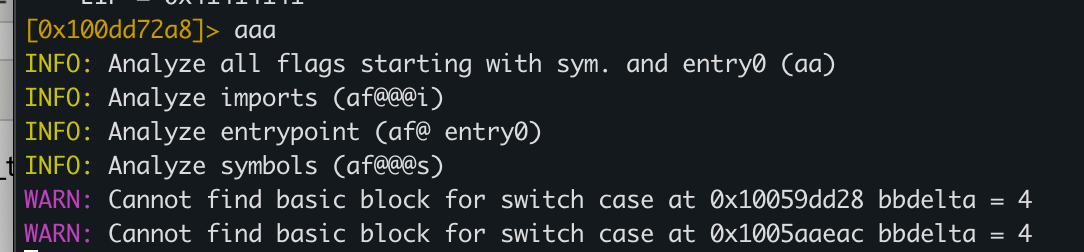

2. aaa

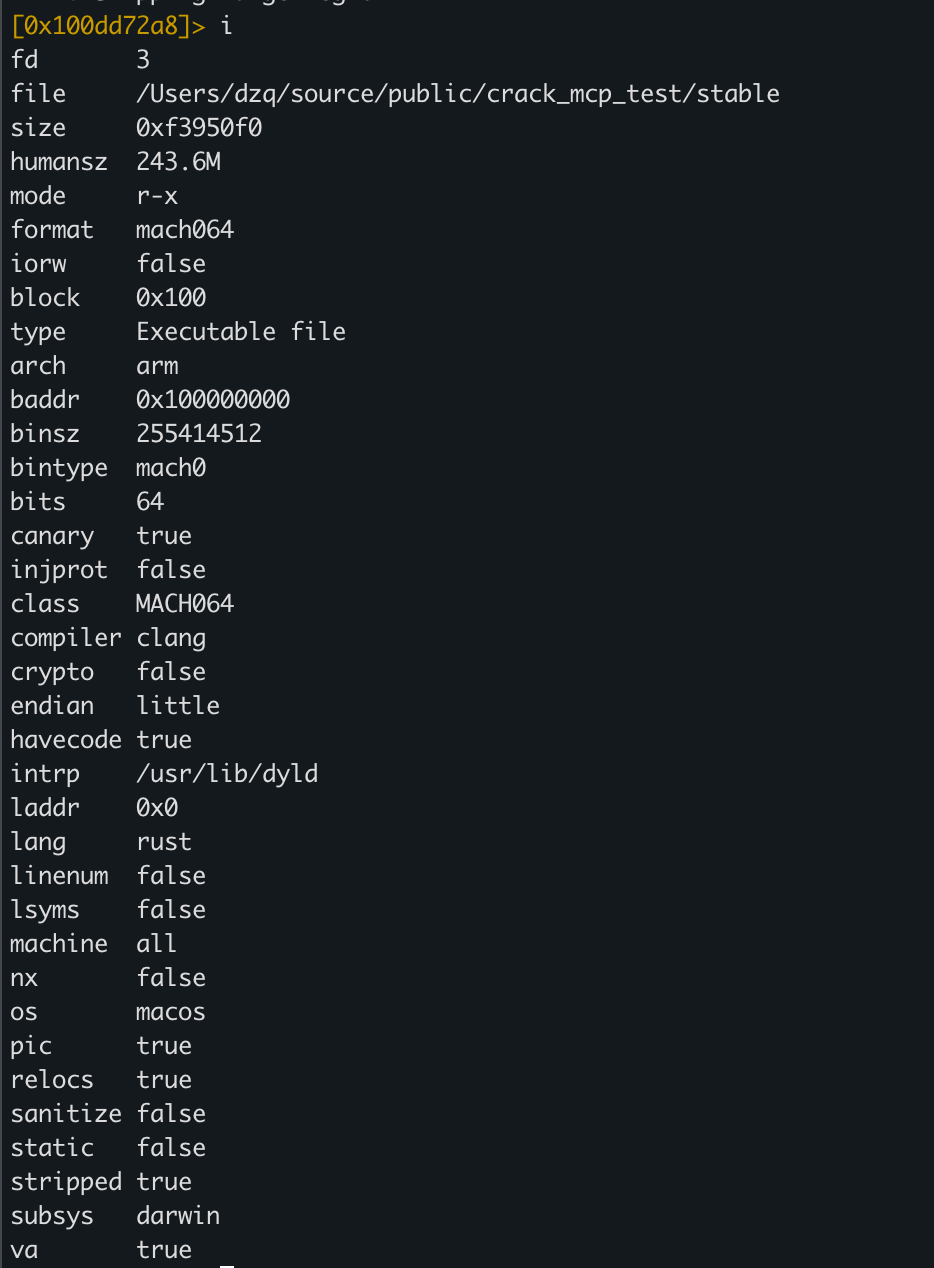

3. 查看二进制文件信息: i 指令查看二进制格式,指令集,基地址,文件大小, 开发语言,编译器等等

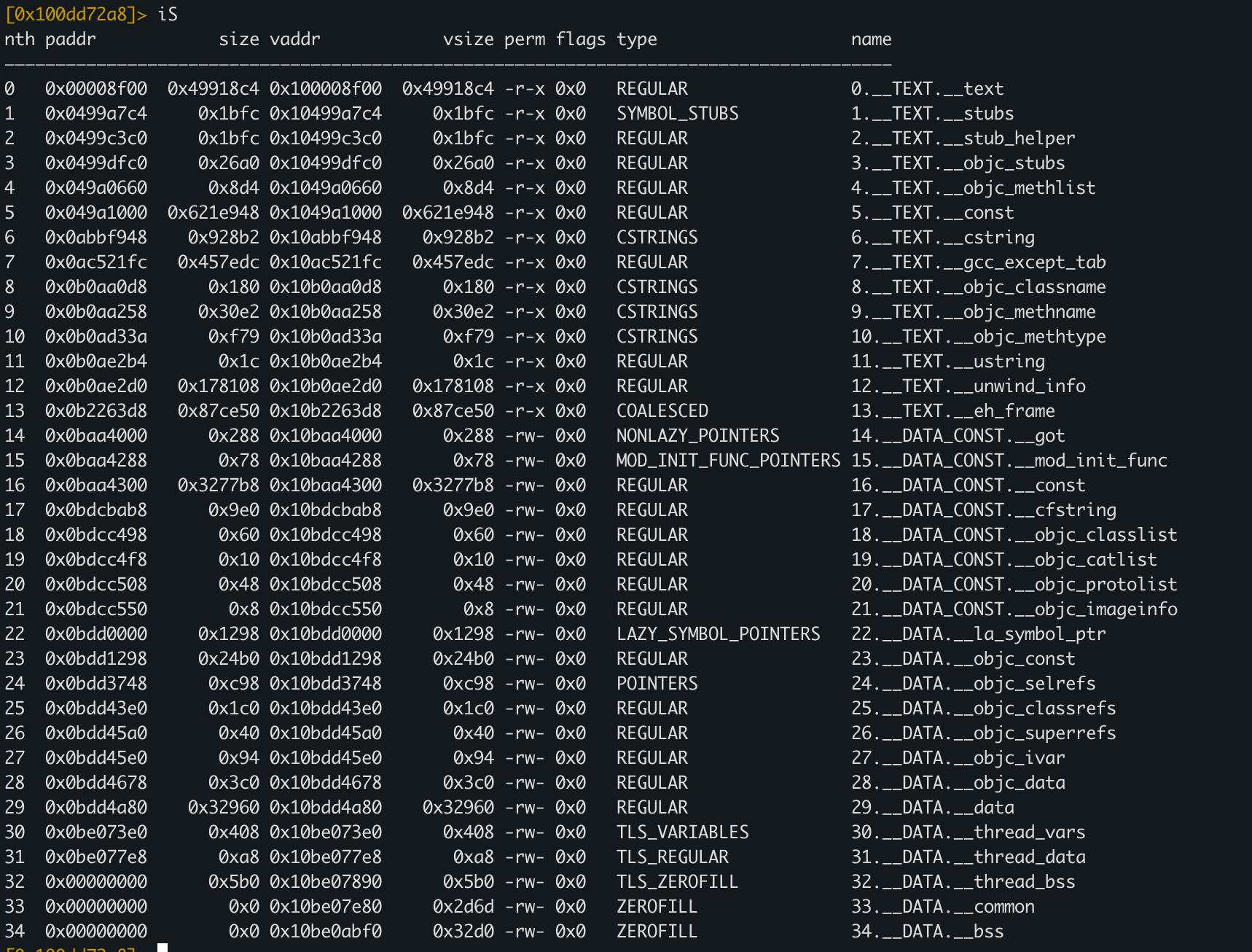

4. 查看所有段segment

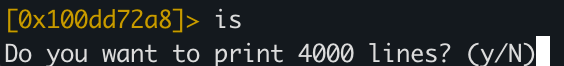

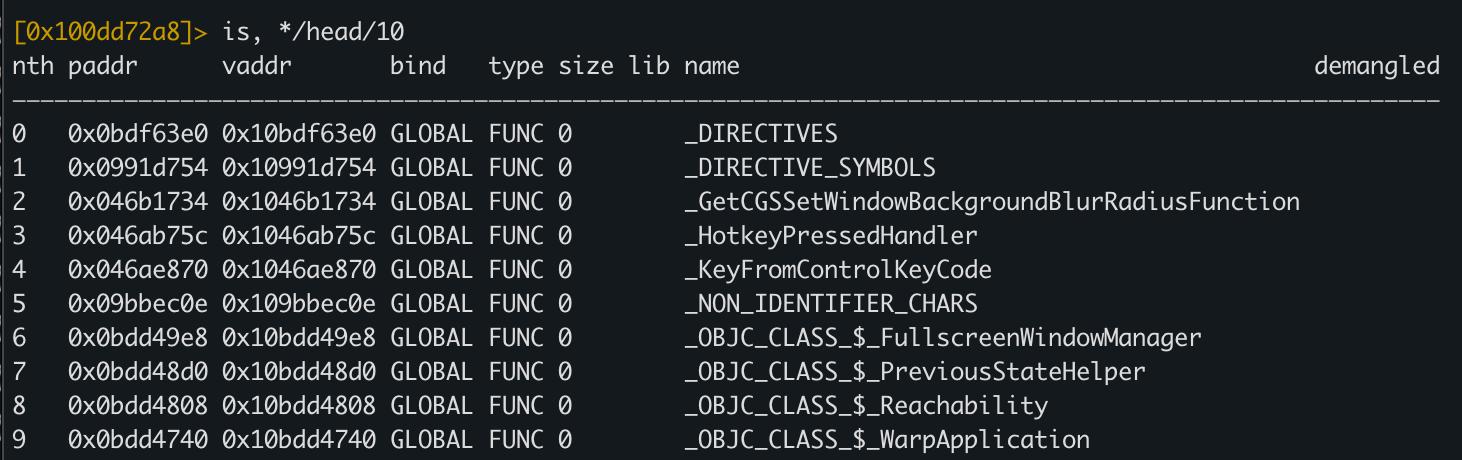

5. 查看当前所有符号信息symbols, is

6. 查看前10行符号is, */head/10

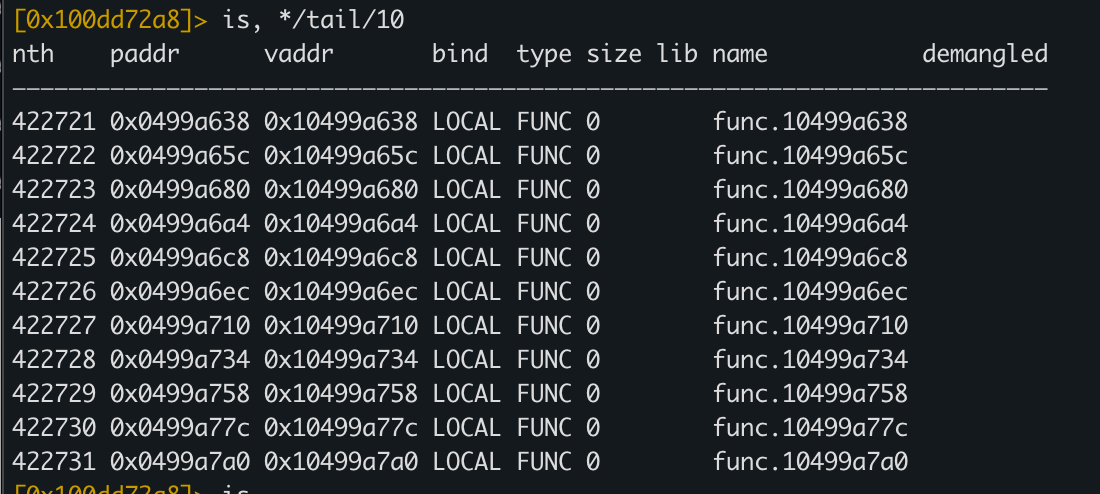

7. 查看后10行符号is, */tail/10

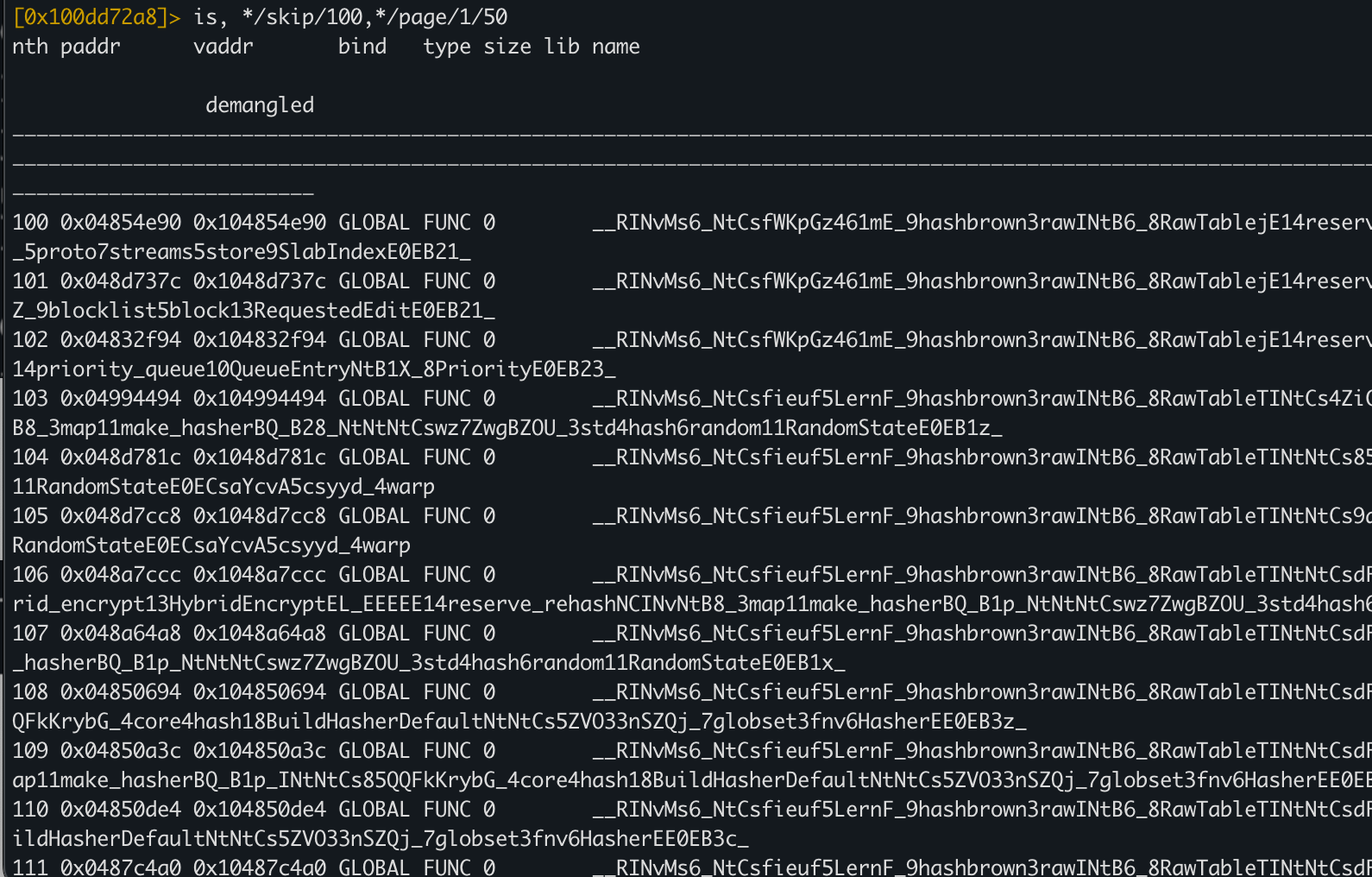

9. 查看第100-150编号的符号,中间区域is, */skip/100, */page/1/50

8. 查看符号总数is | wc -l

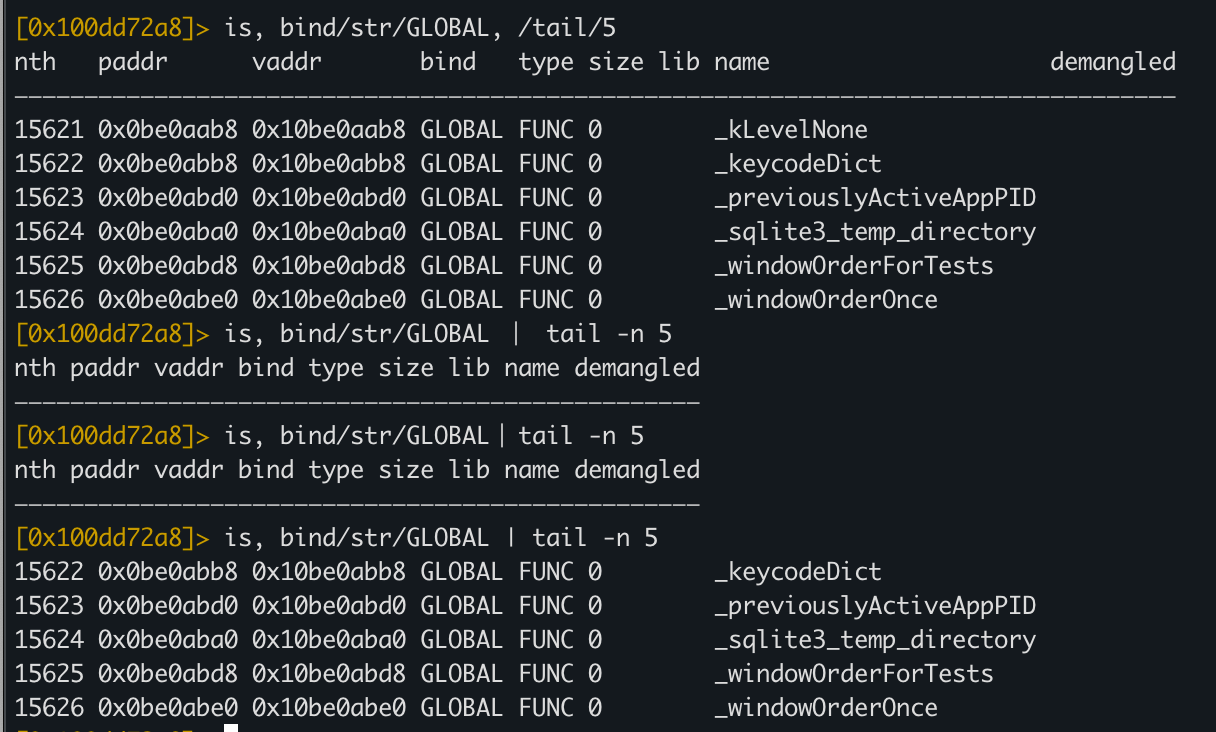

9. 查看global的最后5条 is, bind/str/GLOBAL, /tail/5

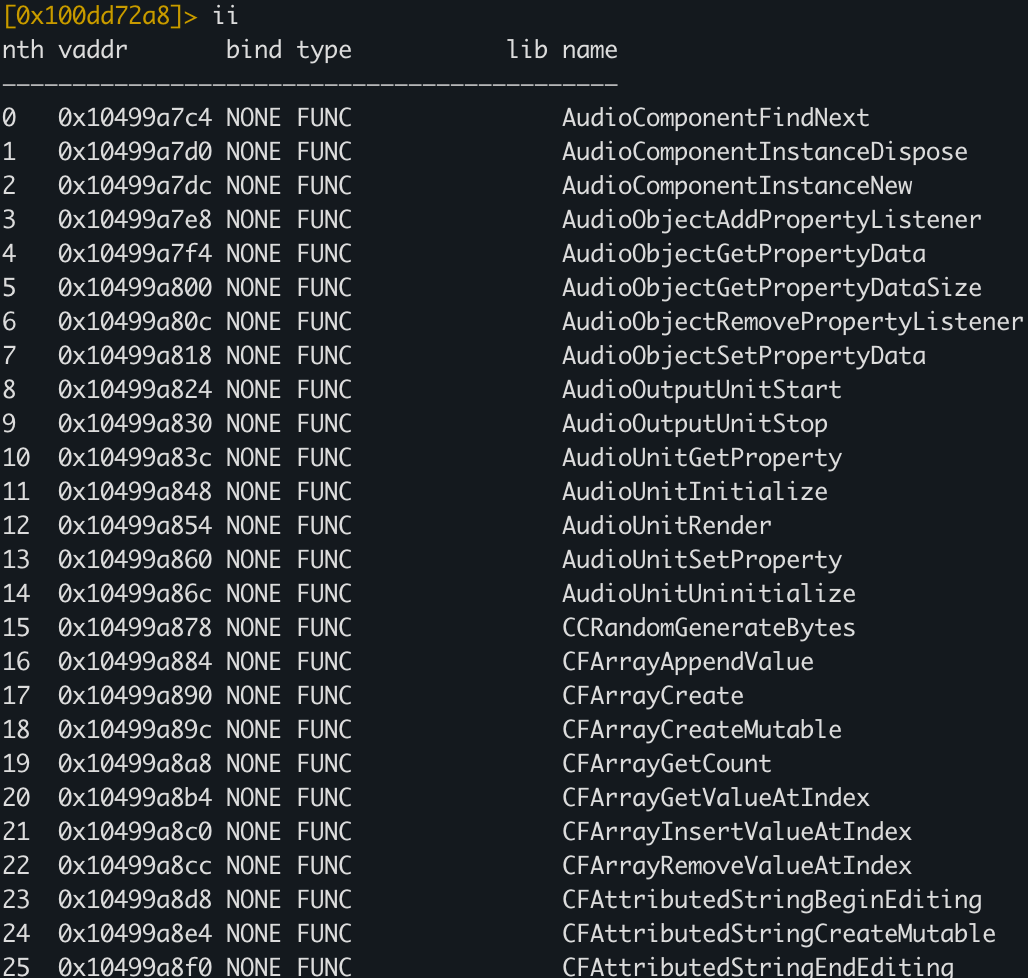

10. 查看所有的导入ii, 外部库的方法(系统的,第三方的)

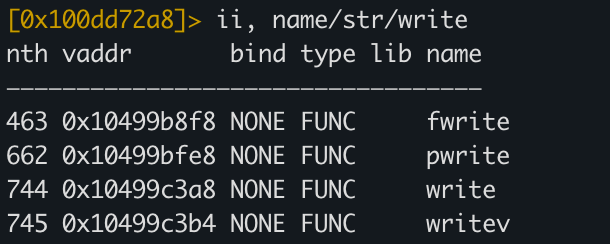

11. ii, 符号过滤名字

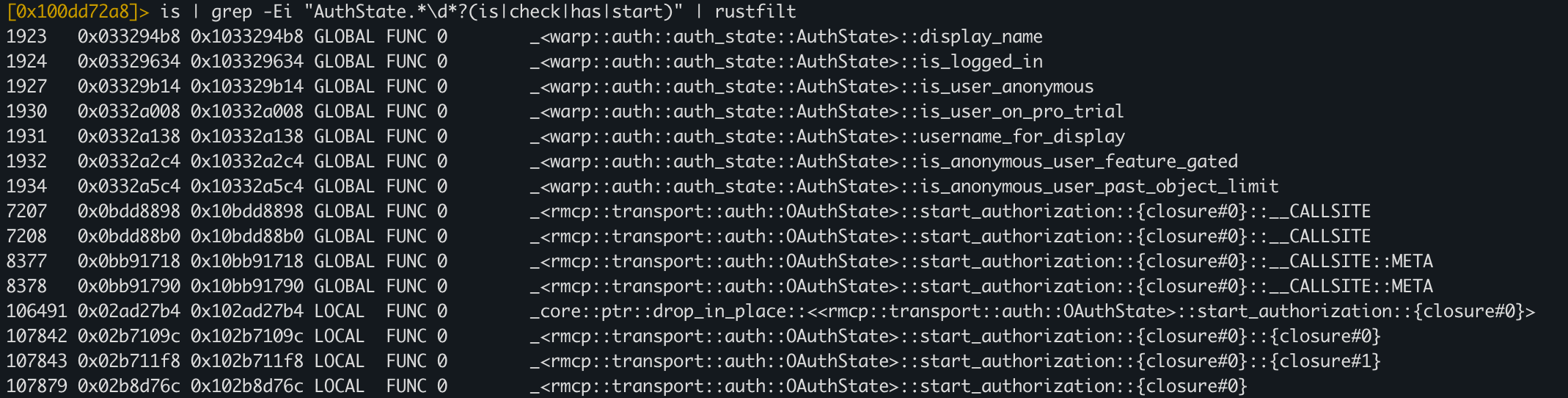

12. 比较高级的查询,rustfilt解析符号:

is | grep -Ei "AuthState.*\d*?(is|check|has|start)" | rustfilt

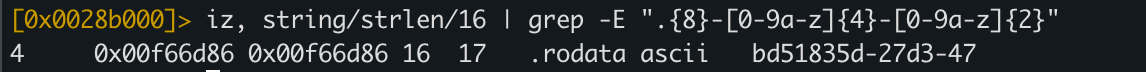

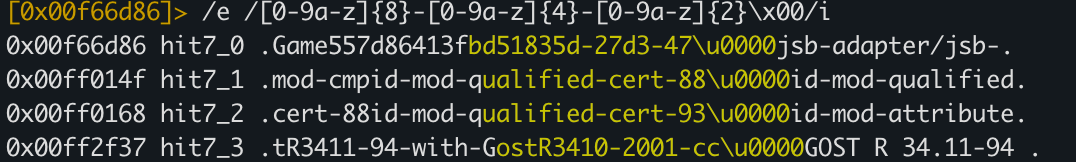

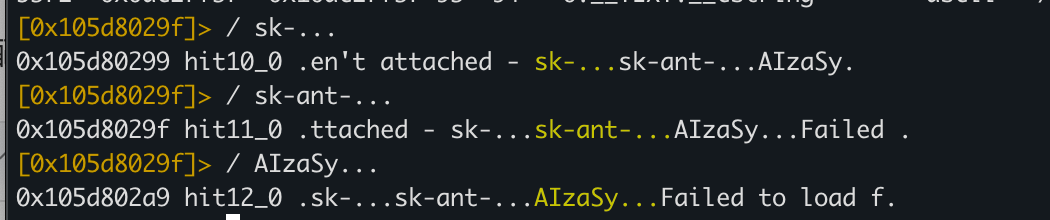

13. 搜索cocos字符串资源加密字符串:iz, string/strlen/16 | grep -E ".{8}-[0-9a-z]{4}-[0-9a-z]{2}"

14. 全局正则搜索, cocos加密字符串

15 全局精确搜索字符串

浙公网安备 33010602011771号

浙公网安备 33010602011771号