使用Bind提供域名解析服务

正向解析:根据主机名(域名)查找对应的IP地址

反向解析:根据IP地址查找对应的主机名(域名)

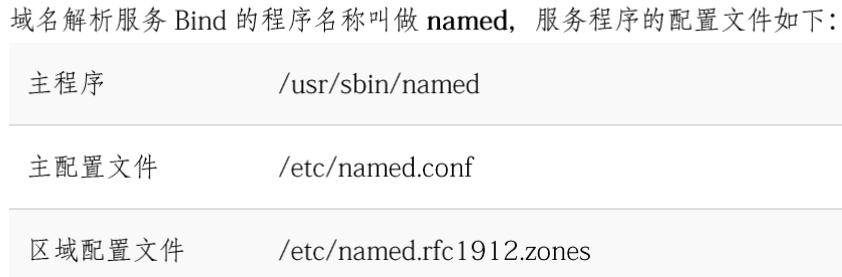

安装named服务

#yum install bind-chroot

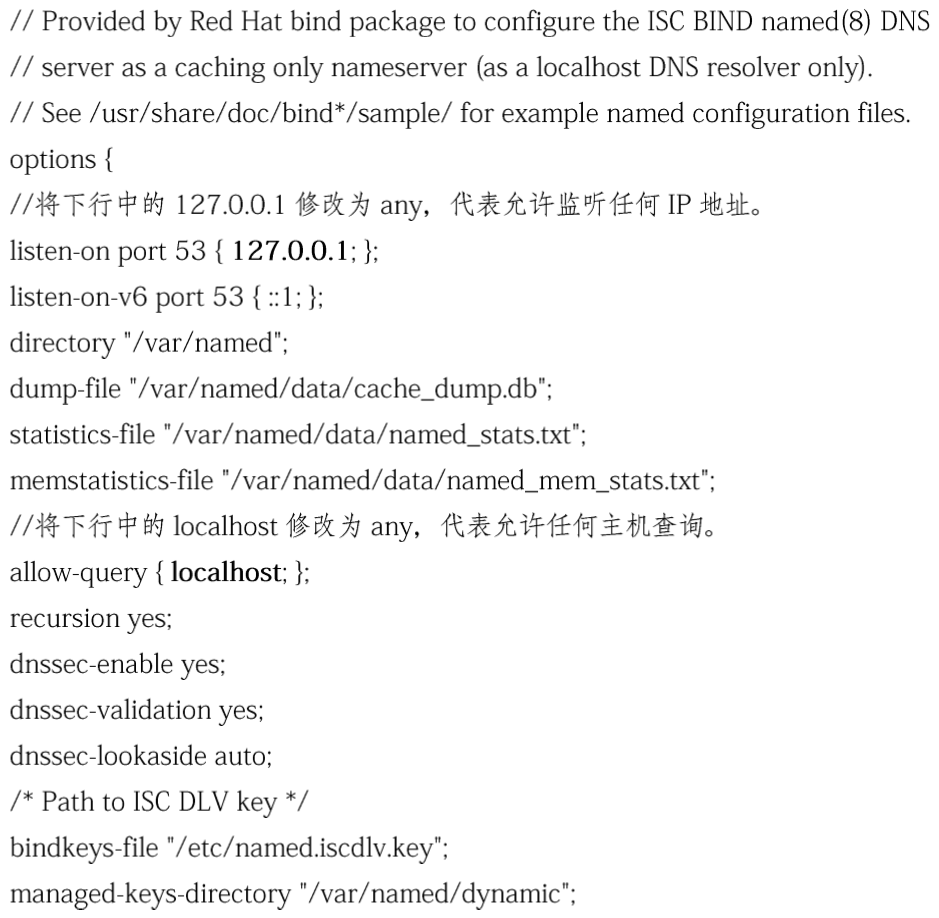

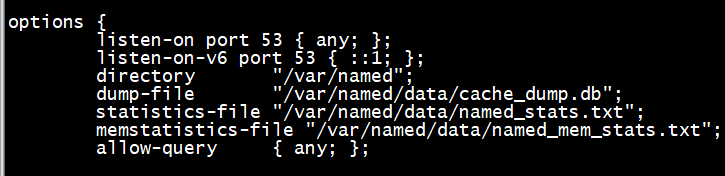

修改主配置文件(有两处需要修改)

#vi /etc/named.conf

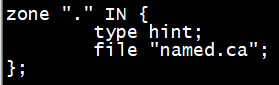

此文件内定义了全球13台跟DNS服务器的IP地址

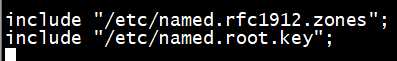

此文件保存着正向与反向解析的区域信息,非常的重要

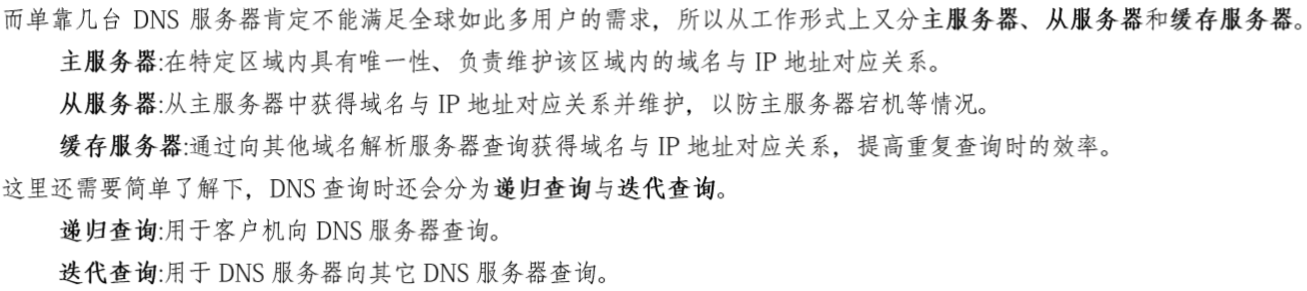

DNS 服务的解析实验

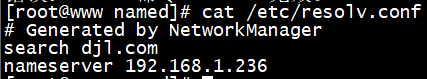

将系统的DNS地址修改为本机IP地址

查看DNS

# cat /etc/resolv.conf

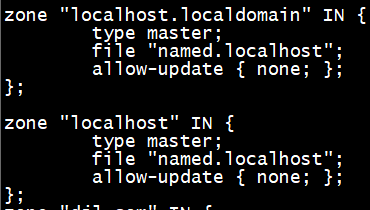

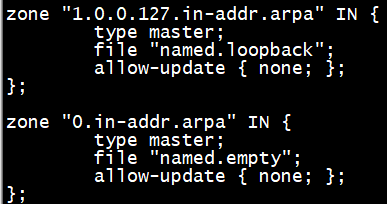

为了避免经常修改主配置文件named.conf而导致DNS服务出错,所以规则的区域信息保存在了“/etc/name.rfc1912.zones”文件中

作用:定义域名与IP地址解析规则保存的文件位置以及区域服务类型等内容,一定要谨慎修改。

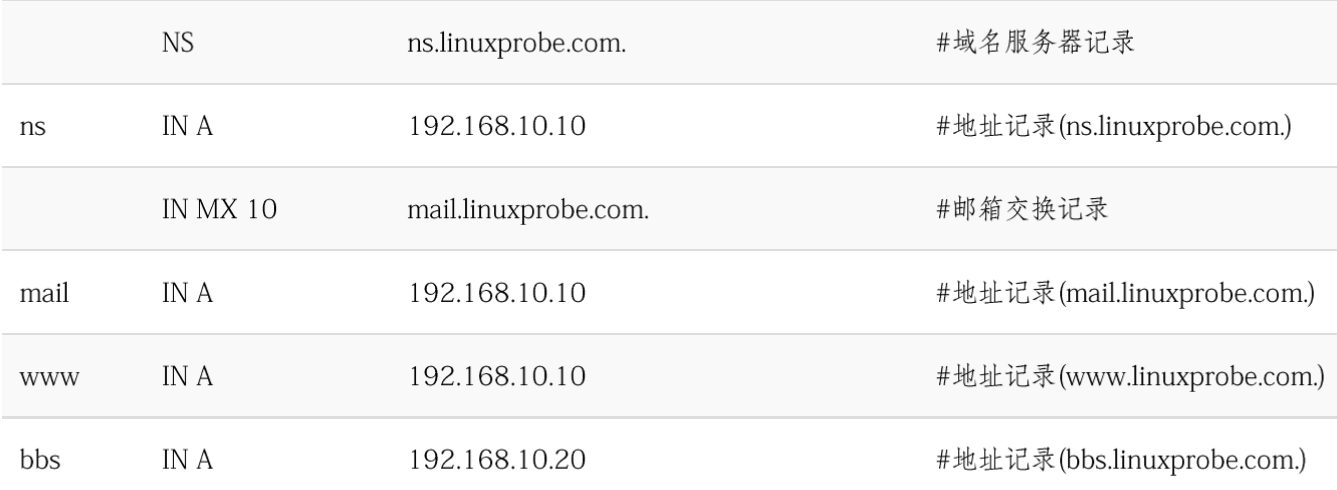

正向解析区域文件格式:

type:服务类型(三种:hint根区域、master主区域、slave辅助区域)

file:域名与IP地址解析规则保存的文件位置

allow-update:允许那些客户机动态更新解析信息

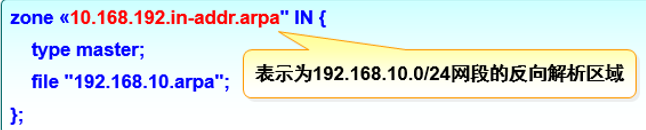

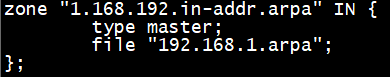

反向解析区域文件格式:

"0.in-addr.arpa"表示网段的反向解析区域

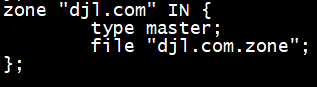

正向解析实验

直接在下面追加内容

# vi /etc/named.rfc1912.zones

切换目录

#cd /var/named/

#cp -a named.localhost djl.com.zone

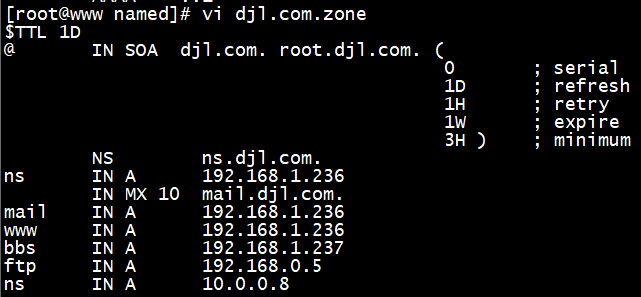

# vi djl.com.zone

$TTL 1D @ IN SOA djl.com. root.djl.com. ( 0 ; serial 1D ; refresh 1H ; retry 1W ; expire 3H ) ; minimum NS ns.djl.com. ns IN A 192.168.1.236 IN MX 10 mail.djl.com. mail IN A 192.168.1.236 www IN A 192.168.1.236 bbs IN A 192.168.1.237 ftp IN A 192.168.0.5 ns IN A 10.0.0.8

#named-checkconf

检查是否有语法错误

#named-checkzone djl.com /var/named/djl.com.zone

#systemctl restart named

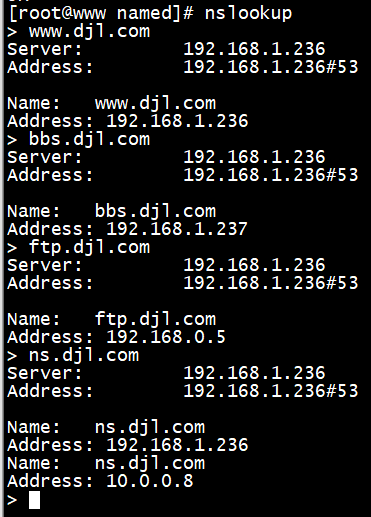

检验解析结果

nslookup命令用于检测能否从网络DNS服务器中查询到域名与IP地址的解析记录,检测named服务的解析能否成功。

安装服务包

#yum install bind-utils -y

# nslookup

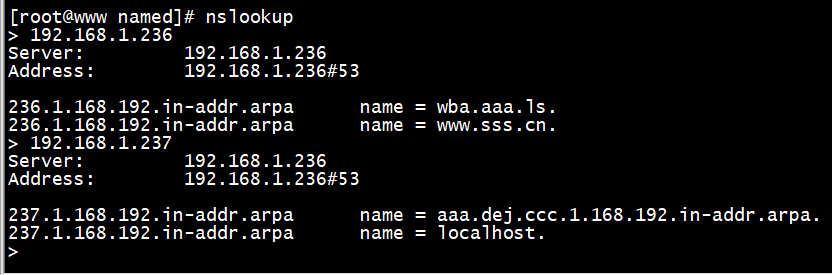

反向解析实验

直接在下面追加内容

# vi /etc/named.rfc1912.zones

反向解析数据文件模板为:“/var/named/named.loopback”,我们可复制并填写信息后即可直接使用

#cp -a named.loopback 192.168.1.arpa

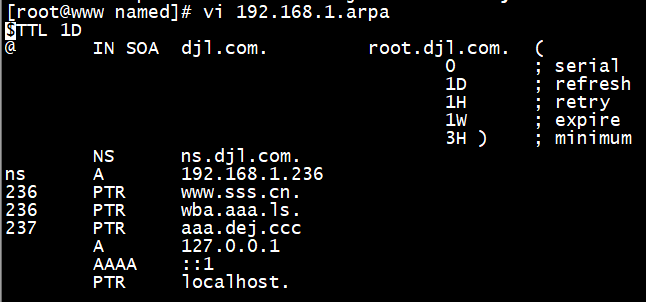

# vi 192.168.1.arpa

$TTL 1D

@ IN SOA djl.com. root.djl.com. (

0 ; serial

1D ; refresh

1H ; retry

1W ; expire

3H ) ; minimum

NS ns.djl.com.

ns A 192.168.1.236

236 PTR www.sss.cn.

236 PTR wba.aaa.ls.

237 PTR aaa.dej.ccc

A 127.0.0.1

AAAA ::1

PTR localhost.

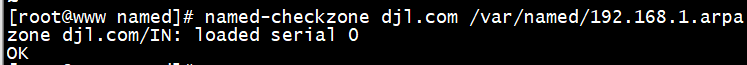

#named-checkconf

检查是否有语法错误

# named-checkzone djl.com /var/named/192.168.1.arpa

#systemctl restart named

# nslookup

浙公网安备 33010602011771号

浙公网安备 33010602011771号