Exp5 信息搜集与漏洞扫描

一、实验目标

掌握信息搜集的最基础技能与常用工具的使用方法。

二、实验内容

1.各种搜索技巧的应用

2.DNS IP注册信息的查询

3.基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点(以自己主机为目标)

4.漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞(以自己主机为目标:192.168.1.100)

三、实验步骤

(一)各种搜索技巧的应用

1.搜索特定类型的文件

由于百度方面的管制,就在搜狗下搜索了

打开下载的文件,有些信息可以被利用,显得很不安全

2.路由追踪

打开windows命令窗口,输入命令 tracert www.baidu.com

第一列代表了“生存时间”(每途经一个路由器结点自增1)

第二至第四列表示“三次发送的ICMP包返回时间”(共计3个,单位为毫秒ms)

第五列表示“途经路由器的IP地址”(如果有主机名,还会包含主机名)

带有星号(*)的信息表示该次ICMP包返回时间超时。

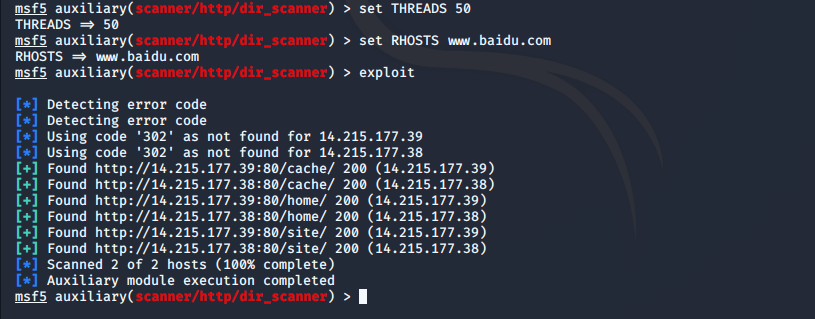

3.搜索网址目录结构

kali打开 msfconsole ,利用 dir_scanner 模块可以暴力猜解获取网站目录

use auxiliary/scanner/http/dir_scanner //进入该辅助模块 info //查看需配置的信息 set THREADS 50 //设置扫描速度 set RHOSTS www.baidu.com exploit

(二)DNS IP注册信息的查询

1.whois查询域名注册信息

kali输出指令 whois baidu.com (注意:进行whois查询时去掉www等前缀,因为注册域名时通常会注册一个上层域名,子域名由自身的域名服务器管理,在whois数据库中可能查询不到)

2.nslookup,dig查询

nslookup可以得到DNS解析服务器保存的Cache的结果,dig可以从官方DNS服务器上查询精确的结果

kali输入指令 nslookup gitee.com

kali输入指令 dig gitee.com

3.IP2Location地理位置查询

通过ping命令得到百度IP地址

进入MAXMIND网站下拉查询IP,得到结果

(三)基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点(以自己主机为目标)

1.活跃主机扫描

kali打开 msfconsole 控制台

使用 arp_sweep 模块,即用ARP请求枚举本地局域网的活跃主机

use auxiliary/scanner/discovery/arp_sweep //进入arp_sweep 模块 set RHOSTS 192.168.227.0/24 //设置主机段 set THREADS 50 //加快扫描速度 run //扫描

kali输入指令 nmap -sn 192.168.227.0/24 探测某网段活跃主机

2.端口扫描

利用msf的 udp_sweep 模块进行udp端口扫描

use auxiliary/scanner/discovery/udp_sweep //进入udp_sweep 模块 set RHOSTS 192.168.227.0/24 //设置主机段 set THREADS 50 //加快扫描速度 run //扫描

使用nmap对指定主机TCP端口扫描 nmap -sT -p 1-1024 192.168.1.100

利用msf的portscan模块进行tcp端口扫描

use auxiliary/scanner/portscan/tcp //进入tcp_sweep 模块 set RHOSTS 192.168.1.0/24 //设置主机段 set THREADS 50 //加快扫描速度 set PORTS 1-1024 //设置端口范围 run //扫描

3.OS扫描及服务版本探测

nmap获取目标主机的操作系统等信息 nmap -O 192.168.1.100

4.具体服务的查点

Telnet扫描

use auxiliary/scanner/telnet/telnet_version //进入telnet模块 set RHOSTS 192.168.1.0/24 //扫描主机网段 set THREADS 100 //提高查询速度 run //扫描

SMB“网络服务扫描

use auxiliary/scanner/smb/smb_version //进入模块 set RHOSTS 192.168.1.0/24 //扫描主机网段 set THREADS 100 //提高查询速度 run //扫描

NetBios网络服务扫描

use auxiliary/scanner/netbios/nbname //进入模块 set RHOSTS 192.168.1.0/24 //扫描主机网段 set THREADS 100 //提高查询速度 run //扫描

(三)漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞

1.安装配置openvas

更新软件包列表: apt-get update

获取到最新的软件包: apt-get dist-upgrade

安装openvas: apt-get install openvas

多次反复运行 openvas-check-setup 检查安装是否完整,不过一定会报错,但是不要慌,根据FIX提示如何修复

错误1: The NVT collection is very small

解决: greenbone-nvt-sync 同步漏洞库

错误2: No users found

解决: openvasmd --create-user=admin --role=Admin && openvasmd --user=admin --new-password=123456 创建用户和密码

错误3: The number of NVTs in the OpenVAS Manager database is too low

解决: openvasmd --rebuild 生成数据库

错误4: No OpenVAS SCAP database found

解决: greenbone-scapdata-sync 同步SCAP数据库

直到提示it seems like your openvas-9 installation is ok

2.操作扫描

开启服务 openvas-start ,会自动打开浏览器进入登录页面

用户为:admin 密码:123456(上面创建的)登录

点击Scan-Tasks,再点击左上角的烟花状的图标,选择Task Wizard新建一个扫描任务

输入ip地址点击开始

等待扫描完成

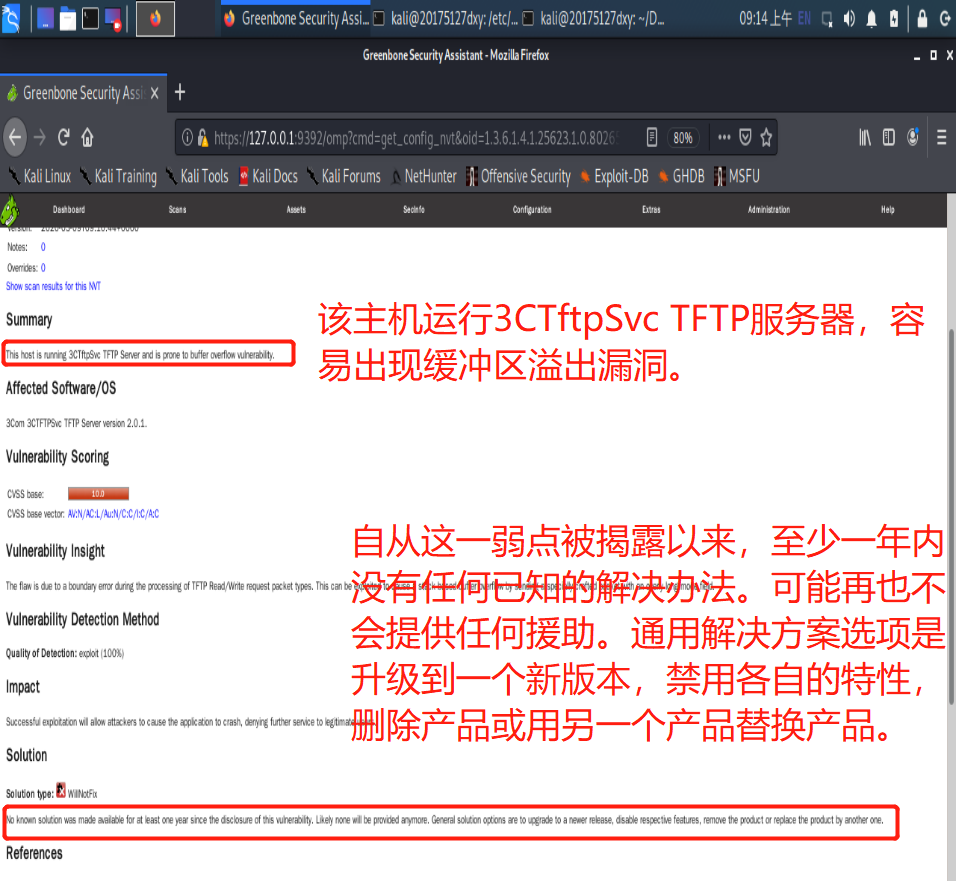

完成后点击 Immediate scan of IP 192.168.1.100 蓝色字,查看扫描的详细信息

点击 Full and fast 选取 Buffer overflow 分析

这里会看见有许多的漏洞,并标有危险等级,我们选择一个漏洞进入查看详情

四、实验问题回答

1.哪些组织负责DNS,IP的管理。

答:地址支持组织(ASO)负责IP地址系统的管理

域名支持组织(DNSO)负责互联网上的域名系统(DNS)的管理

协议支持组织(PSO)负责涉及Internet协议的唯一参数的分配

全球一共有5个地区性注册机构:

ARIN主要负责北美地区业务

RIPE主要负责欧洲地区业务

APNIC主要负责亚太地区业务

LACNIC主要负责拉丁美洲美洲业务

AfriNIC负责非洲地区业务

2.什么是3R信息。

答:注册人(Registrant) 、注册商(Registrar) 、官方注册局(Registry)

3.评价下扫描结果的准确性。

答:通过观察对比msf和nmap扫描结果可以发现会有一点差异,不过大致的扫描结果还是相同的。

五、实验心得

本次实验内容总体简单,但是内容较多,可选择的方向性也挺多,不过实验中遇到的最大难题还是安装openvas,更新数据实在是太慢了,推荐使用VPNFQ,但是也会有一些风险,毕竟不安全,所以建议先安装openvas,并且一定要耐下心来,实在是太折磨人了。由于以前学过信息安全技术,做过端口扫描的一些实验,所以有一次的加深了我对端口扫描的一些了解与认知。

posted on

posted on

浙公网安备 33010602011771号

浙公网安备 33010602011771号