ctfshow-web入门-信息搜集(web1-web20)

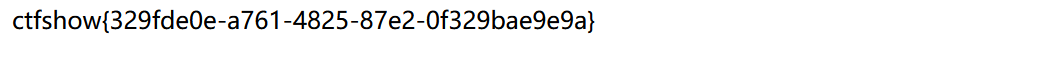

web1

查看源代码,直接看到flag

web2

禁用了鼠标右键查看源代码,但是可以url前加入view-source: 查看源代码。

或ctrl+u查看源代码

web3

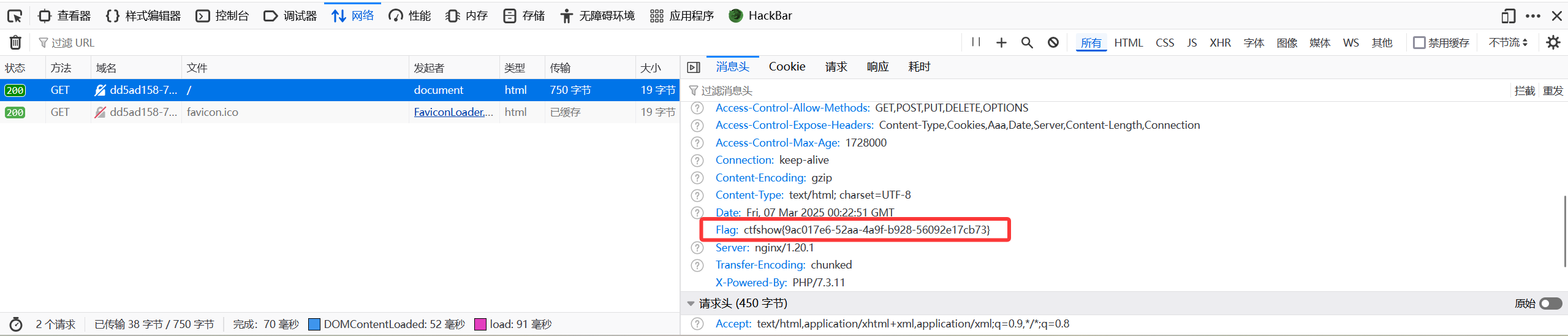

bp抓包,发现flag

或在这里也能看到flag

web4

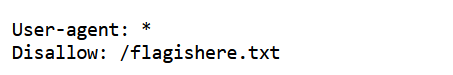

直接dirsearch扫描,发现/robots.txt

访问url/robots.txt,得到

访问url/flagishere.txt,得到flag

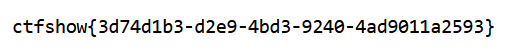

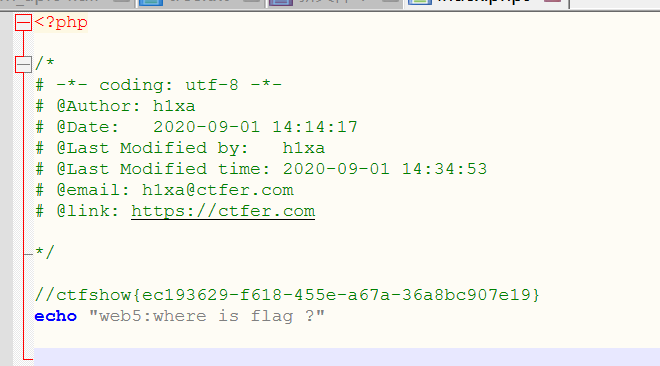

web5

直接访问index.phps,下载php源代码,得到flag

phps文件就是php的源代码文件,通常用于提供给用户(访问者)直接通过Web浏览器查看php代码的内容。

因为用户无法直接通过Web浏览器“看到”php文件的内容,所以需要用phps文件代替。

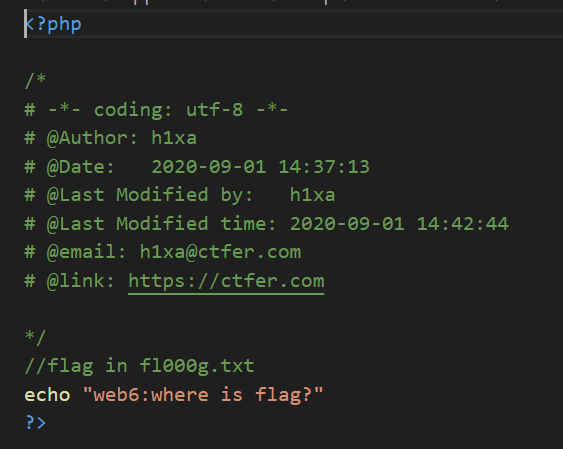

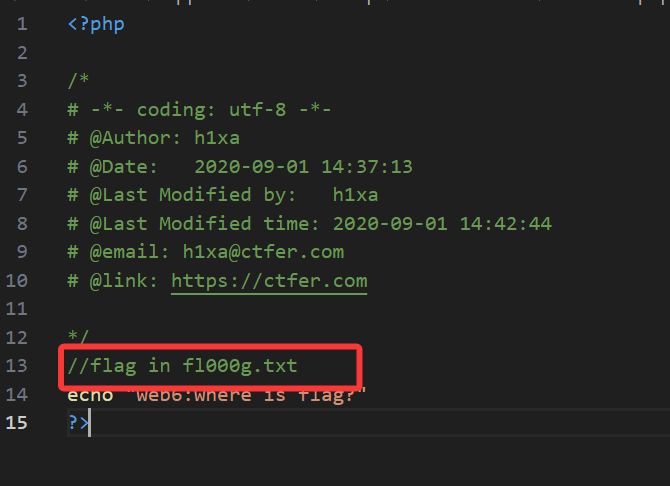

web6

访问url/www.zip,解压得到index.php

访问url/fl000g.txt,得到flag

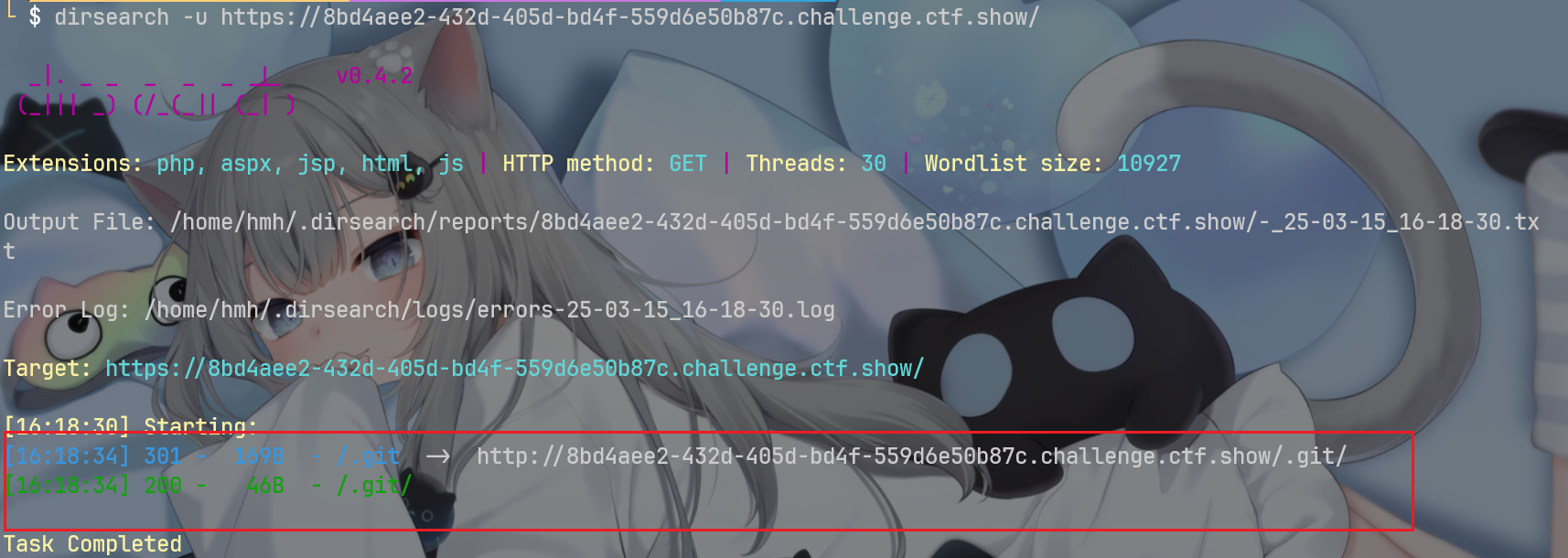

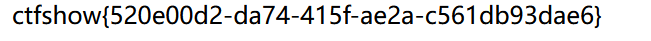

web7

使用dirsearch扫描,发现.git文件

访问url/.git,得到flag

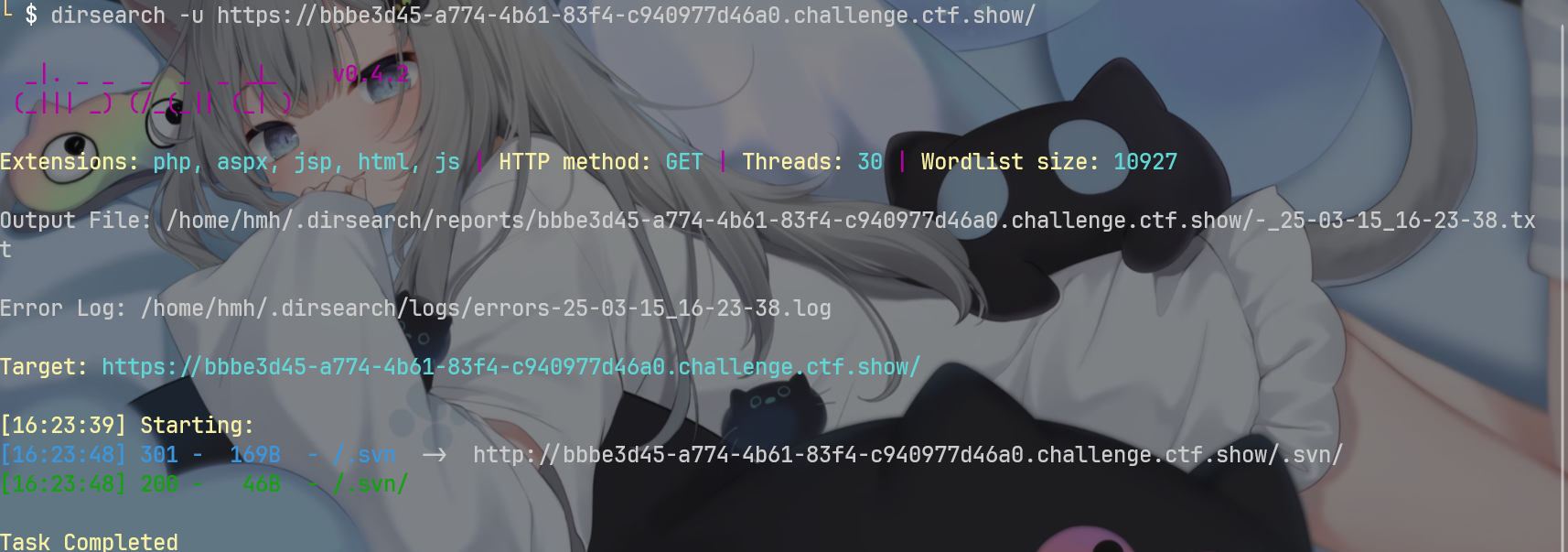

web8

同样dirsearch扫描,发现.svn文件

访问`url/.gsvn,得到flag

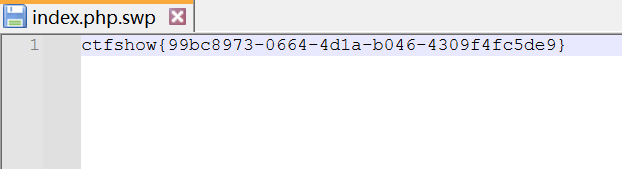

web9

访问主页面index.php的vim交换文件index.php.swp

得到flag

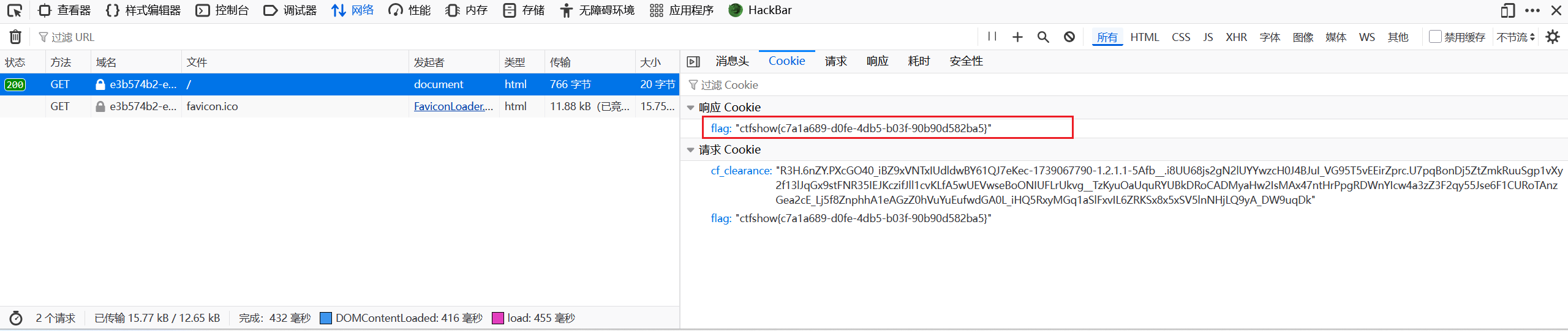

web10

直接在响应cookie里看到flag

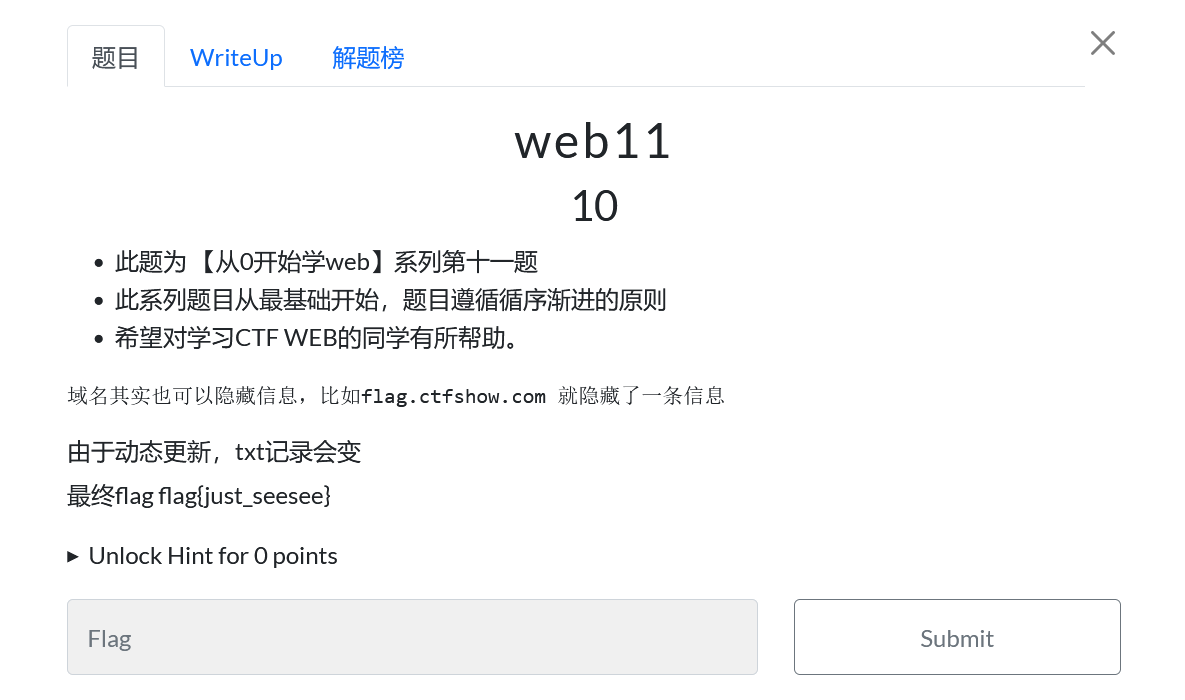

web11

$ nslookup -qt=txt flag.ctfshow.com

服务器: ns.sc.cninfo.net

Address: 61.139.2.69

*** ns.sc.cninfo.net 找不到 flag.ctfshow.com: Non-existent domain

没有查到记录

题目里给出了flag

flag{just_seesee}

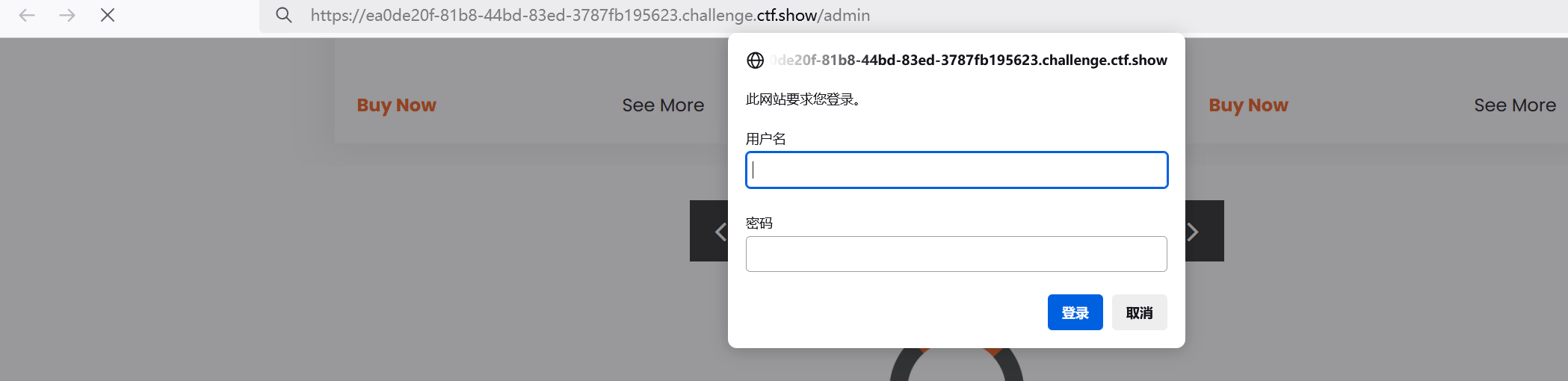

web12

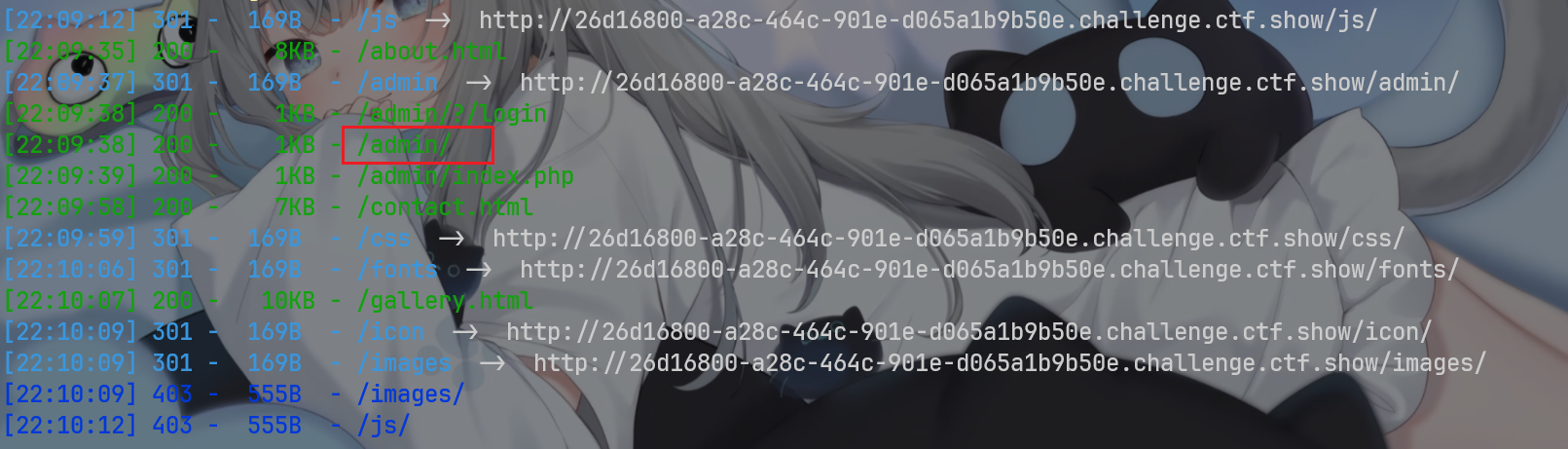

使用dirsearch扫描,发现后台登录地址/admin

用户名为admin,密码为

输入用户名和密码,得到flag

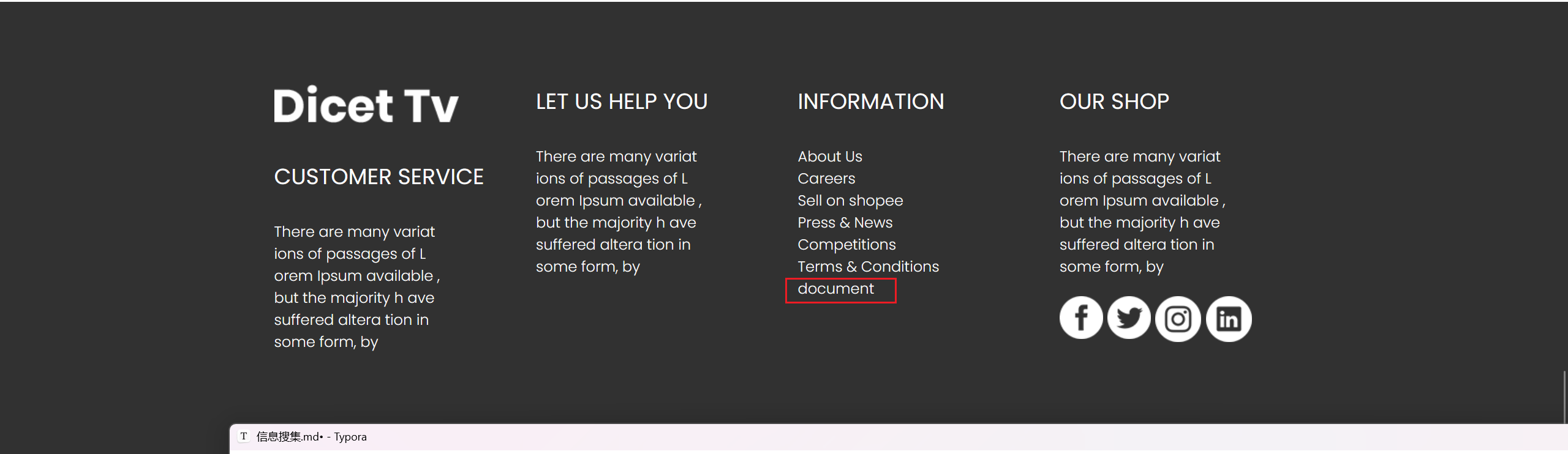

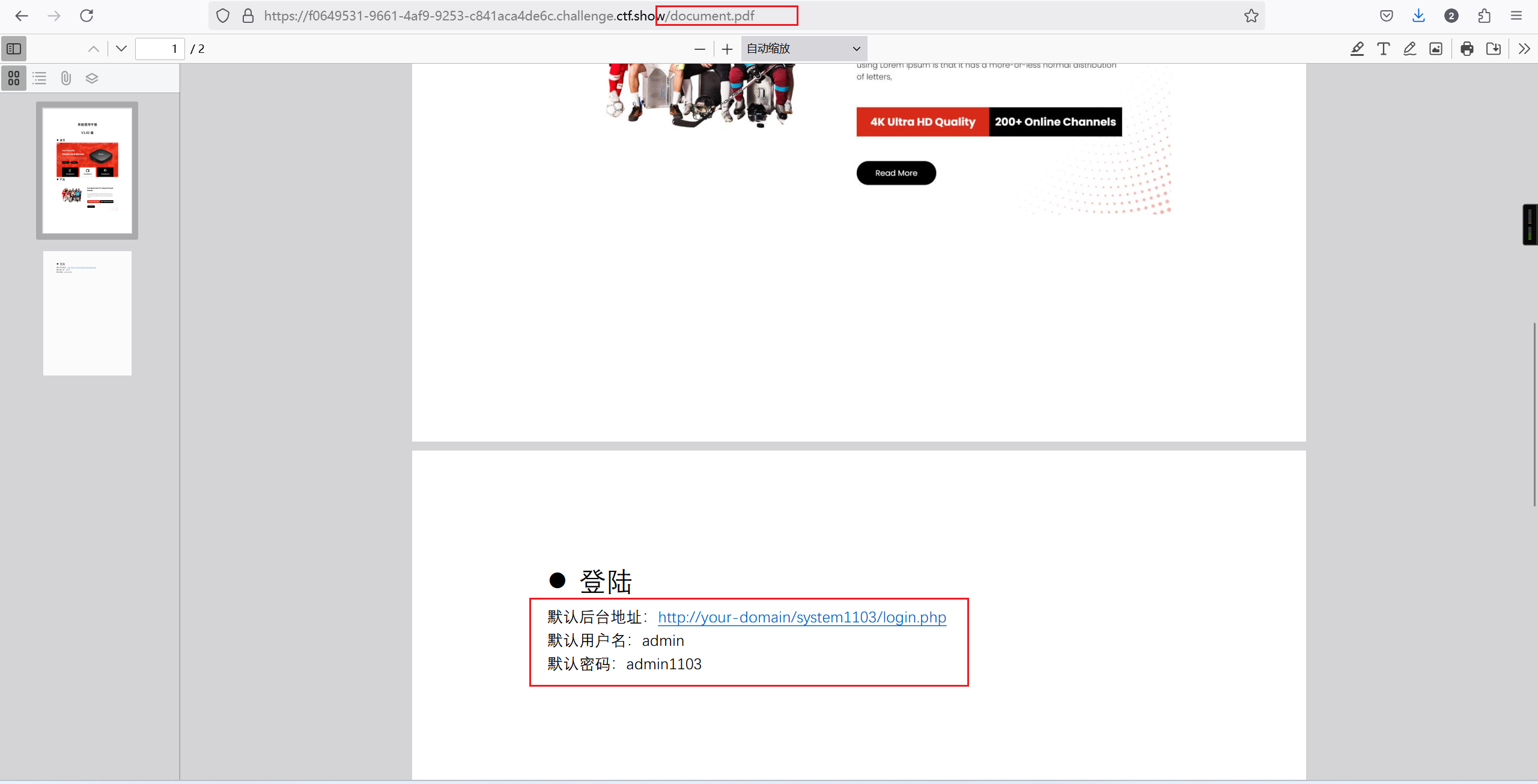

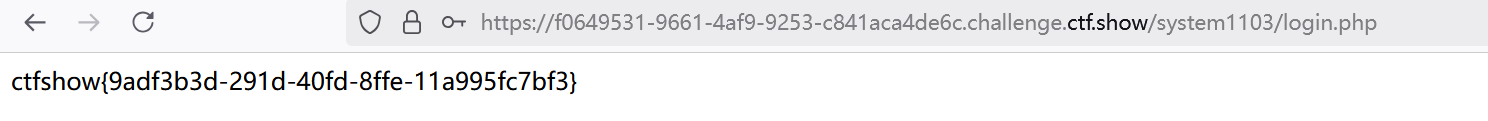

web13

发现document可点击

根据提示登录

得到flag

web14

根据题目提示,访问url/editor

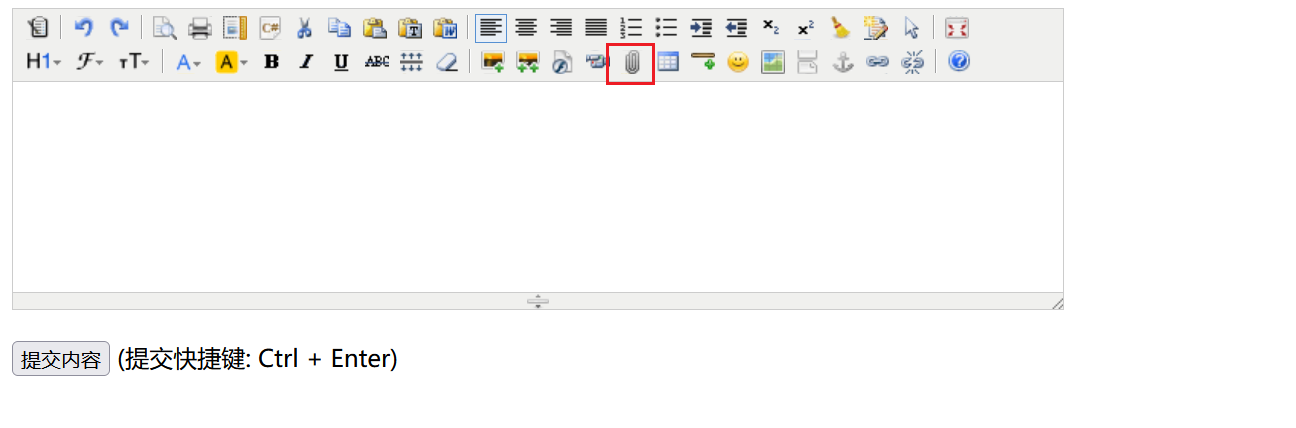

得到如下界面,点击插入文件

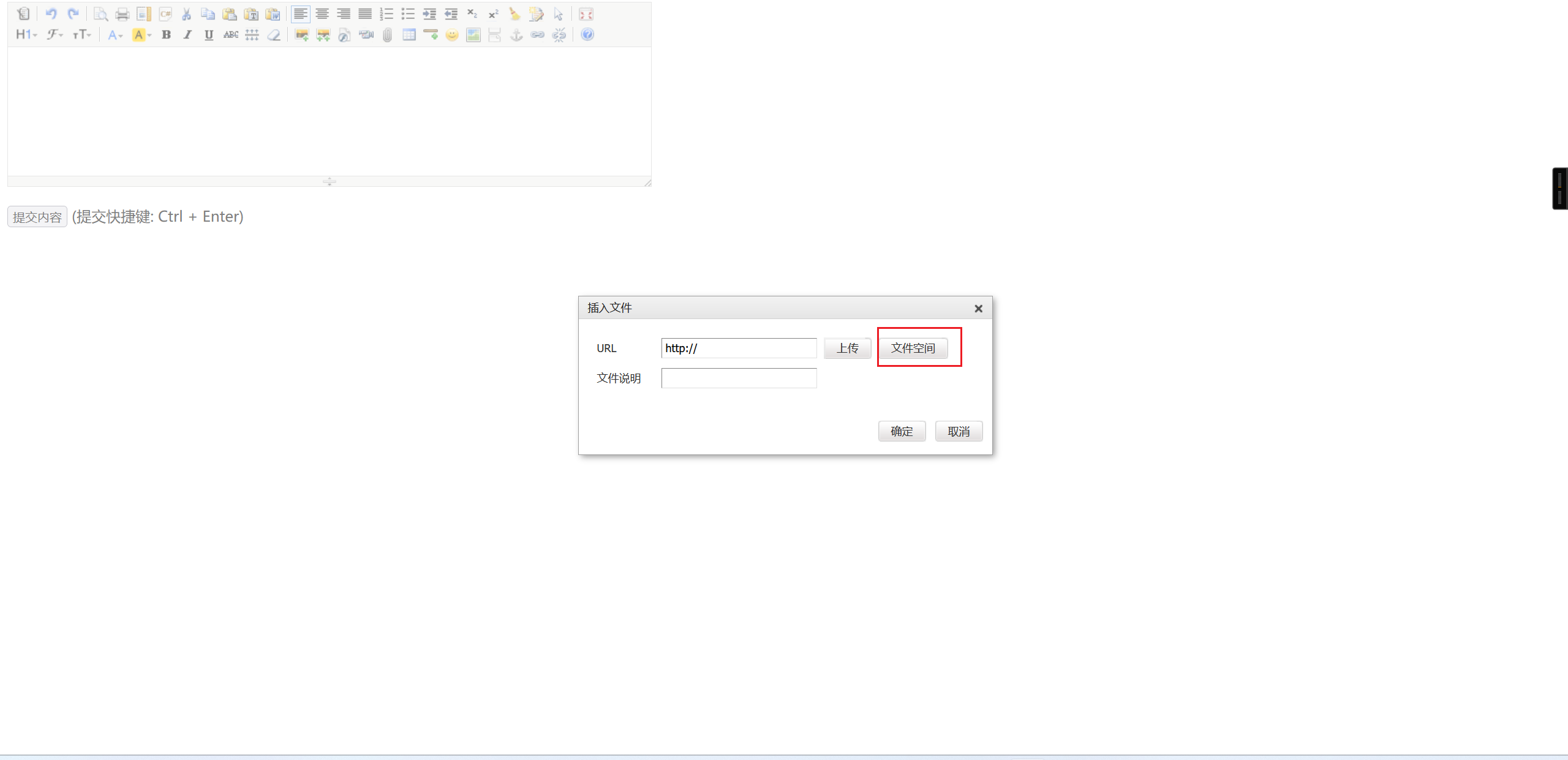

然后点击文件空间

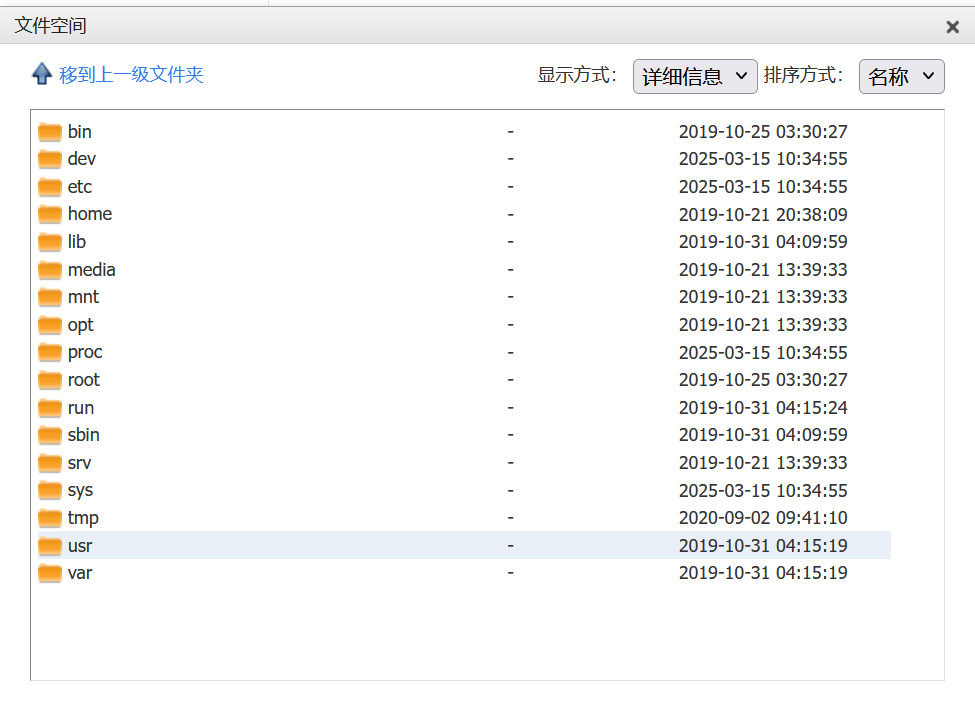

看到根目录

在/var/www/html/nothinghere/下发现fl000g.txt

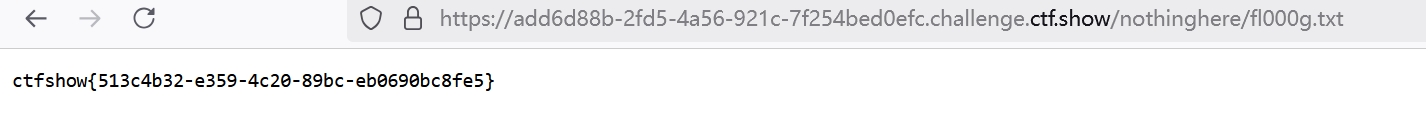

访问url/nothinghere/fl000g.txt

得到flag

web15

用dirsearch扫描到路径/admin

访问后得到如下页面

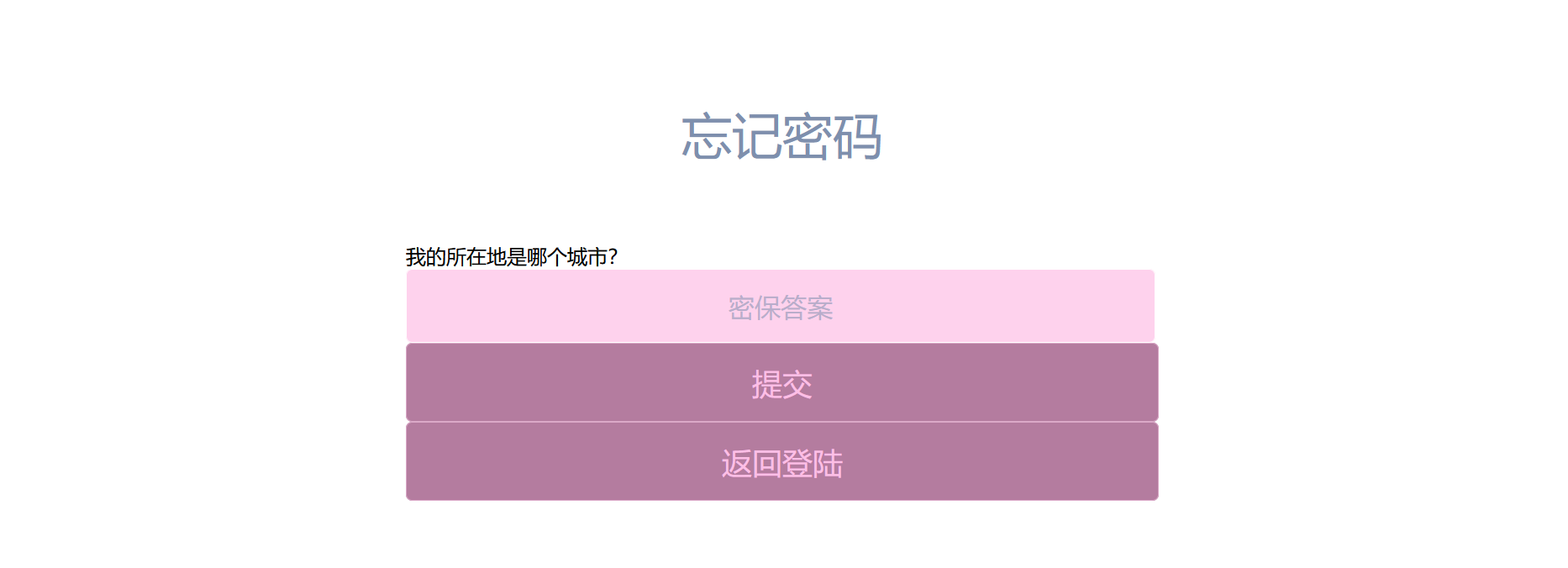

点击忘记密码

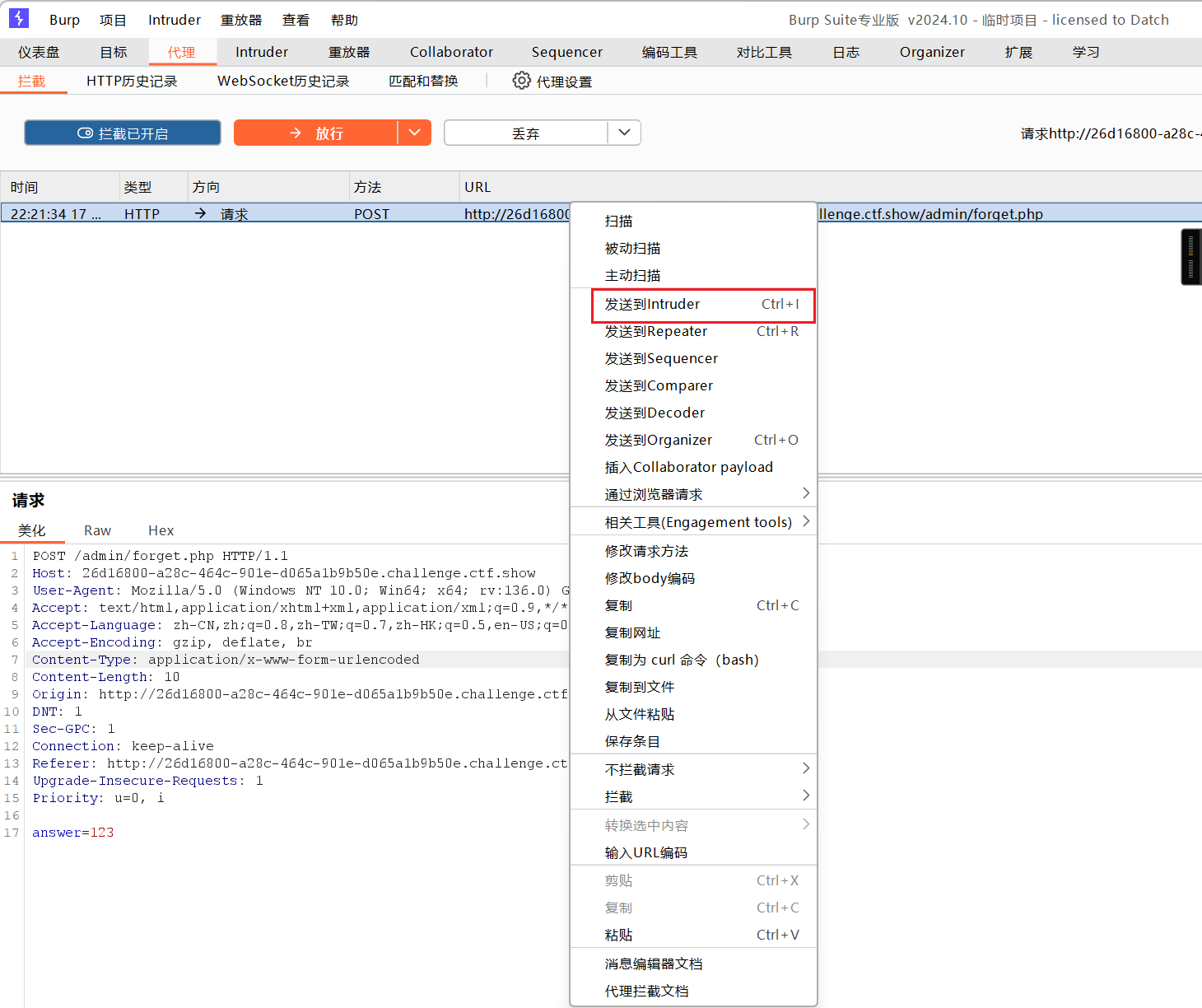

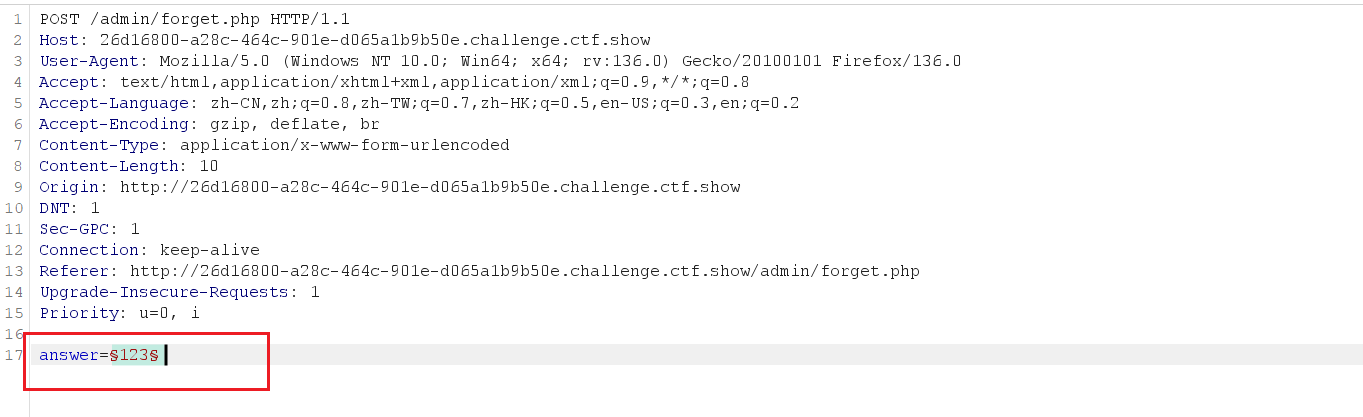

随便填一个地名,然后用bp抓包

用中国城市字典爆破,注意字典要去掉"市"字

爆破后发现城市是西安,返回的密码是admin7789

登录后得到flag

web16

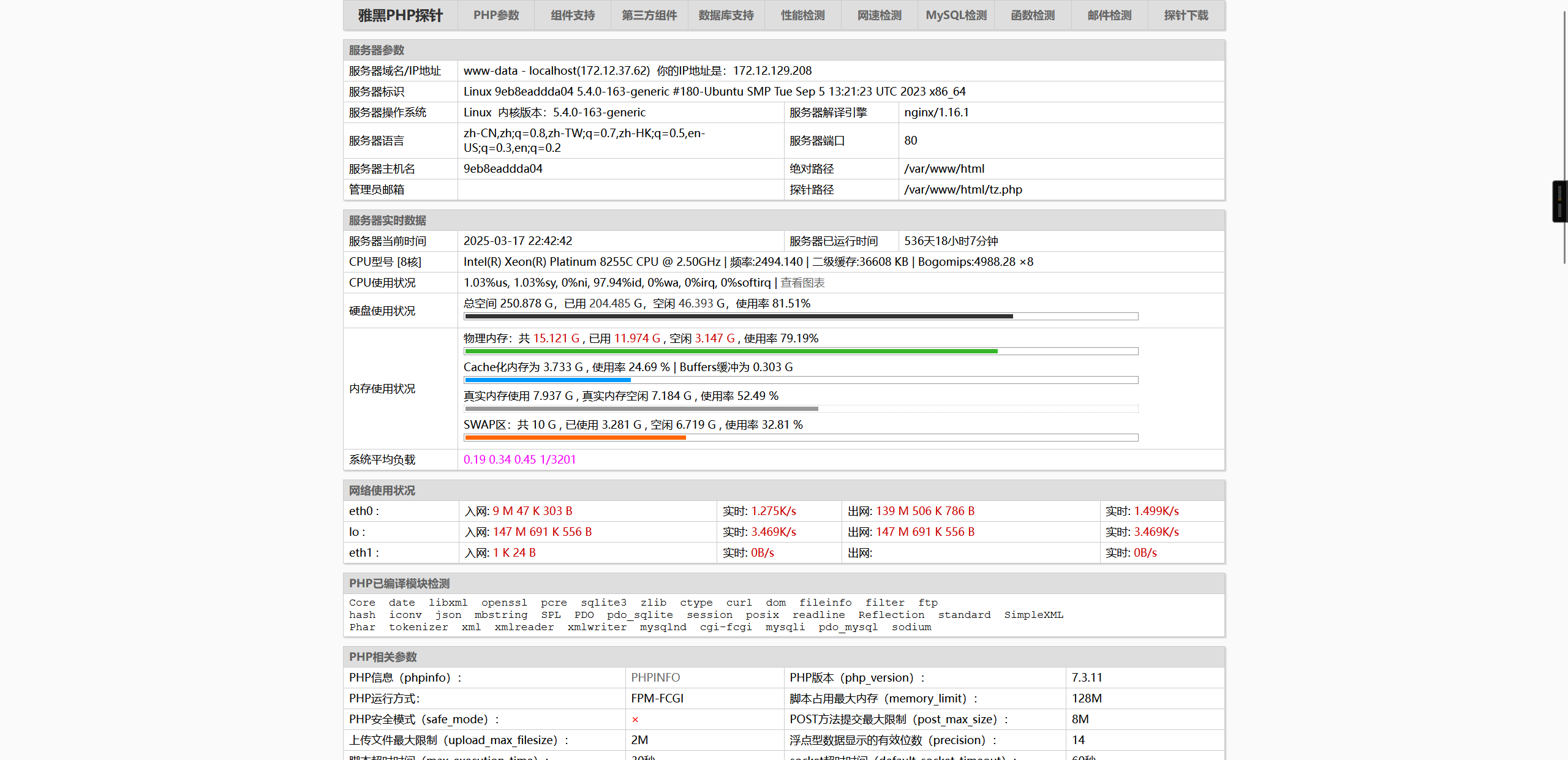

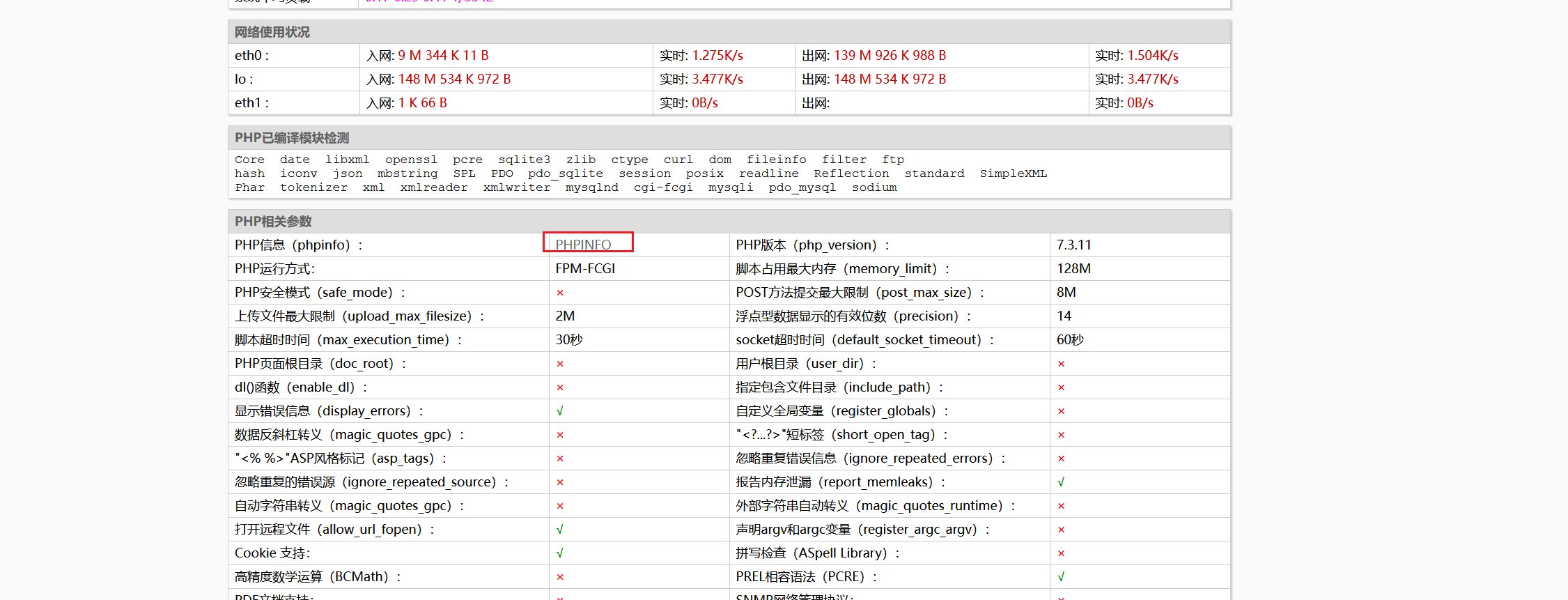

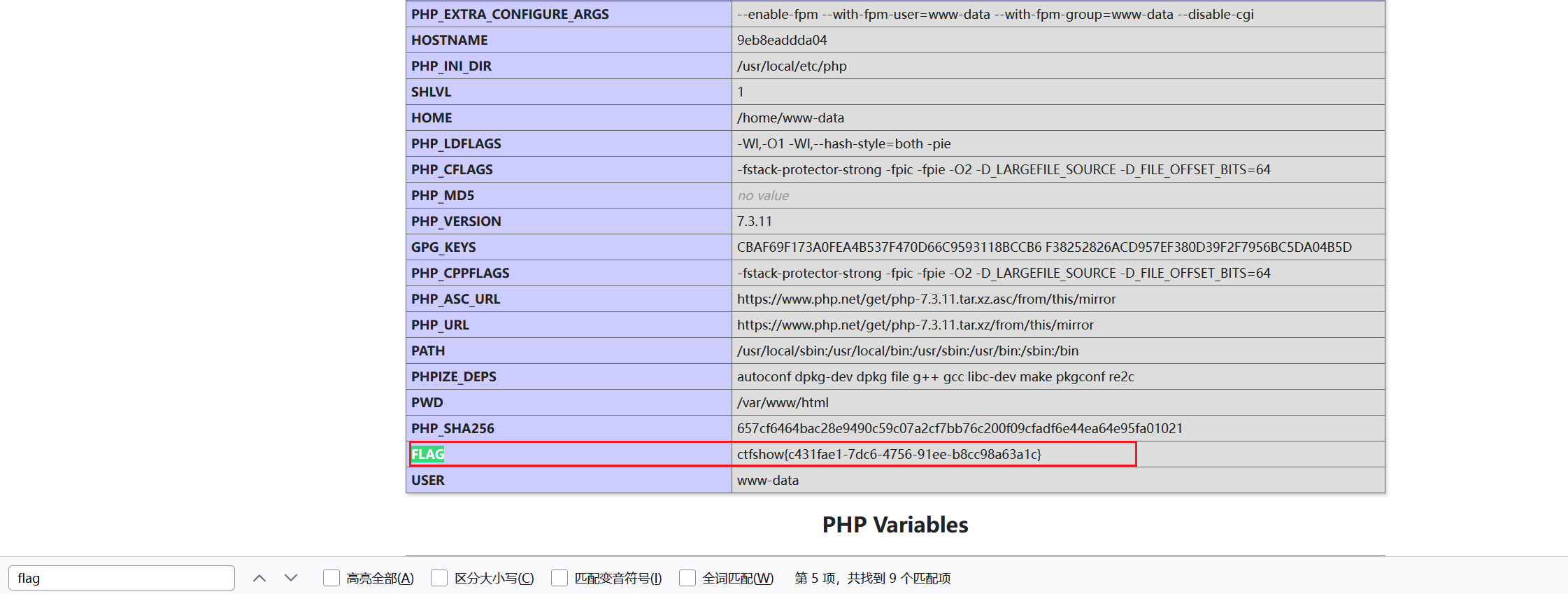

考察PHP探针php探针是用来探测空间、服务器运行状况和PHP信息用的,探针可以实时查看服务器硬盘资源、内存占用、网卡 流量、系统负载、服务器时间等信息。 url后缀名添加/tz.php 版本是雅黑PHP探针,然后查看phpinfo搜索flag

访问url/tz.php,得到如下界面

点击phpinfo

直接搜索,得到flag

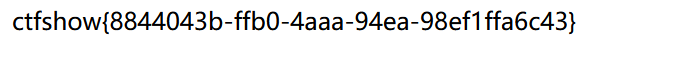

web18

方法一:

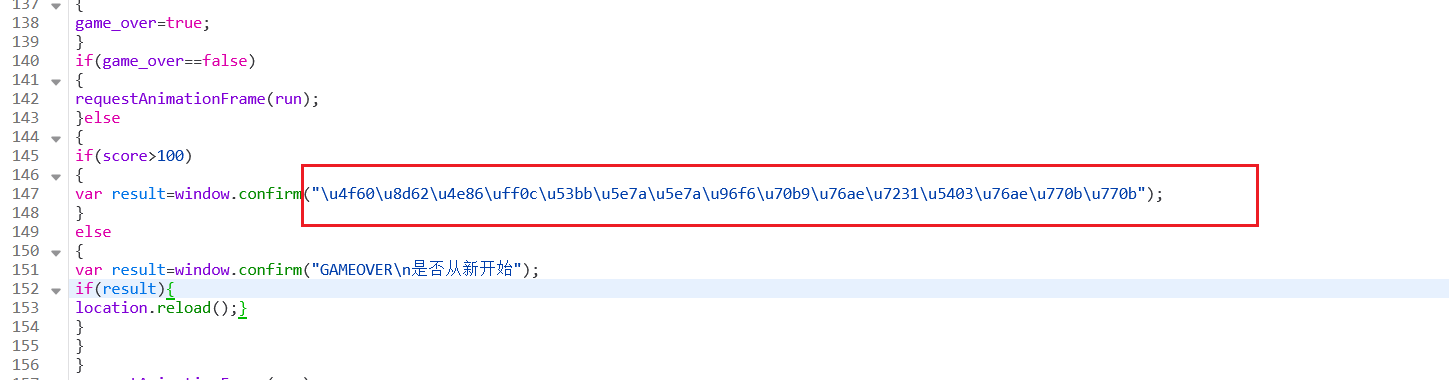

查看js代码,发现一段unicode文本

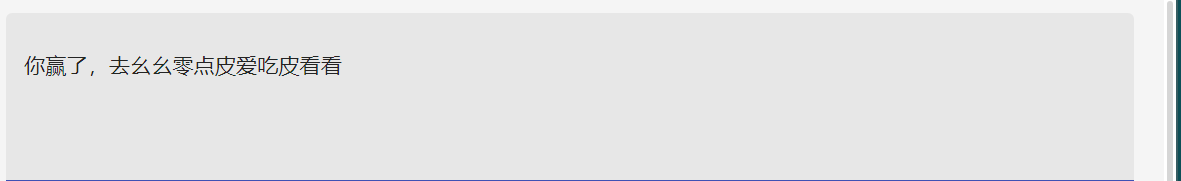

解码得到

访问url/110.php,得到flag

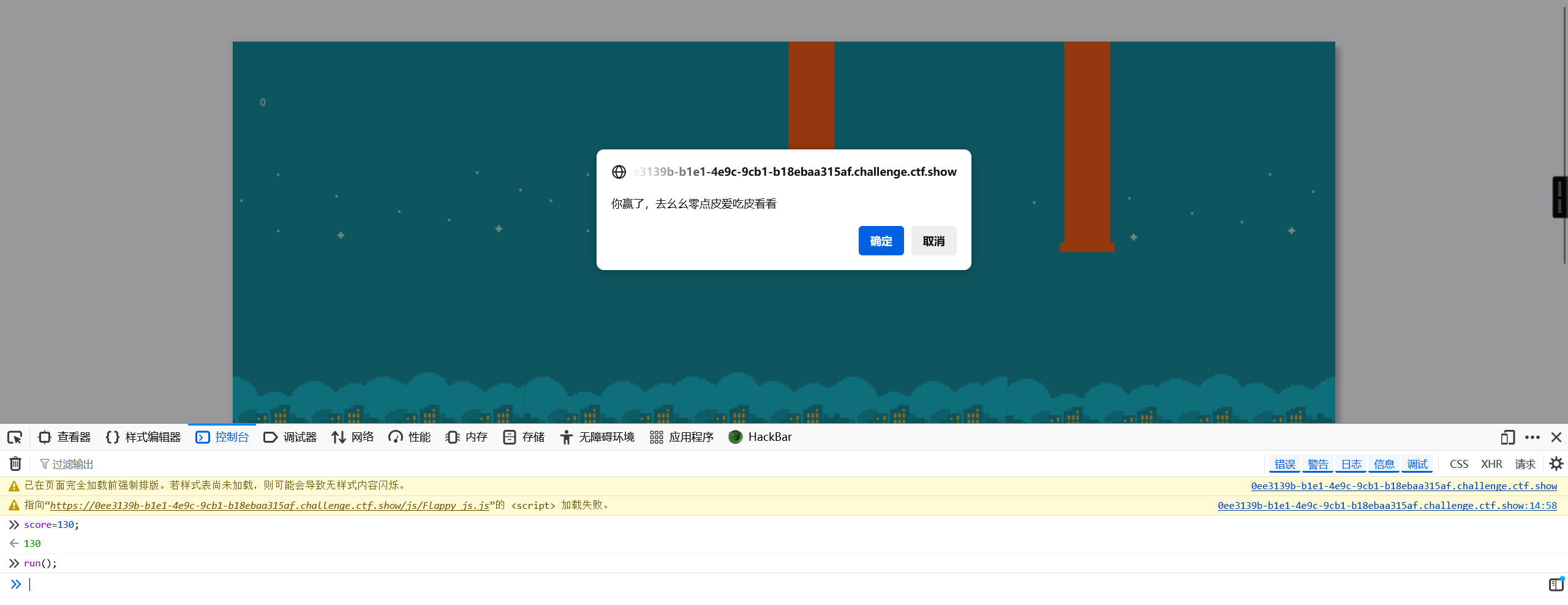

方法二:

分析js代码,发现只要score大于100,就可以赢,于是在控制台给score赋值为130,再执行run函数就可以得到提示,然后访问url/110.php,得到flag。

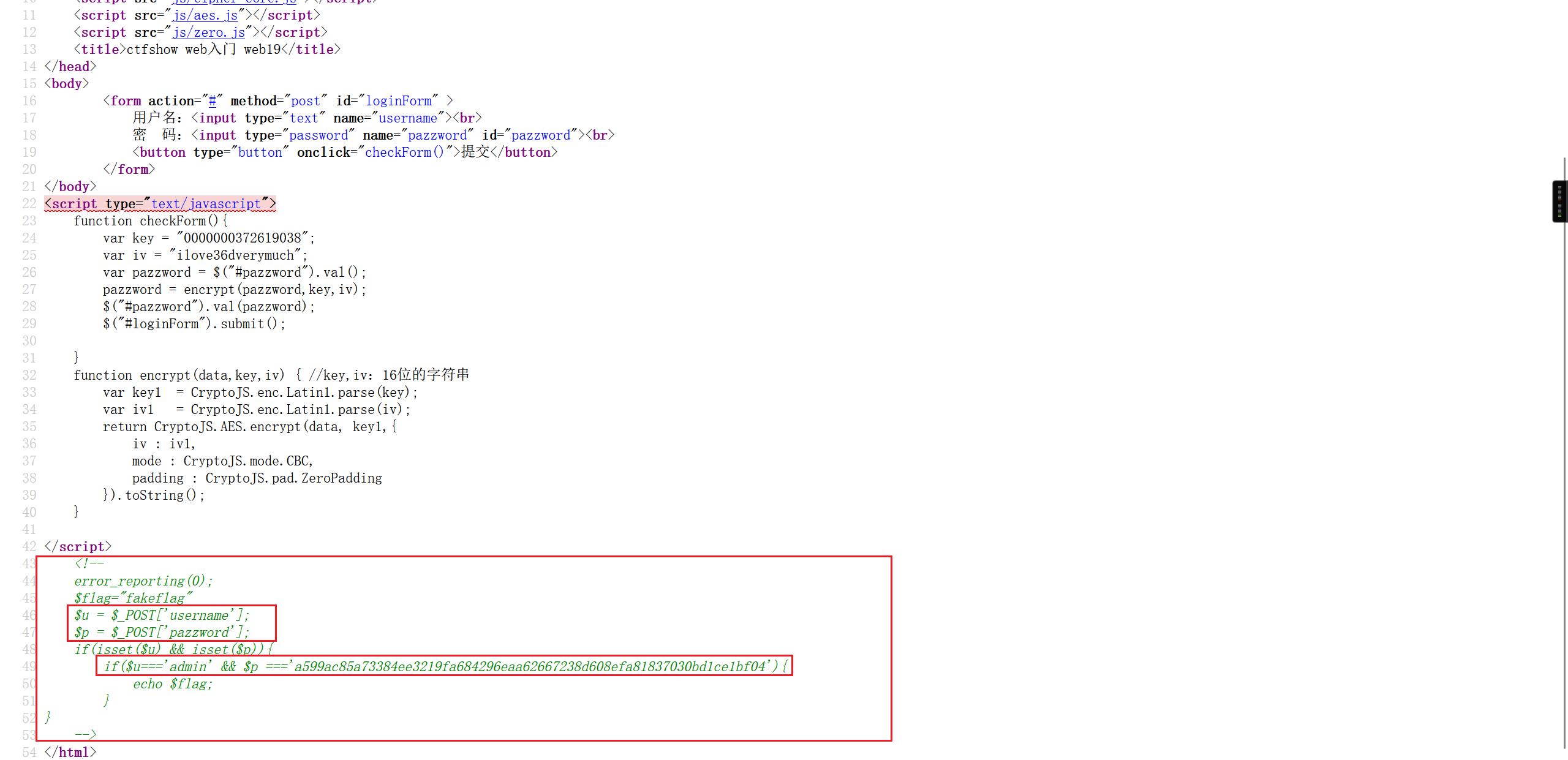

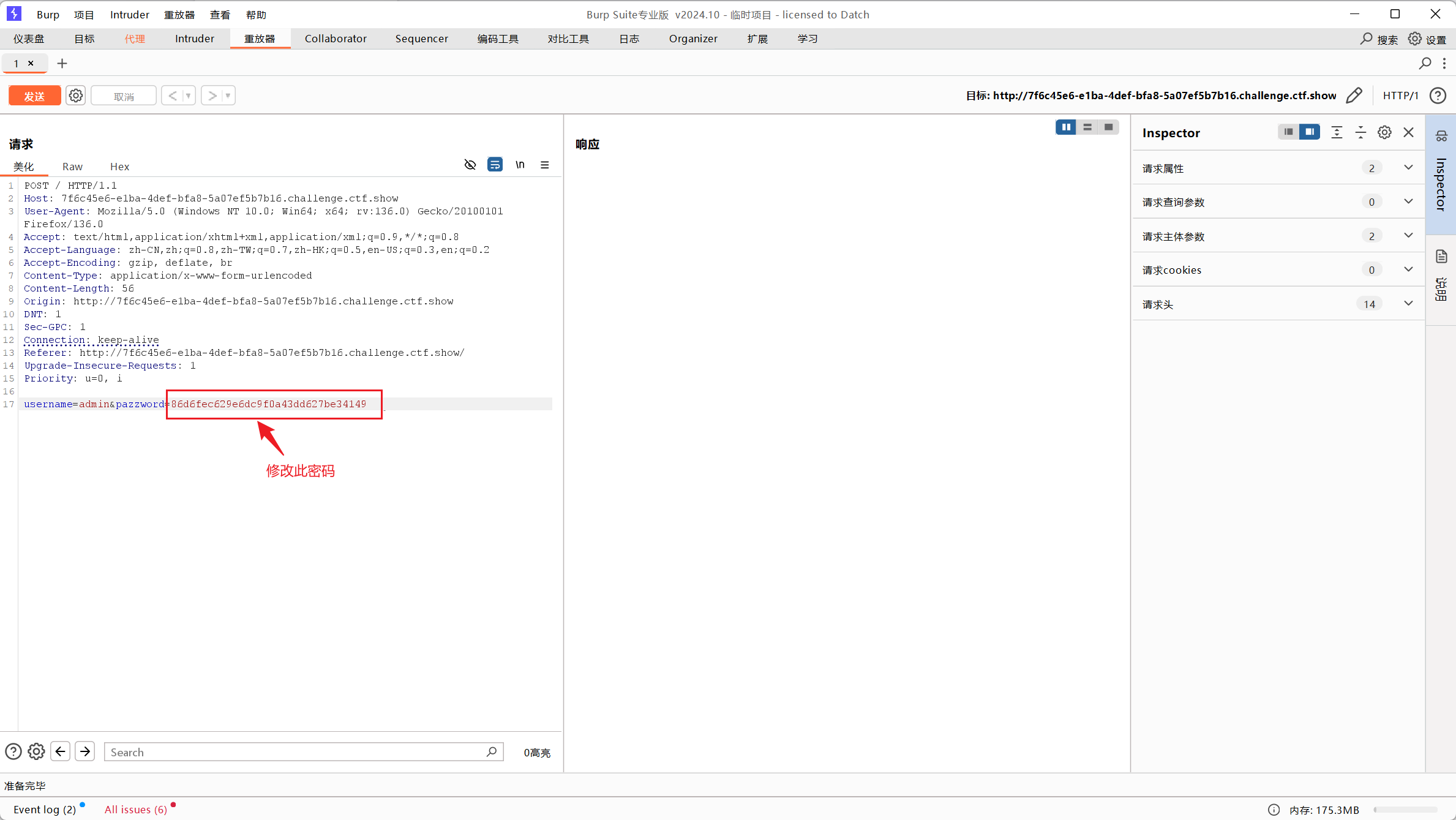

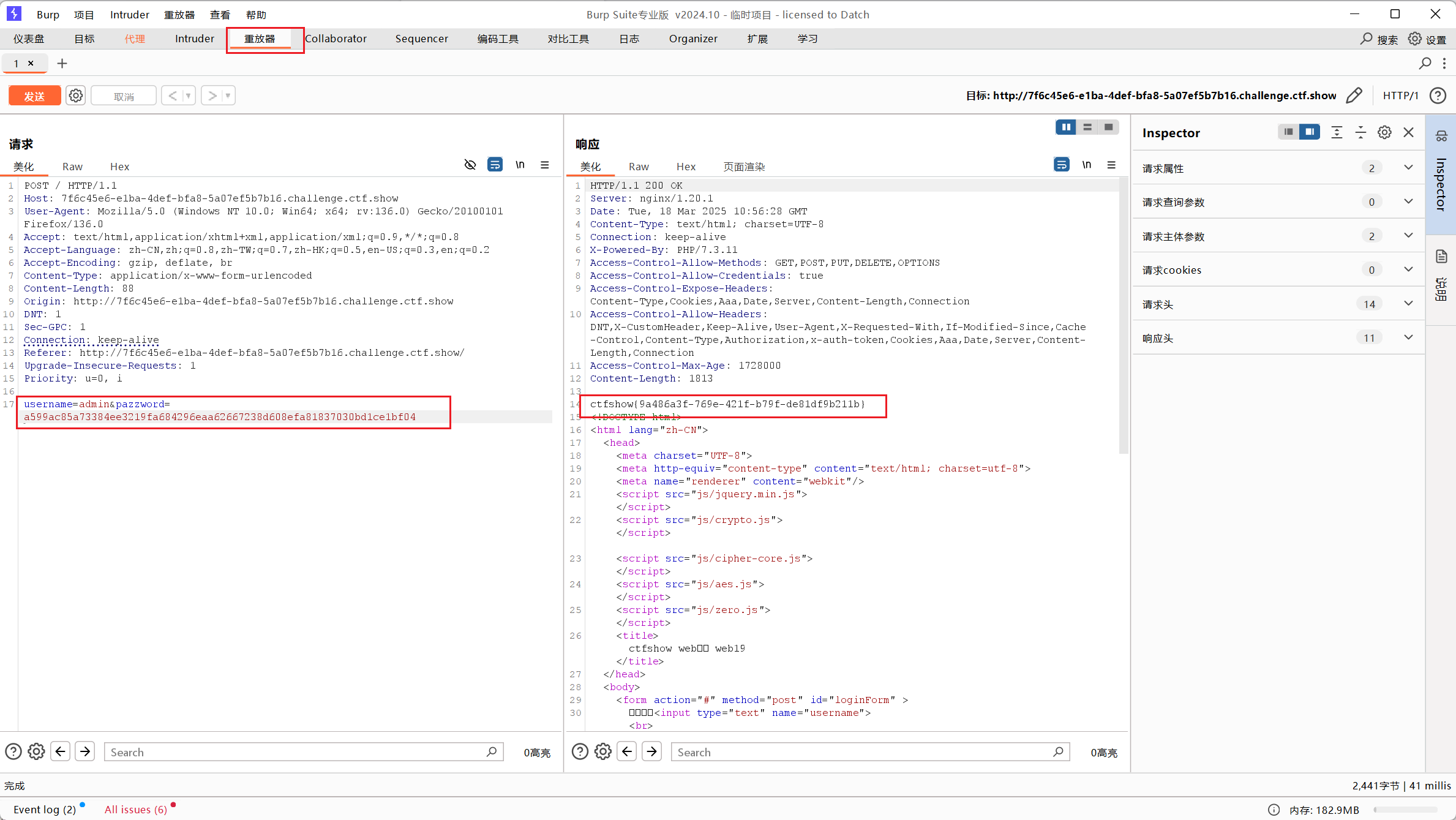

web19

查看代码,发现账号和密码

但是传入的密码会进行加密,于是使用bp修改POST请求

得到flag

web20

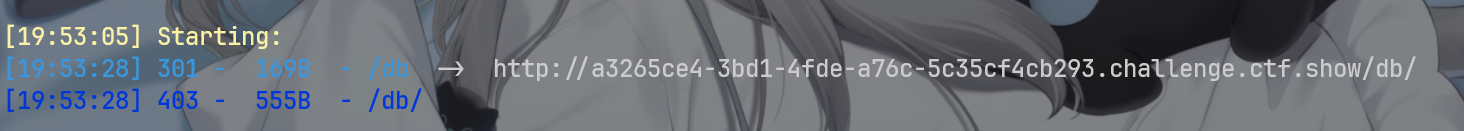

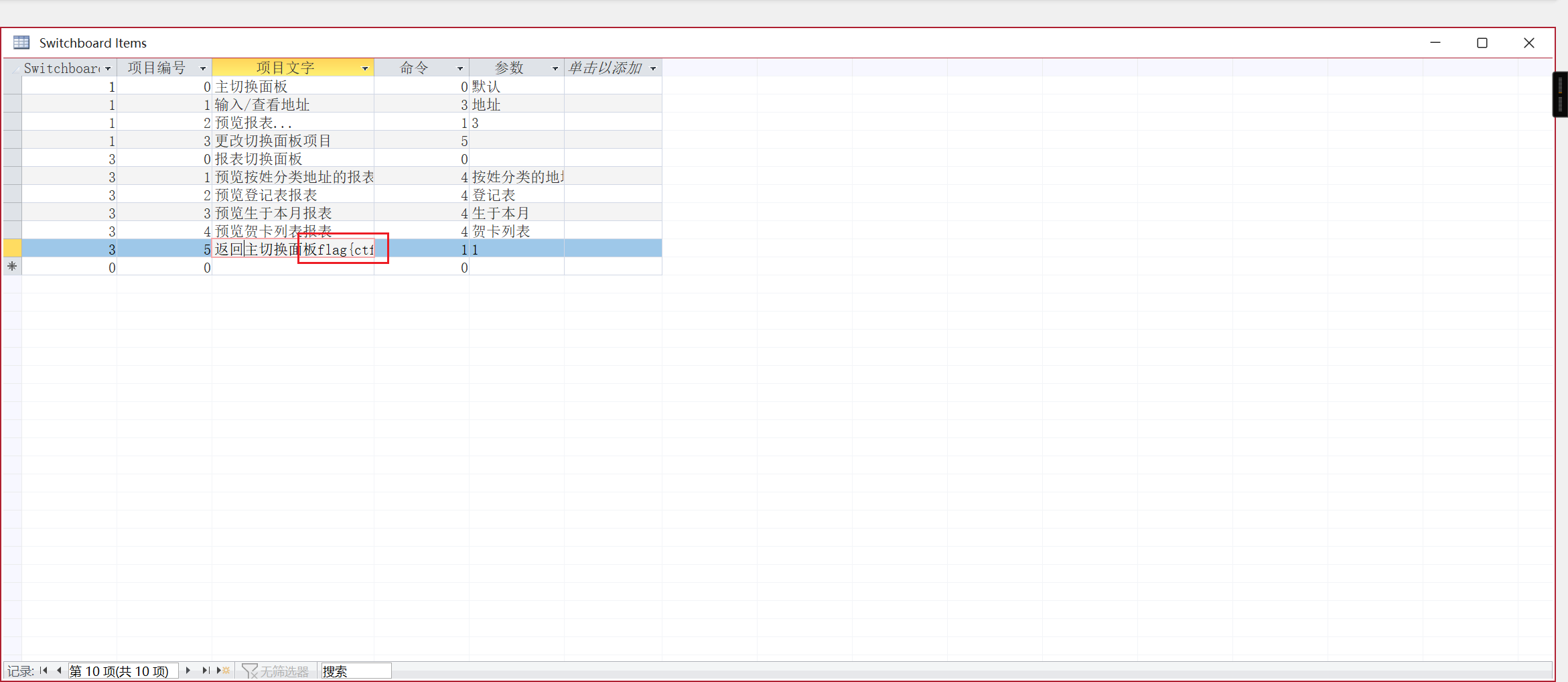

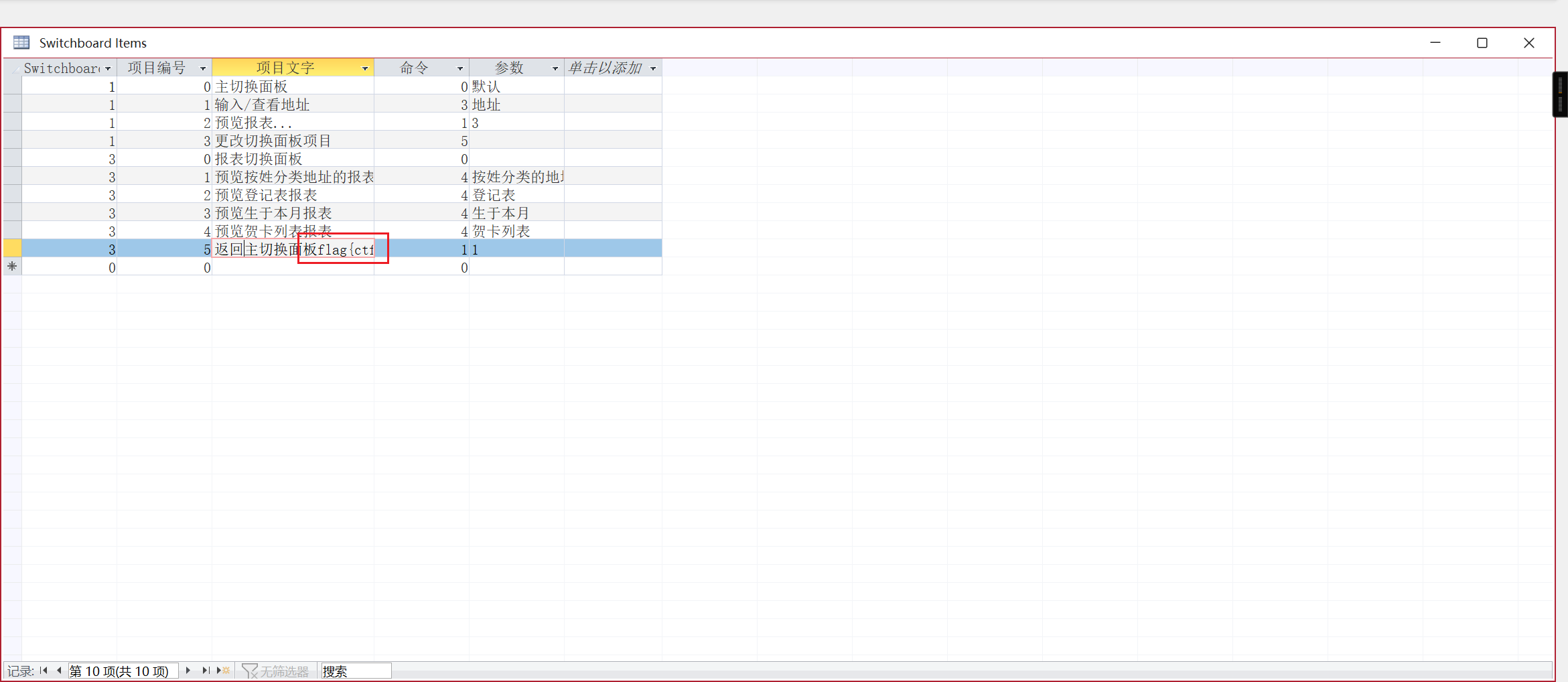

mdb文件是早期asp+access构架的数据库文件 直接查看url路径添加/db/db.mdb 下载文件通过txt打开或者通过EasyAccess.exe打开搜索flag flag{ctfshow_old_database}

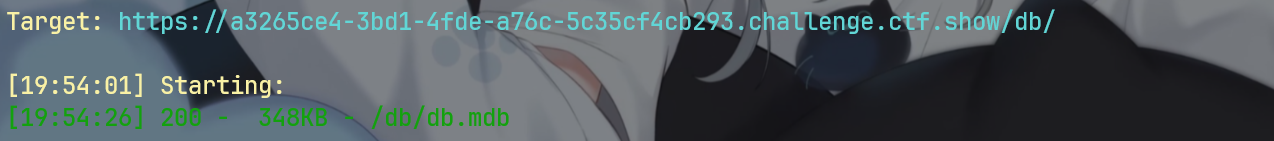

先扫描网址,发现db目录

再扫描db目录,发现/db/db.mdb文件

下载该文件,用access打开

发现flag

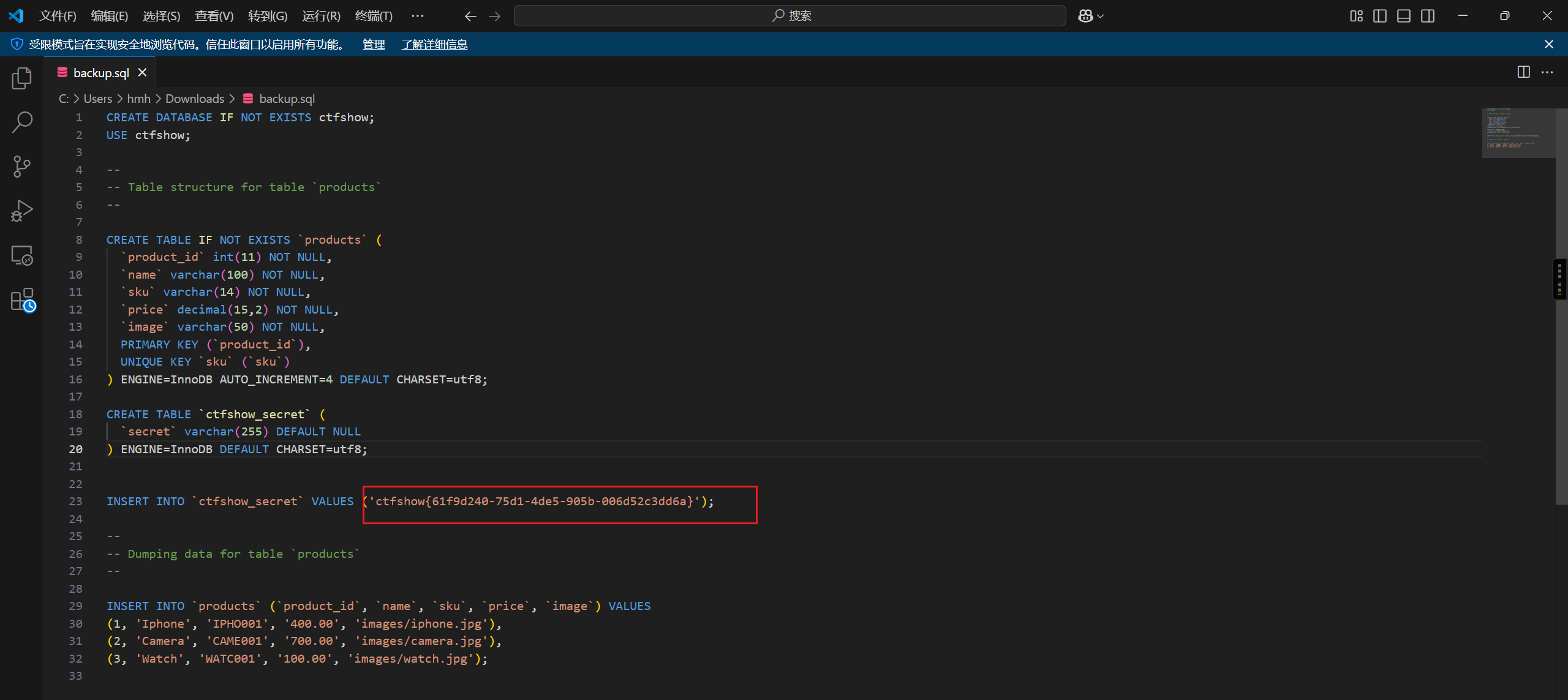

web 17

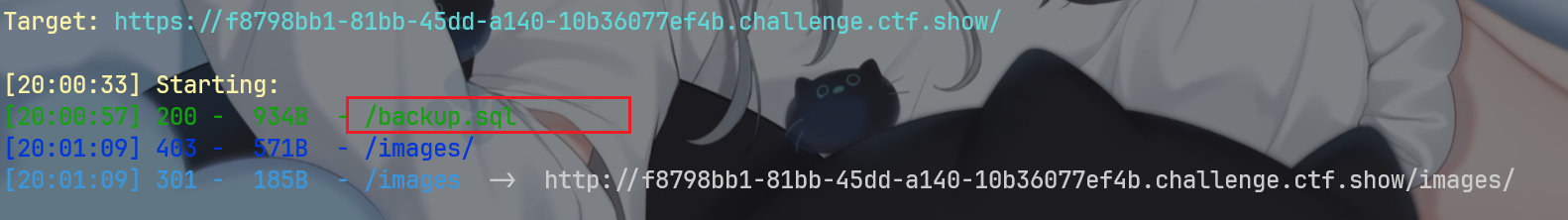

用dirsearch扫描,发现/backup.sql

下载后打开,发现flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号