TryHackMe-SOC-Section 4:网络防御框架

Section 4:网络防御框架

痛苦金字塔

了解什么是痛苦金字塔以及如何利用该模型来确定对手改变与他们及其活动相关的指标所造成的难度级别。

介绍

这一著名概念正在应用于 思科安全 、 SentinelOne 和 SOCRadar等网络安全解决方案,以提高 CTI(网络威胁情报)、威胁搜寻和事件响应演习的有效性。

作为威胁猎人、事件响应者或SOC分析师,理解痛苦金字塔概念非常重要。

Hash

根据 Microsoft 的说法,哈希值是一个固定长度的数值,用于唯一标识数据。哈希值是哈希算法的结果。以下是一些最常见的哈希算法:

- MD5 (消息摘要,由RFC 1321 定义 )由 Ron Rivest 于 1992 年设计,是一种广泛使用的加密哈希函数,其哈希值为 128 位。MD5 哈希并不被认为是安全的。2011 年, IETF发布了RFC 6151, 题为“ MD5消息摘要和 HMAC- MD5算法的更新安全注意事项”,其中提到了多种针对 MD5 哈希的攻击,包括哈希碰撞攻击。

- SHA-1(安全散列算法 1,由 RFC 3174定义)由美国国家安全局于 1995 年发明。当数据输入到 SHA-1 散列算法时,SHA-1 会接受输入并生成一个 160 位散列值字符串,即 40 位十六进制数。NIST 于2011 年弃用 SHA-1,并于 2013 年底禁止将其用于数字签名,因为它容易受到暴力攻击。相反,NIST建议从 SHA-1 迁移到 SHA-2 和 SHA-3 系列中更强大的散列算法。

- SHA-2(安全散列算法 2) —— SHA-2 散列算法由美国国家标准与技术研究院 ( NIST ) 和美国国家安全局 (NSA) 于 2001 年设计,用于取代 SHA-1。SHA-2 有许多变体,其中最常见的可能是 SHA -256。SHA -256算法返回 256 位的散列值,以 64 位十六进制数的形式表示。

如果两个文件具有相同的哈希值或摘要,则哈希不被视为加密安全。

安全专家通常使用哈希值来深入了解特定的恶意软件样本、恶意或可疑文件,并作为唯一识别和引用恶意工件的方式。

您可能以前读过勒索软件报告,安全研究人员会在报告末尾提供与所使用的恶意或可疑文件相关的哈希值。 如果您有兴趣查看示例,可以查看 DFIR报告和 Trellix 威胁研究博客。

可以使用各种在线工具进行哈希查找,例如VirusTotal和Metadefender Cloud - OPSWAT。

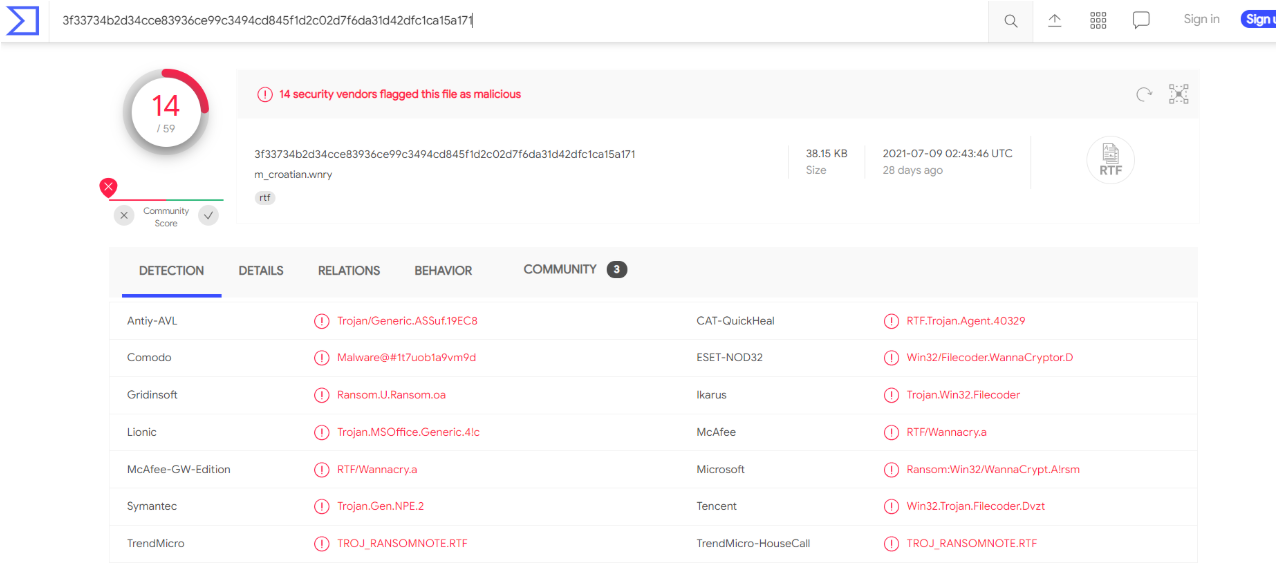

VirusTotal:

在上图的哈希值下方,你可以看到文件名。在本例中,文件名是“m_croetian.wnry”。

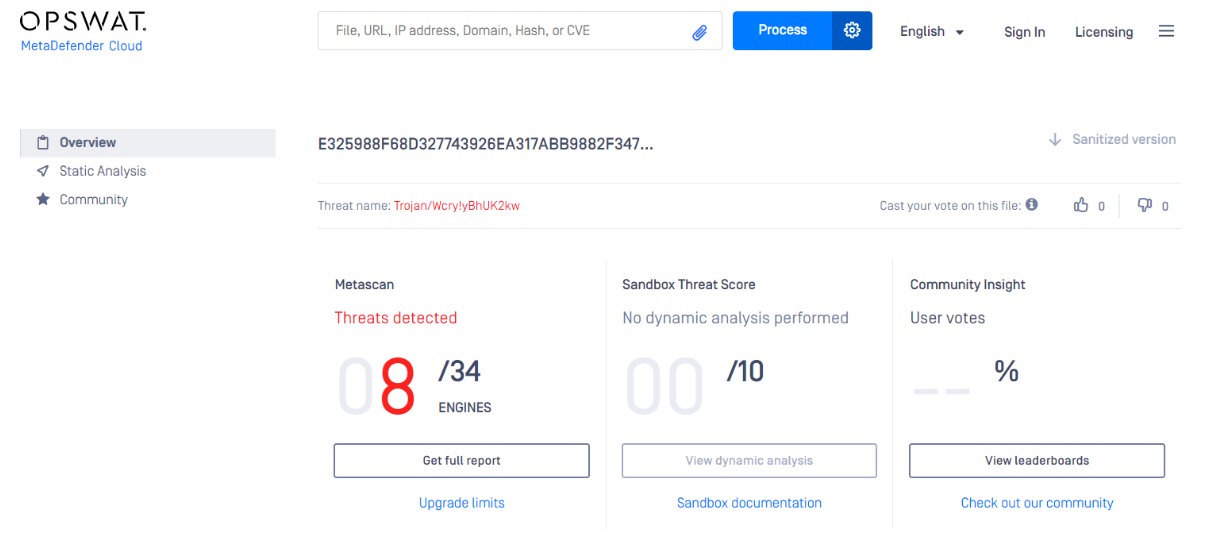

MetaDefender Cloud - OPSWAT:

你可能已经注意到,如果我们掌握了哈希值,识别恶意文件就变得非常容易。然而,对于攻击者来说,即使修改文件一位也很容易,这会导致哈希值发生变化。由于已知恶意软件或勒索软件的变种和实例众多,使用文件哈希作为IOC(入侵指标)进行威胁追踪变得非常困难。

让我们看一个例子,了解如何通过使用echo将字符串附加到文件末尾来更改文件的哈希值:文件哈希(修改前)

PS C:\Users\THM\Downloads> Get-FileHash .\OpenVPN_2.5.1_I601_amd64.msi -Algorithm MD5 Algorithm Hash Path _________ ____ ____ MD5 D1A008E3A606F24590A02B853E955CF7 C:\Users\THM\Downloads\OpenVPN_2.5.1_I601_amd64.msi

修改后

PS C:\Users\THM\Downloads> echo "AppendTheHash" >> .\OpenVPN_2.5.1_I601_amd64.msi PS C:\Users\THM\Downloads> Get-FileHash .\OpenVPN_2.5.1_I601_amd64.msi -Algorithm MD5 Algorithm Hash Path _________ ____ ____ MD5 9D52B46F5DE41B73418F8E0DACEC5E9F C:\Users\THM\Downloads\OpenVPN_2.5.1_I601_amd64.msi

回答以下问题

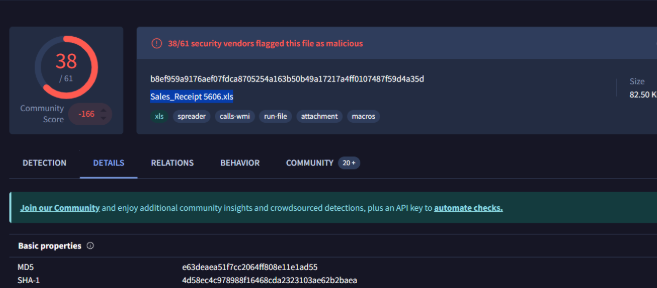

点击此处,分析与哈希值:

https://assets.tryhackme.com/additional/pyramidofpain/t3-virustotal.pdf

“b8ef959a9176aef07fdca8705254a163b50b49a17217a4ff0107487f59d4a35d”相关的报告。

该样本的文件名是什么?

Sales_Receipt 5606.xls

IP 地址

IP 地址用于识别连接到网络的任何设备。这些设备包括台式机、服务器,甚至闭路电视摄像头! 我们依靠 IP 地址在网络上发送和接收信息。但我们不会深入探讨 IP 地址的结构和功能。 作为“痛苦金字塔”的一部分,我们将评估 IP 地址如何作为指标使用。

在痛苦金字塔中,IP 地址用绿色表示。你可能会问,为什么绿色会让人联想到什么?

从防御的角度来看,了解对手使用的 IP 地址可能很有价值。一种常见的防御策略是阻止、丢弃或拒绝来自参数或外部防火墙上 IP 地址的入站请求。这种策略通常并非万无一失,因为经验丰富的对手只需使用新的公共 IP 地址即可轻松恢复。

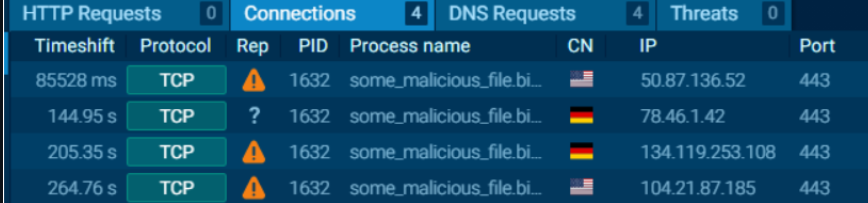

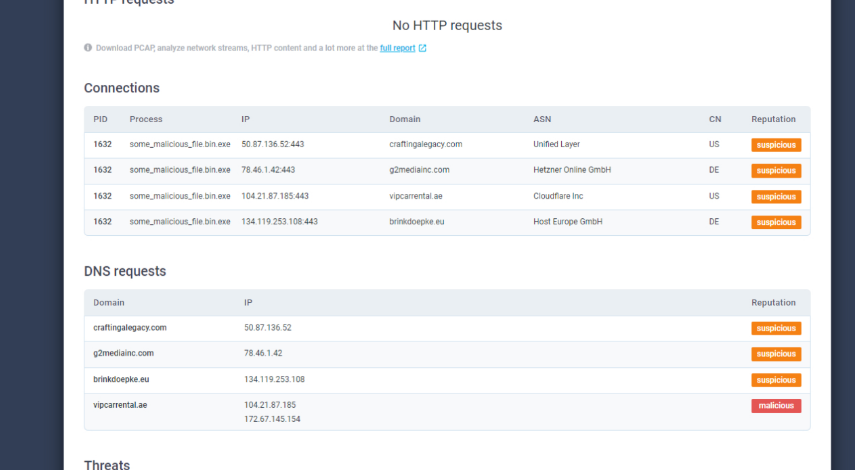

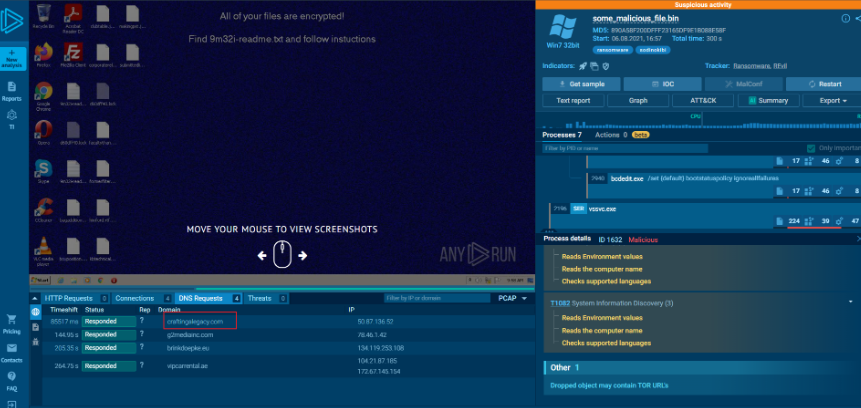

恶意 IP 连接(app.any.run):

注意!请勿尝试与上面显示的 IP 地址进行交互。

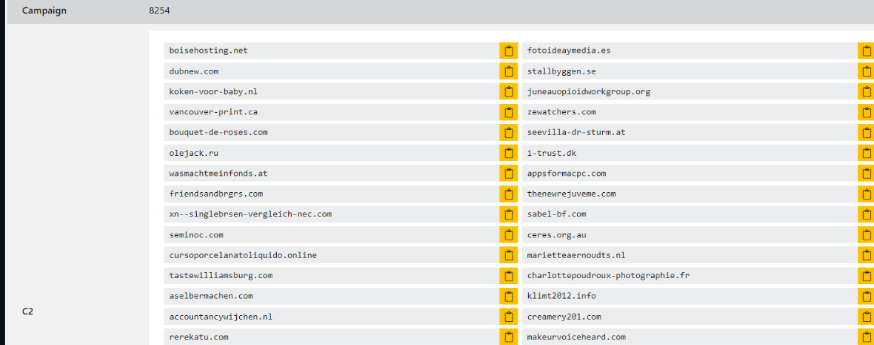

对手使成功执行 IP 阻止变得困难的方法之一是使用 Fast Flux。

据Akama称,Fast Flux 是一种DNS技术,僵尸网络利用该技术将网络钓鱼、Web 代理、恶意软件投递以及恶意软件通信活动隐藏在充当代理的受感染主机之后。使用 Fast Flux 网络的目的是使恶意软件与其命令和控制服务器 (C&C) 之间的通信难以被安全专业人员发现。

因此,Fast Flux 网络的主要概念是将多个 IP 地址与一个不断变化的域名关联。Palo Alto 创建了一个精彩的虚构场景来解释 Fast Flux: “Fast Flux 101:网络犯罪分子如何提高其基础设施的弹性以逃避检测和执法部门的打击”

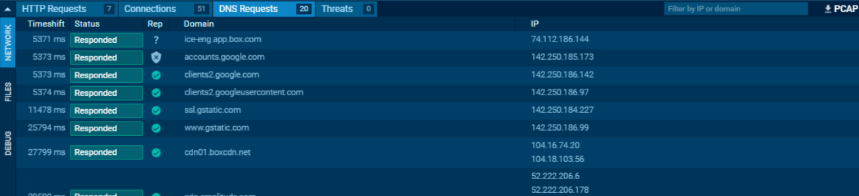

阅读此示例的以下报告(由 any.run 生成)以回答以下问题:

回答以下问题

阅读以下报告来回答这个问题。

报告部分截图 :

恶意进程(PID 1632)尝试通信的 第一个 IP 地址是什么?

50.87.136.52

恶意进程(PID 1632)尝试通信的第一个域名是什么?

craftingalegacy.com

域名

让我们沿着痛苦金字塔向上走,来到域名部分。你可以看到颜色的变化——从绿色变成了青色。

域名可以简单地理解为将 IP 地址映射到一串文本。域名可以包含一个域和一个顶级域(例如evilcorp.com),也可以包含一个子域,后接一个域和一个顶级域(例如tryhackme.evilcorp.com)。

对于攻击者来说,更改域名可能会更加麻烦,因为他们很可能需要购买域名、注册域名并修改DNS记录。不幸的是,对于防御者来说,许多DNS提供商的标准比较宽松,并且提供 API,使攻击者更容易更改域名。

恶意 Sodinokibi C2(命令和控制基础设施) 域:

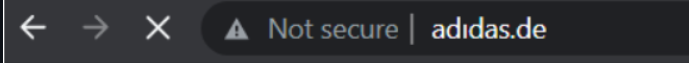

你能从上面的截图中发现任何恶意内容吗?现在,将其与下面的合法网站视图进行比较:

这是攻击者使用 Punycode 攻击的示例之一,攻击者利用该攻击将用户重定向到乍一看似乎合法的恶意域。

什么是 Punycode?根据Jamf 的说法,“Punycode 是一种将无法用 ASCII 书写的单词转换为 Unicode ASCII 编码的方法。”

您在上面的 URL 中看到的 adıdas.de Punycode 是 http://xn--addas-o4a.de/

Internet Explorer、Google Chrome、Microsoft Edge 和 Apple Safari 现在可以很好地将混淆的字符转换为完整的 Punycode 域名。

为了检测恶意域,可以使用代理日志或 Web 服务器日志。

攻击者通常会将恶意域名隐藏在 URL 缩短器中。URL 缩短器是一种工具,它可以创建一个简短且唯一的 URL,该 URL 会重定向到在设置 URL 缩短器链接的初始步骤中指定的特定网站。攻击者通常使用以下 URL 缩短服务来生成恶意链接:

- bit.ly

- 谷歌

- ow.ly

- s.id

- smarturl.it

- tiny.pl

- tinyurl.com

- x.co

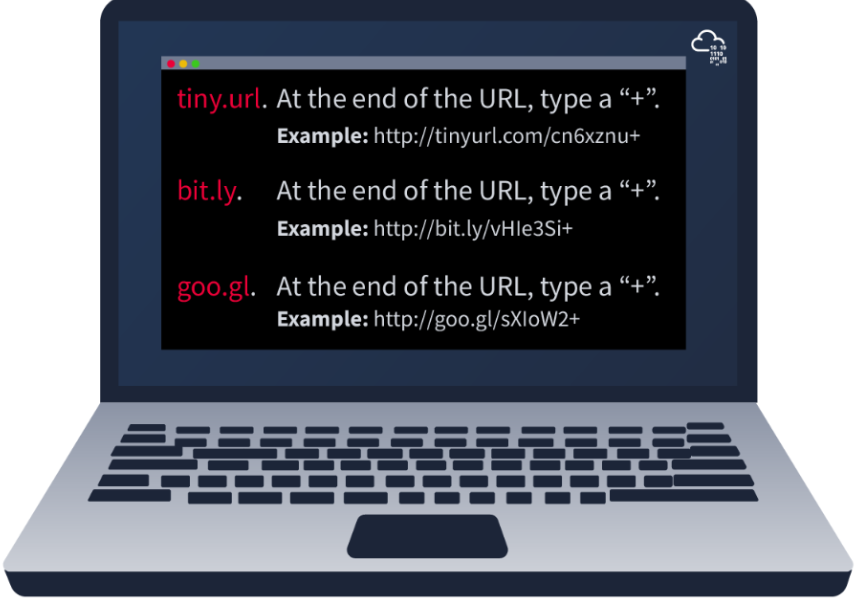

您可以通过在缩短链接后添加“+”来查看重定向到的实际网站(请参阅下面的示例)。在网络浏览器的地址栏中输入缩短的网址,并添加上述字符即可查看重定向网址。

注意:下面的缩短链接示例不存在。

在 Any.run 中查看连接:

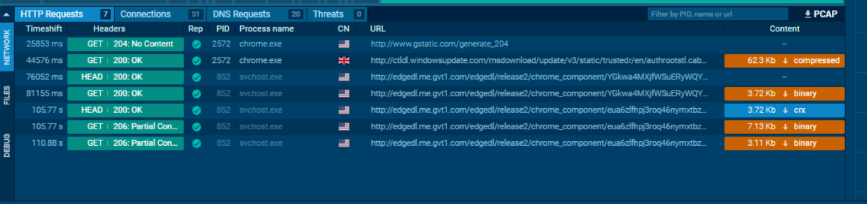

由于 Any.run 是执行样本的沙盒服务,因此我们可以查看任何连接,例如HTTP请求、DNS请求或与 IP 地址通信的进程。为此,我们可以查看位于机器快照下方的“网络”选项卡。

请注意 : 访问报告中提到的任何 IP 地址或HTTP请求时,务必格外谨慎。毕竟,这些行为来自恶意软件样本,所以它们很可能正在做一些危险的事情!

HTTP请求:

此选项卡显示自样本爆发以来记录的HTTP请求。这有助于查看从 Web 服务器检索了哪些资源,例如投放器或回调。

连接:

此选项卡显示自样本爆发以来进行的所有通信。这有助于查看某个进程是否与其他主机进行通信。例如,这可能是C2流量、通过FTP上传/下载文件等。

DNS请求:

此选项卡显示自样本爆炸以来发出的DNS请求。恶意软件经常发出DNS请求来检查互联网连接(例如,如果它无法连接到互联网/回拨,则可能是被沙盒化了或已失效)。

回答以下问题:

转到app.any.run 上的此报告:https://app.any.run/tasks/a66178de-7596-4a05-945d-704dbf6b3b90 并提供您看到的第一个可疑 域请求,您将使用此报告来回答此任务的其余问题。

您看到的第一个可疑 域请求:

craftingalegacy.com

什么术语指的是用于访问网站的地址?

Domain Name

哪种类型的攻击使用域名中的 Unicode 字符来模仿已知域?

Punycode attack

使用预览提供缩短 URL 的重定向网站:https://tinyurl.com/bw7t8p4u

https://tryhackme.com/

宿主伪像

到达黄色区域。

在这个层面上,如果攻击者能够检测到攻击,他们会感到更加恼火和沮丧。 攻击者需要在这个检测级别上重新调整攻击工具和方法。 这对攻击者来说非常耗时,而且很可能需要在对手的工具上投入更多资源。

主机工件是攻击者在系统上留下的痕迹或可观察的东西,例如注册表值、可疑进程执行、攻击模式或 IOC(妥协指标)、恶意应用程序丢弃的文件或当前威胁独有的任何内容。

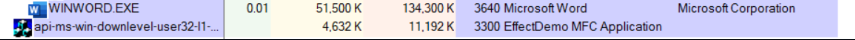

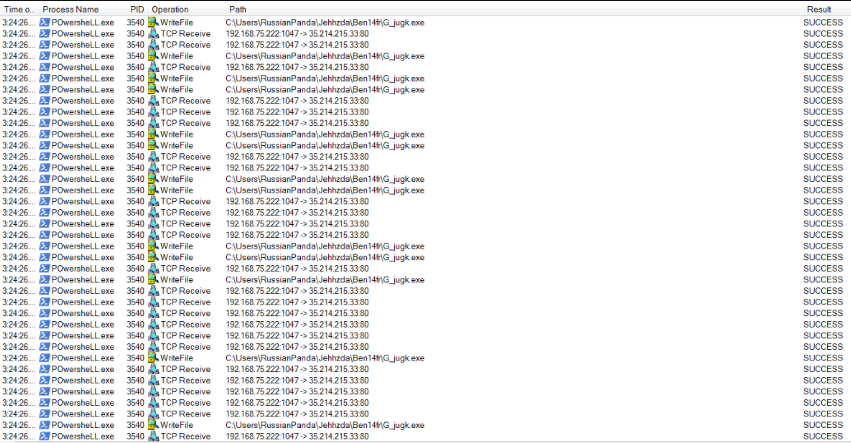

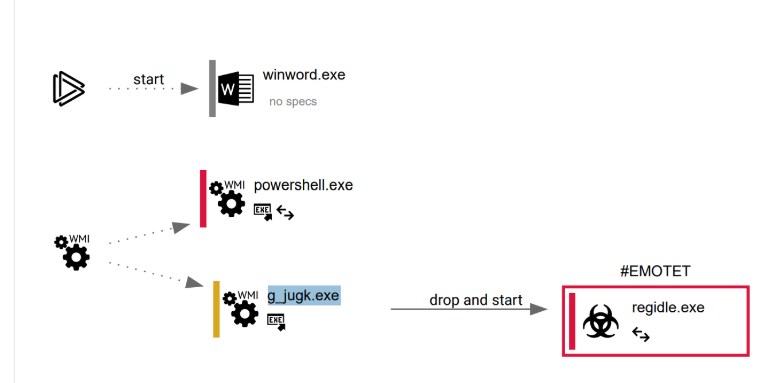

Word 中可疑进程的执行:

打开恶意应用程序后发生的可疑事件:

恶意行为者修改/删除的文件:

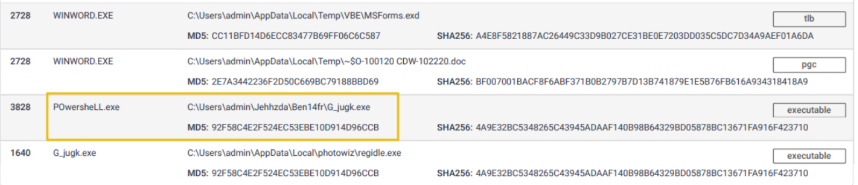

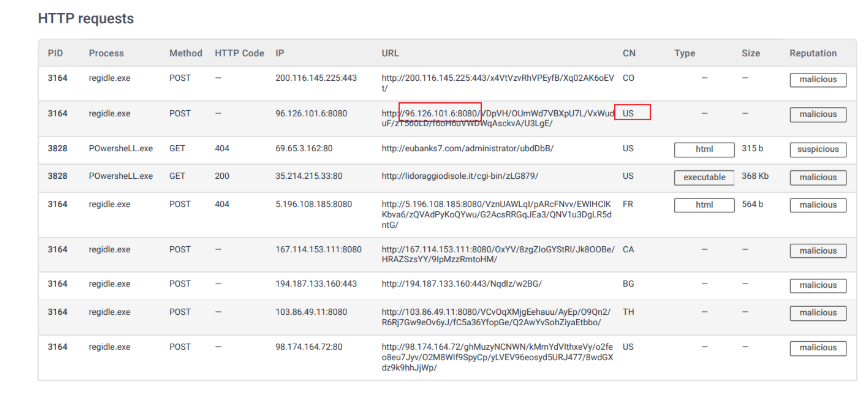

安全供应商已为我们分析了该恶意样本。请查看此处的:https://assets.tryhackme.com/additional/pyramidofpain/task5-report.pdf报告,以回答以下问题。

名为regidle.exe 的进程向位于美国的 IP 地址(端口 8080 )发出 POST 请求。该 IP 地址是什么?

96.126.101.6

攻击者植入了一个恶意可执行文件(EXE)。这个可执行文件的名称是什么?

G_jugk.exe

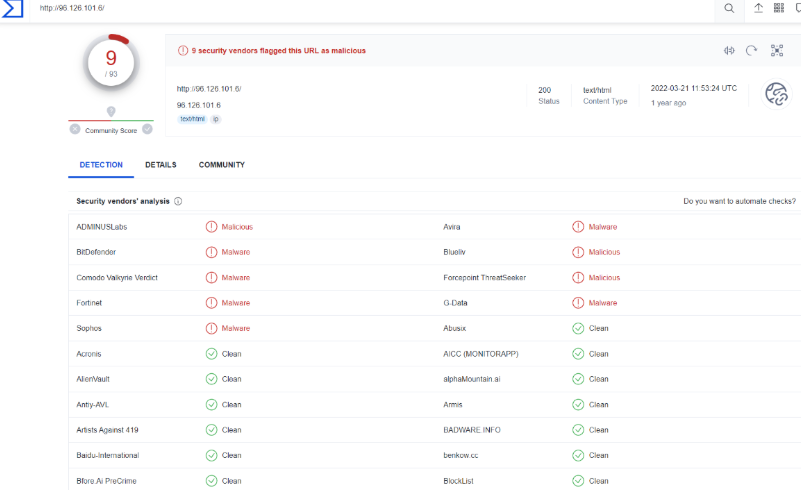

看看 Virustotal 的这份报告。有多少供应商认定该主机是恶意的?

9

网络伪影

网络伪影也属于痛苦金字塔中的黄色区域。这意味着,如果你能够检测并响应威胁,攻击者将需要更多时间回溯并改变策略或修改工具,这为你提供了更多时间来响应和检测即将发生的威胁或修复现有威胁。

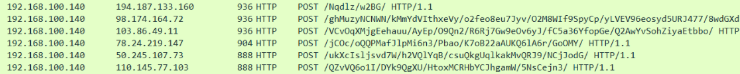

网络伪像可以是用户代理字符串、C2信息或HTTP POST 请求后跟的URI模式。攻击者可能会使用之前在您的环境中未观察到或看似异常的用户代理字符串。用户代理由RFC2616定义为请求标头字段,其中包含有关发起请求的用户代理的信息。

可以使用网络协议分析器(例如TShark)或探索来自Snort等来源的IDS (入侵检测系统)日志,在 Wireshark PCAP(包含网络数据包数据的文件)中检测网络工件。

包含可疑字符串的HTTP POST 请求:

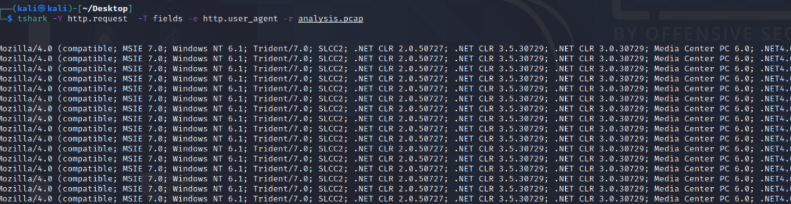

让我们使用 TShark 过滤掉 User-Agent 字符串,使用以下命令:tshark --Y http.request -T fields -e http.host -e http.user_agent -r analysis_file.pcap

这些是Emotet Downloader 木马:https://www.mcafee.com/blogs/other-blogs/mcafee-labs/emotet-downloader-trojan-returns-in-force/最常见的 User-Agent 字符串

如果您可以检测到攻击者正在使用的自定义用户代理字符串,您可能能够阻止他们,从而制造更多障碍并使他们破坏网络的尝试更加令人讨厌。

回答以下问题

哪种浏览器使用上面屏幕截图中显示的 User-Agent 字符串?

Internet Explorer

pcap 文件的屏幕截图中有多少个 POST 请求?

6

工具

在这个阶段,我们已经提升了针对这些工具的检测能力。攻击者很可能会放弃入侵你的网络,或者回头尝试创建一个具有相同用途的新工具。对于攻击者来说,这将是一场游戏的终结,因为他们需要投入一些资金来构建新工具(如果他们有能力的话),找到具有相同潜力的工具,甚至接受一些培训来学习如何熟练使用某个工具。

攻击者会使用这些实用程序创建恶意宏文档(maldocs)以进行鱼叉式网络钓鱼,这是一个可用于建立C2(命令和控制基础设施)的:https://www.varonis.com/blog/what-is-c2/后门、任何自定义 .EXE 和.DLL文件、有效载荷或密码破解程序。

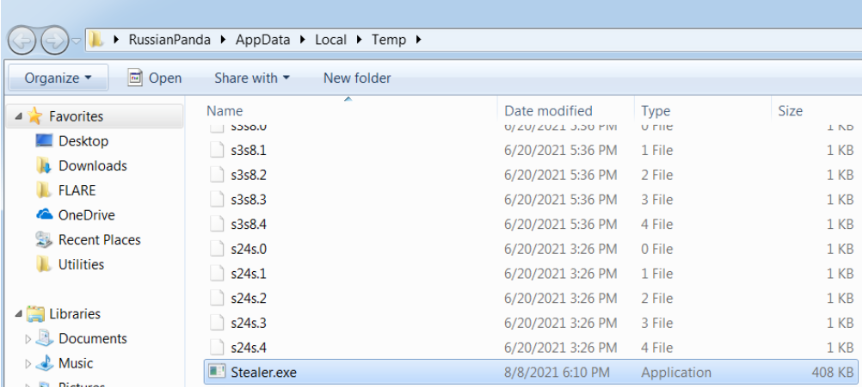

一个木马程序将可疑的“Stealer.exe”植入到 Temp 文件夹中:

可疑二进制文件的执行情况:

在此阶段,防病毒签名、检测规则和 YARA 规则可以成为您对抗攻击者的强大武器。

MalwareBazaar 和 Malshare 是很好的资源,可以为您提供样本、恶意源和 YARA 结果的访问权限 - 这些在威胁搜寻和事件响应方面都非常有用。

对于检测规则,SOC:https://tdm.socprime.com/ Prime Threat Detection Marketplace:https://tdm.socprime.com/是一个很好的平台,安全专家可以在此分享针对不同类型威胁的检测规则,包括正在被对手在野外利用的 最新CVE 。

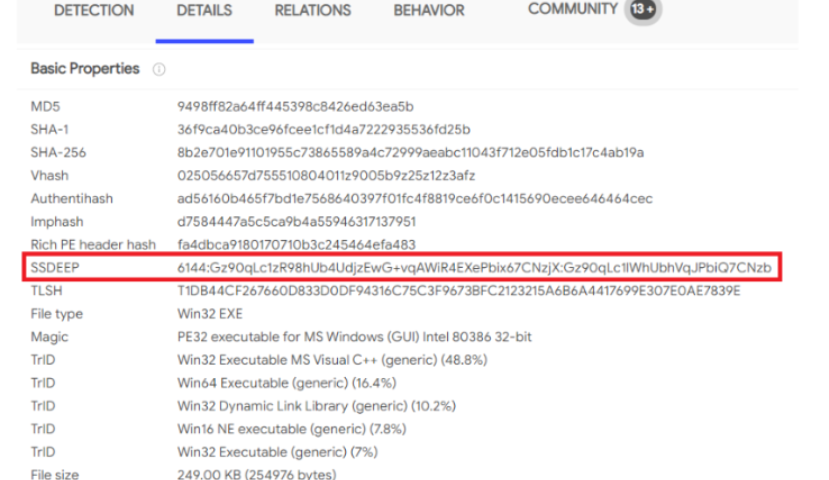

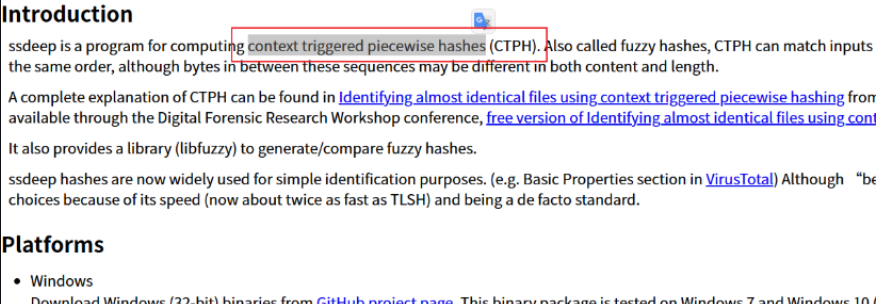

模糊哈希也是抵御攻击者工具的有力武器。模糊哈希可以帮助你进行 相似性分析——根据模糊哈希值匹配两个存在细微差异的文件。模糊哈希的一个例子是SSDeep(https://ssdeep-project.github.io/ssdeep/index.html)的用法;在 SSDeep 官方网站上,你还可以找到关于模糊哈希的完整解释。

VirusTotal 的 SSDeep 示例:

回答以下问题

提供用于确定文件之间相似性的方法

Fuzzy Hashing

提供模糊哈希的替代名称(不带缩写)

直接到链接找,第一段就是:https://ssdeep-project.github.io/ssdeep/index.html

context triggered piecewise hashes

缩写也就是CTPH

TTP

TTP 代表战术、技术和程序。这涵盖了整个MITRE ATT&CK 矩阵,即攻击者为实现其目标而采取的所有步骤,从网络钓鱼尝试到持久化和数据泄露。

如果您能够快速检测并响应 TTP,那么攻击者几乎就没有反击的机会。 例如,如果您能够使用 Windows 事件日志监控检测到传递哈希攻击并进行修复,那么您就能非常快速地找到受感染的主机,并阻止网络内部的横向移动。此时,攻击者有两个选择:

- 回去做更多的研究和培训,重新配置他们的自定义工具

- 放弃并寻找另一个目标

选项 2 听起来肯定更节省时间和资源。

访问 ATT&CK Matrix 网页。有多少种技术属于“渗透”类别?

9

Chimera 是一个总部位于中国的黑客组织,自 2018 年以来一直活跃。他们用于 C2 信标和数据泄露的商业远程访问工具叫什么名字?

Cobalt Strike

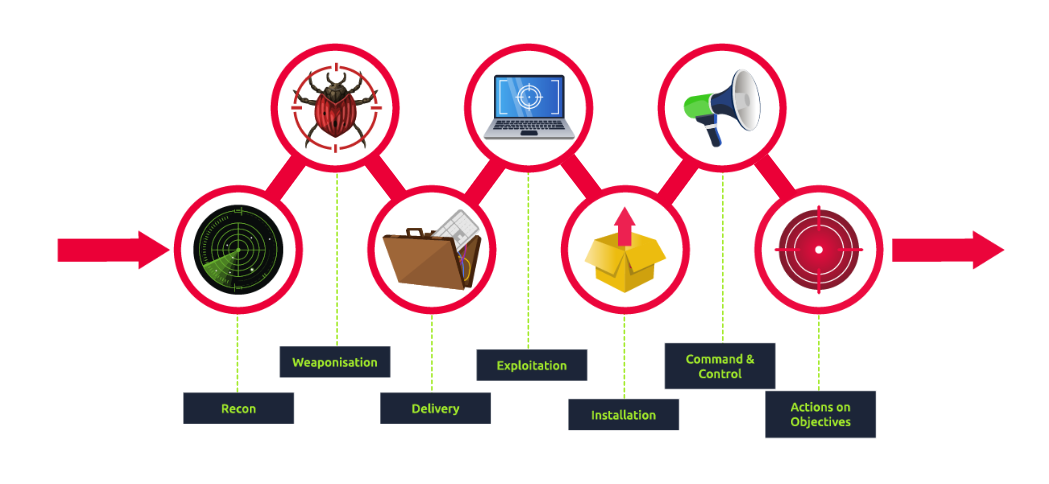

网络杀伤链

Cyber Kill Chain网络杀伤链框架旨在识别和预防网络入侵。您将了解攻击者需要采取哪些措施才能实现其目标。

介绍

“杀伤链” 是一个与攻击结构相关的军事概念,包括目标识别、攻击目标的决策和命令,以及最终摧毁目标。

感谢全球安防和航空航天公司洛克希德·马丁公司,该公司于2011年基于军事概念,为网络安全行业建立了网络杀伤链®框架。该框架定义了对手或恶意行为者在网络空间中使用的步骤。要想成功,对手需要经历杀伤链的所有阶段。我们将逐一介绍攻击阶段,帮助您更好地了解对手及其在攻击中使用的技术,从而更好地防御攻击。

那么,了解网络杀伤链的工作原理为什么很重要?

网络杀伤链将帮助您了解并防御勒索软件攻击、安全漏洞以及高级持续性威胁 (APT)。您可以使用网络杀伤链来评估您的网络和系统安全性,识别缺失的安全控制措施,并根据公司的基础架构弥补某些安全漏洞。

通过以SOC分析师、安全研究员、威胁猎人或事件响应者的身份了解杀伤链,您将能够识别入侵尝试并了解入侵者的目标和目的。

我们将在这个房间探索以下攻击阶段:

- 侦察

- 武器化

- 送货

- 开发

- 安装

- 指挥与控制

- 目标行动

侦察

Reconnaissance

侦察是针对系统或受害者发起攻击的研究和规划阶段。攻击者利用此阶段收集目标信息,以便为后续行动提供参考。这些信息可能包括基础设施详情、员工数据、业务流程和暴露的技术。侦察通常是被动的,不易被发现。

侦察不力通常会导致草率的攻击,而消息灵通的对手可以创建高度针对性的、可信的有效载荷,从而增加成功的机会。

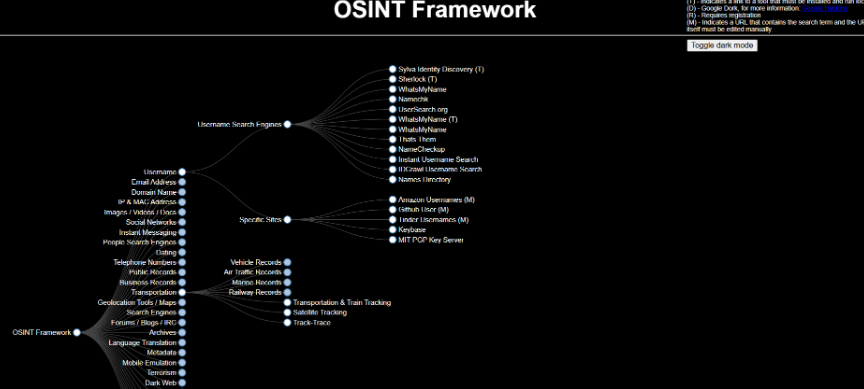

开源情报 ( OSINT )是一项有价值的侦察手段。利用OSINT,攻击者可以通过公开信息收集有关目标的信息。一些可以收集OSINT数据的公共来源包括:

- 搜索引擎

- 印刷和在线媒体

- 社交媒体账户

- 在线论坛和博客

- 在线公共记录数据库

- WHOIS 和技术数据

欲了解更多信息,请查看OSINT室您还可以从 Varonis 的这篇文章 “什么是OSINT?”中了解有关OSINT 的更多信息。

侦察类型

- 被动侦察: 这涉及与目标不直接互动。这可能包括查询 WHOIS、抓取社交媒体信息或审查违规数据。

- 主动侦察:这涉及通过社会工程、端口扫描、横幅抓取或探测开放服务等活动与目标直接接触。

让我们从攻击者的角度来看待这个问题,攻击者最初并不知道自己想要攻击哪家公司。

一位自称“Megatron”的恶意攻击者决定实施一场他策划多年的极其复杂的攻击;他一直在研究各种工具和技术,希望能帮助他进入网络杀伤链的最后阶段。但首先,他需要从侦察阶段开始。

为了在这个阶段进行操作,攻击者需要进行OSINT。让我们来看看电子邮件收集。

电子邮件收集是指从公共、付费或免费服务中获取电子邮件地址的过程。攻击者可以利用电子邮件地址收集进行网络钓鱼攻击(一种用于窃取敏感数据(包括登录凭据和信用卡号)的社会工程攻击)。攻击者拥有大量可用于侦察目的的工具。以下是其中一些:

- theHarvester:除了收集电子邮件之外,该工具还能够使用多个公共数据源收集名称、子域、IP和 URL。

- Hunter.io:这是一个电子邮件搜索工具,可让您获取与域名相关的联系信息。

- OSINT框架: OSINT框架提供基于各种类别的OSINT工具集合

回答以下问题

英特尔收集工具是一个基于 Web 的开源情报常用工具和资源界面,它叫什么名字?

OSINT Framework

侦察阶段的电子邮件收集过程的定义是什么?

email harvesting

武器化

Weaponization

在侦察阶段成功后,“Megatron”会将原始信息转化为可操作的攻击工具,方法是将恶意软件和漏洞利用程序构建成有效载荷。大多数攻击者通常使用自动化工具生成恶意软件,或通过暗网购买恶意软件。更老练的攻击者或受国家支持的APT(高级持续性威胁组织)会编写自定义恶意软件,使恶意软件样本独一无二,从而逃避目标的检测。

在我们继续之前,让我们先定义一些关键术语。

恶意软件是一种旨在损坏、破坏或未经授权访问计算机的程序或软件。

漏洞利用是利用应用程序或系统中的漏洞或缺陷的程序或代码。

有效载荷是攻击者在系统上运行的恶意代码。

继续我们的场景,“Megatron”选择从暗网上的其他人那里购买已经写好的有效载荷,这样他就可以花更多的时间在其他阶段上。

在武器化阶段,攻击者可以采取以下策略:

- 创建包含恶意宏或 VBA(Visual Basic for Applications)脚本的受感染的 Microsoft Office 文档。

- 创建恶意负载或非常复杂的蠕虫,将其植入 USB 驱动器,然后公开分发。

- 设置命令和控制(C2)基础设施,用于在受害者的机器上执行命令或传递更多有效载荷。

- 使用后门感染受害者的主机,这将提供访问计算机系统并绕过安全机制的方法。

- 定制网络钓鱼模板或 OAuth 同意应用程序以使其看起来合法并欺骗受害者。

回答以下问题

嵌入在 Microsoft Office 文档中、可用于执行任务或被攻击者用于恶意目的的自动脚本的术语是什么?

Macro

投递

Delivery

指 Megatron 决定将有效载荷或恶意软件传输到目标环境的方法。有很多选项可供选择:

-

钓鱼邮件:在进行侦察并确定攻击目标后,恶意行为者可以制作一封恶意电子邮件,针对特定人员(鱼叉式网络钓鱼攻击)或公司中的多个人员。该电子邮件可能包含恶意链接或电子邮件附件,从而导致入侵。

-

USB 投递为攻击者提供了一种物理传输媒介,使其能够进入咖啡店、停车场或街道等公共场所。攻击者可能会决定实施复杂的 USB 投递攻击,在 USB 驱动器上印上公司徽标,然后伪装成客户将 USB 设备作为礼物寄给公司。

-

水坑攻击具有针对性,旨在针对特定人群,通过入侵用户经常访问的网站,将用户重定向到攻击者选择或创建的恶意网站。受害者可能会无意中将恶意软件或恶意应用程序下载到其计算机,从而导致路过式下载。例如,恶意弹出窗口会要求下载虚假的浏览器扩展程序。

回答以下问题

通过感染特定群体经常访问的网站而针对该群体进行的攻击叫什么?

Watering hole attack

水坑攻击

漏洞利用

Exploitation

利用漏洞是指攻击者利用已知漏洞在目标上执行代码的阶段。在此阶段,Megatron 可以选择使用多种关键技术来获取访问权限:

- 恶意宏执行:这可能是通过网络钓鱼电子邮件传递的,当受害者打开它时就会执行勒索软件。

- 零日漏洞:这类漏洞利用系统中未知且未修补的缺陷。这些漏洞在初期根本不存在被发现的机会。

- 已知 CVE:攻击者可以选择利用目标环境中发现的未修补的公共漏洞。

在获得系统访问权限后,恶意行为者可以利用软件、系统或基于服务器的漏洞来提升权限或在网络中横向移动。

需要注意的剥削迹象包括:

- 产生意外的进程。

- 注册变更或新服务创建。

- 在系统日志中发现可疑的命令行参数。

回答以下问题

利用软件供应商未知的软件漏洞进行的网络攻击叫什么?

Zero-day

0day漏洞

0日漏洞

安装部署

Installation

在武器化阶段所了解的,后门可以让攻击者绕过安全措施并隐藏访问权限。后门也称为接入点。

一旦攻击者获得系统访问权限,如果与系统断开连接,或者被发现并被移除初始访问权限,他就会试图重新连接到系统。或者,如果系统后来被修补,攻击者将无法再访问系统。这时,攻击者就需要安装 持久后门。 持久后门可以让攻击者访问他之前入侵的系统。您可以访问Windows持久性室,了解攻击者如何在 Windows 上实现持久性。

持久性可以通过以下方式实现:

- 在 Web 服务器上安装Web Shell:

Web Shell 是一种使用 Web 开发编程语言(例如 ASP、PHP或 JSP)编写的恶意脚本,攻击者可利用其维护对受感染系统的访问权限。由于 Web Shell 的简单性和文件格式(.php 、 .asp、.aspx、.jsp 等),Web Shell 可能难以检测,因此可能被归类为良性攻击。您可以参考微软发布的这篇关于各种 Web Shell 攻击的优秀文章。 - 在受害者的机器上安装后门:

例如,攻击者可以使用Meterpreter在受害者的机器上安装后门。Meterpreter 是一个Metasploit框架的有效负载,它提供了一个交互式 shell,攻击者可以通过该 shell 与受害者的机器进行远程交互并执行恶意代码。 - 创建或修改 Windows 服务:

该技术在MITRE ATT&CK(MITRE ATT&CK® 是一个基于真实场景的攻击战术和技术知识库)上被称为 T1543.003 。

攻击者可以创建或修改 Windows 服务,并定期执行恶意脚本或负载,以此作为持久化攻击的一部分。攻击者可以使用ssc.exe

(sc.exe 允许您创建、启动、停止、查询或删除任何 Windows 服务)

和

Reg等工具来修改服务配置。

攻击者还可以使用已知与操作系统或合法软件相关的服务名称来伪装恶意负载。 - 在注册表或启动文件夹中,将恶意负载的“运行键”添加到其中:

这样,每次用户登录计算机时,负载都会执行。

根据MITRE ATT&CK 的说法,每个用户帐户都有一个启动文件夹位置,还有一个系统范围的启动文件夹,无论哪个用户帐户登录,都会检查该文件夹。

在此阶段,攻击者还可以使用 Timestomping 技术来逃避取证人员的检测,并使恶意软件看起来像是合法程序的一部分。Timestomping 技术允许攻击者修改文件的时间戳,包括修改、访问、创建和更改时间。

回答以下问题

使用什么技术来修改文件时间属性以隐藏新文件或对现有文件的更改?

Timestomping

攻击者可以在 Web 服务器上植入什么恶意脚本来维持对受感染系统的访问并允许远程访问 Web 服务器?

Web shell

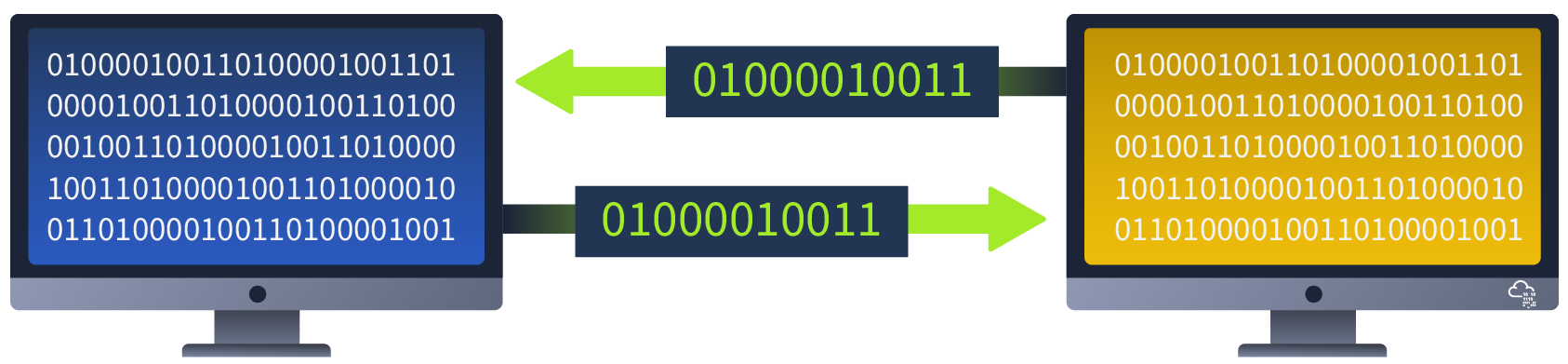

Command & Control

在获得持久性并在受害者设备上执行恶意软件后,Megatron 会通过恶意软件打开C2(命令与控制)通道,从而远程控制和操纵受害者设备。C2 也称为C&C 或C2 Beaconing,指的是 C&C 服务器与受感染主机上的恶意软件之间的一种恶意通信。受感染的主机将持续与C2服务器通信;这也是“Beaconing”一词的由来。

受感染的终端会与攻击者设置的外部服务器通信,建立命令与控制通道。建立连接后,攻击者即可完全控制受害者的计算机。直到最近,IRC(互联网中继聊天)仍是攻击者使用的传统C2通道。如今,这种情况已不复存在,因为现代安全解决方案可以轻松检测到恶意IRC流量。

对手使用的最常见的C2通道包括:

-

端口 80 上的HTTP和端口 443 上的 HTTPS,这种类型的信标将恶意流量与合法流量混合在一起,可以帮助攻击者逃避防火墙。

-

DNS(域名服务器),受感染的计算机不断向攻击者的DNS服务器发出DNS请求,这种类型的C2通信也称为DNS隧道

值得注意的是,对手或其他受感染的主机可能是C2基础设施的所有者。

回答以下问题

什么是 C2 通信受害者向属于攻击者的 DNS 服务器和域发出常规 DNS 请求。

DNS Tunneling

DNS隧道通信

横向移动渗透

Actions on Objectives (Exfiltration)

经过六个阶段的攻击后,Megatron终于可以实现他的目标,也就是对最初的目标采取行动。通过实际操作键盘,攻击者可以实现以下目标:

- 收集用户的凭证。

- 执行权限提升(利用错误配置从工作站获得提升的访问权限,例如域管理员访问权限)。

- 内部侦察(例如,攻击者与内部软件交互以发现其漏洞)。

- 在公司环境中横向移动。

- 收集并泄露敏感数据。

- 删除备份和卷影副本。卷影副本是一项 Microsoft 技术,可以创建计算机文件或卷的备份副本、快照。

- 覆盖或损坏数据。

回答以下问题

Microsoft Windows 中包含什么技术可以在计算机上创建文件或卷的备份副本或快照(即使在使用时)?

Shadow Copy

卷影副本

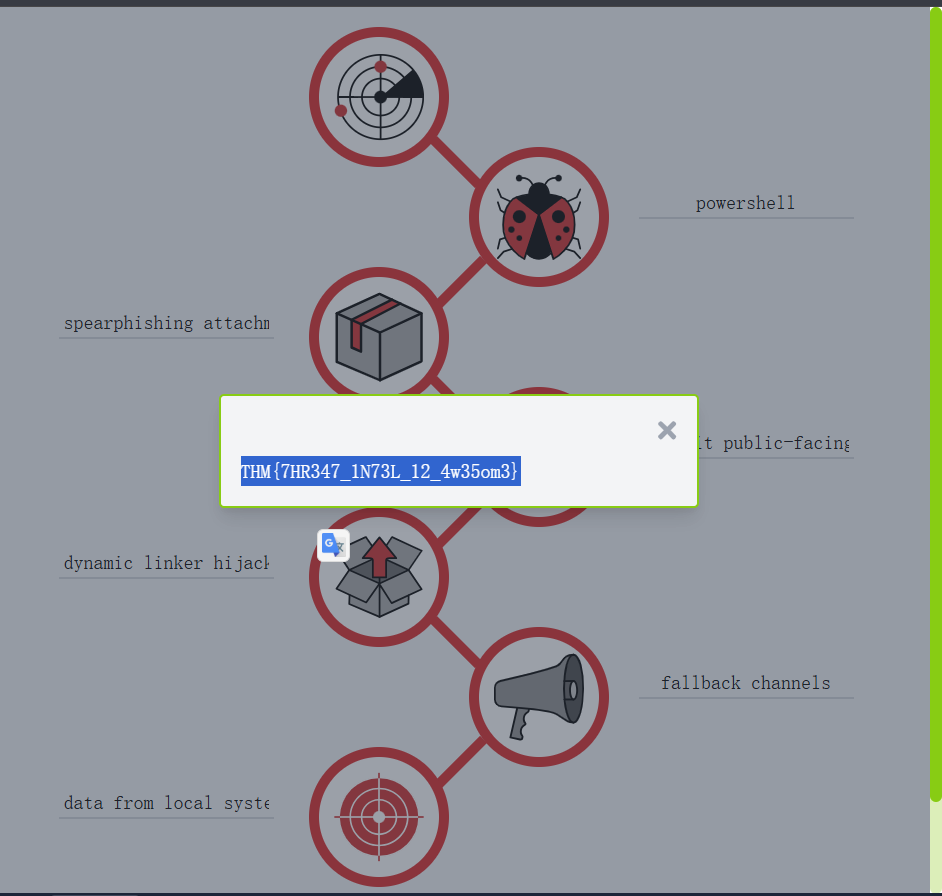

实践

我们真心希望你喜欢这个房间。为了巩固你的知识,我们来做一个练习分析。

以下是您需要解决的现实场景:

臭名昭著的 Target 网络攻击发生在 2013 年 11 月 27 日,导致了历史上最大的数据泄露事件之一

2013年12月19日,塔吉特发布声明确认数据泄露事件,称2013年11月27日至12月15日期间,约有4000万个信用卡和借记卡账户受到影响。根据多州和解协议的条款,塔吉特必须支付1850万美元的罚款。这被认为是历史上最大的数据泄露和解协议。

数据泄露是如何发生的?部署此任务附带的静态站点,并运用你的技能构建此场景的网络杀伤链。以下是一些帮助你完成实践的技巧:

1. 在静态站点实验室中,将列表中的每个项目添加到正确的 Kill Chain 输入表单中:

- 利用面向公众的应用程序

- 来自本地系统的数据

- powershell

- 动态链接器劫持

- 鱼叉式网络钓鱼附件

- 后备渠道

2. 使用“检查答案”按钮来验证答案是否正确(错误答案将用红色下划线标出)。

靶场

回答以下问题

静态站点完成后的标志是什么?

THM{7HR347_1N73L_12_4w35om3}

总结

网络杀伤链可以成为提升网络防御能力的绝佳工具,但它是否完美无缺?

是否是唯一值得信赖的工具?答案是否定的。

传统的网络杀伤链(或洛克希德·马丁网络杀伤链)最后一次修改是在2011年,如果你还记得的话,这恰恰是它成立的日期。缺乏更新和修改造成了安全漏洞。

传统的网络杀伤链旨在保护网络边界并防御恶意软件威胁。但如今网络安全威胁急剧发展,攻击者正在结合多种TTP(战术、技术和程序)来实现其目标。攻击者能够通过修改文件哈希和IP地址来绕过威胁情报。安全解决方案公司正在开发AI(人工智能)等技术和各种算法,以检测哪怕是微小的可疑变化。

由于该框架主要关注恶意软件交付和网络安全,传统的网络杀伤链将无法识别内部威胁。根据CISA的定义, “内部威胁是指内部人员利用其对组织的授权访问权限或了解来损害该组织的可能性。”

我们建议不仅依赖传统的网络杀伤链模型,还要参考MITRE ATT&CK 以及 统一杀伤链 ,以便对您的防御方法应用更全面的方法。

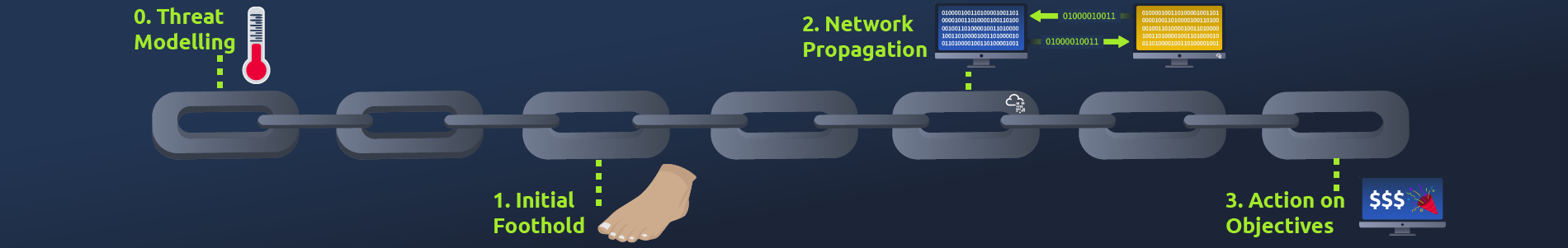

统一杀伤链

了解网络威胁的行为、目标和方法是建立强大的网络安全防御(称为网络安全态势)的重要一步。

在这个房间里,您将了解用于帮助了解网络攻击如何发生的UKC (统一杀伤链)框架。

学习目标:

- 了解UKC等框架为何对建立良好的网络安全态势如此重要且有帮助

- 使用UKC了解攻击者的动机、方法和策略

- 了解UKC的各个阶段

- 发现 UKC是一个用于补充其他框架(如MITRE )的框架。

什么是 "Unified Kill Chain"

Unified Kill Chain “杀伤链” 一词源于军事领域,用于解释攻击的各个阶段。在网络安全领域,“杀伤链”用于描述攻击者(例如黑客或APT)接近和入侵目标所使用的方法/路径。

例如,攻击者扫描、利用 Web 漏洞并提升权限,就构成了“杀伤链”。我们将在本会议室的稍后部分更详细地解释这些阶段。

目的是了解攻击者的“杀伤链”,以便采取防御措施,先发制人地保护系统或破坏攻击者的企图。

回答以下问题

“杀伤链”一词源自哪里?

military

军事领域

什么是 "Threat Modelling"

在网络安全领域,威胁建模是一系列旨在最终提高系统安全性的步骤。威胁建模旨在识别风险,其本质可归结为:

- 确定哪些系统和应用程序需要保护,以及它们在环境中发挥什么作用。例如,该系统是否对正常运行至关重要?该系统是否包含支付信息或地址等敏感信息?

- 评估这些系统和应用程序可能存在的漏洞和弱点,以及它们可能如何被利用

- 制定行动计划,保护这些系统和应用程序免受突出的漏洞影响

- 制定政策尽可能防止这些漏洞再次发生(例如,为应用程序实施软件开发生命周期(SDLC)或培训员工了解网络钓鱼意识)。

威胁建模是降低系统或应用程序风险的重要程序,因为它可以创建组织 IT 资产(IT 中的资产是软件或硬件)的高级概述_以及解决_漏洞的程序。

UKC可以鼓励威胁建模,因为UKC框架有助于识别潜在的攻击面以及这些系统可能如何被利用。

STRIDE、DREAD和CVSS(仅举几例)都是专门用于威胁建模的框架。如果您有兴趣了解更多信息,请访问TryHackMe 上的 “安全原则”专区

回答以下问题

IT(信息技术)中软件或硬件的技术术语是什么?

asset

其实就是资产,平时打src或者攻防演练都说的资产

引入 "Unified Kill Chain"

继续上一项任务,Paul Pols 于 2017 年发布的 “Unified Kill Chain” 旨在补充(而不是竞争 )其他网络安全杀伤链框架,例如洛克希德马丁公司和MITRE的 ATT&CK。

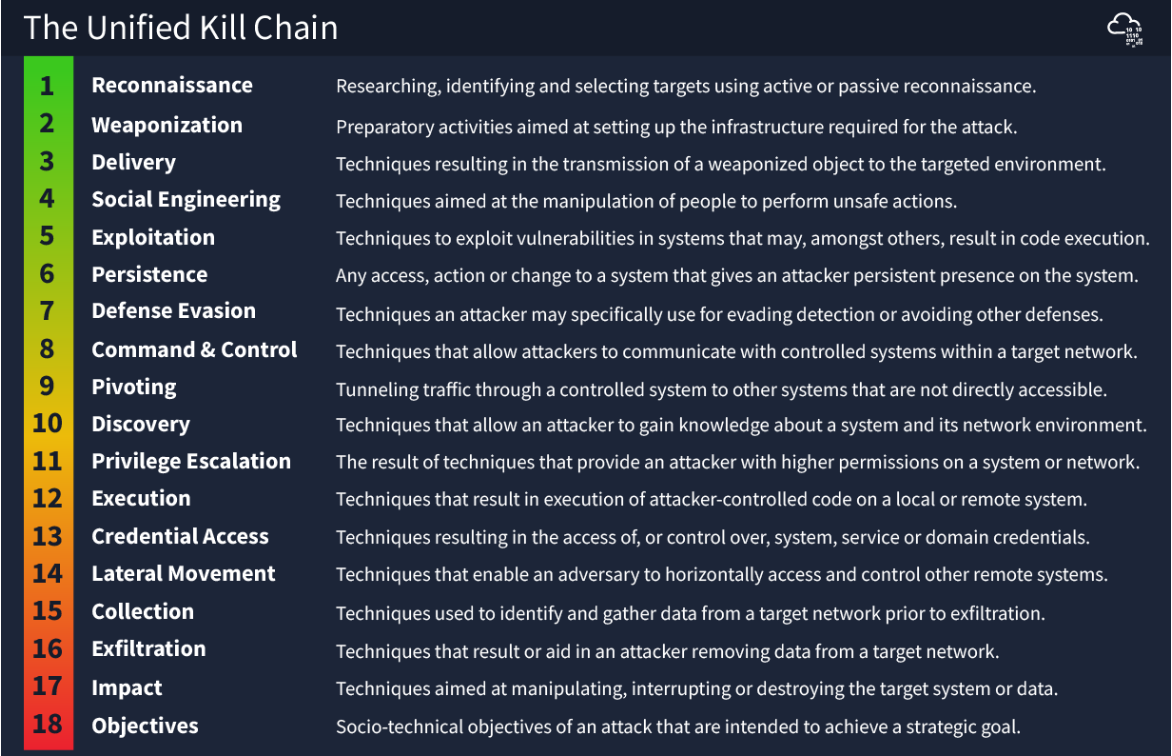

UKC指出,攻击分为 18 个阶段:从侦察到数据泄露,再到了解攻击者的动机。为了简洁起见,我们在本会议室将这些阶段归纳为几个重点领域,这些领域将在后续任务中详细介绍。

与传统网络安全杀伤链框架相比, UKC的一些巨大优势包括它非常现代且非常详细

(提醒:它正式有 18 个阶段,而其他框架可能只有少数几个)

| 统一杀伤链 ( UKC ) 框架的优势 | 与其他框架相比如何? |

|---|---|

| 现代(2017 年发布,2022 年更新)。 | 一些框架,例如MITRE的框架,是在 2013 年发布的,当时的网络安全形势非常不同。 |

| UKC非常详细(18 个阶段)。 | 其他框架通常只有少数几个阶段。 |

| UKC涵盖了整个攻击过程——从侦察、利用、后利用,还包括识别攻击者的动机。 | 其他框架涵盖有限数量的阶段。 |

| UKC强调了一种更为现实的攻击场景。各种阶段通常会重复发生。例如,在利用一台机器后,攻击者将开始侦察以控制另一个系统。 | 其他框架没有考虑到攻击者在攻击过程中会在各个阶段之间来回切换的事实。 |

回答以下问题

统一杀伤链框架"Unified Kill Chain"是哪一年发布的?

2017

根据统一杀伤链,攻击分为几个阶段?

18

攻击者采用技术逃避检测的攻击阶段叫什么?

Defense Evasion

攻击者使用技术从网络中删除数据的攻击阶段叫什么?

Exfiltration

这个的意思更偏向于数据拖拽,一般是内网横向了,而且题目问的是什么时候你能做删除的动作,一般这个时候权限获取的已经足够大了

攻击者实现其目标的攻击阶段叫什么?

Objectives

这个他们就这样分的,那我暂且理解为最终目标。(每个人攻击的原因都不同,所以就理解为最终目标吧)

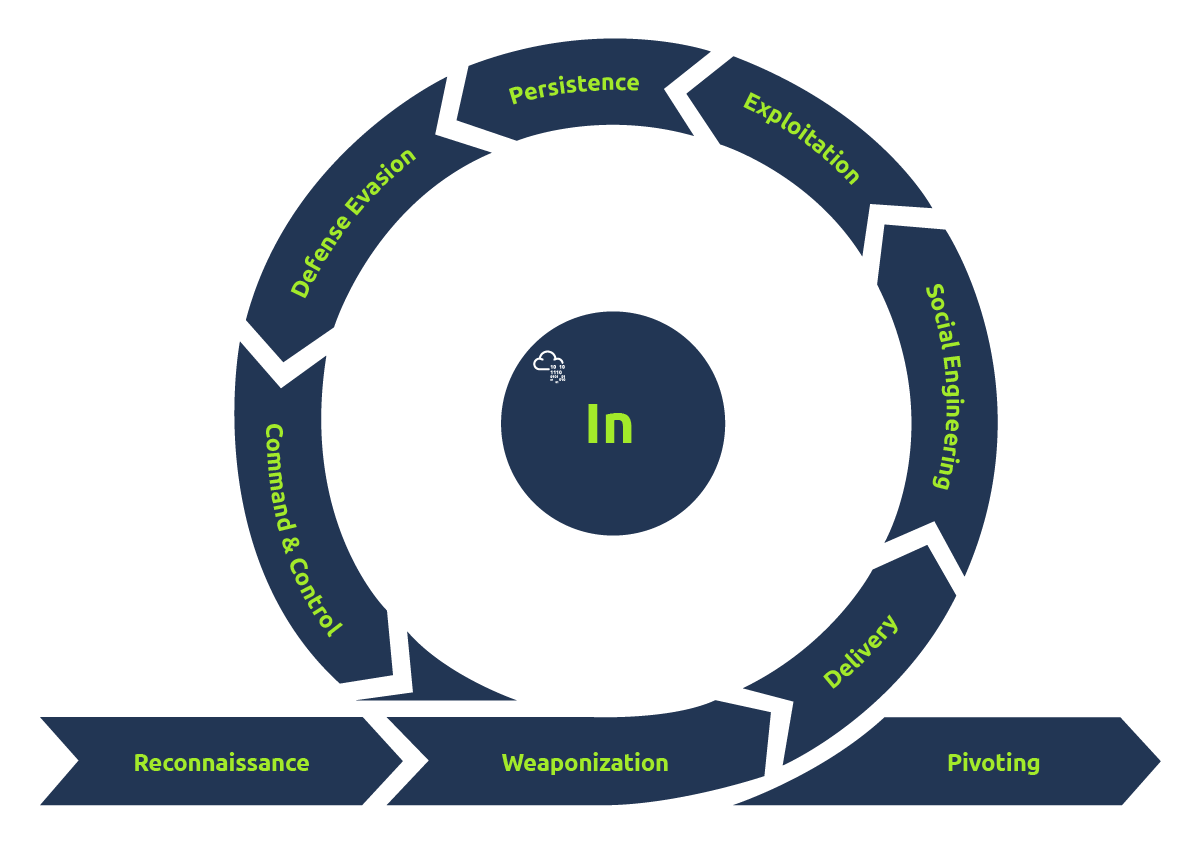

阶段:In (Initial Foothold)

这一系列阶段的主要目的是让攻击者获得对系统或网络环境的访问权限。

攻击者会采用各种策略来调查系统,寻找可以利用的潜在漏洞,从而在系统中站稳脚跟。例如,一种常见的策略是利用系统侦察来发现潜在的攻击媒介(例如应用程序和服务)。

这一系列阶段也为攻击者创建持久化机制提供了便利(例如,创建允许攻击者随时连接到目标机器的文件或进程)。最后,UKC还考虑到攻击者通常会结合使用上述策略。

我们将在以下标题中探讨UKC此部分的不同阶段:

侦察(MITRE战术TA0043)

联合侦察(UKC)的这一阶段描述了对手用来收集目标相关信息的技术。这可以通过被动侦察和主动侦察来实现。在此阶段收集的信息将在联合侦察的整个后续阶段(例如初始立足点)中使用。

此阶段收集的信息包括:

- 发现目标上运行着哪些系统和服务,这是本节武器化和利用阶段的有益信息。

- 查找可被冒充或用于社会工程或网络钓鱼攻击的联系人列表或员工列表。

- 寻找可能在后期阶段有用的潜在凭证,例如枢转或初始访问。

- 了解网络拓扑和其他网络系统也可用于枢转。

武器化 (MITRE战术 TA0001)

UKC的这一阶段指的是攻击者搭建必要的基础设施来执行攻击。例如,搭建一个命令与控制服务器,或者一个能够捕获反向 Shell 并向系统投递有效载荷的系统。

社会工程学(MITRE策略 TA0001)

UKC的这一阶段描述了攻击者可以用来操纵员工执行有助于攻击的操作的技术。例如,社会工程攻击可能包括:

- 让用户打开恶意附件。

- 模拟网页并让用户输入其凭证。

- 致电或访问目标并冒充用户(例如,请求重置密码)或能够访问攻击者以前无法访问的站点区域(例如,冒充公用事业工程师)。

UKC的这一阶段描述了攻击者如何利用系统中存在的弱点或漏洞。UKC将“利用漏洞”定义为滥用漏洞来执行代码。例如:

- 将反向 shell 上传到 Web 应用程序并执行。

- 干扰系统上的自动脚本来执行代码。

- 滥用 Web 应用程序漏洞在其运行的系统上执行代码。

持久性(MITRE战术 TA0003)

UKC的这一阶段相当简短。具体来说,UKC的这一阶段描述了攻击者用来维持对已初步立足的系统访问的技术。例如:

- 在目标系统上创建一个服务,允许攻击者重新获得访问权限。

- 将目标系统添加到命令和控制服务器,可以随时远程执行命令。

- 留下其他形式的后门,当系统发生某个操作时执行(即,当系统管理员登录时将执行反向 shell)。

防御规避(MITRE战术 TA0005)

UKC的“防御规避”部分是UKC中比较有价值的阶段之一。此阶段专门用于了解攻击者用来规避系统或网络中已实施的防御措施的技术。例如,攻击者可能使用以下技术:

- Web 应用程序防火墙。

- 网络防火墙。

- 目标机器上的防病毒系统。

- 入侵检测系统。

这一阶段在分析攻击时很有价值,因为它有助于形成反应,更好的是 - 为防御团队提供有关如何在未来改进防御系统的信息。

指挥与控制(MITRE战术 TA0011)

UKC的“指挥与控制”阶段结合了对手在UKC的“武器化”阶段所做的努力,以建立对手和目标系统之间的通信。

对手可以对目标系统建立指挥和控制,以实现其目标行动。例如,对手可以:

- 执行命令。

- 窃取数据、凭证和其他信息。

- 使用受控服务器转向网络上的其他系统。

旋转(MITRE Tactic TA0008)

这个其实是横向移动

“枢轴攻击”是指攻击者用来访问网络中其他无法直接访问的系统(例如,未暴露在互联网上的系统)的技术。网络中通常存在许多无法直接访问的系统,这些系统通常包含有价值的数据或安全性较弱。

例如,对手可以访问可公开访问的 Web 服务器,以攻击同一网络内的其他系统(但无法通过互联网访问)。

回答以下问题

通过电子邮件获得立足点的策略示例是什么?

Phishing

网络钓鱼

冒充员工要求重置密码是一种什么形式?

Social Engineering

社工

对手设置命令和控制服务器基础设施是统一杀伤链的哪个阶段?

Weaponization

准备工具攻击

利用系统中存在的漏洞是统一杀伤链的哪个阶段?

Exploitation

漏洞利用

从一个系统转移到另一个系统是一个例子吗?

Pivoting

可以理解为横向移动

留下允许对手重新登录目标的恶意服务是什么?

Persistence

权限维持

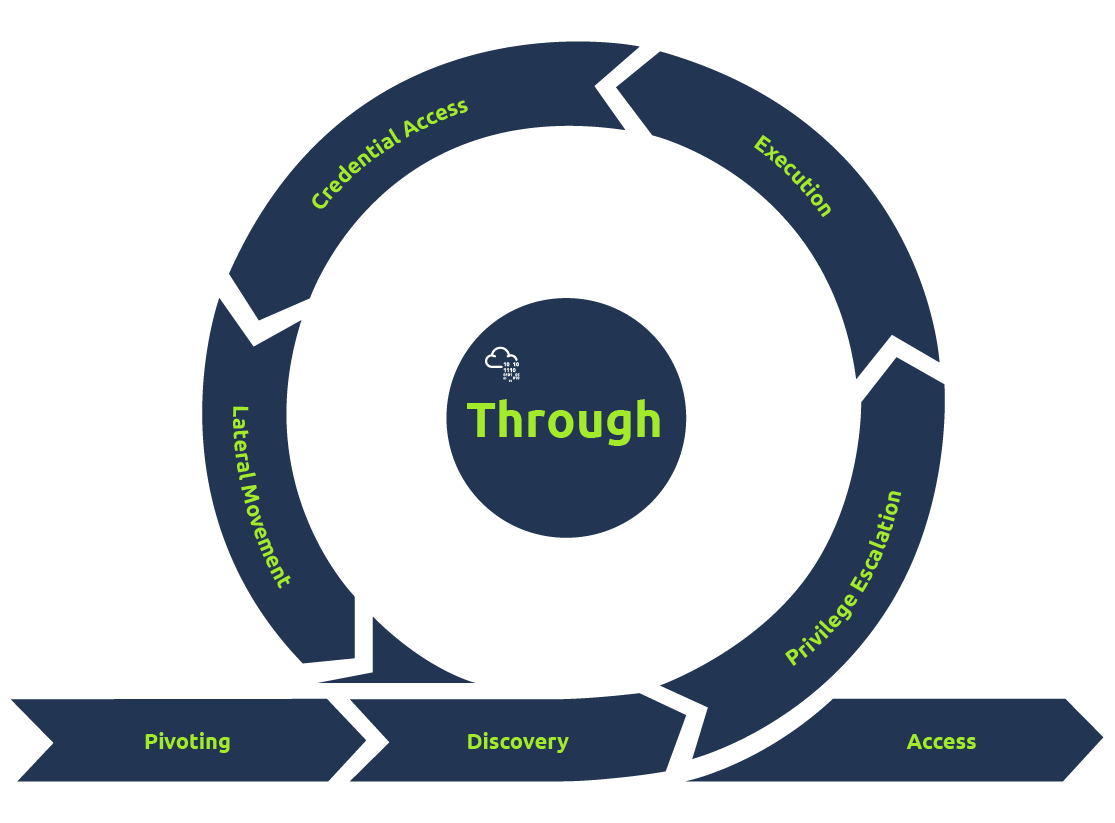

阶段:Through (Network Propagation)

此阶段是在成功在目标网络上建立立足点之后进行的。攻击者会寻求获取对系统和数据的额外访问权限和特权,以实现其目标。攻击者会在其中一个系统上建立一个基地,作为其枢纽点,并利用该基地收集有关内部网络的信息。

一旦攻击者获得系统访问权限,他们就会将其用作攻击的中转站,并作为其指挥操作与受害者网络之间的隧道。该系统还将在后续阶段用作所有恶意软件和后门的分发点。

攻击者会获取有关系统及其所连接网络的信息。在此阶段,知识库将根据活跃用户帐户、授予的权限、正在使用的应用程序和软件、Web 浏览器活动、文件、目录和网络共享以及系统配置构建。

权限提升(MITRE策略 TA0004)

在收集到信息后,攻击者会尝试在枢纽系统内获取更高的权限。他们会利用已发现的漏洞和错误配置账户信息,将其访问权限提升到以下某个更高级别:

- 系统/根。

- 本地管理员。

- 具有类似管理员访问权限的用户帐户。

- 具有特定访问权限或功能的用户帐户。

执行(MITRE战术 TA0002)

他们利用 Pivot 系统作为宿主,部署恶意代码。远程木马、C2脚本、恶意链接和计划任务被部署和创建,以便在系统上反复出现并维持其持久性。

凭证访问(MITRE Tactic TA0006)

在权限提升阶段,攻击者会尝试通过各种方法窃取账户名和密码,包括键盘记录和凭证转储。由于攻击者使用的是合法凭证,这使得他们在攻击过程中更难被发现。

横向移动(MITRE战术 TA0008)

凭借凭证和提升的权限,攻击者会试图穿越网络,跳转到其他目标系统,以实现其主要目标。所使用的技术越隐秘,效果就越好。

回答以下问题

作为一名 SOC 分析师,您会收到大量指向管理员帐户登录失败的警报。攻击者会试图攻击杀伤链的哪个阶段?

Privilege Escalation

权限提升

Mimikatz 是一款已知的后漏洞利用工具,最近在 IT 经理的计算机上被检测到运行。安全日志显示,Mimikatz 试图访问 Windows 通常用于存储用户身份验证密钥的内存空间。考虑到 Mimikatz 的常见功能和用途,在这种攻击场景中,该工具的主要目标是什么?

Credential dumping

凭证方面的

阶段:Phase: Out (Action on Objectives)

此阶段结束了攻击者对环境的攻击过程,攻击者在此环境中拥有关键资产访问权限,并可以实现其攻击目标。这些目标通常旨在破坏机密性、完整性和可用性 ( CIA ) 三要素。

攻击者可能采取的策略包括:

在对访问权限和资产进行全面搜寻之后,攻击者将试图收集所有有价值的数据。这反过来会损害数据的机密性,并导致下一阶段的攻击——数据泄露。主要目标来源包括驱动器、浏览器、音频、视频和电子邮件。

渗透(MITRE Tactic TA0010 )

为了进一步提升攻击效率,攻击者会试图窃取数据,并使用加密和压缩技术对数据进行打包,以避免任何检测。在此过程中,前期部署的C2通道和隧道将派上用场。

如果攻击者试图破坏数据资产的完整性和可用性,他们就会操纵、中断或破坏这些资产。其目标是扰乱业务和运营流程,可能包括删除帐户访问权限、擦除磁盘数据以及数据加密,例如勒索软件、篡改和拒绝服务 ( DoS ) 攻击。

目标

对手掌握了所有权力并可以访问系统和网络,就会试图实现其攻击的战略目标。

例如,如果攻击是出于经济动机,他们可能会尝试使用勒索软件加密文件和系统,并要求付款才能释放数据。在其他情况下,攻击者可能会试图损害企业的声誉,并将私人和机密信息泄露给公众。

回答以下问题

作为一名 SOC 分析师,您在监控网络时发现网络活动突然激增,所有流量都流向了一个未知的 IP 地址。请问这种情况可以描述为哪个阶段?

Exfiltration

个人身份信息 (PII) 被对手泄露,贵公司正面临审查。中情局三重奏中的哪些部分会受到此举的影响?

Confidentiality

保密性受到影响,因为信息泄露了

结束

希望您能够理解像UKC这样的框架在识别风险和通过重建攻击者采取的各种步骤来缓解潜在攻击方面的重要性。

MITRE

介绍

在您迄今为止的网络安全探索之旅中,您可能已经遇到过MITRE这个名字,或许是在研究已知漏洞或探索攻击者使用的各种策略时。MITRE是一家非营利组织,在包括网络安全、人工智能、医疗保健和空间系统在内的多个领域开展研究和开发工作,所有这些都是为了实现其使命:“解决问题,创造一个更安全的世界”。

在这个会议室里,我们将重点介绍MITRE的网络安全框架和资源,包括MITRE ATT&CK®、CAR知识库、D3FEND、MITRE Engage™以及其他相关工具。这些资源在现代安全领域至关重要,能够帮助红队和蓝队了解攻击者的行为,开发更有效的检测方法,并增强自身的防御能力。

- 学习目标

- 了解MITRE ATT&CK®框架的目的和结构

- 探索安全专业人员如何在工作中应用 ATT&CK 框架

- 利用网络威胁情报 ( CTI ) 和 ATT&CK 矩阵来分析威胁。

- 了解MITRE的其他框架,包括 CAR 和 D3FEND。

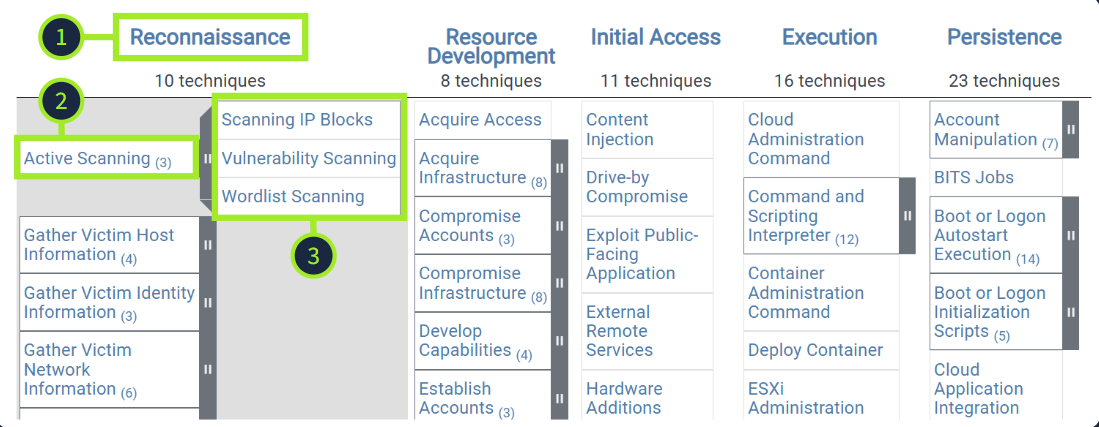

ATT&CK®框架

MITRE ATT&CK®框架是一个“基于真实世界观察的全球可访问的敌方战术和技术知识库。ATT&CK 知识库被用作私营部门、政府以及网络安全产品和服务领域开发特定威胁模型和方法的基础。”

2013年,MITRE意识到需要记录和分类高级持续性威胁(APT)组织使用的标准战术、技术和程序(TTP)。为了更好地了解对手的运作方式,有必要分解TTP的每个组成部分:

ATT&CK 演化

ATT&CK框架多年来发展迅猛。最初专注于Windows平台,如今已扩展到涵盖包括macOS、Linux、云平台等在内的多种环境,并构建了企业级矩阵。此外,还有专门针对移动设备和工业控制系统(ICS)的框架。网络安全社区的贡献使该框架持续发展壮大。虽然从防御角度来看,ATT&CK框架极具价值,但红队也依赖该框架来规划逼真的攻击模拟,并测试组织的防御能力。

ATT&CK矩阵

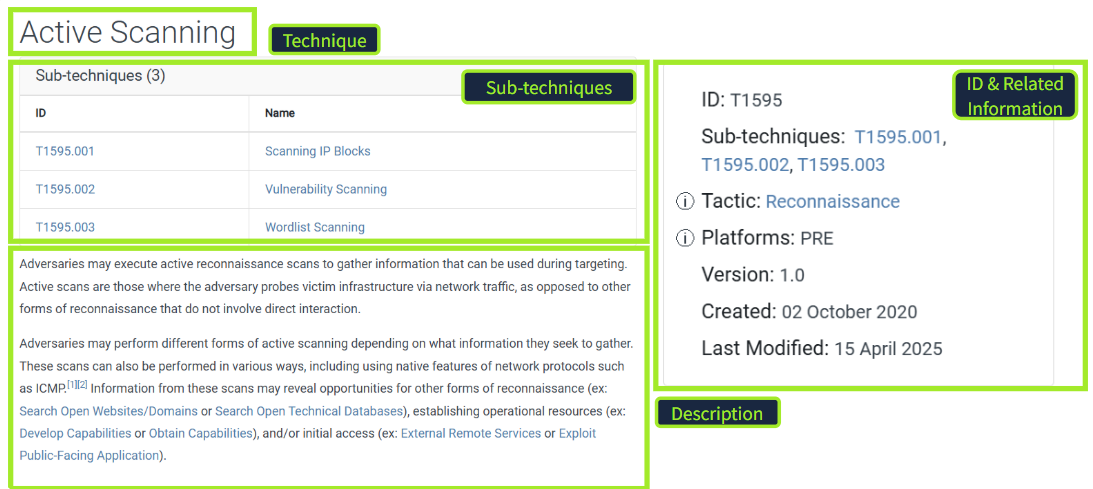

MITRE ATT&CK矩阵以强大的可视化方式呈现了框架内的所有战术和技术。您还可以使用ATT&CK导航器,这是一个方便的工具,可用于注释和探索矩阵。战术位于矩阵顶部。每个战术下方都嵌套着技术,这些技术可以展开以显示子技术。

- 战术:假设攻击者想要对目标进行侦察。这就是攻击者的目标。

- 技术:他们可能会采用主动扫描技术。这就是他们实现侦察目标的方式。

- 子技术:主动扫描包括三种具体方法:扫描 IP 块、漏洞扫描或字典扫描。

深入探索

让我们仔细看看主动扫描技术。在该技术的详细信息页面,您会再次看到列出的子技术。链接页面还包含所有相关信息,包括技术描述和技术 ID,您在网络安全研究中经常会遇到这些信息。

除了上述信息外,每个战术和技术页面都包含操作示例(组、使用的软件和活动)、缓解措施、检测方法和参考资料。ATT&CK 的信息量非常庞大,乍一看可能会让人感到不知所措。让我们退一步,回答几个问题,以便更好地理解它。

请回答以下问题。

在 ATT&CK 矩阵中,“隐藏人工制品”技术属于哪种战术?

# 防御闪避

Defense Evasion

创建账户操作关联的是哪个ID?

T1136

ATT&CK 行动中

既然您已经了解了 ATT&CK 是什么以及它包含哪些类型的情报,接下来让我们更深入地了解它的使用方式和原因。面对如此庞大的数据量,组织究竟是如何从中获取有效信息的呢?让我们一起来探讨防御者、研究人员和红队是如何实施 ATT&CK 的。

为什么 ATT&CK 很重要

ATT&CK 为网络安全专业人员和组织提供了一种标准且一致的语言来描述攻击者的行为。在您的网络安全学习过程中,您可能已经遇到过同一行为或技术被赋予多种不同名称的情况。通过提供标准术语和唯一ID,该框架使得数据和事件的比较更加便捷,从而促进了整个安全社区的有效沟通。

威胁情报与防御

除了改善沟通之外,ATT&CK 还有助于弥合威胁情报与防御行动之间的鸿沟。威胁报告可能描述了攻击者的行为,但却没有说明如何将这些信息转化为可用的检测措施。通过将威胁活动映射到 TTP(战术、技术和程序),防御者可以将情报转化为实际的检测逻辑、查询和剧本。稍后,我们将讨论MITRE为支持这些工作而提供的一些工具。

谁在使用ATT&CK?

ATT&CK 被广泛应用于网络安全行业。下表重点介绍了不同团队和专业人员如何在日常工作中应用 ATT&CK,以及它如何支持进攻和防御行动。

| WHO | 他们的目标 | 他们如何使用 ATT&CK |

|---|---|---|

| 网络威胁情报(CTI)团队 | 收集和分析威胁信息,以提升组织的安全态势。 | 将观察到的威胁行为者行为映射到 ATT&CK TTP,以创建可在整个行业中采取行动的概况。 |

| SOC分析师 | 调查并处理安全警报 | 将活动与战术和技术联系起来,为警报提供详细的背景信息,并对事件进行优先级排序。 |

| 检测工程师 | 设计和改进检测系统 | 将SIEM / EDR和其他规则映射到 ATT&CK框架,以确保更好的检测效果 |

| 事件响应人员 | 应对和调查安全事件 | 将事件时间线与MITRE战术和技术进行映射,以便更好地可视化攻击。 |

| 红队和紫队 | 模拟对手行为以测试和改进防御措施 | 制定与技术和已知团队行动相符的模拟计划和演练。 |

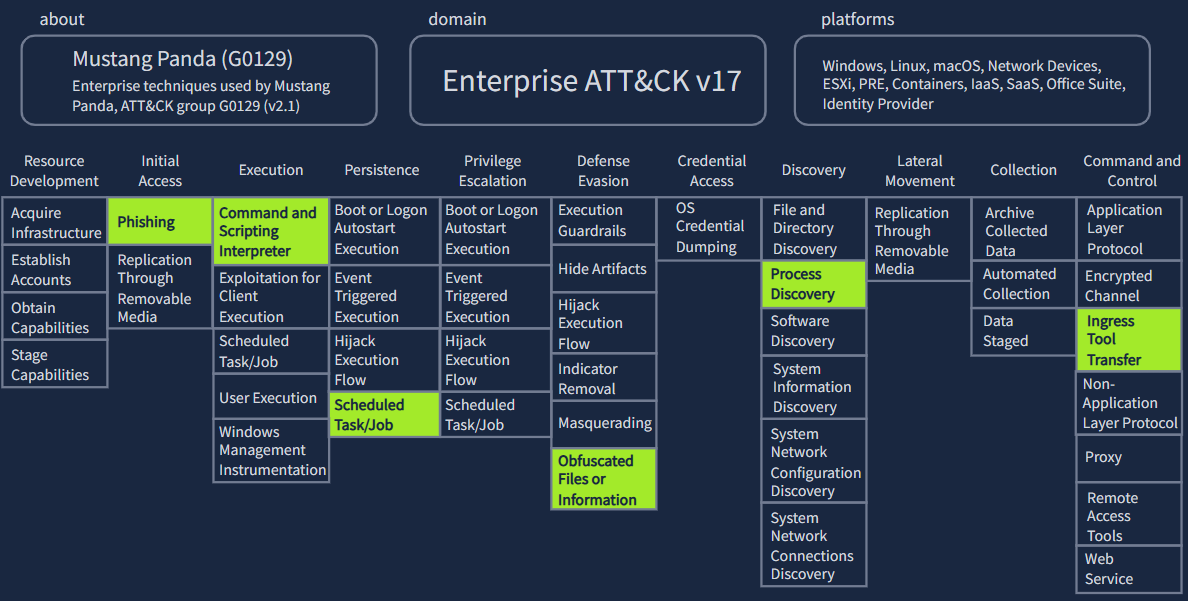

行动中的地图绘制

假设您的组织遭受了网络攻击。在事后分析中,至关重要的是分析攻击的发生过程,并以结构化的方式记录每个阶段。这将有助于您的团队更好地应对未来针对贵组织的攻击活动。

Mustang Panda (G0129)组织多年来攻击政府机构、非营利组织和非政府组织,其攻击手段已与多种 ATT&CK 技术体系相吻合。如下所示,Mustang Panda 倾向于使用网络钓鱼技术进行初始访问,通过计划任务实现持久化,混淆文件以绕过防御,并使用入口工具传输进行命令与控制。本任务中,您将使用 ATT&CK Navigator分析 Mustang Panda 的专属页面及其相关 矩阵。

请回答以下问题。

Mustang Panda的总部设在哪个国家?

China

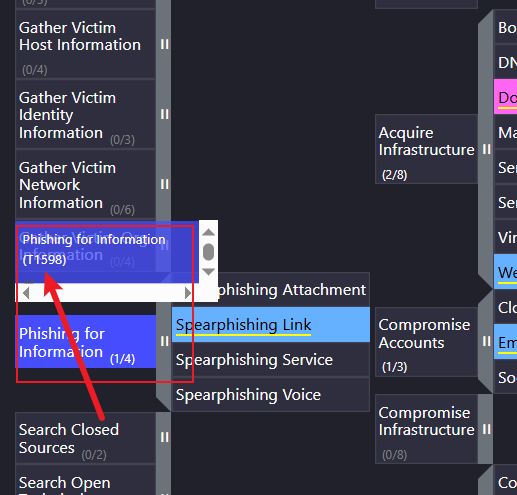

ATT&CK 技术 ID 中哪个与 Mustang Panda 的侦察战术相对应?

T1598

Mustang Panda 已知使用哪款软件进行访问令牌操纵?

Cobalt Strike

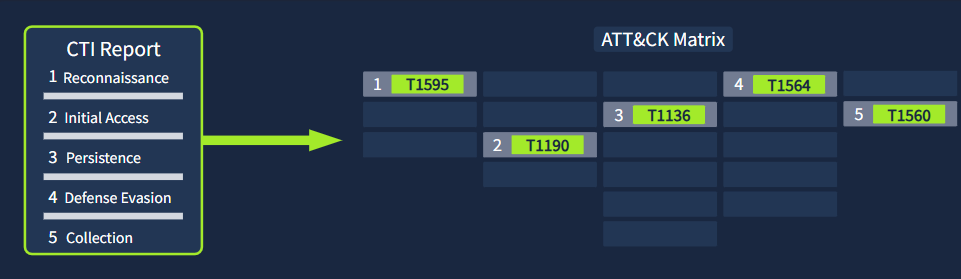

ATT&CK 威胁情报

在之前的任务中,我们探讨了组织和团队如何利用网络威胁情报 ( CTI ) 来了解对手行为,并通过将情报映射到 ATT&CK 框架来指导防御策略。您还使用 Navigator 分析组织战术、技术和程序 (TTP) 的经验。现在,您将运用新获得的知识来研究可能以您的组织为目标的威胁组织。

设想

您是航空领域的安全分析师,您的组织正在将基础设施迁移到云端。您的任务是使用 ATT&CK 框架收集已知针对该行业的APT组织的情报,识别他们的策略和技术,并评估您防御体系中任何潜在的漏洞。

您可以使用ATT&CK 网站上的“组:https://attack.mitre.org/groups/”部分来查找合适的组,并使用导航器层和技术页面来分析其行为。

请回答以下问题。

哪个APT组织以航空业为目标,并且至少从2013年起就一直活跃?

APT33

该小组使用的 ATT&CK 子技术中,哪一项是使用 Office 365 的公司需要重点关注的领域?

Cloud Accounts

根据 ATT&CK 理论,您识别出的 APT 组织及其子技术分别对应哪个工具?

Ruler

哪种缓解策略建议删除不活跃或未使用的帐户以减少遭受这种子技术攻击的风险?

User Account Management

您会实施哪种检测策略 ID 来检测被滥用或被盗用的云帐户?

DET0546

网络分析存储库 (CAR)

MITRE将网络分析库 (CAR ) 定义为 “MITRE基于ATT&CK 攻击者模型开发的分析知识库。CAR 定义了一个数据模型,该模型不仅用于其伪代码表示,还包含直接针对特定工具(例如Splunk、EQL)的分析实现。在覆盖范围方面,CAR 致力于提供一套经过验证且解释详尽的分析,尤其是在其运行理论和原理方面。”

这一切听起来有点复杂,所以我们来详细解释一下。CAR 是一套基于 ATT&CK 构建的现成检测分析工具集。每个分析工具都描述了如何检测攻击者的行为。这一点至关重要,因为它能帮助您识别作为防御者应该关注的模式。CAR 还提供了适用于Splunk等常用行业工具的示例查询,因此作为防御者,您可以将 ATT&CK 的 TTP 转化为实际的检测策略。

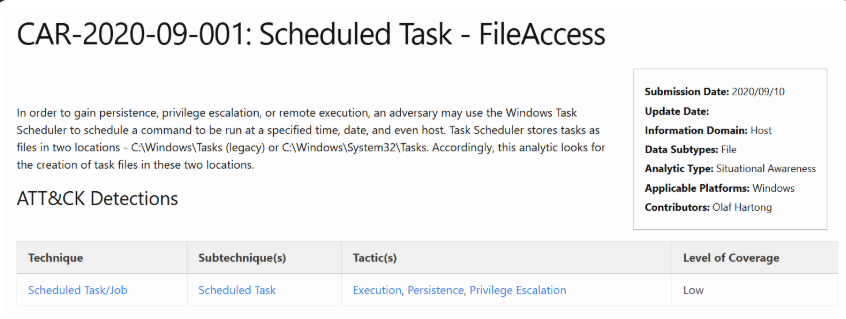

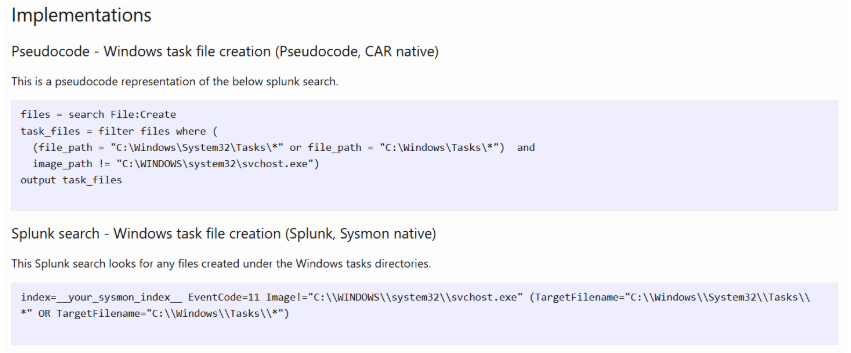

让我们深入了解 CAR,并获得一些实际操作经验。我们将首先研究CAR-2020-09-001:计划任务 - 文件访问。访问该页面后,我们会看到分析描述以及相关的 ATT&CK 策略和技术参考。

在 “实现” 部分,我们提供了伪代码、Splunk查询和 LogPoint 搜索示例,展示了分析师如何使用其组织的安全信息和事件管理 ( SIEM ) 平台来筛选此技术。伪代码是一种简洁易懂的方式,用于描述程序或系统将执行的一组指令或算法。请注意,并非 CAR 中的每个分析都具有相同的实现示例。某些分析甚至包含单元测试,分析师可以使用这些测试来验证分析是否按预期运行。

CAR 也拥有自己的 ATT&CK 导航器层,其中各种技术被映射到一个类似于您之前在研究群体时看到的矩阵中。您将使用CAR 分析列表和矩阵 来回答此任务中的问题。

请回答以下问题。

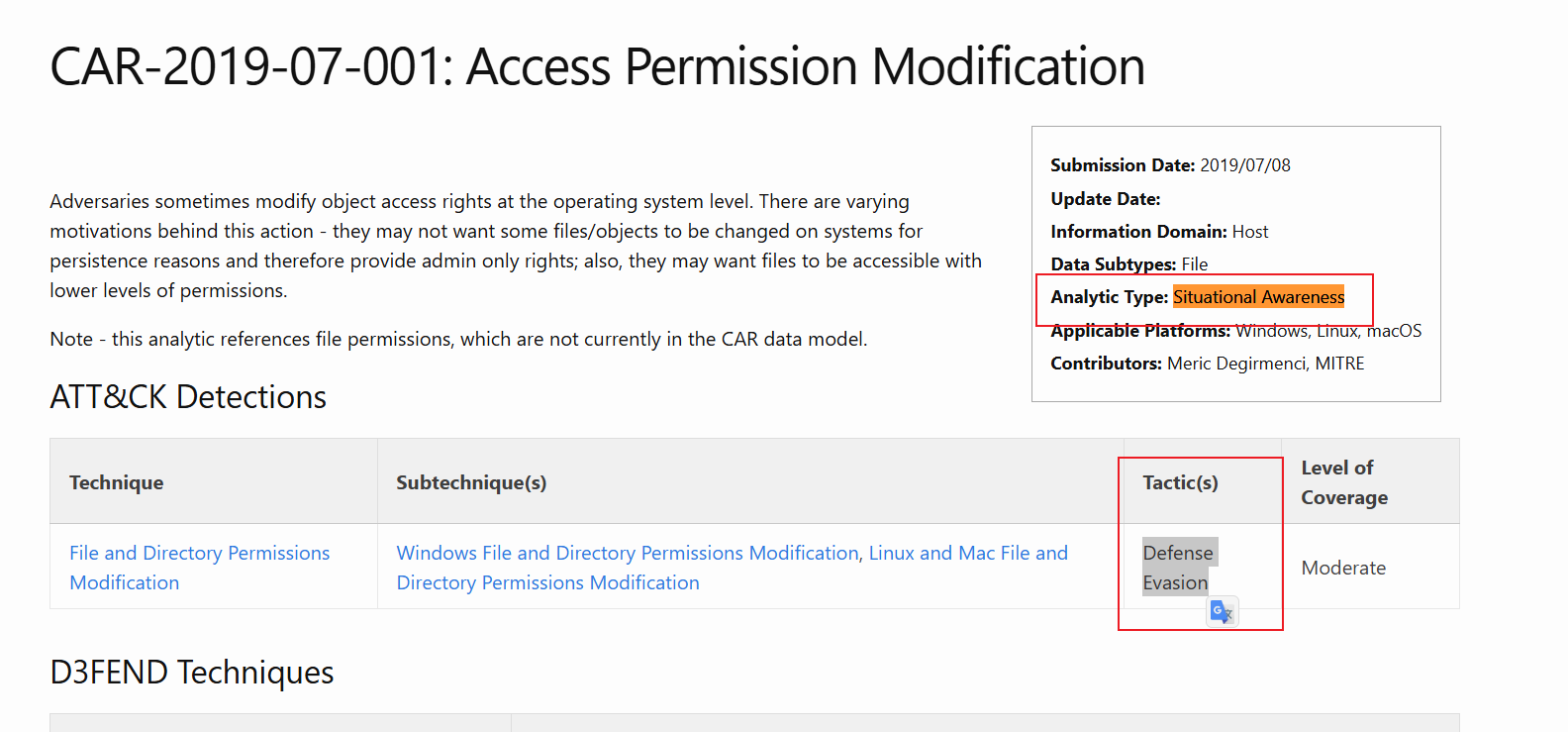

CAR-2019-07-001关联的是哪项 ATT&CK 策略?

Defense Evasion

访问权限修改的分析类型是什么?

Situational Awareness

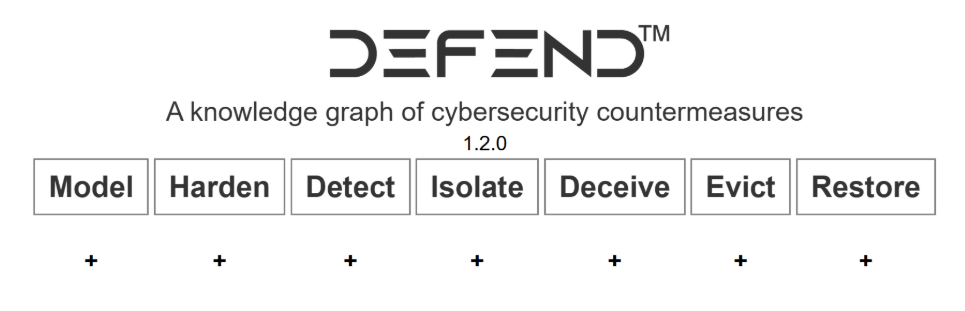

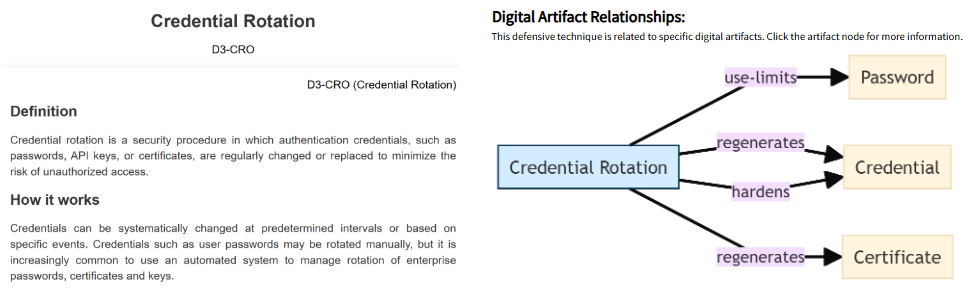

MITRE D3FEND 框架

通过MITRE ATT&CK,您可以了解攻击是如何发生的,但通过MITRE D3FEND,您可以发现如何阻止它们。

D3FEND(检测、拒绝和破坏框架赋能网络防御)是一个结构化的框架,它梳理了防御技术,并建立了一套描述安全控制工作原理的通用语言。D3FEND 自带一个矩阵,该矩阵细分为七种策略,每种策略都包含其相关的技术和ID。

例如,凭证轮换 D3-CRO技术强调定期轮换密码,以防止攻击者重复使用窃取的凭证。D3FEND 解释了这种防御机制的工作原理、实施时需要考虑的因素,以及它与特定数字资产和 ATT&CK 技术的关系,帮助您从攻击者的行动和防御者的应对措施两个角度来看待问题。

请回答以下问题。

你会使用用户行为分析的哪种子技术来分析用户登录尝试的地理位置数据?

# 用户地理位置登录模式分析

User Geolocation Logon Pattern Analysis

该子技术依赖于分析哪种数字制品?

Network Traffic

其他MITRE项目

除了我们之前讨论过的框架和工具之外,MITRE还提供其他几个项目,旨在帮助网络安全专业人员提升技能、测试防御能力并智胜攻击者。在本任务中,我们将简要介绍这些工具以及它们如何助力您在该领域的成长。

模拟计划

MITRE的对抗模拟库(Adversary Emulation Library)主要由威胁情报防御中心 ( CTID ) 维护和贡献,是一个免费的对抗模拟方案资源。该库目前包含多个模拟方案,可以模拟已知威胁组织在现实世界中的攻击。这些模拟方案提供了分步指南,指导如何模拟特定的威胁组织。

火山口

Caldera是一款自动化攻击者模拟工具,旨在帮助安全团队测试和增强 其防御能力。它利用 ATT&CK 框架模拟真实世界的攻击者行为。这使得防御者能够在受控环境中评估检测方法并演练事件响应。Caldera支持进攻和防御操作,使其成为红蓝演练的强大工具。

新兴框架

AADAPT(数字资产支付技术中的对抗行为)是一个新发布的知识库,它包含一个矩阵,涵盖了与数字资产管理系统相关的攻击者策略和技术。AADAPT 的结构与我们之前介绍的 ATT&CK 框架类似,旨在帮助防御者理解和缓解针对区块链网络、智能合约、数字钱包和其他数字资产技术的威胁。

ATLAS(人工智能系统对抗性威胁形势)是一个知识库和框架,包含一个矩阵,重点关注针对人工智能和机器学习系统的威胁。它记录了针对人工智能技术的真实攻击技术、漏洞和缓解措施。

请回答以下问题。

AADAPT 框架中与“抓取区块链数据”关联的技术 ID 是什么?

ADT3025

在 ATLAS 框架中,LLM 提示混淆属于哪种策略?

Defense Evasion

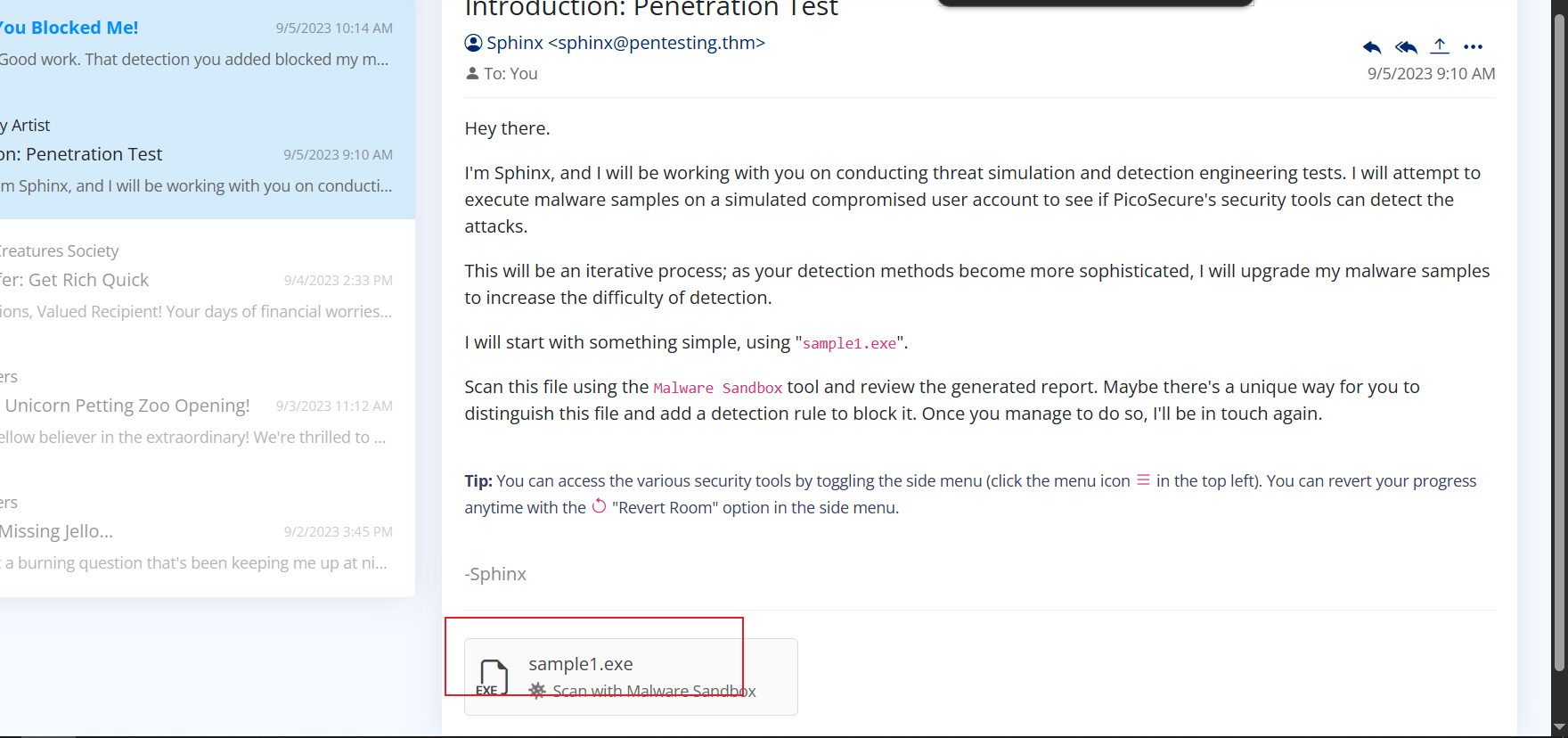

Summit(靶场练习)

你能否一路追击模拟对手,直到他们爬上痛苦金字塔,最终放弃抵抗?

- 客观的

在经历了太多次安全事件响应活动后,PicoSecure 决定开展威胁模拟和检测工程演练,以增强其恶意软件检测能力。您已被指派与外部渗透测试人员合作,参与一个迭代式的紫队演练场景。测试人员将尝试在模拟的内部用户工作站上运行恶意软件样本。与此同时,您需要配置 PicoSecure 的安全工具,以检测并阻止恶意软件的运行。

根据 “痛苦金字塔” 指标优先级递增的原则,你的目标是提高模拟敌人的行动成本,并彻底将其驱逐。金字塔的每一层都允许你检测并阻止各种攻击指标。

请回答以下问题。

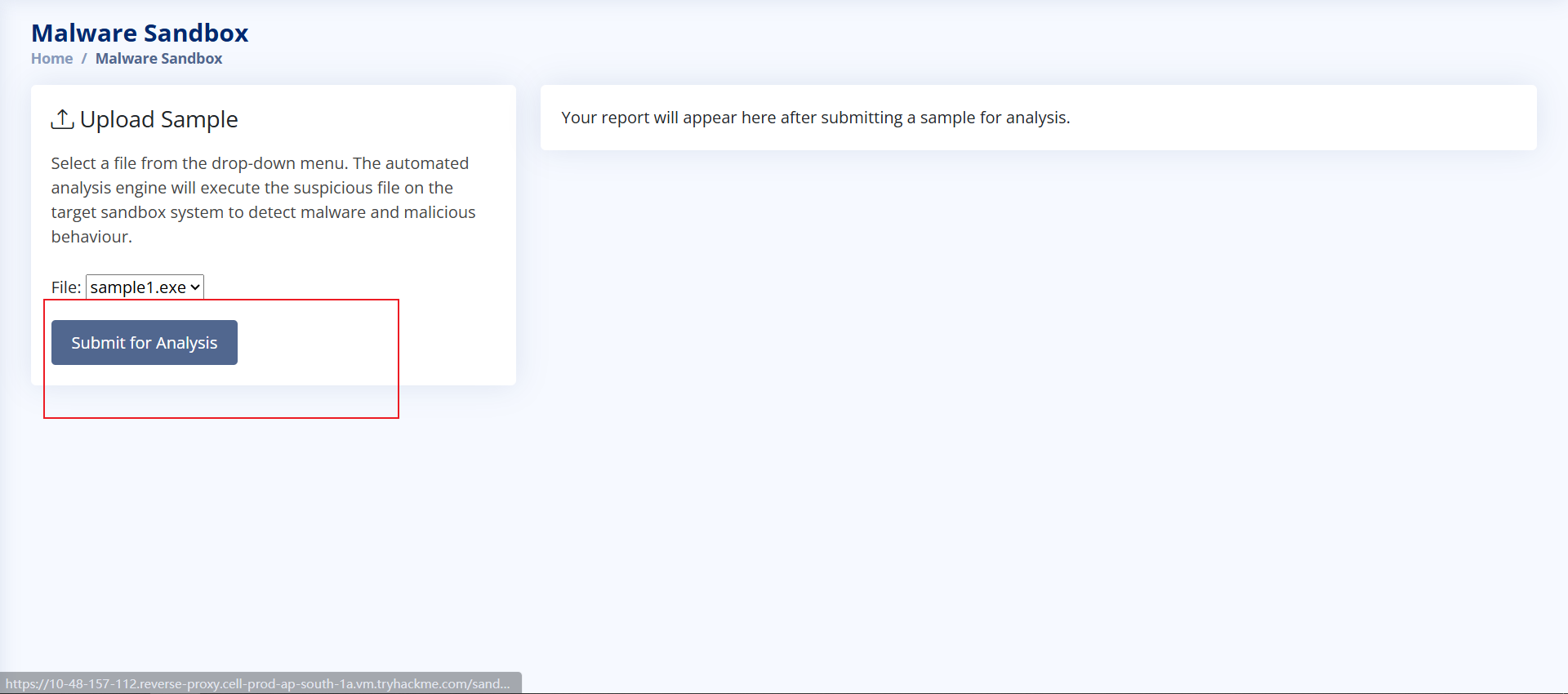

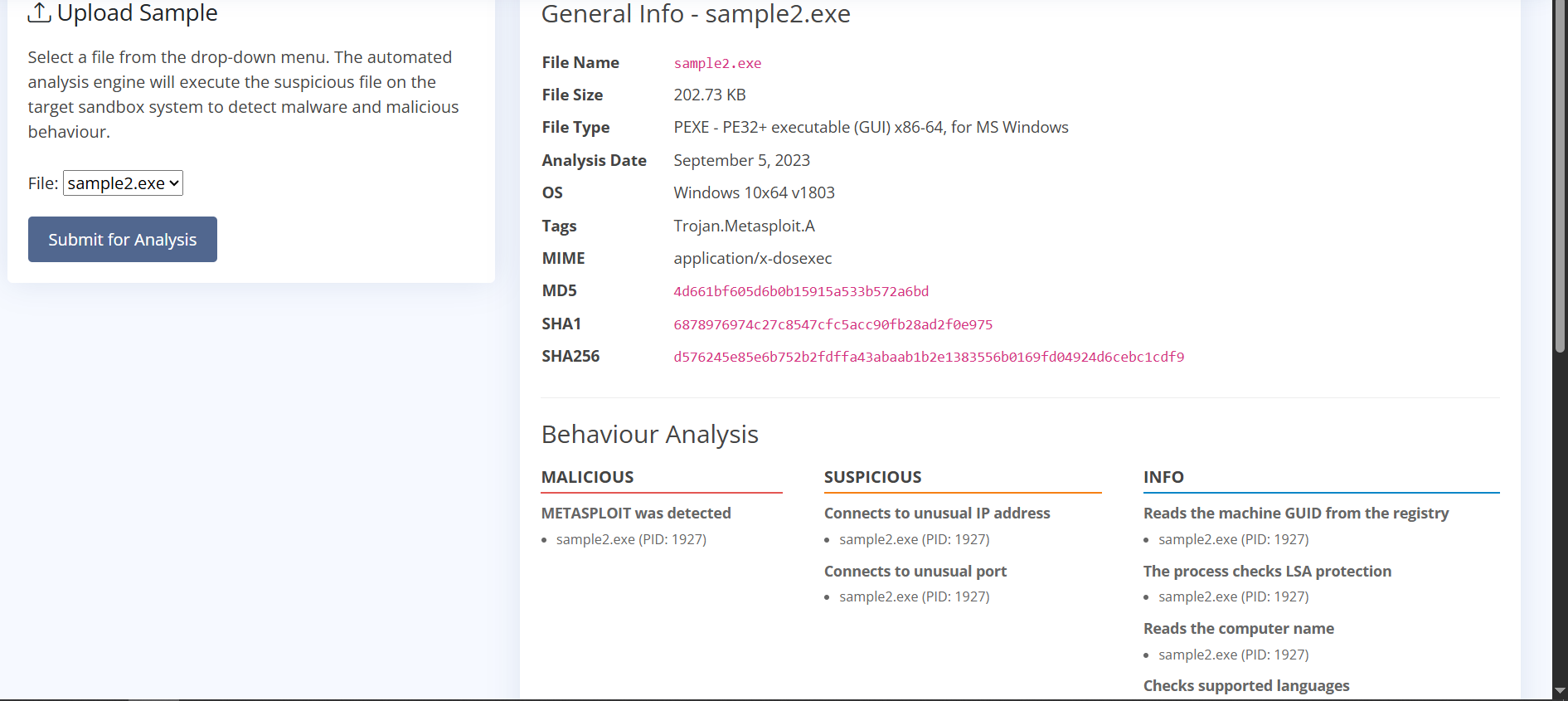

点击第一封邮件的附件进行分析

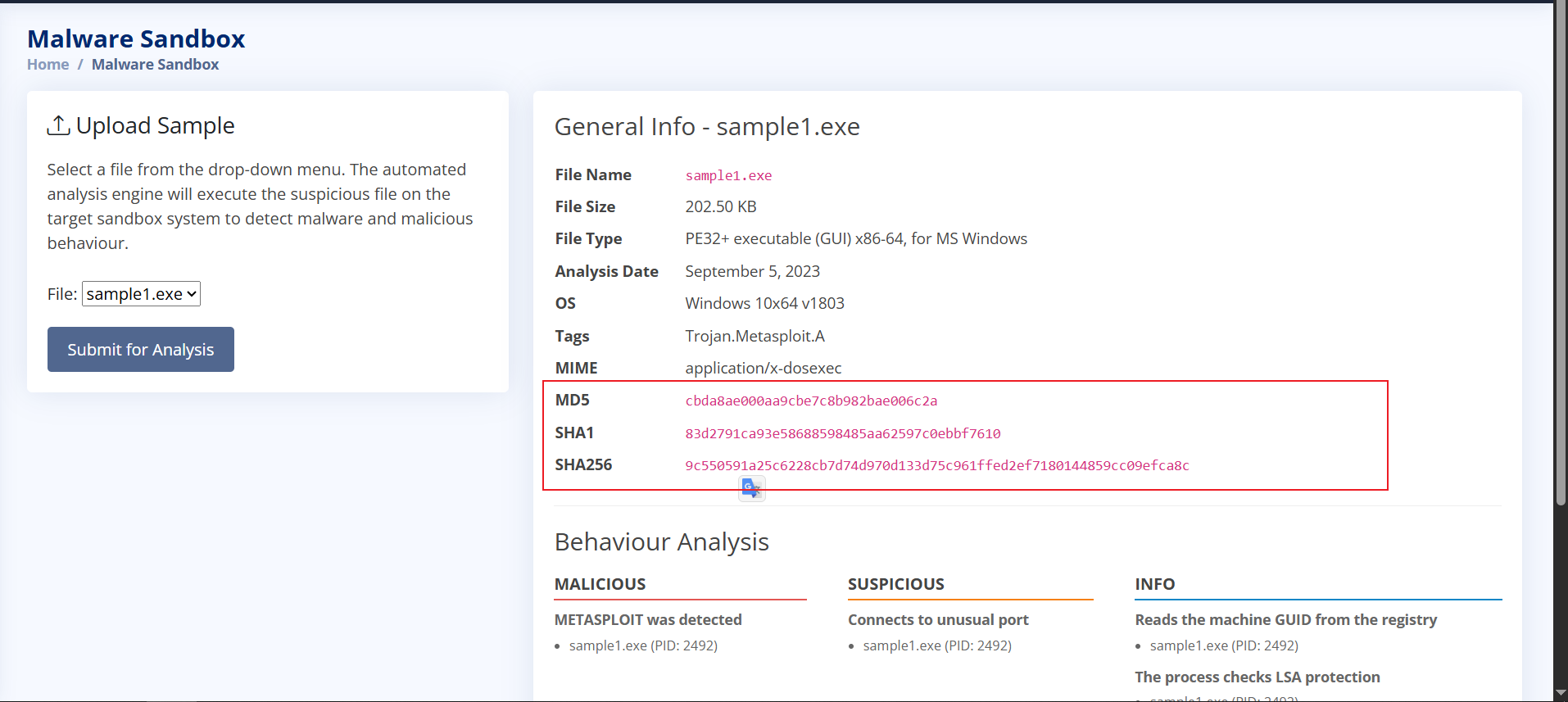

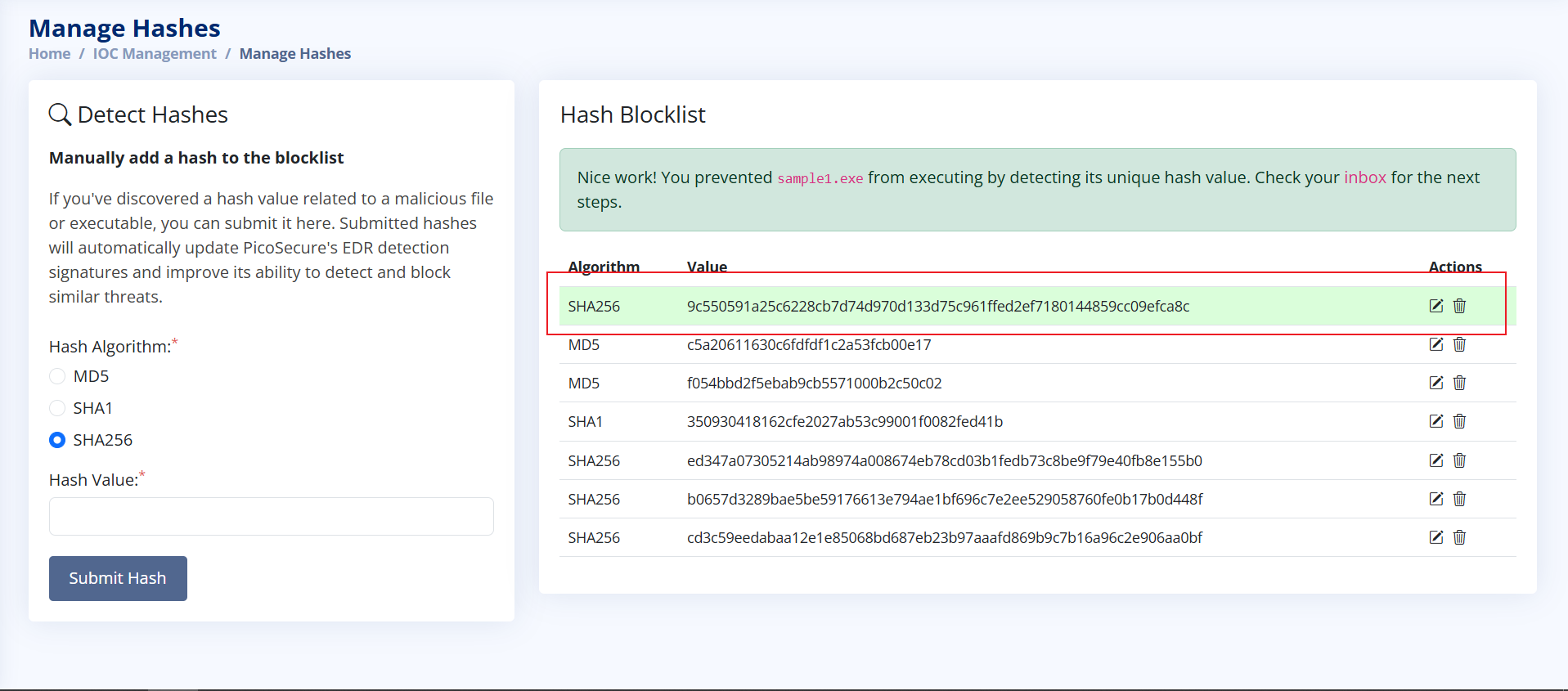

然后我们通过提交hash ioc形式给他阻断即可

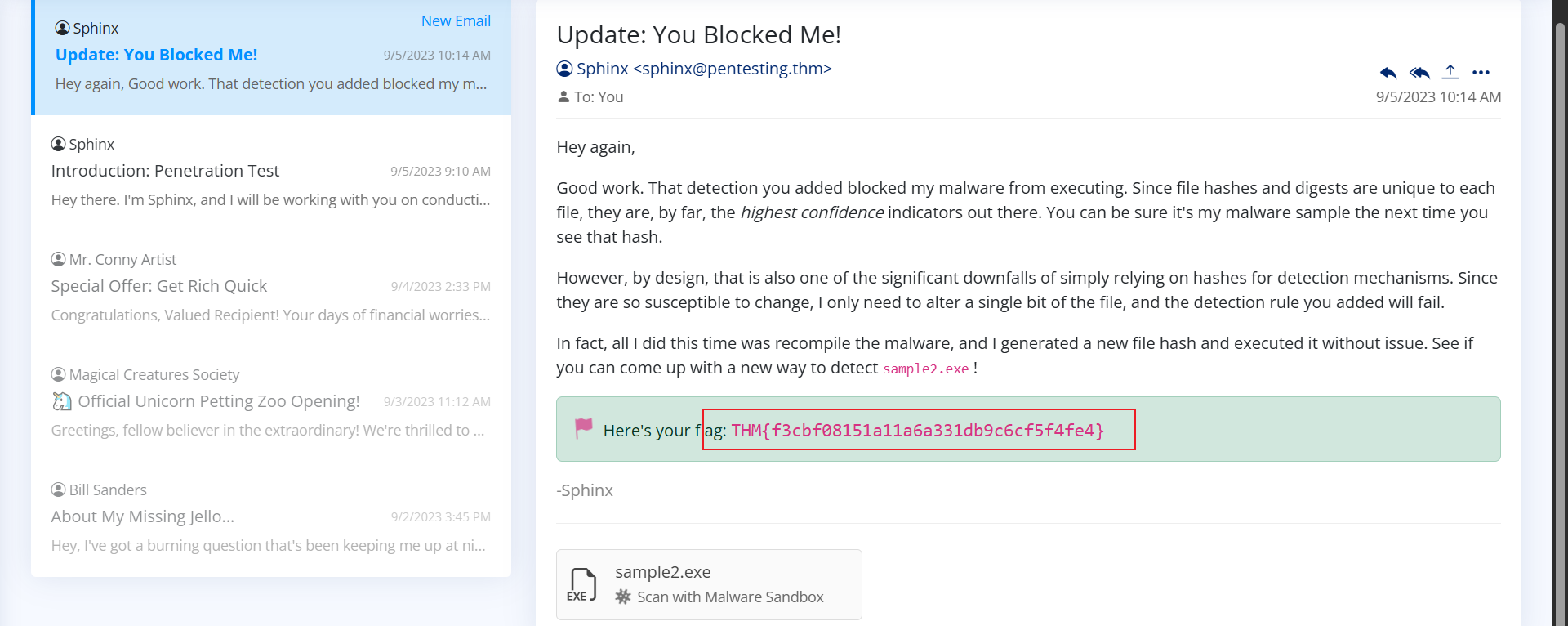

成功对该附件拉黑后即可获得一封新的邮件,里面有flag

成功检测到sample1.exe后,您收到的第一个标志是什么?

Here's your flag: THM{f3cbf08151a11a6a331db9c6cf5f4fe4}

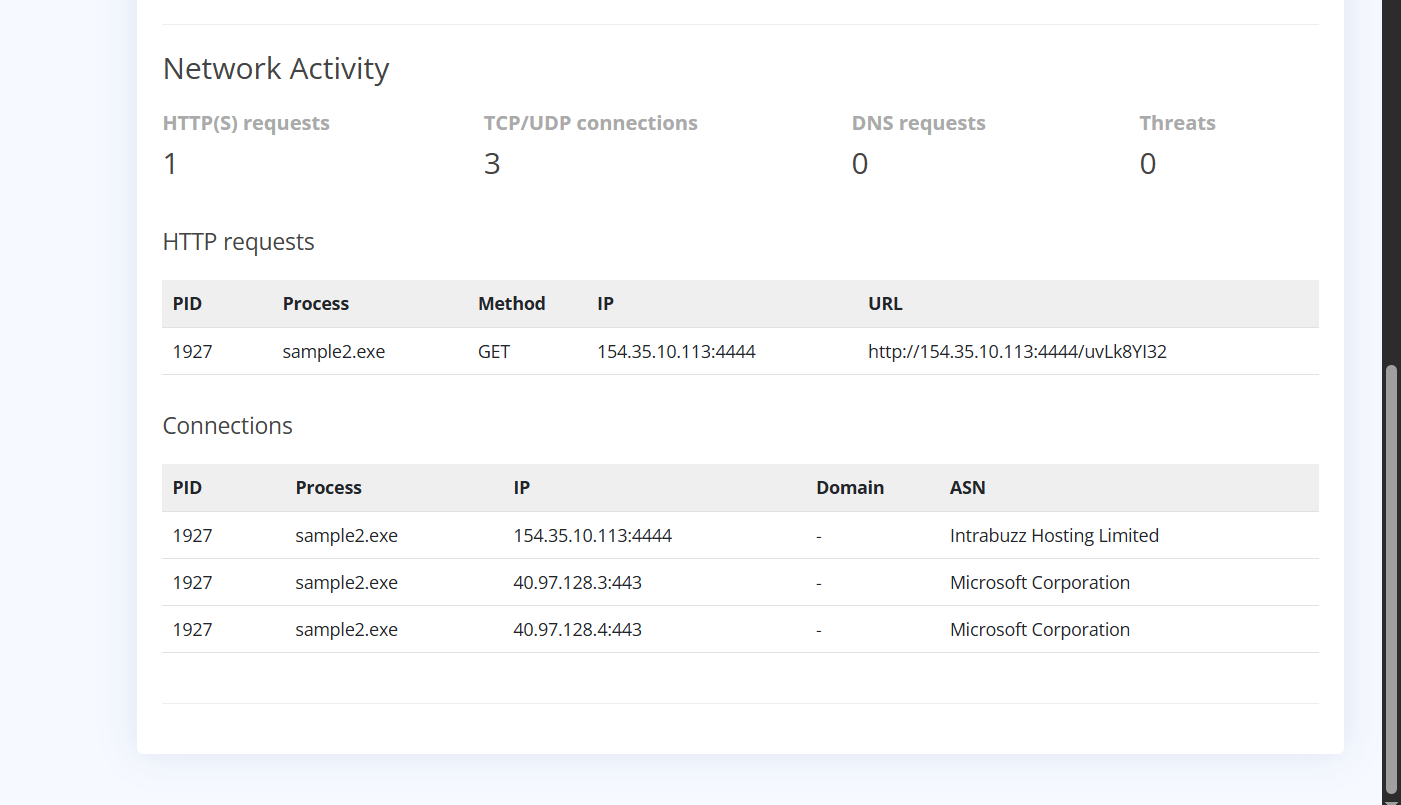

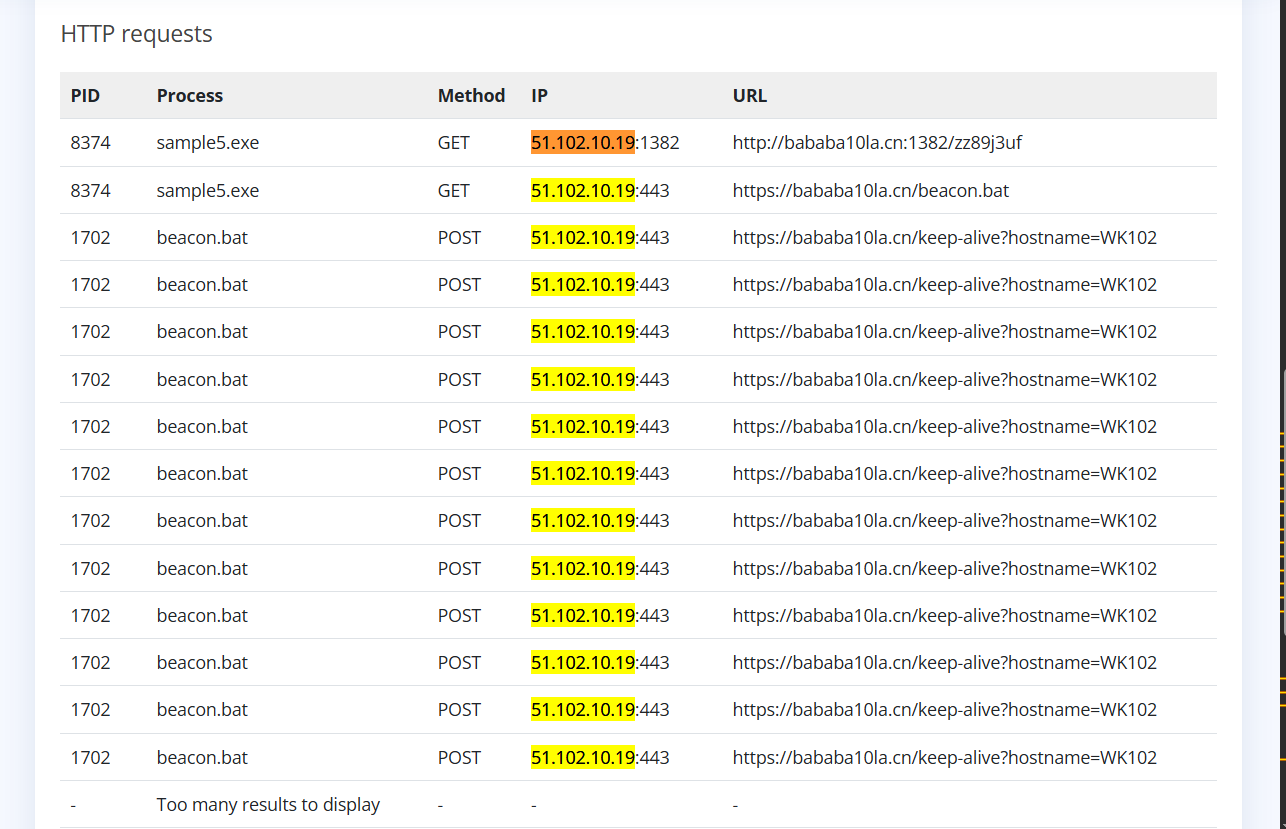

第二个附件涉及到了网络连接,我们需要多几个步骤

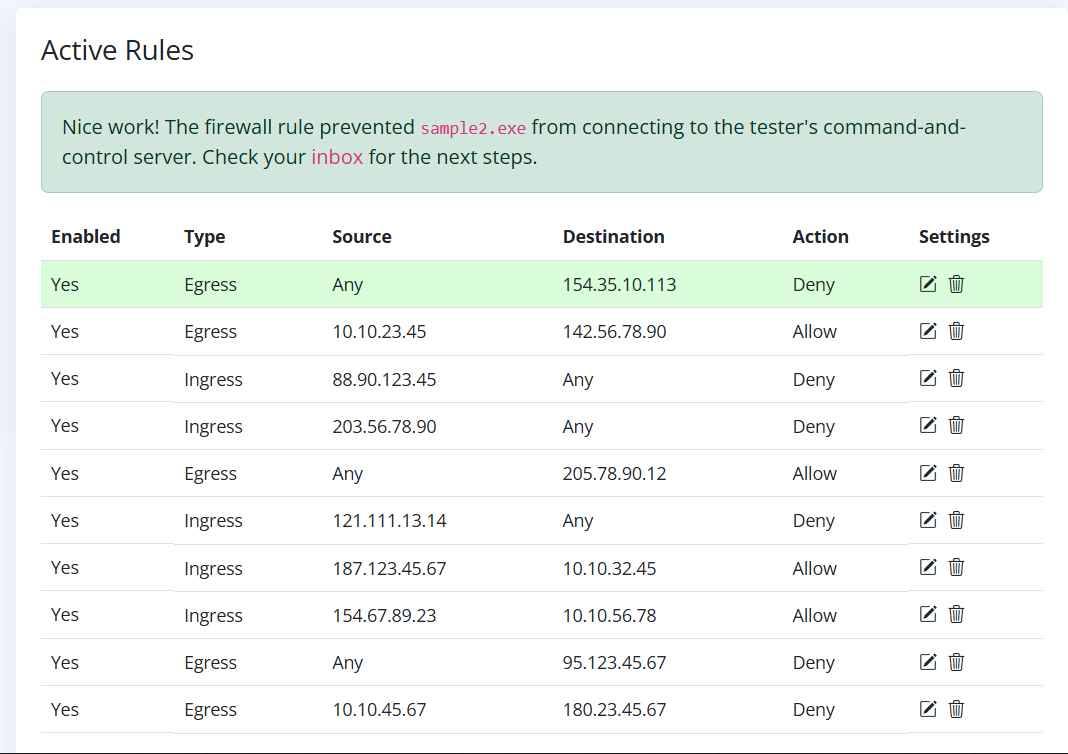

正常操作应该是需要先拉黑附件,但这里不允许,那我们就用另外的办法,由于他建立了连接,我们查看连接的IP即可知道154.xxx那个就是黑客的IP,另外两个是微软公司的

成功检测到sample2.exe后,你收到的第二个标志是什么?

Here's your flag: THM{2ff48a3421a938b388418be273f4806d}

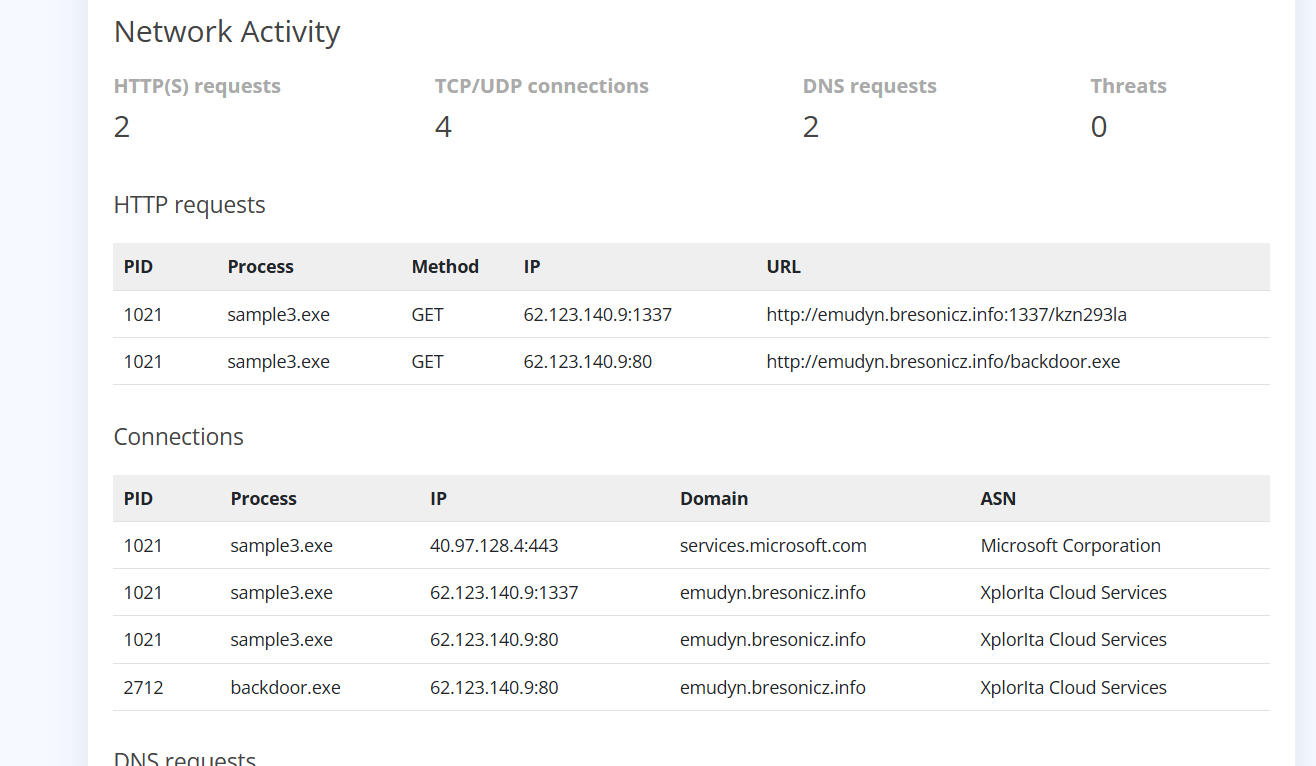

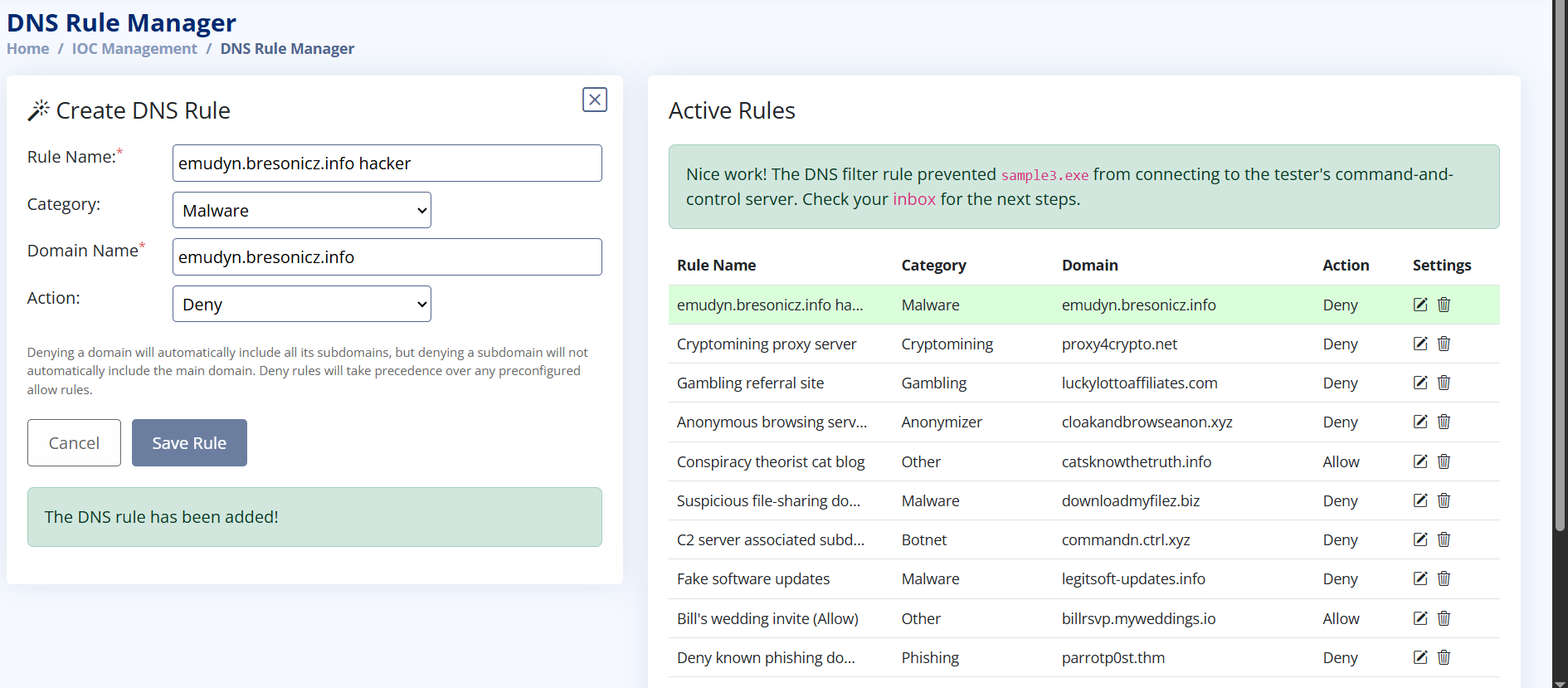

通过上面两道题的理解,知道他的套路了,我们这里应该也不能用添加ioc的方式和不能用防火墙直接拉黑名单的方式直接阻断,而是需要另外的方法

这里想比多了dns解析,那我们就要对dns解析进行拦截

果不其然成功了

成功检测到sample3.exe后,您收到的第三个标志是什么 ?

Here's your flag: THM{4eca9e2f61a19ecd5df34c788e7dce16}

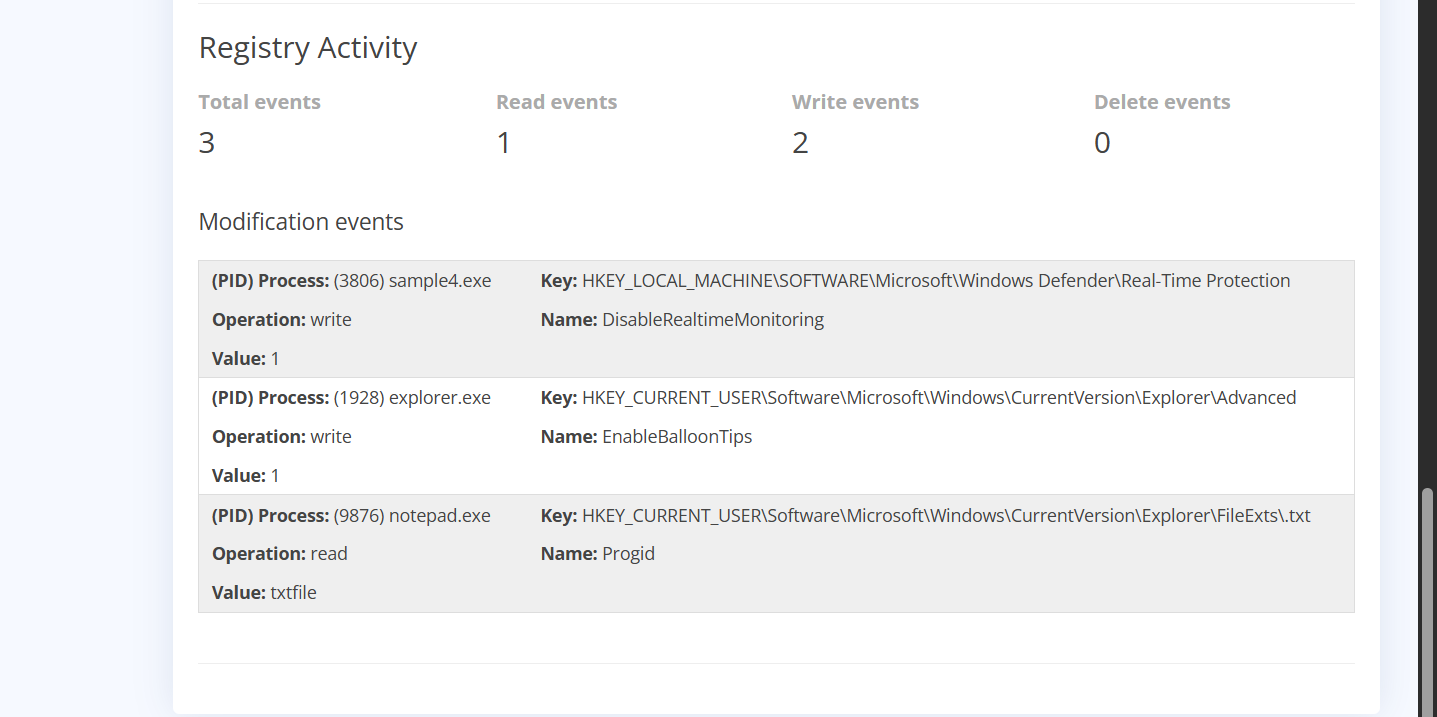

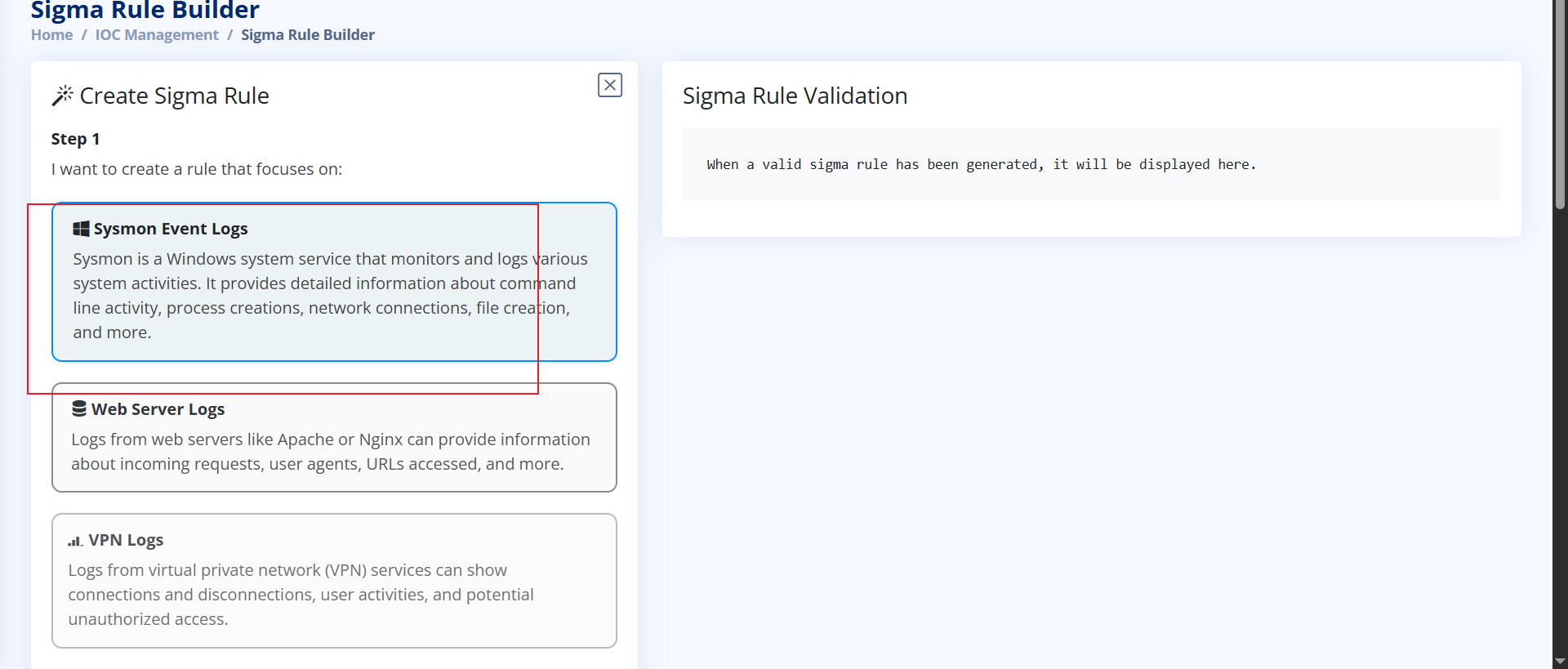

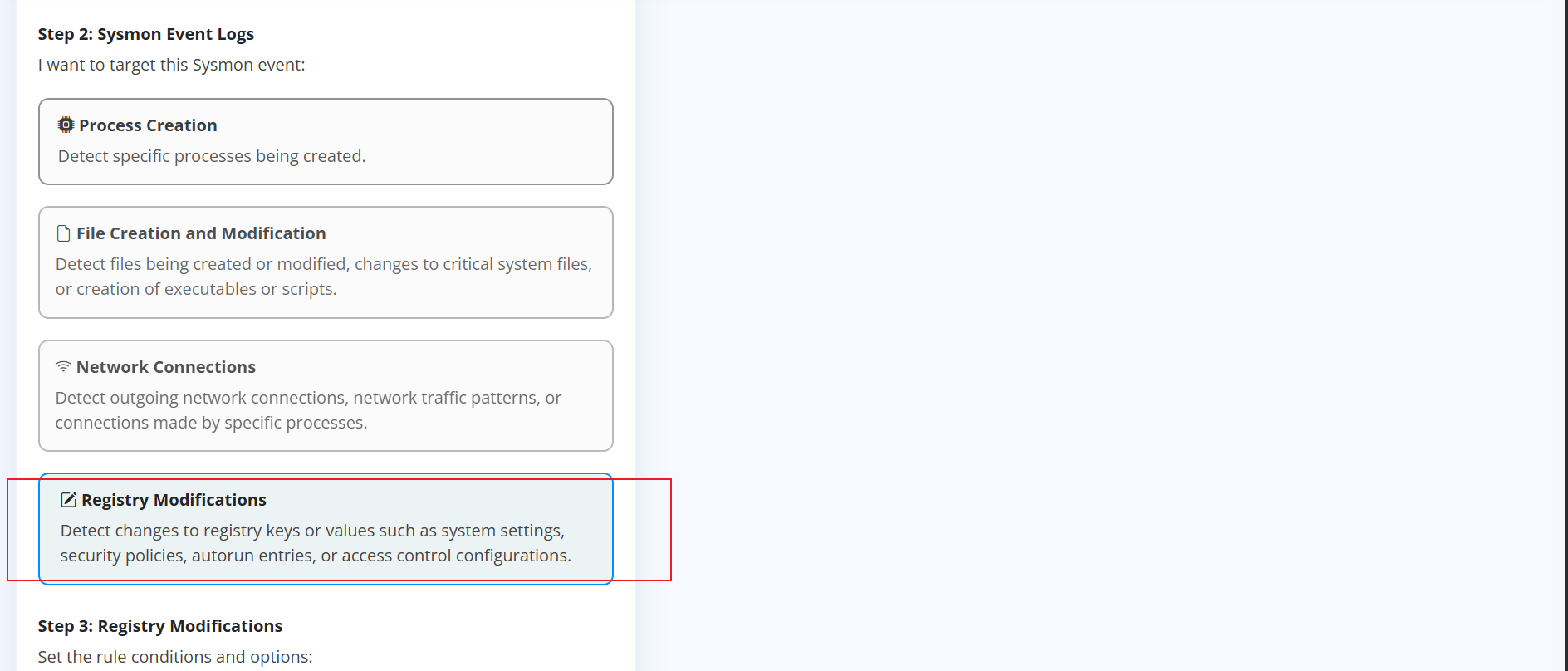

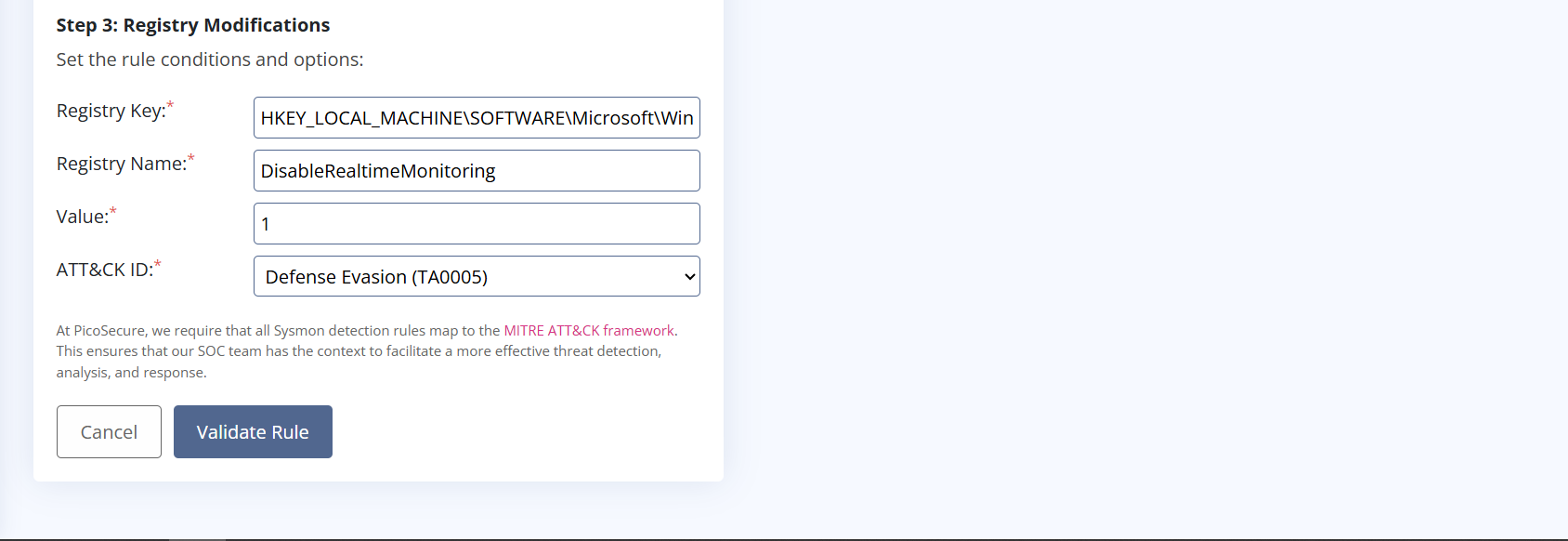

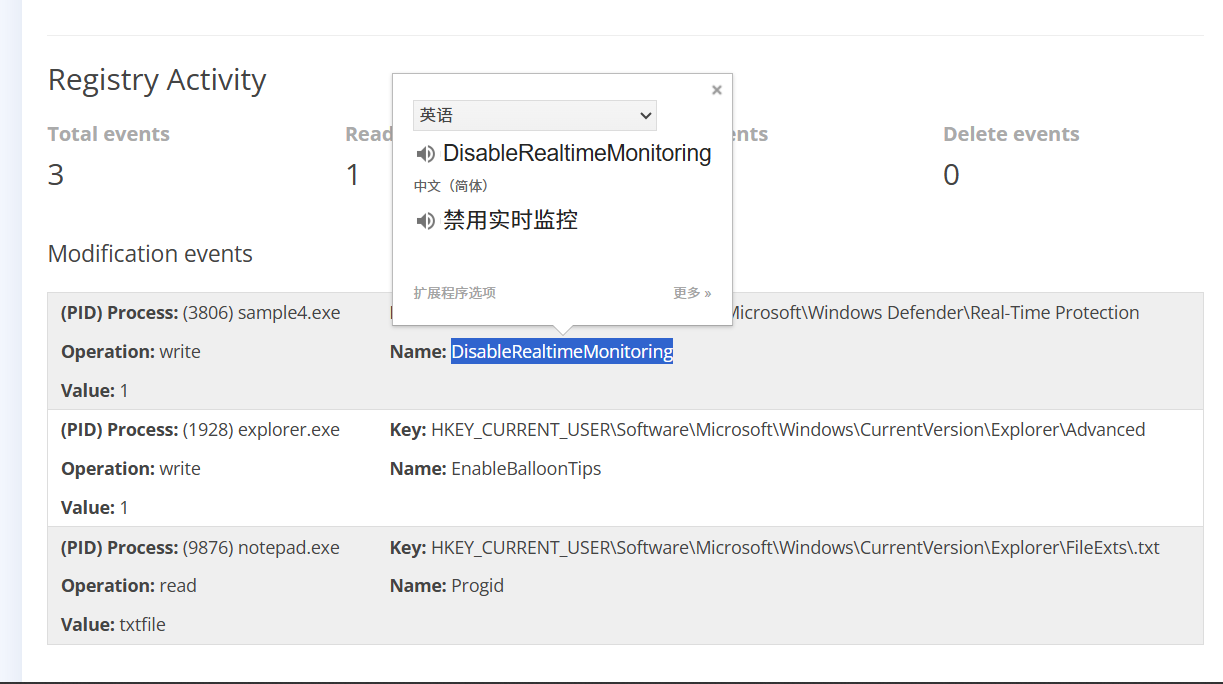

这里拿到第四个附件后,分析发现 他对注册表进行了操作

注意:我们要检测sample4.exe那个文件的操作,这个是威胁文件

那这里肯定是需要对注册表的这个动作进行检测阻拦了,那就需要写规则

ATT&CK 的ID是规避,因为注册表关掉的是微软杀软监控

成功检测到sample4.exe后,您收到的第四个标志是什么 ?

Here's your flag: THM{c956f455fc076aea829799c0876ee399}

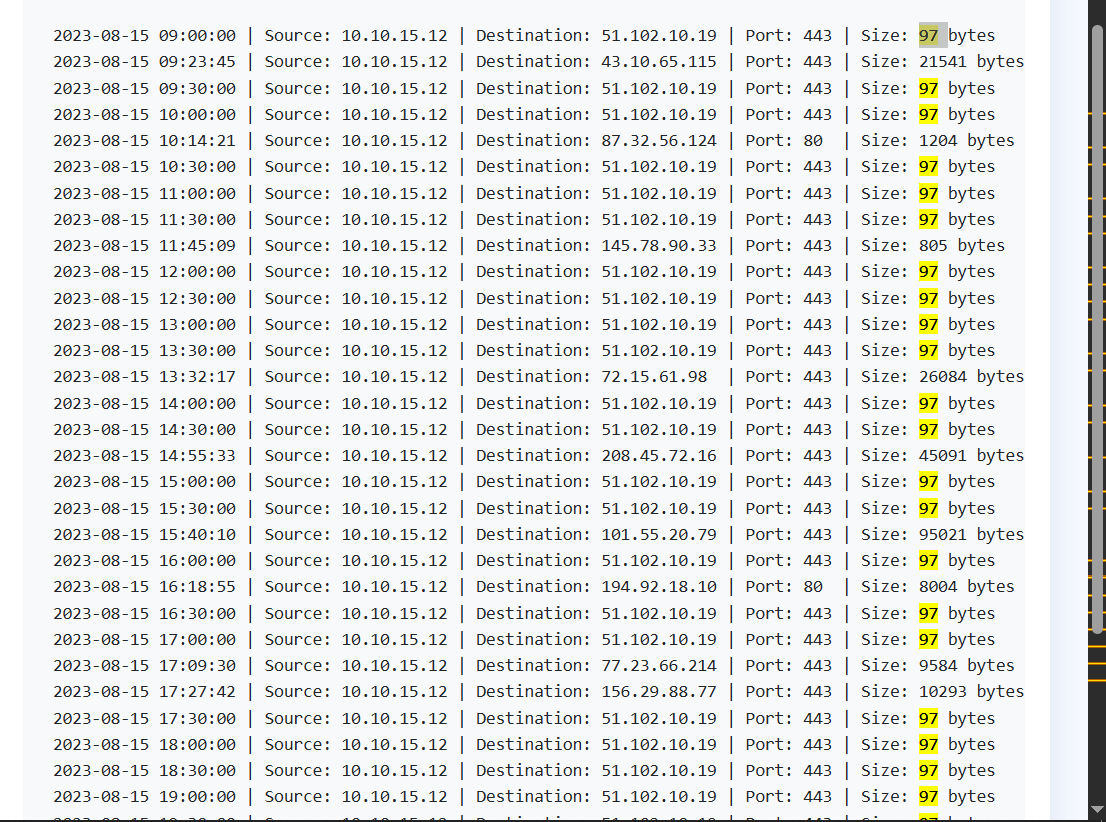

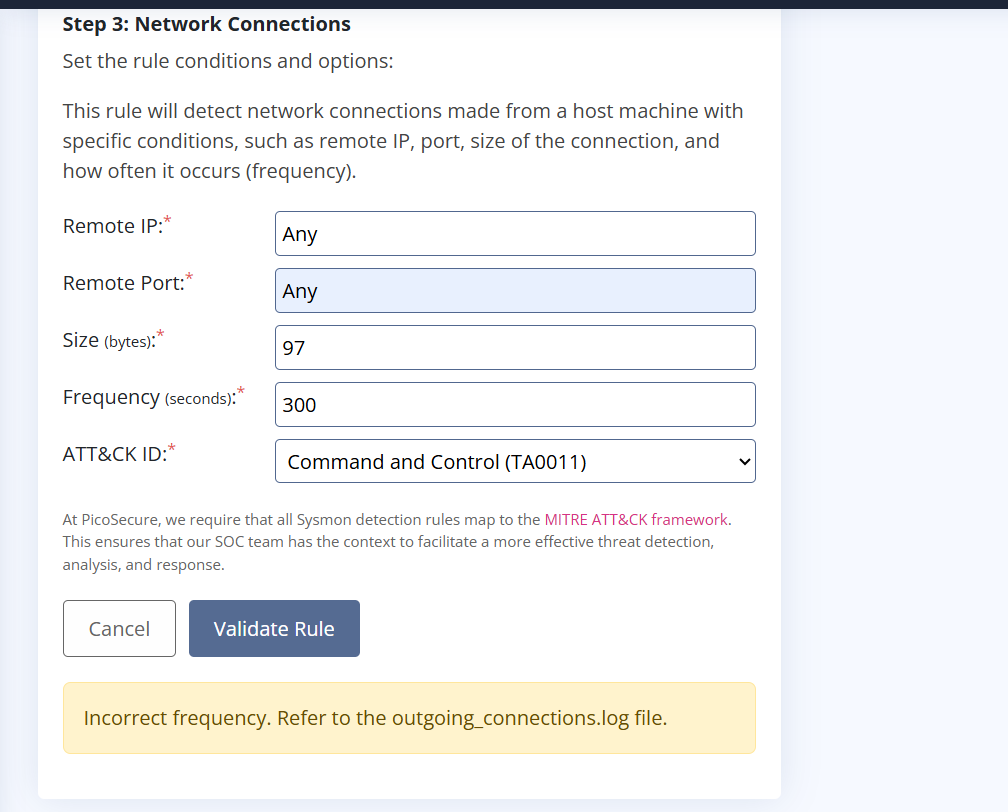

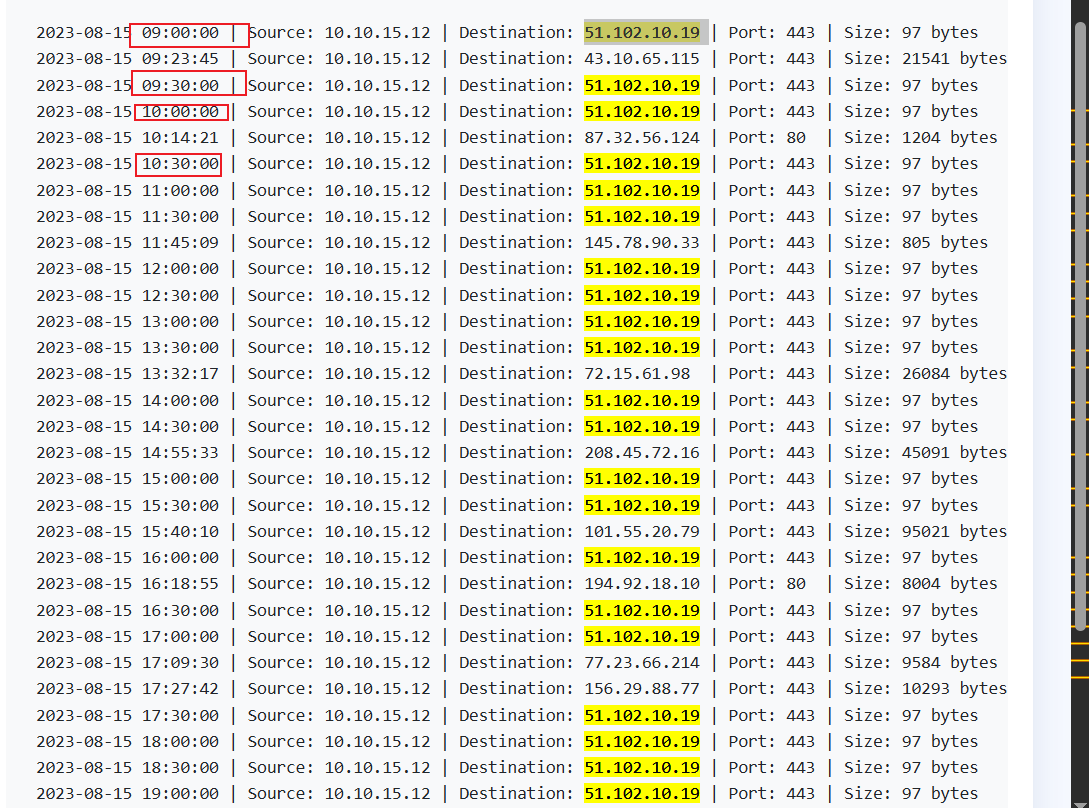

打开新的邮件,是一个日志文件,找规律检测

我们可以发现有个IP确实是一直发送一样的字节大小,这可能是c2的心跳包之类的

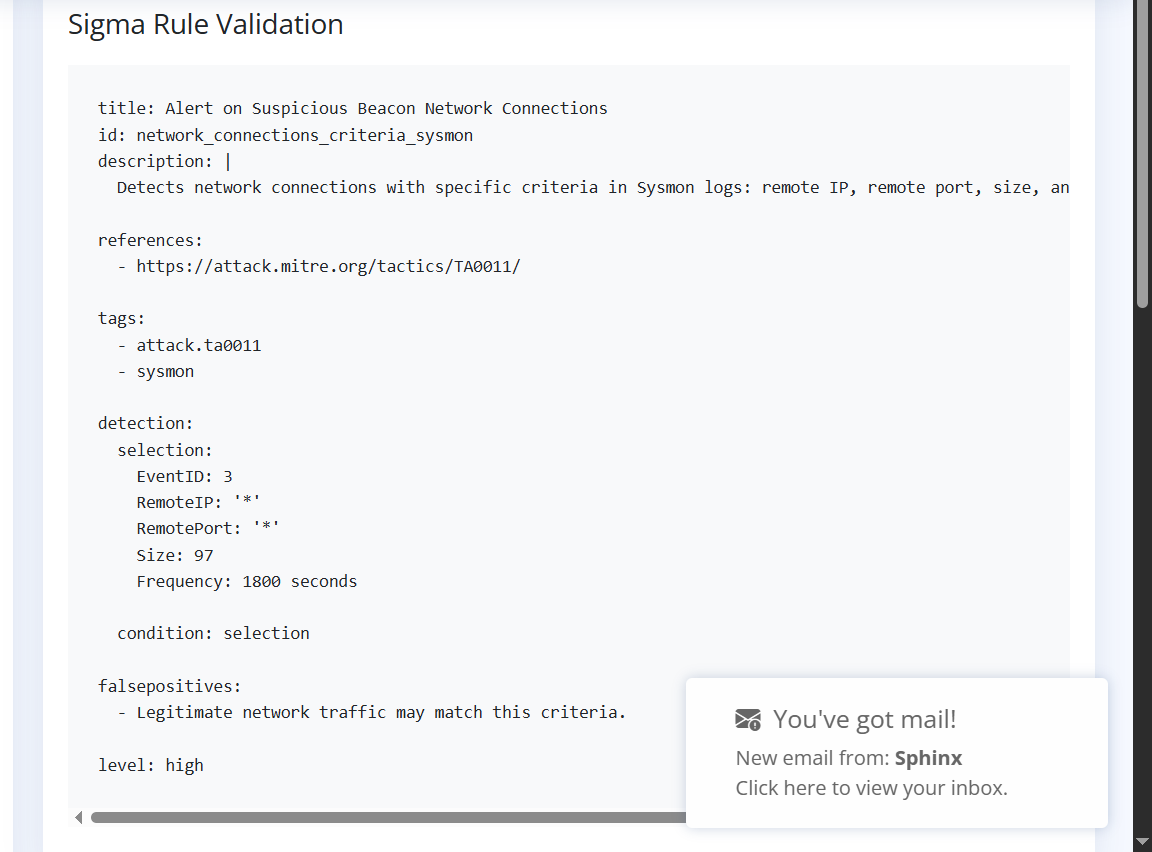

那我们就可以写一个规则检测,把所有这种97字节的都ban掉,但是发现还不行,提示我们频率上错误

再次看可以发现时间上也有规律,半个小时发一次,那我们不仅仅是把所有IP有这个行为的ban掉,还要把时间算上

1800秒=半小时

成功检测

成功检测到sample5.exe后,您收到的第五个标志是什么 ?

Here's your flag: THM{46b21c4410e47dc5729ceadef0fc722e}

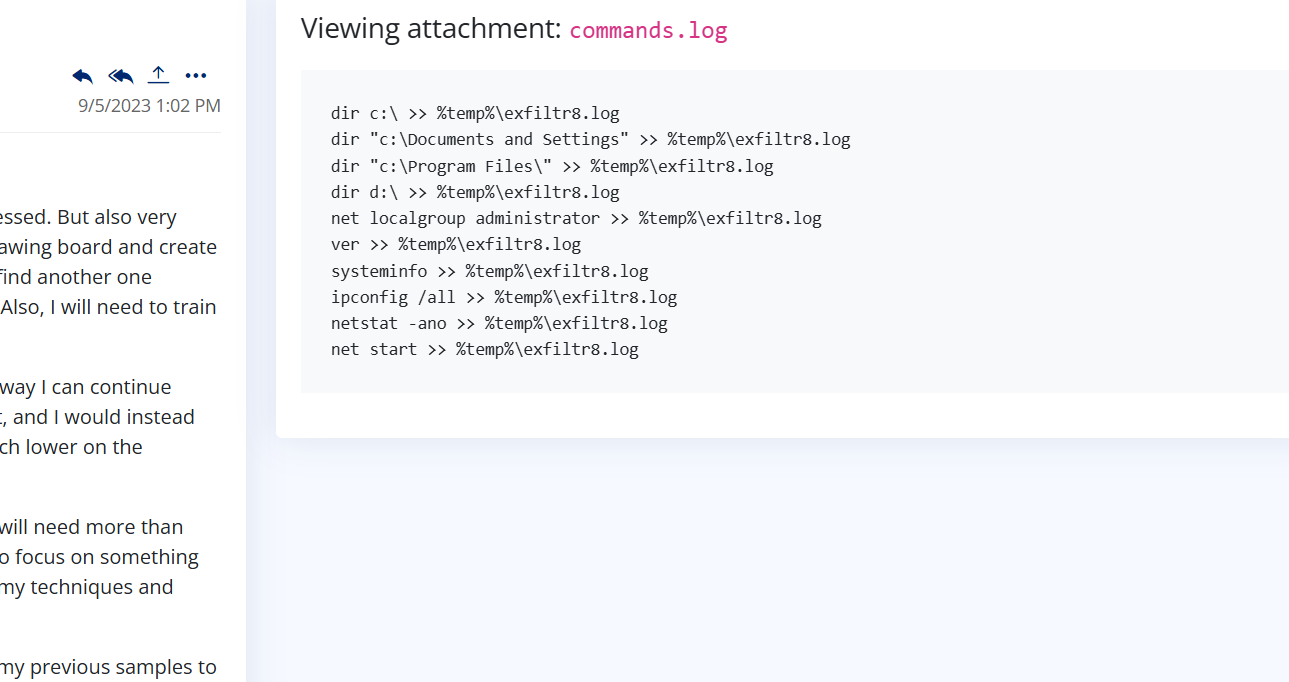

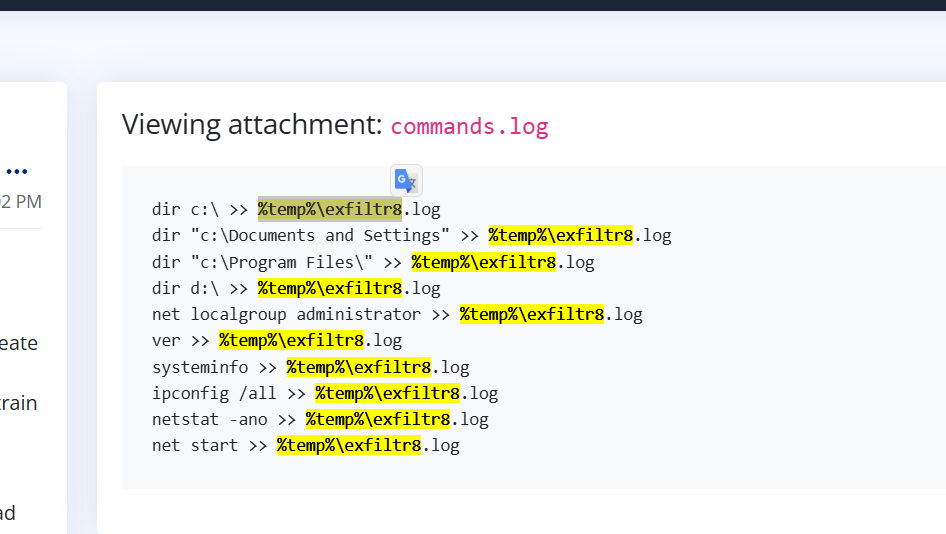

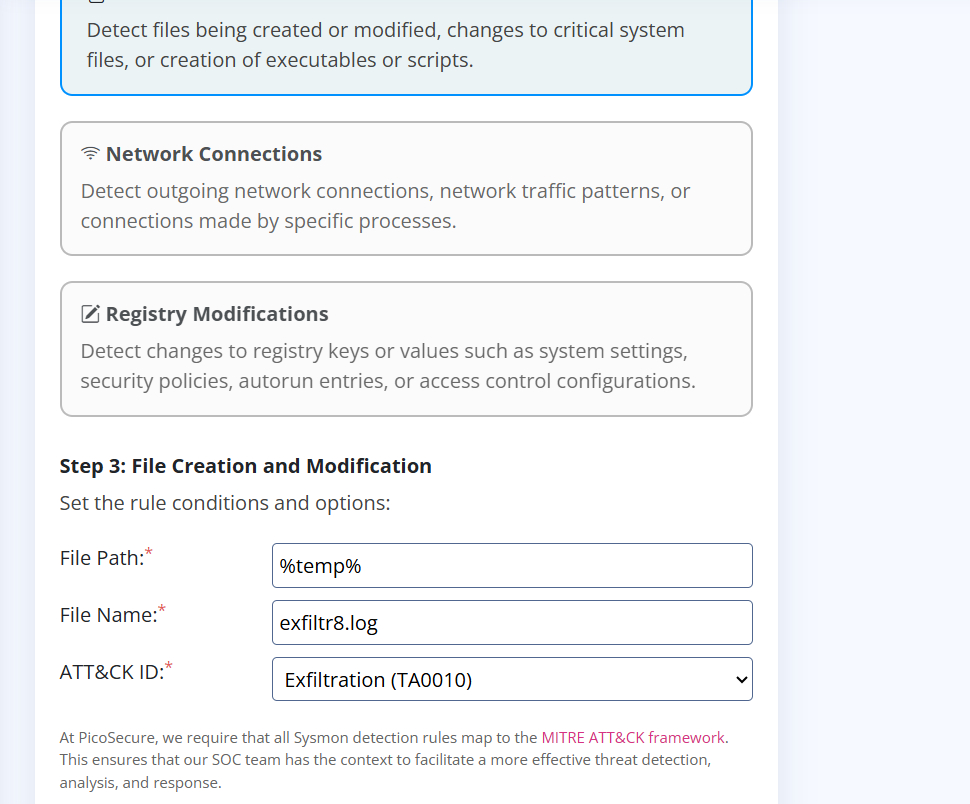

这次给了一个命令日志,那基本确定要我们去检测这些命令了

我自己的思路是detect这个命令

但答案是检测文件,那就是%temp%\exfiltr8.log

后面思考了一下其实也确实是,我这样去检测那些命令并不是针对这个程序的,而是比较泛泛的,应该属于是平常的一些检测,但误报率很高,我们直接去检测这个共同点会比较好,告诉我们写规则的时候尽量考虑通用性,当然这里给的检测这个目录其实我认为还是比较不严谨,误报率比较高,但这里主要是锻炼我们的思考能力,所以无所谓了。

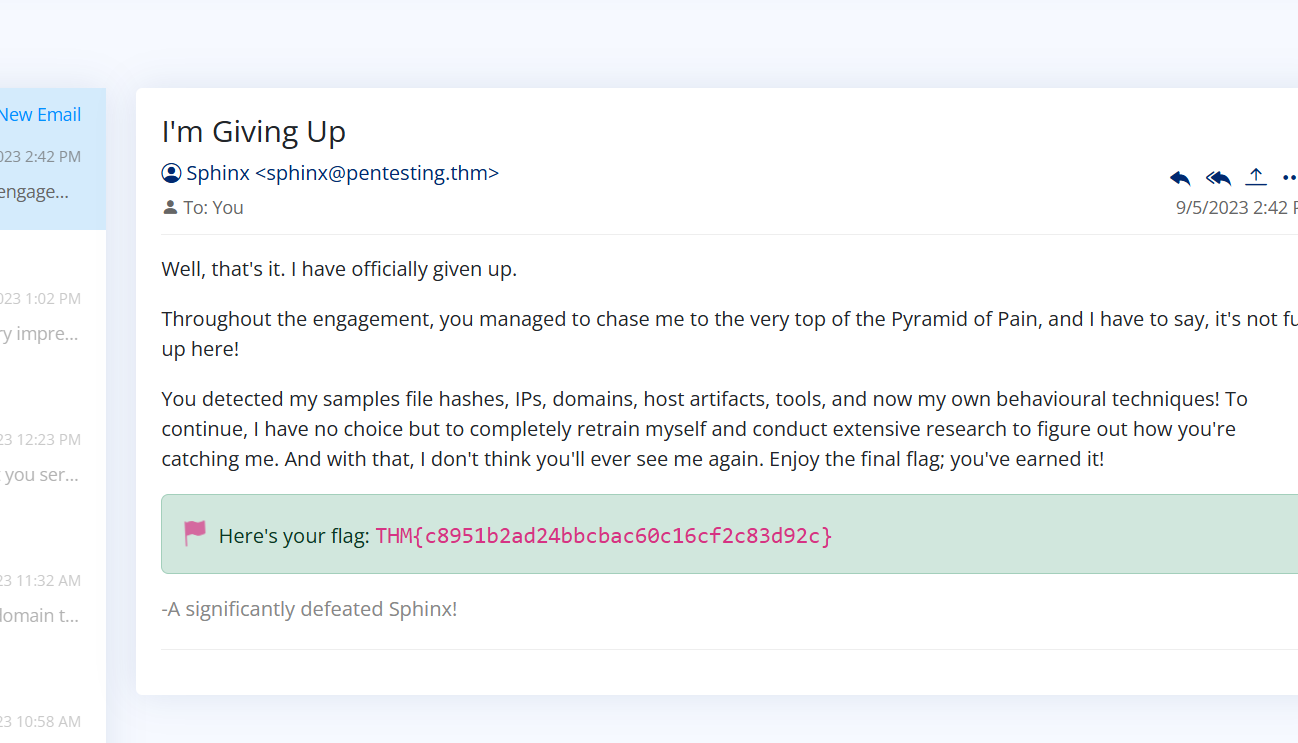

拿到最后一个flag

Here's your flag: THM{c8951b2ad24bbcbac60c16cf2c83d92c}

驱逐(靶场练习)

这个看看就行,感觉没什么特别深刻的印象,做了就做了,也是看答案做的

Sunny是E-corp公司的安全运营中心(SOC)分析师,该公司为政府和非政府客户生产稀土金属。她收到一份机密情报报告,称一个高级持续性威胁( APT)组织(APT28)可能正试图攻击与E-corp类似的组织。为了根据这份情报采取行动,她必须使用MITRE ATT&CK Navigator来识别APT组织使用的战术、技术和程序(TTP),以确保其尚未入侵网络,并在入侵成功后阻止其攻击。

请访问此链接:https://static-labs.tryhackme.cloud/sites/eviction/查看MITRE ATT&CK Navigator 中APT组织的层级,并回答以下问题。

APT组织使用什么技术来进行侦察并获得初始访问权限?

Spearphishing link

Sunny 发现 APT 可能已经结束了侦察阶段。APT 在积累资源的过程中可能会攻击哪些账户?

Email accounts

E-corp发现APT可能利用社会工程学手段获取了初始访问权限,诱使用户执行攻击者的代码。Sunny想要确定APT是否也成功执行了攻击。Sunny应该注意哪两种用户执行技术?(答案格式:<技术1>和<技术2>)

Malicious file and malicious link

如果上述方法成功,Sunny 应该搜索哪些脚本解释器来识别成功执行?(答案格式:<方法 1> 和 <方法 2>)

Powershell and Windows Command shell

在查看第四季度识别出的脚本解释器时,Sunny 发现了一些修改注册表的混淆脚本。假设这些修改是为了保持数据持久性,那么 Sunny 应该监控哪些注册表项来跟踪这些修改?

Registry run keys

Sunny 发现 APT 会执行系统二进制文件来绕过防御。Sunny 应该重点检查哪个系统二进制文件的执行情况,以发现代理执行?

Rundll32

Sunny 在其中一台受感染主机上发现了 tcpdump。假设这是攻击者放置的,那么 APT 组织可能使用了哪种技术来进行发现?

Network sniffing

APT 似乎利用远程服务实现了横向移动。Sunny 应该监控哪些远程服务来识别 APT 活动痕迹?

SMB/Windows Admin shares

APT的主要目标似乎是从E-corp的信息库中窃取知识产权。APT可能瞄准的是哪个信息库?

Sharepoint

尽管APT组织已经收集了数据,但它无法连接到C2服务器进行数据窃取。为了阻止任何此类尝试,APT组织可能会使用哪些类型的代理?(答案格式:<技术1>和<技术2>)

external proxy and multi-hop proxy

本文来自博客园,作者:竹等寒,转载请注明原文链接。

浙公网安备 33010602011771号

浙公网安备 33010602011771号