烯牛数据

url:最新赛道 · 烯牛数据 (xiniudata.com)

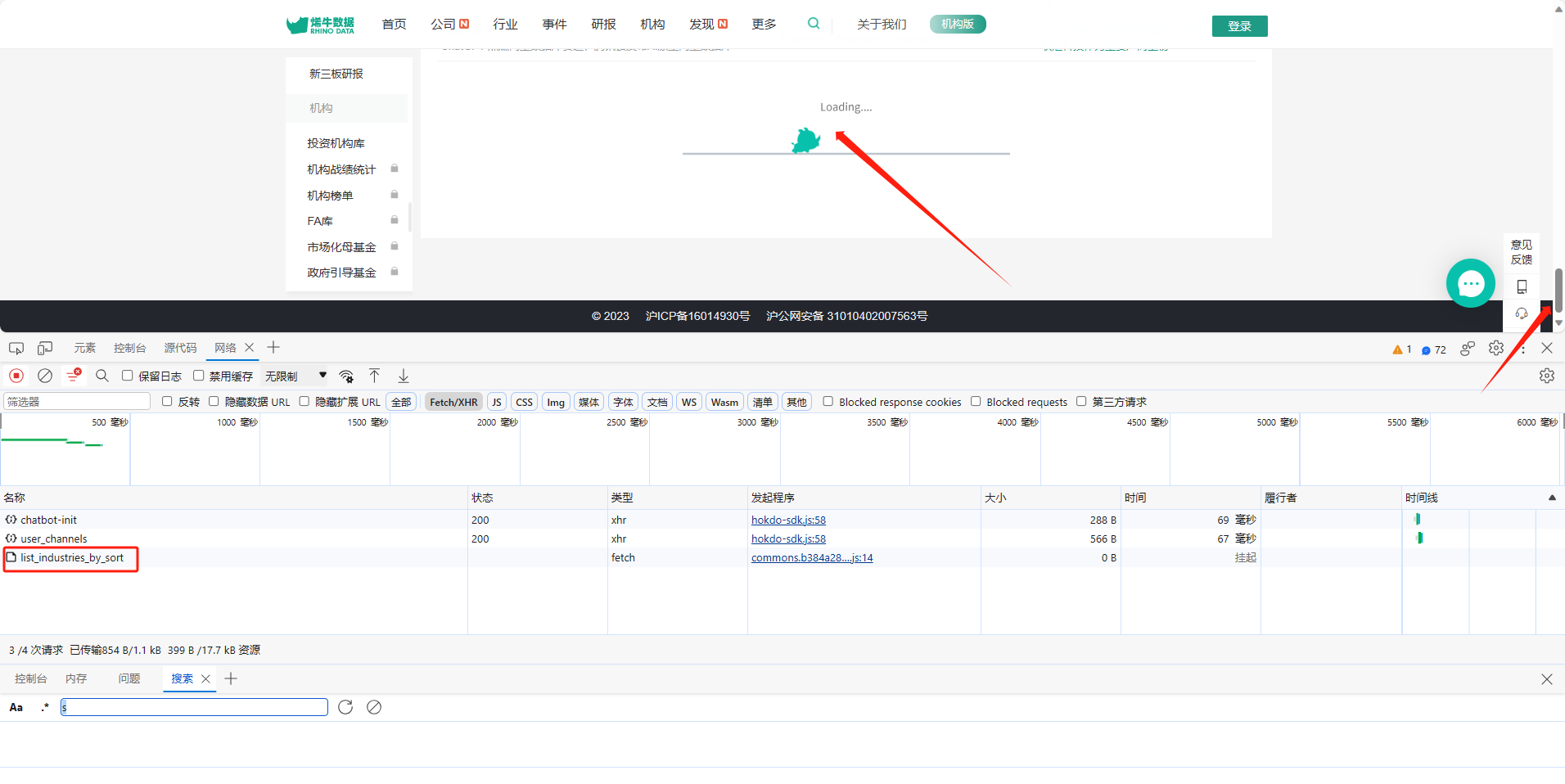

使用F12打开开发工具然后选择网络进行抓包

我们选择ajax进行抓包,然后下拉进度条发现抓到了一个list,查看响应发现是加密数据

这些网页加密数据大多都是js生成的,所以我们找到密文生成后的解密函数就行了,搜索关键字decrypt,JSON.parse

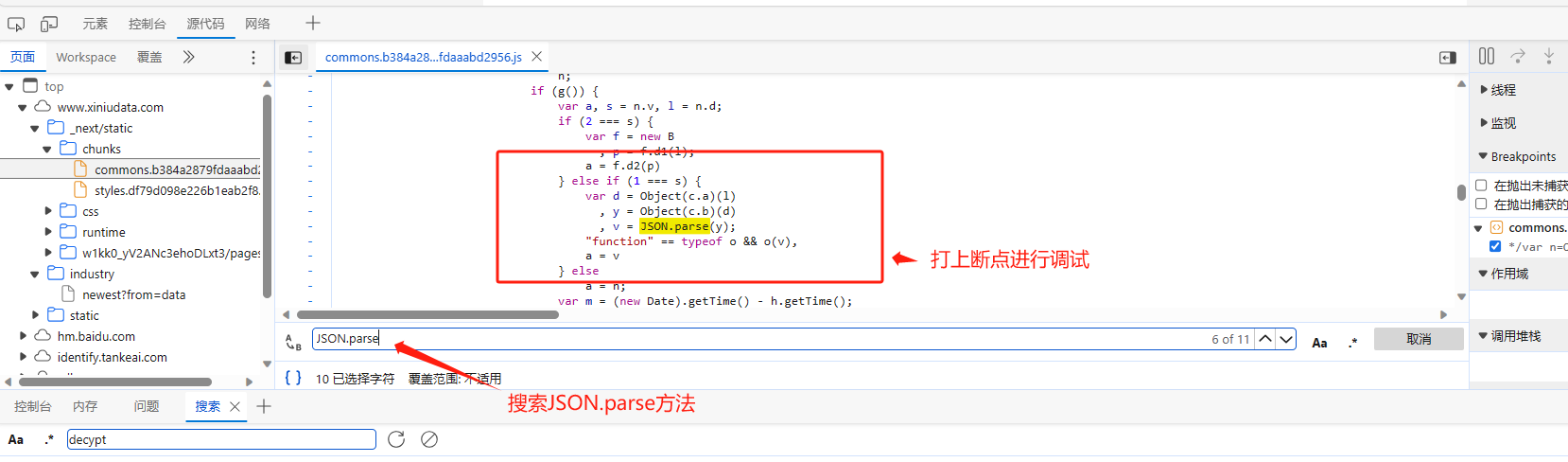

发现都找不到,只能直接看请求栈堆,我们发现有一个commons的js文件,点击进去看看

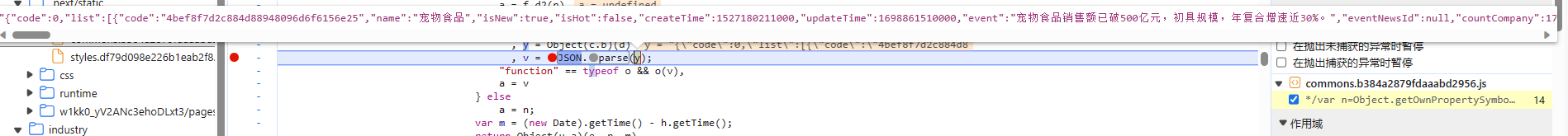

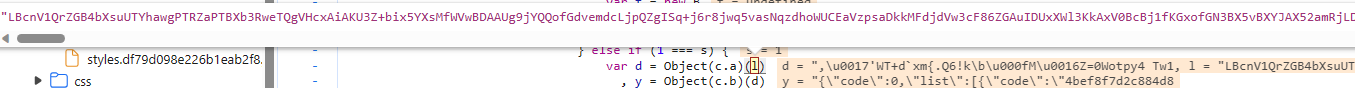

打上断点进行调试,JSON.parse(y)出现的是明文数据,所以这一段也就是解密的方法了

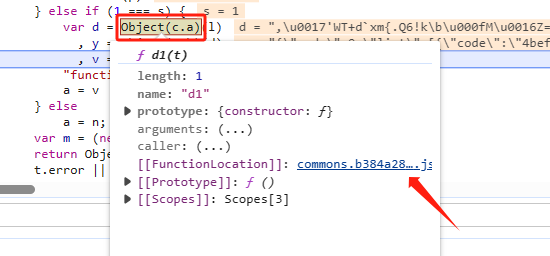

直接复制过来然后创建js文件来构造解密脚本,既然已知JSON.parse(y)是明文,所以我们就要逆着推,补充Object(c.a),Object(c.b)的缺失,

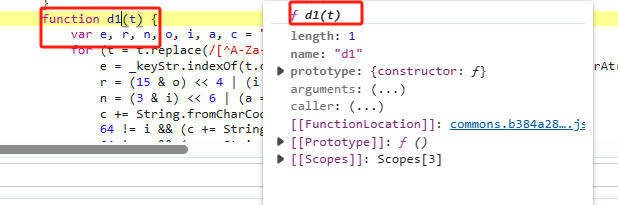

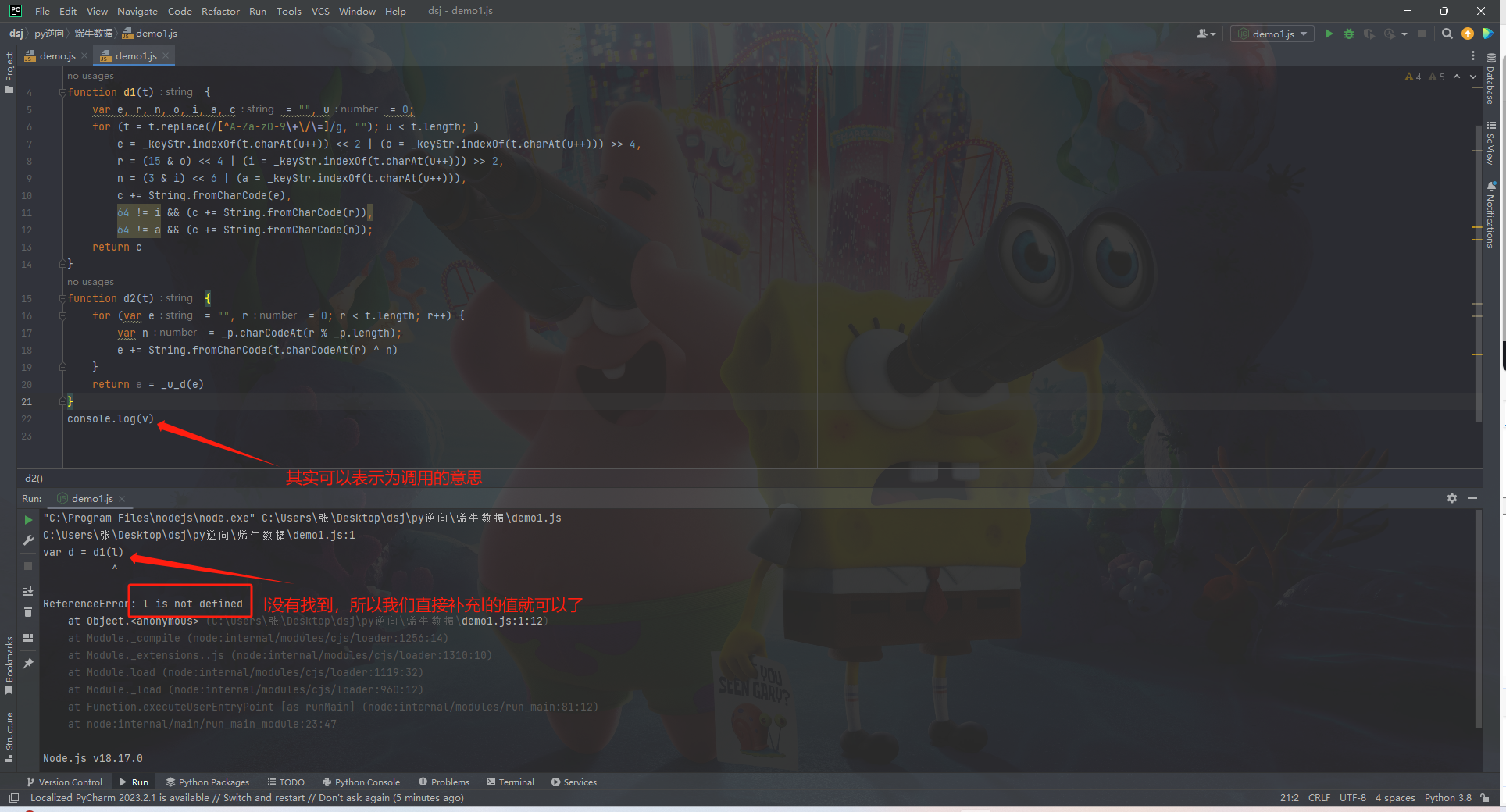

进去之后直接跳到d1这个函数,直接复制下来整个function就可以了,另一个同上

鼠标放在l身上发现l是密文数据,直接复制过来

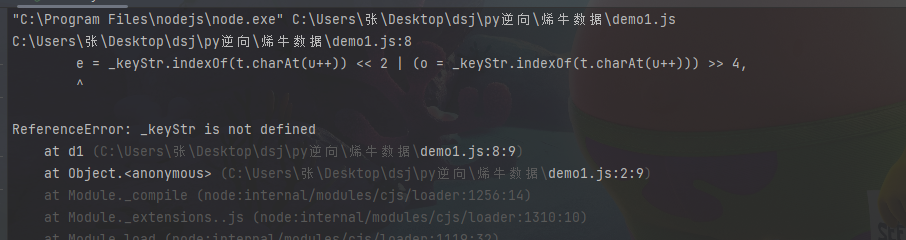

补充l之后再次执行代码,发现报错说_keyStr没有,其实JS逆向就是没有啥补充啥,那我们直接进行补充

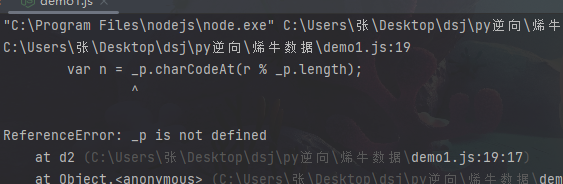

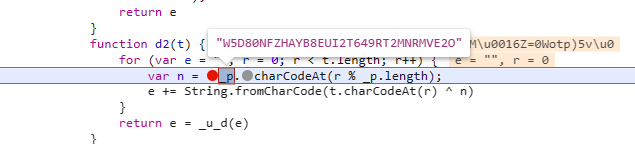

补充完key之后又说_p没有继续进行调试然后补充

好的继续进行补充,搞JS逆向的基础就是抠他的代码,然后缺啥补啥

最终补充完数据_u_d之后再次进行运行代码就解密出来明文数据了

一个基础的JS逆向解密就做完了,这个网站还有一个sig和payload的加密,感兴趣的朋友可以自己尝试一下,方法也差不多

浙公网安备 33010602011771号

浙公网安备 33010602011771号