实战11 -某居客(滑块验证)

目标网站

aHR0cHM6Ly93d3cuYW5qdWtlLmNvbS9jYXB0Y2hhLXZlcmlmeS8/Y2FsbGJhY2s9c2hpZWxkJmZyb209YW50aXNwYW0=

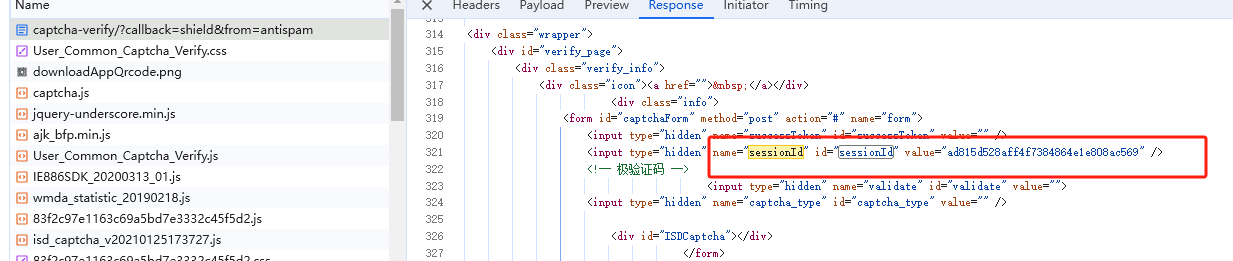

1.分析网站

在此网站中需要请求到三个链接1.1第一个链接请求

直接请求拿到sessionId

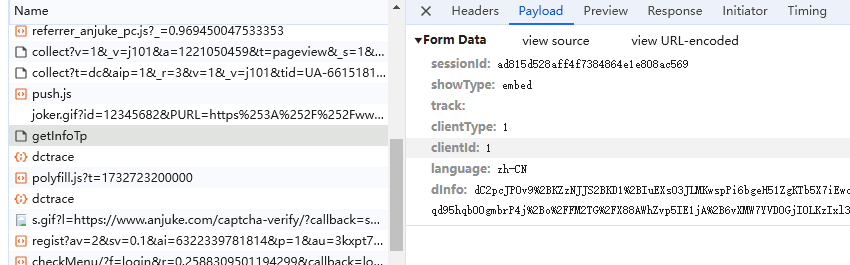

1.2第二个链接请求

需要sessionId:就是第一个链接拿到的sessionId,

dInfo:通过js逆向得到

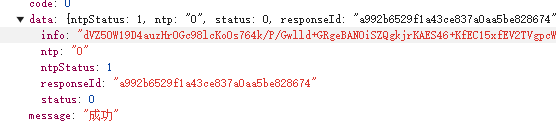

返回

info:需要解密得到滑块图片

responseId:后面直接使用

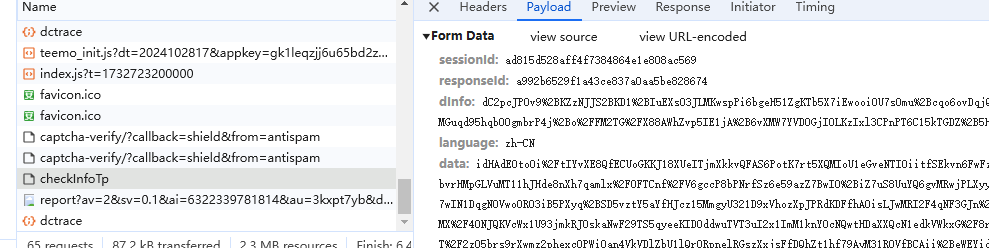

1.3第三个链接请求

需要

sessionId:是第一个链接拿到的sessionId

responseId:是第二个链接返回的responseId

dInfo:通过js逆向得到(与第二个请求链接中的dInfo值相同)

data:通过js逆向得到

2.分析参数

2.1参数dInfo

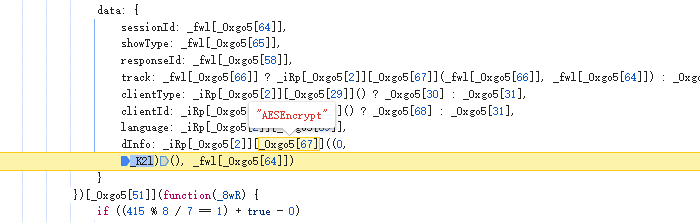

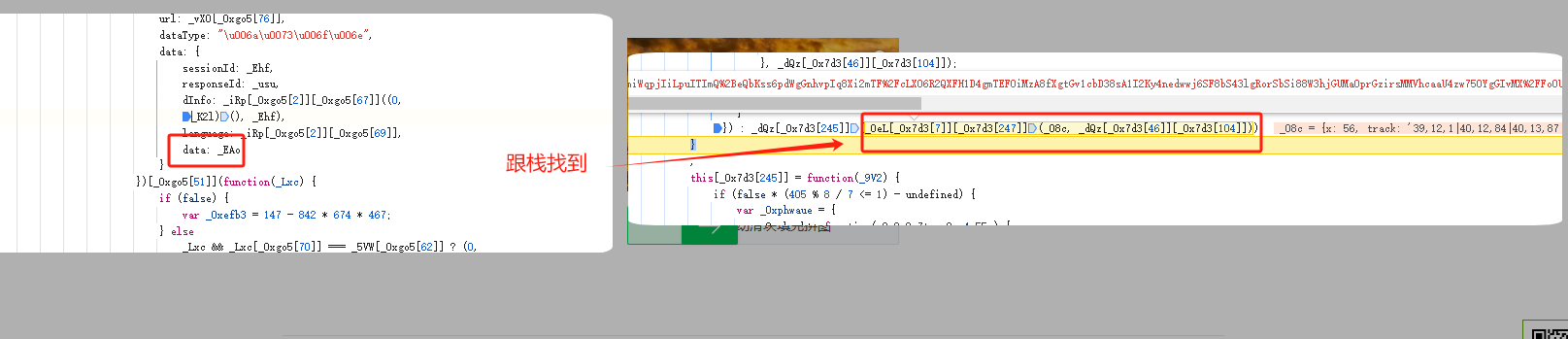

跟栈找到dInfo位置,看到是AESEncrypt,传参(0,_K2l)()可以拿输出的结果直接使用,_fwl[_0xgo5[64]]是是第一个链接拿到的sessionId值

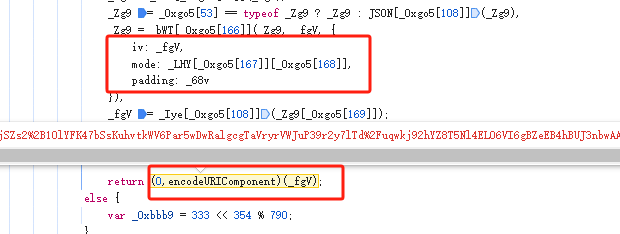

进入到函数中看到下图,便可以直接按标准库写便可以拿到结果

2.2返回值info

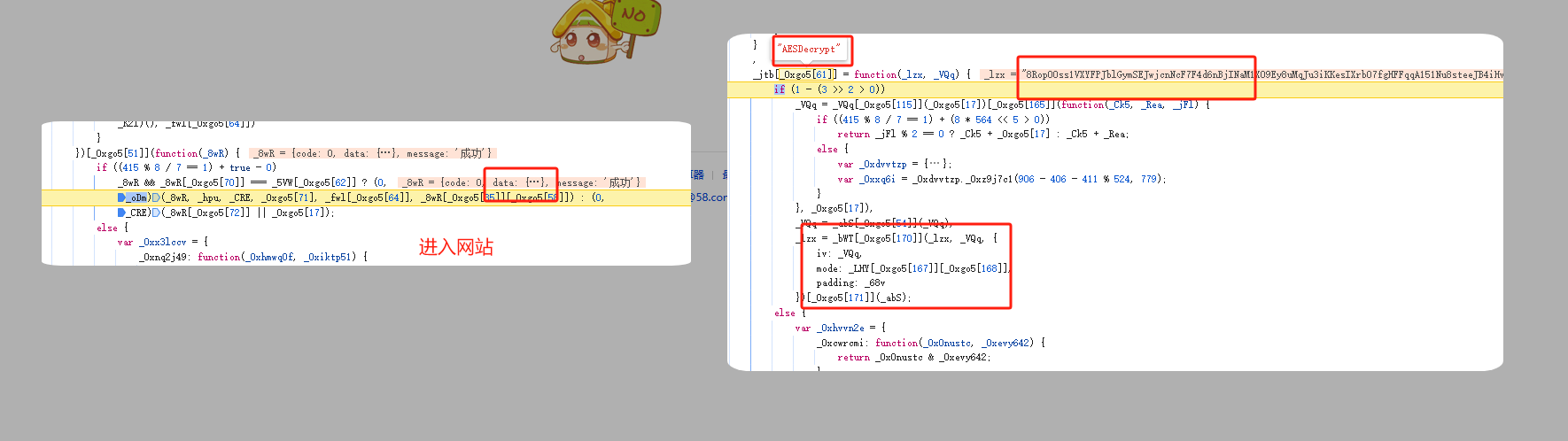

跟栈看作用域,到这个位置,AESDecrypt,看到图片中二图的mode,padding这些关键词,同上可以直接按标准库写便可以拿到结果 传参_lzx:是返回值info,_VQq是第一个链接拿到的sessionId值

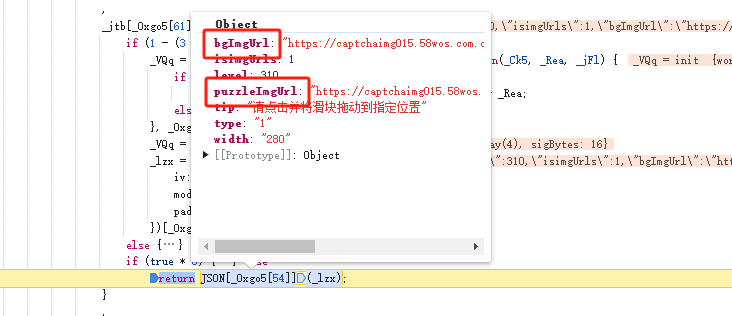

拿到图片链接,可以计算出滑块移动距离

2.3参数data

跟栈,进入_0eL[_0x7d3[7]][_0x7d3[247]]函数,发现和上面的AESEncrypt都一样只不过传参不同,直接调用就好

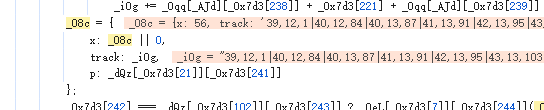

看参数_dQz[_0x7d3[46]][_0x7d3[104]]是第一个链接拿到的sessionId值,至于参数_08c,是一个字典,由滑动距离,滑动轨迹,和一个列表[0,0]组成

滑动距离,在上面我们已经拿到了背景图和缺口图片的url,可以直接计算出来

bgImg = url_data['bgImgUrl']

slideImg = url_data['puzzleImgUrl']

offsets = self.generate_distance(slideImg, bgImg)

offset = int(280 * offsets / 480)

轨迹计算,我这边是直接在网上找的一段代码可以直接拿到轨迹

有些代码不方便放上来如果需要的话可以直接私信

浙公网安备 33010602011771号

浙公网安备 33010602011771号