OWASP top10-敏感信息泄露

漏洞描述

由于管理员或者技术人员等各种原因导致敏感信息泄露。

例如:技术人眼将代码传输到了网上;开发人员没有对敏感信息进行脱敏处理;网页源码中的注释信息包含一些真实ip或管理员用户的敏感信息;公司信息备案在备案网站留下了敏感重要信息;公司人员恶意信息泄露.....

许多web应用程序和api都无法正确保护敏感数据,攻击者可以通过窃取或修改未加密的数据来实施信用卡诈骗、身份盗窃或其他犯罪行为。

未加密的敏感数据容易受到破坏和恶意利用,因此,我们需要对敏感数据加密,这些数据包括:传输过程中的数据(有没有vpn,https加密传输)、存储的数据以及浏览器的交互数据。

检测方法

1、 手工挖掘

查看web容器下目录或文件,比如访问url下的目录,直接列出了目录下的文件列表。

查看网页源代码,可能存在敏感信息。

查看请求包和返回包(cookie.....,用户信息明文传输等)

错误的报错信息包含了网站的信息。

2、 工具(7kb或者破壳,DirSearch,dirmap,御剑web扫描器...)扫描服务端目录进行挖掘。

像爬虫之类的工具可以扫描到敏感文件路径(二级域名,内网ip地址,代码中的用户名和密码,指纹信息,编辑器,常用的目录,各种xml文件的内容,各种危险文件(.htaccess .passwd .history.....配置文件)。。。源代码泄露),从而找到敏感数据。

3、人为信息泄露

GitHub,谷歌,360威胁记录等网络搜所

.....

项目案例

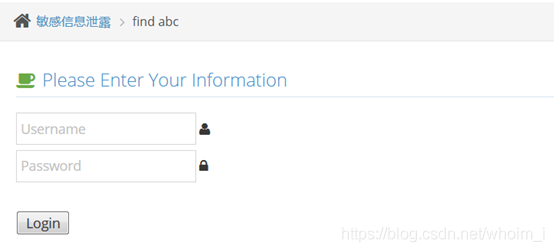

在pikachu这个靶场里就有这个敏感信息泄露。

在前端代码中泄露了一个账号信息

在cookie里面还泄露了密码信息

防范措施

1、 对系统处理、存储或传输还有人员级别的数据进行分类,根据分类进行访问控制。

①处理时把错误输出屏蔽,不再客户端和日志中显示,即使显示也要加密脱敏处理

②存储时证号密码等敏感信息加密,脱敏存储。存储设备时常维护

③使用加密传输协议(例如:https:协议,ssh:协议,使用秘钥传输),

④用户甚至员工分类分级(根据用户甚至员工表现和时间进行升级授权)

2、 强化安全意识

运维人员:

安装应用最小化安装原则

安全应用及时升级,以防过期

漏洞应用,及时下载安装补丁

中间件去除主目录浏览设置(关闭)

证号密码不要放在配置文件中

证号密码等敏感信息不要出现在日志中

开发人员:

源代码不要泄露到网上

敏感信息尽量不要出现在cookie中

代码上线时处理掉注释

敏感信息进行加密或者脱敏处理(例如用户名不完全显示,电话部分型号代替....)

....

网络管理员,包括所有人:

登陆证号期间不要随意上网

如果需要点击其他网络信息,及时退出工作登陆

不要随意下载应用

禁止使用弱口令

密码保存要安全

qq等网上个人信息保密

键盘使用痕迹

安全检查

....

浙公网安备 33010602011771号

浙公网安备 33010602011771号