buu刷题7.21

[GWCTF2019]huyao

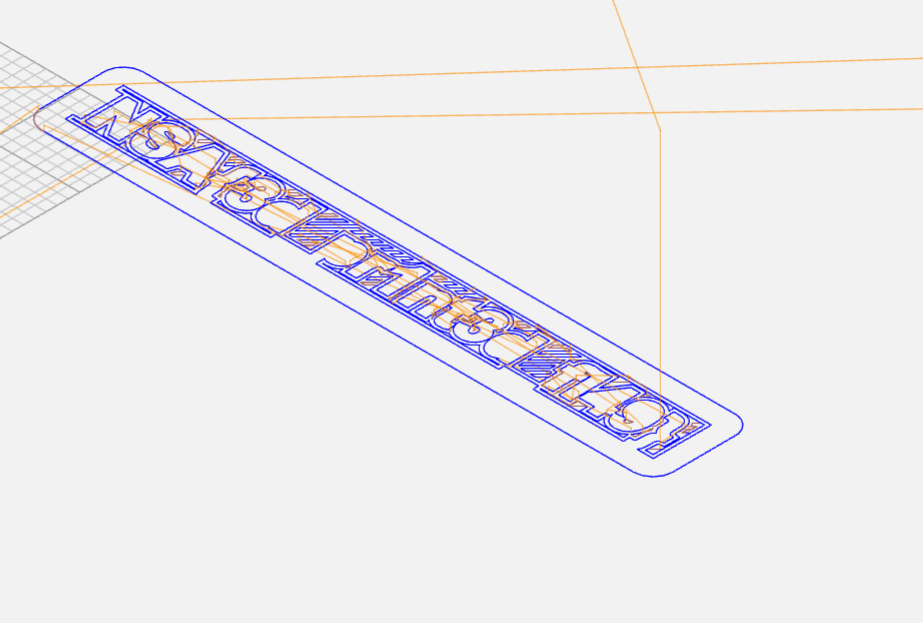

猜测是普通的盲水印,发现不行 所以推测是频域盲水印

最后得到

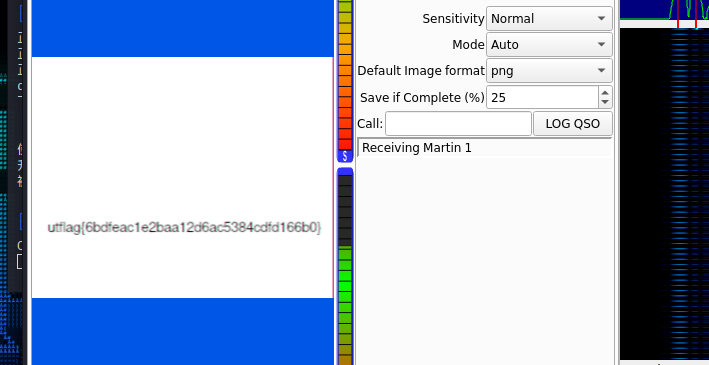

[UTCTF2020]sstv sstv

的意思是慢扫电视,是业余无线电爱好者的一种主要图片传输方法,慢扫描电视通过无线电传输和接收单色或彩色静态图片。曾经被用在航空器上

安装:apt-get install qsstv

启动:在终端中输入qsstv

从音频文件读入:打开Options->Configuration->Sound勾选From file

点击这个小按钮,开始打开文件并读取

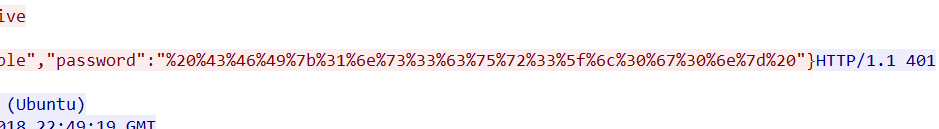

[CFI-CTF 2018]webLogon capture

直接pwd转字符串得到flag

[INSHack2017]sanity

打开直接得到flag

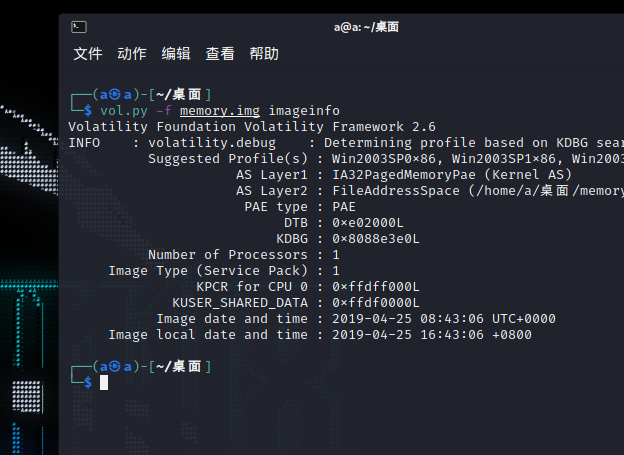

[HDCTF2019]你能发现什么蛛丝马迹吗

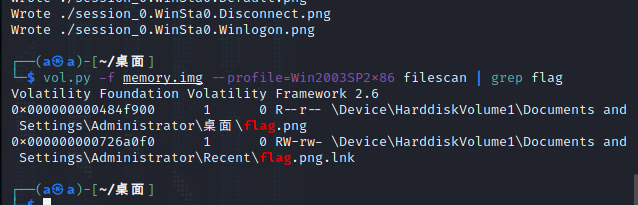

先看imageinfo

得知是2003系统(第三个)

再看看pslist

0xfdbd2110 ctfmon.exe 1840 1992 1 69 0 0 2018-12-07 16:22:01 UTC+0000

不过创建时间有的久远,我们看看别的,最新的是

0xfdb6a638 DumpIt.exe 3660 1992 1 26 0 0 2019-04-25 08:43:04 UTC+0000

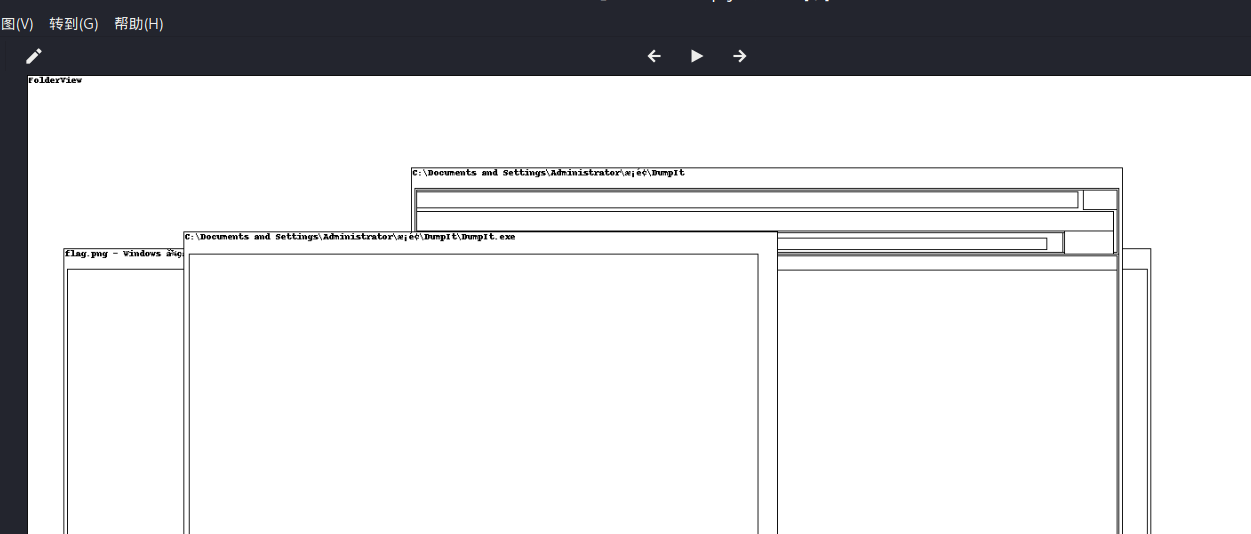

这个东西是一个内存取证的软件 在看看截图

volatility.exe -f memory.img --profile=Win2003SP2x86 screenshot --dump-dir=./

发现dumpit打开过flag.png 那就直接搜flag.png

发现了flag.png dump下来

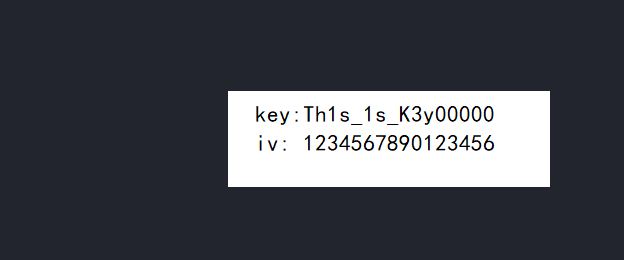

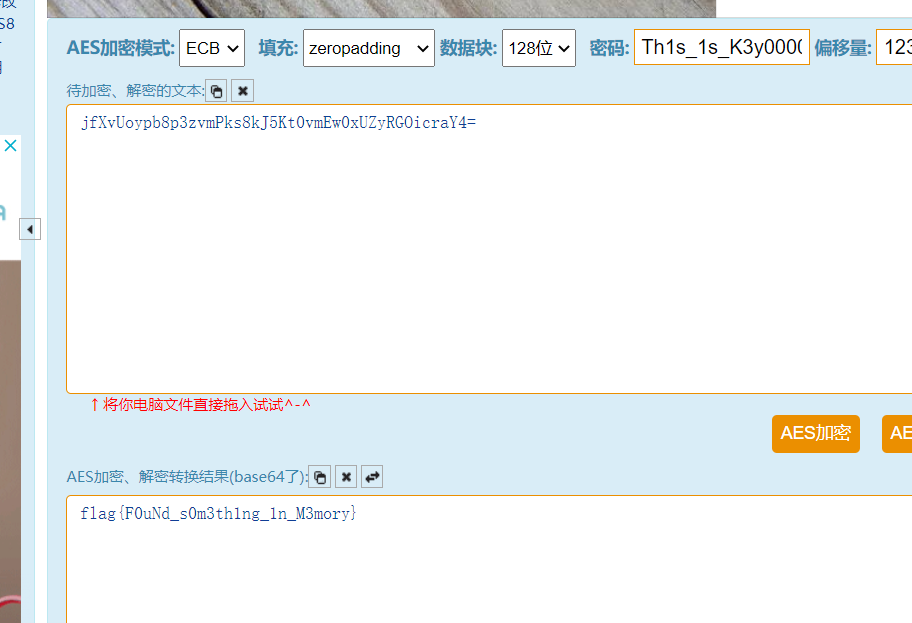

这是扫描出来的东西 jfXvUoypb8p3zvmPks8kJ5Kt0vmEw0xUZyRGOicraY4= 在根据前面有一个explorer.exe

将他dump下来,先用cmdline看看pid为1992 然后,foremost分离,得到

是aes加密 得到flag

greatescape

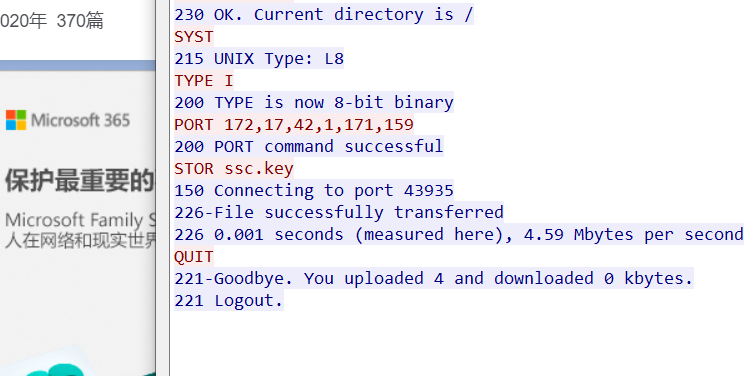

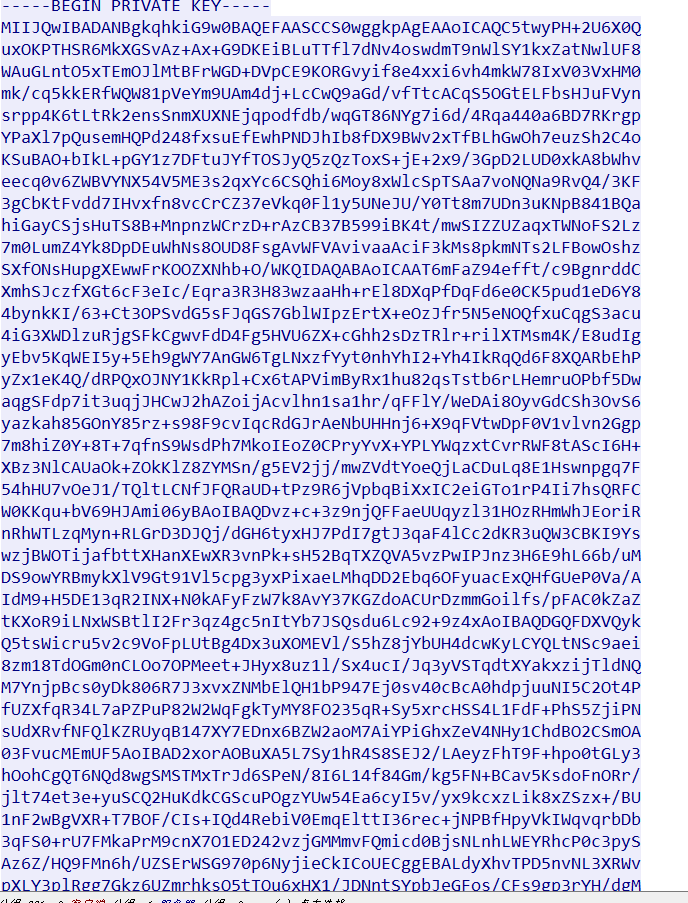

在流18中发现ssc.key

在流19中,发现rsa私钥

通过分析流量猜测,这应该在向ftp服务器传送私钥,我们得到了私钥,就可以解密TLS报文

Edit->Preference->Protocols->TLS,点击Edit,然后点击+添加Key File

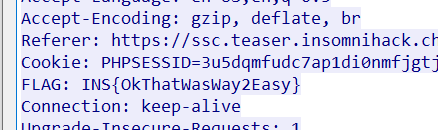

然后在tcp.stream eq 80追踪TLS Stream

即可发现flag

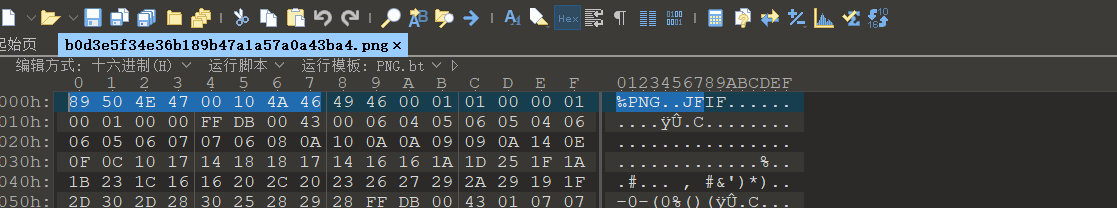

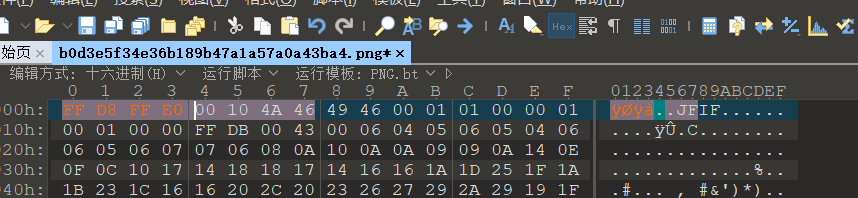

我爱Linux 文件头错了

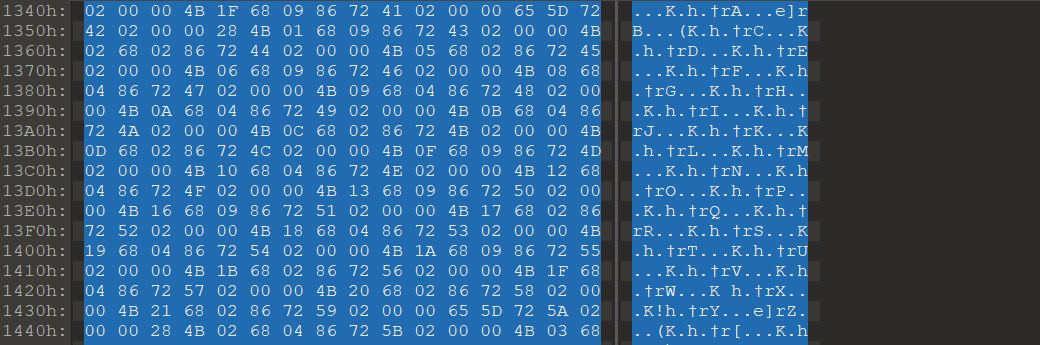

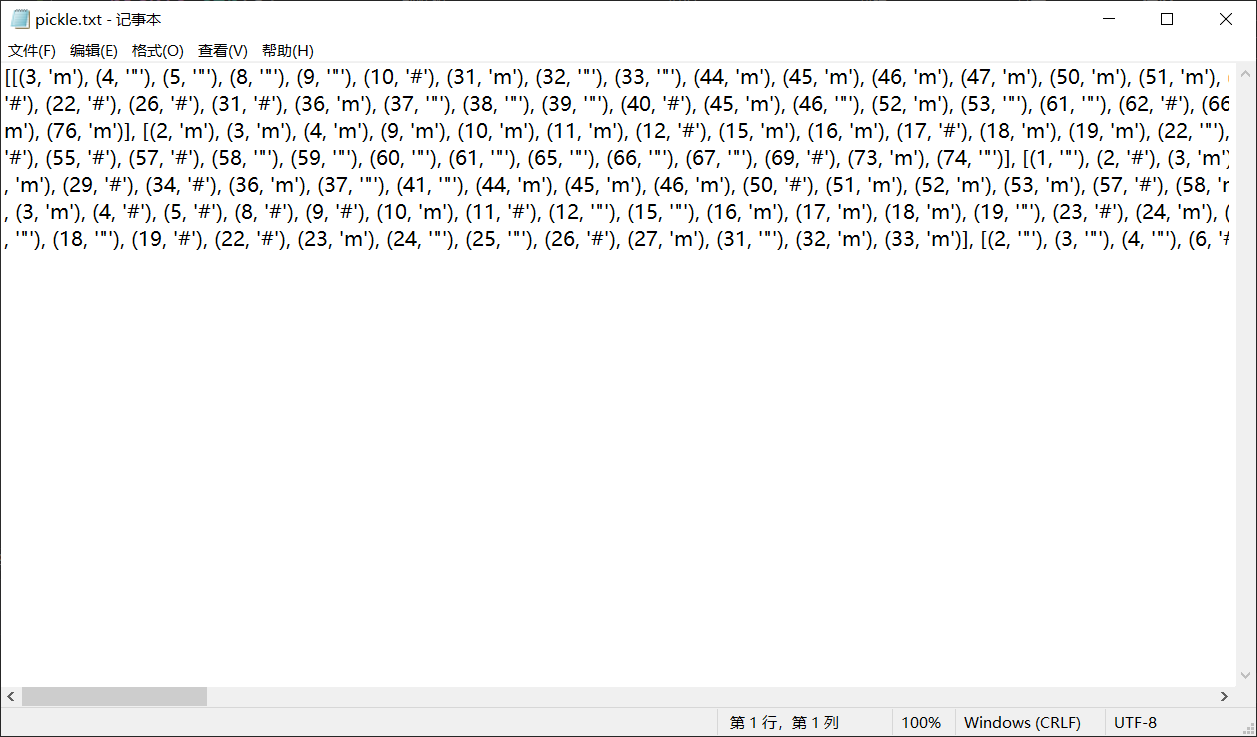

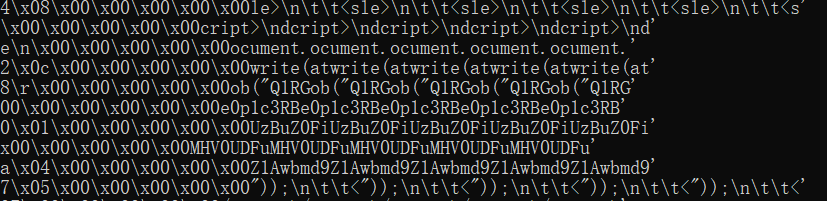

后面这一篇都是,python序列化文件的数据

import pickle

with open("1","rb+") as fp: #pickle序列化之后转化回字符串

a=pickle.load(fp)

pickle=str(a)

with open("pickle.txt","w") as fw:

fw.write(pickle)

运行之后得到

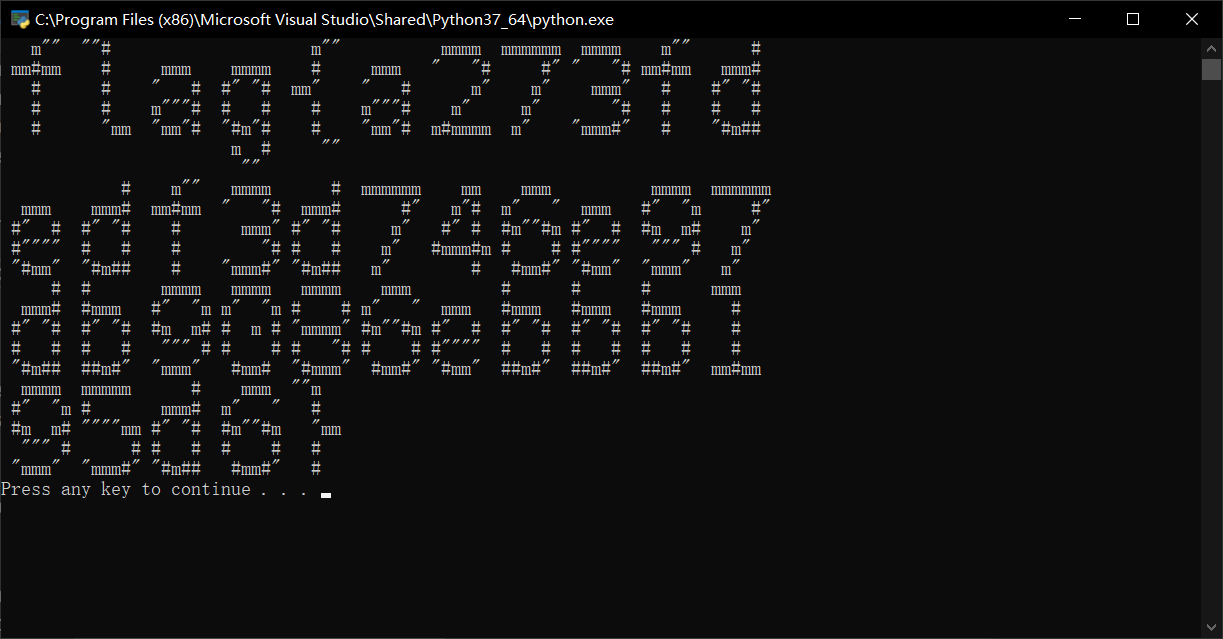

然后画图,得到flag

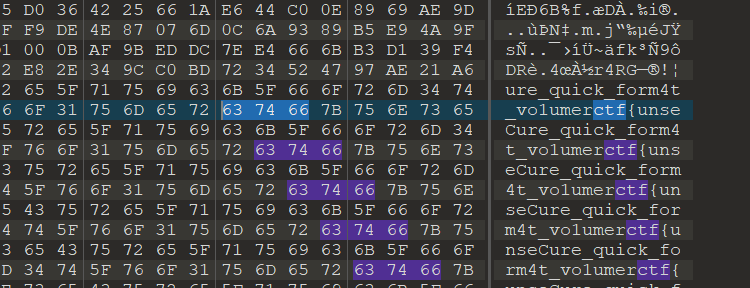

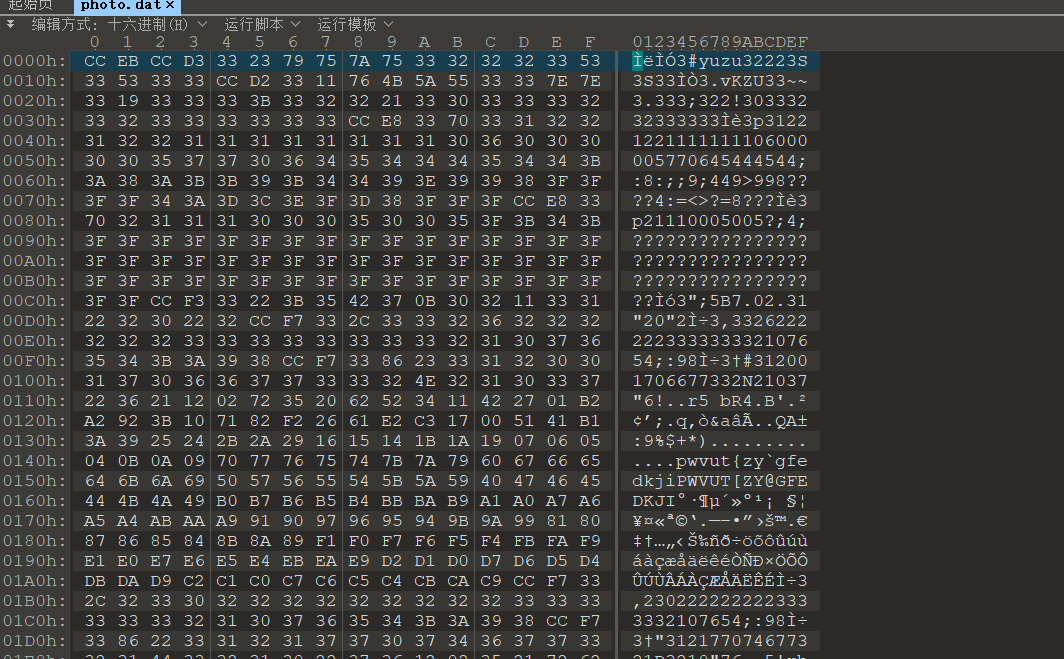

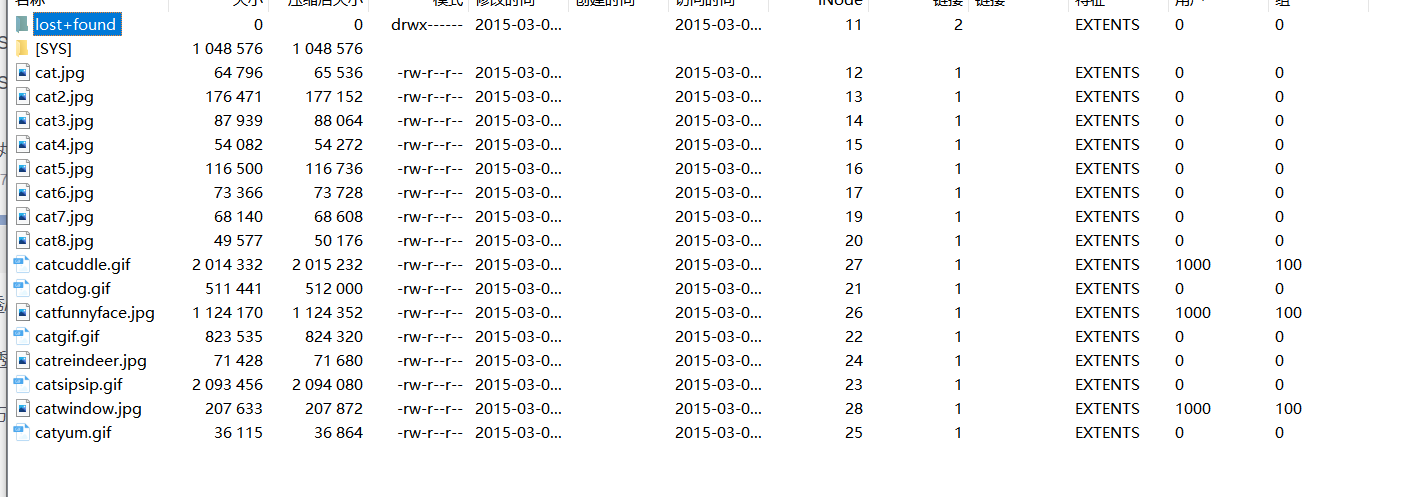

[RCTF2019]disk

.vmdk可以改为7z打开,得到0.fat

.fat文件使用VERacrypt打开

猜测面为rctf,打开后发现一个pwd

因为不同密码可以打开不同磁盘

用新得到的pwd再打开,无法直接打开

用Winhex的forensic版->工具->打开磁盘:(启用Winhex时需要右键以管理员运行,否则后续会报操作权限相关的提示)

010不行

发现后半段flag

_and_corrupted_1nner_v0lume}

vmdk搜索前半段

[INSHack2019]INSAnity

打开直接得到flag

[INSHack2019]Sanity

打开直接得到flag

[INSHack2017]insanity-

打开直接得到flag

[BSidesSF2019]table-tennis

tshark导出ICMP数据

进行编码之后,发现

拼接其中的base编码,解码得到flag

Q1RGe0p1c3RBUzBuZ0FiMHV0UDFuZ1Awbmd9

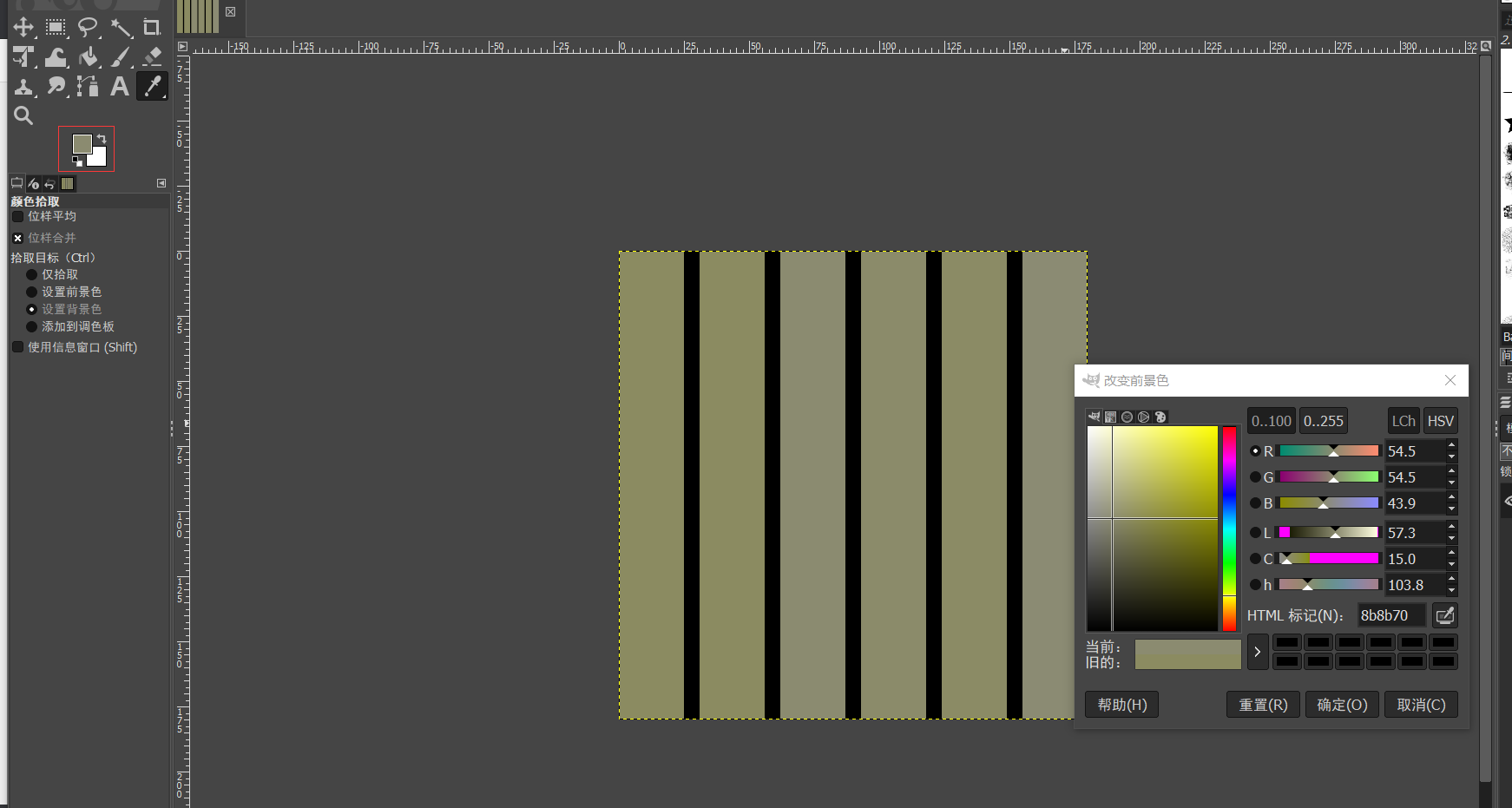

[MRCTF2020]小O的考研复试

很好的色彩呃?

用GIMP打开

双击红框位置

分别查看6个栅栏位置

8b8b61

8b8b61

8b8b70

8b8b6a

8b8b65

8b8b73

6161706a6573

解码得到flag

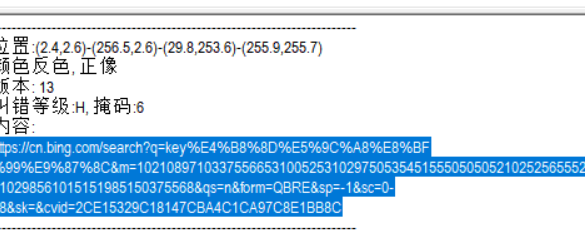

key不在这里

二维码扫一下得到

里面有一坨数字

10210897103375566531005253102975053545155505050521025256555254995410298561015151985150375568

前面几位就是flag

[INSHack2018]Self Congratulation

在图片左上角发现奇怪的斑点,盲猜对应二进制

flag{5d45fa256372224f48746c6fb8e33b32}

10010001100

11001101000

01101010011

01100011011

10011100000

解码得到flag

[GUET-CTF2019]520的暗示

是一个和33异或的文件

异或回去得到jpg

根据LTE定位到桂林电子科技大学花江校区,得到flag

flag{桂林电子科技大学花江校区}

[ACTF新生赛2020]frequency

先base64,别忘了备注里面还有一段

然后字频统计就完事

[SCTF2019]Ready_Player_One

搞不懂

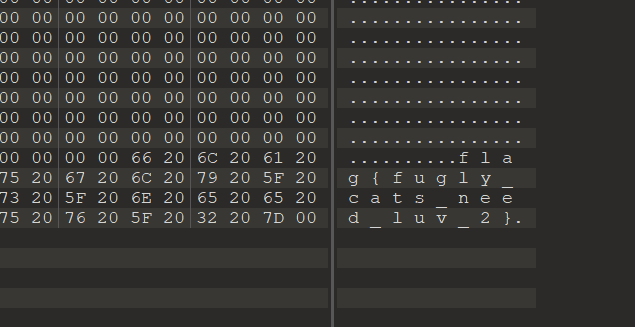

[INSHack2019]gflag

G语言

https://ncviewer.com/https://ncviewer.com/

是sstv了

[XMAN2018排位赛]file

找了半天没找到flag

复原文件试试看

用 extundelete img文件 –restore-all 命令对 attachment.img 进行恢复。

得到一个file

最后得到flag

Beautiful_Side

foremost 得到半张二维码

未完待续

浙公网安备 33010602011771号

浙公网安备 33010602011771号