NSSCTF-finalrce

菜狗的我打开题目之后,人都给我吓傻了,直接过滤的超出了我的认知

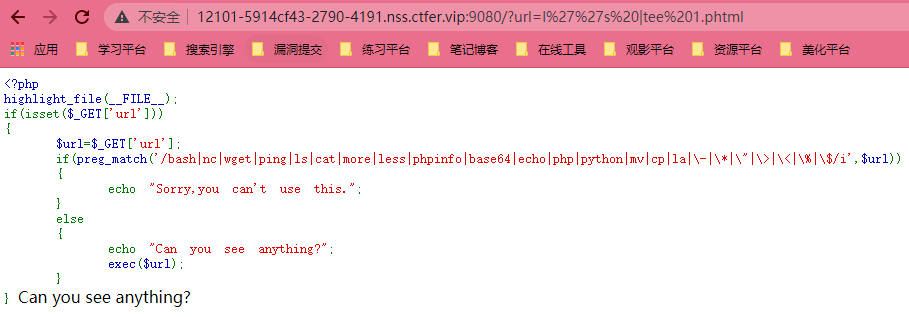

菜狗直接就枯了,这个题目其实是不难的,就是比较阴间的一个题目,审计代码,可以看到最后一行的代码"exec($url)",exec这个函数是可以进行一个命令的执行,细心一点话,是可以看到的,虽然题目的本身是过滤了很多东西,可以看到的是没有过滤|这个符号,然后exec执行是没有回显的(打爆出题人的狗头,阴间死了),这个题目是需要用linux的一个命令,”tee“将想要执行的命令写入到一个文件里面,然后再去访问这个文件,以此来执行这个命令。

菜狗直接就枯了,这个题目其实是不难的,就是比较阴间的一个题目,审计代码,可以看到最后一行的代码"exec($url)",exec这个函数是可以进行一个命令的执行,细心一点话,是可以看到的,虽然题目的本身是过滤了很多东西,可以看到的是没有过滤|这个符号,然后exec执行是没有回显的(打爆出题人的狗头,阴间死了),这个题目是需要用linux的一个命令,”tee“将想要执行的命令写入到一个文件里面,然后再去访问这个文件,以此来执行这个命令。

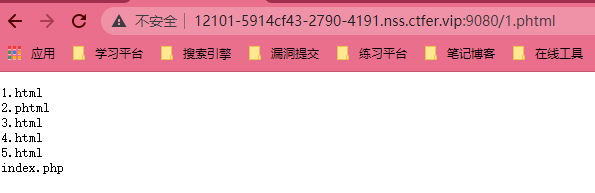

然后去访问这个文件,可以看到刚才输入到文件里面的命令已经执行了,在当前目录下面没有看到在访问一下根目录(除了index.php其他的都是菜狗为了测试的文件)

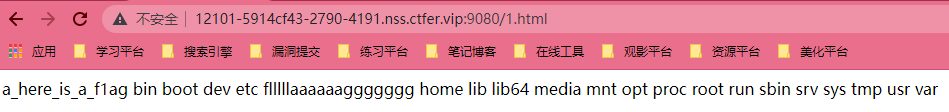

还是和刚才的方法一样,写入命令到一个文件,然后访问这个文件来执行想要执行的命令这里就跳过了,直接执行之后的界面

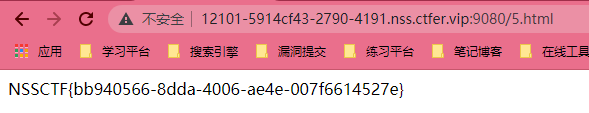

直接读取flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号