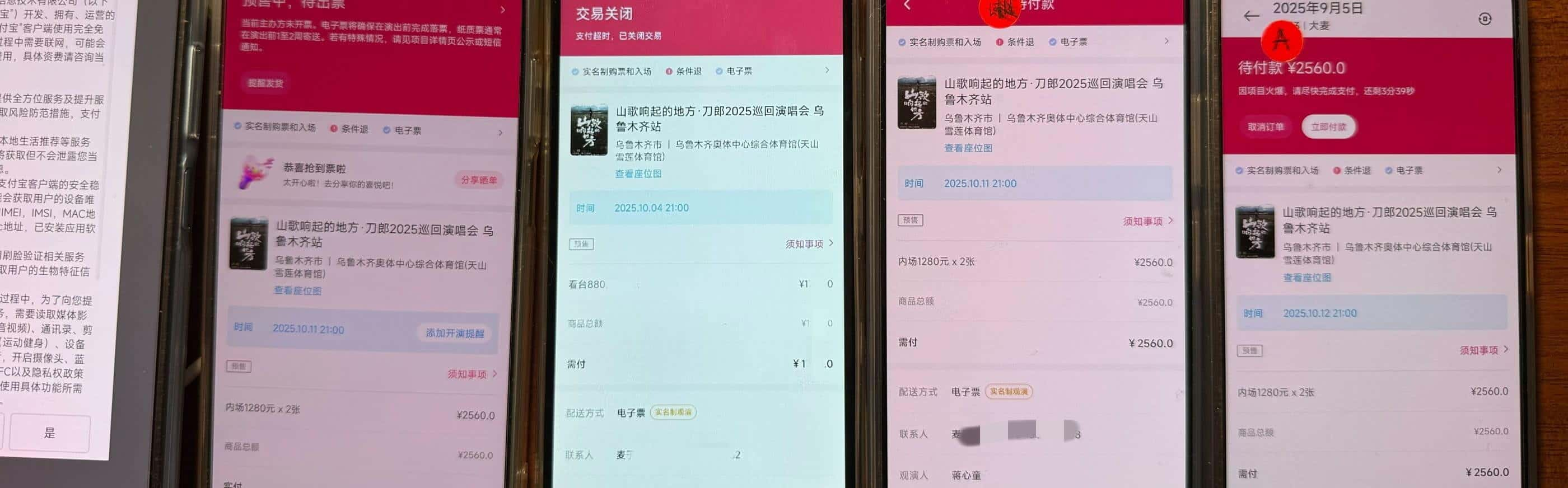

抢票技术相关效果展示仅供参考

某麦网”(大麦网)APP抢票接口的逆向工程分析,从一个特殊的技术视角(即如何破解其防御机制)揭示了抢票背后的接口逻辑和加密技术。

核心技术要点:

🔍 技术背景与动机

文档作者因热门演唱会门票仅限APP渠道购买,无法通过传统网页爬虫抢票,从而转向对Android APK进行逆向分析,旨在理解其接口协议并实现自动化抢票工具。

📡 核心API接口流程

逆向分析揭示,APP购票主要依赖三个加密的API接口,构成了抢票的核心链:

- 获取演出详情 (

mtop.alibaba.damai.detail.getdetail)- 作用:传入演出ID,获取场次、票档、价格等详细信息。

- 构建订单 (

mtop.trade.order.build.h5)- 作用:传入关键参数

buyParam(格式为演出ID_购买数量_票档ID),服务器返回预订单表单数据。

- 作用:传入关键参数

- 提交订单 (

mtop.trade.order.create.h5)- 作用:将构建订单返回的表单数据,经修改和加密后提交,最终完成下单。此接口数据经过GZIP压缩和Base64编码。

🔐 关键加密参数分析(技术对抗焦点)

文档重点剖析了APP为防自动化脚本添加的加密参数,这是抢票技术攻防的核心。所有关键请求的HTTP头部都包含一系列加密签名,例如:

x-signx-sgextx-mini-wuax-umt

生成方式:通过动态跟踪(Frida Hook)和静态分析(JADX),作者定位到这些参数主要由 mtopsdk.security.InnerSignImpl 这个类中的方法生成。其目的是将请求数据、设备信息、时间戳等元素通过特定算法加密,确保请求的唯一性与合法性,从而有效拦截简单的模拟请求。

💡 技术总结与启示

这份文档本质是一份“攻击面”分析,它反向揭示了大麦网为保障公平购票所部署的技术防线:

- 核心策略:采用APP端专用加密协议,关键参数动态生成,增加自动化脚本的分析和模拟难度。

- 主要手段:对核心业务接口请求进行多重签名验证,并与设备信息绑定。

- 对抗升级:这反映了票务平台与抢票脚本之间持续的技术对抗。平台通过加密、混淆、行为验证等方式提升安全门槛,而技术分析者则不断尝试破解。

重要提示:此文档内容(包括Frida Hook、参数逆向)属于深度技术逆向,主要用于安全研究与学习。将其用于实际抢票、大规模请求等行为,很可能违反平台用户协议,并存在法律与封号风险。

希望这份提炼能帮助你从技术实现与安全防御的角度理解抢票系统。如果你对其中具体的逆向分析步骤(如Frida使用、加密函数跟踪)感兴趣,可以进一步讨论。

2025-10-16更新周杰伦2025上海演唱会嘉年华大麦抢票:

2025-10-13更新效果情况刀郎山歌响起的地方抢票:

2025-05-30更新巢票赛演:

技术连接:[https://www.cnblogs.com/damaidamai/articles/18103810]([Android逆向] 某麦网APK抢票接口加密参数分析

)

github地址:https://github.com/damaiqiangpiao/damai

大麦 票星球 纷玩岛 巢票 携程 大麦抢票 黄牛 大麦抢票技术 技术社区 大-麦 damai pxq fwd xiecheng ctrip

浙公网安备 33010602011771号

浙公网安备 33010602011771号