文件上传值内容逻辑数组绕过

图片一句话制作方式

Copy 1.png/b+shell.php/a webshell.jpg

文件头检测

图像文件信息判断

逻辑安全-二次渲染

在我们上传文件后,网站会对图片进行二次处理(格式、尺寸要求等),服务器会把里面的内容进行替换更新,处理完成后,根据我们原有的图片生成一个新的图片并放到网站对应的标签进行显示。

参考资料:https://blog.csdn.net/weixin_45588247/article/details/119177948

逻辑安全-条件竞争

条件竞争漏洞就是代码在执行的时候会从上到下执行,比如上传一个1.php的文件,代码会读取文件然后将其重命名为20211219.jpg,上传和重命名肯定是一前一后,那么如果在上传后重命名前访问这个1.php,这个文件就不会被删除,从而保存下来,这就是条件竞争漏洞。

目录命名-x.php/.

Upload第19关:如果将上传的文件名修改为upload-19.php/.那么文件最后的位置会变为upload/upload-19.php/.文件的后缀是.php/.这与php是不一样的,最后的文件会是upload-19.php这样就绕过了。这就是目录命名漏洞。

脚本函数漏洞-cve-2015-2348

数组接受+目录命名

Xiaodi.jpg会被分成xiaodi . jpg三部分,分别是x[0],x[1],x[2]。参考目录命名的规则,将数组中的每个部分进行修改,我们会有x[0]=upload-20.php/x[1]=1 x[2]=jpg,那么最后的内容就是upload-20.php

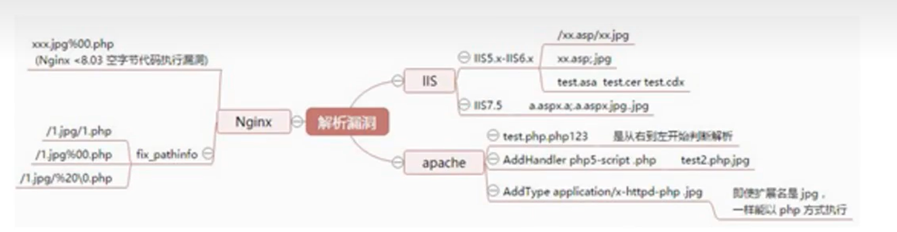

解析漏洞

iis6.0的解析漏洞例子

文件夹漏洞:image/qq.jpg

image.asp/qq.jpg qq.jpg会被当做asp解析

文件漏洞:image.jpg

Image.asp;.jpg或者xxx.asp;xxx.jpg此文件会被当做asp执行

演示案例:uploadlabs-pass13-20

浙公网安备 33010602011771号

浙公网安备 33010602011771号