xary+fofa联动扫描工具

fofa+xray联动扫描工具

原理

他的工作原理是:配置fofa语法的规则(写进配置文件f2Xconfig.yaml中),然后使用fofa接口搜索符合规则的网址,然后使用Xray的爬虫模块去批量检测。

该方法和被动扫描相比较的缺点就是Cookie的缺失导致很多网页没有权限

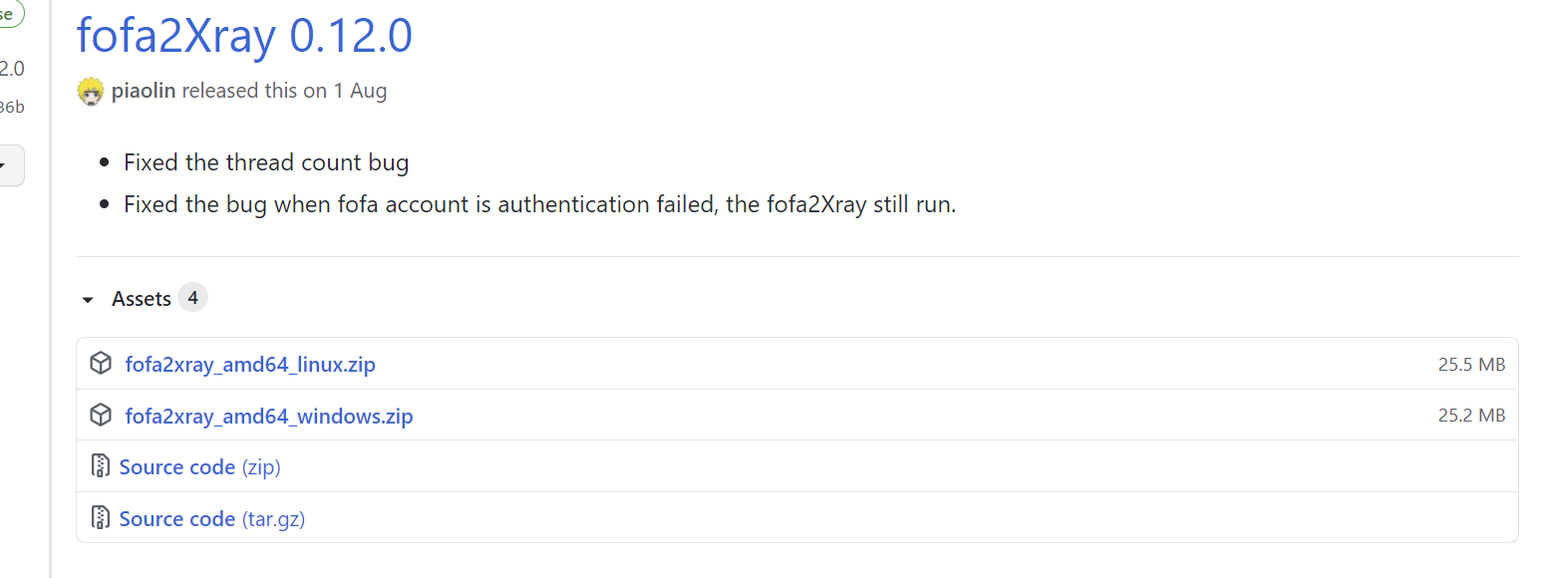

下载

该软件下载地址

https://github.com/piaolin/fofa2Xray/releases

选择自己需要的版本 进行下载 在这里我使用Windows版

xray如何配置 可参考 国光大佬的文章 https://www.sqlsec.com/2020/04/xray.html

因为联动版的自带的xray是3.0版的,最新版的xray已经4.0了,我们下载最新版的xray 并覆盖联动自带版本的

配置文件

fofa:

email: {fofa账户} (去掉括号)

key: {fofaKey}

\# 固定查询语句

fixedQuerySyntexList:

-status_code=200

-country="CN"

\# 查询语法

\# 更多查询语法见https://fofa.so/

querySyntax: host (fofa搜索语法)

\# 使用querySyntax查询语法分别查询target

targetList:

\- .hubu.edu.cn (host=-.hubu.edu.cn)

\# - .hbue.edu.cn

\# - .wust.edu.cn

xray:

\#path没有用,必须把xray可执行文件放在脚本同一目录

(没啥用)path:D:CyberSecurityToolsxray_windows_amd64xray_windows_amd64.exe

\#fofa2Xray相同目录下xray的全名

name:xray_windows_amd64.exe

\#同时运行xray的最大数

thread: 10

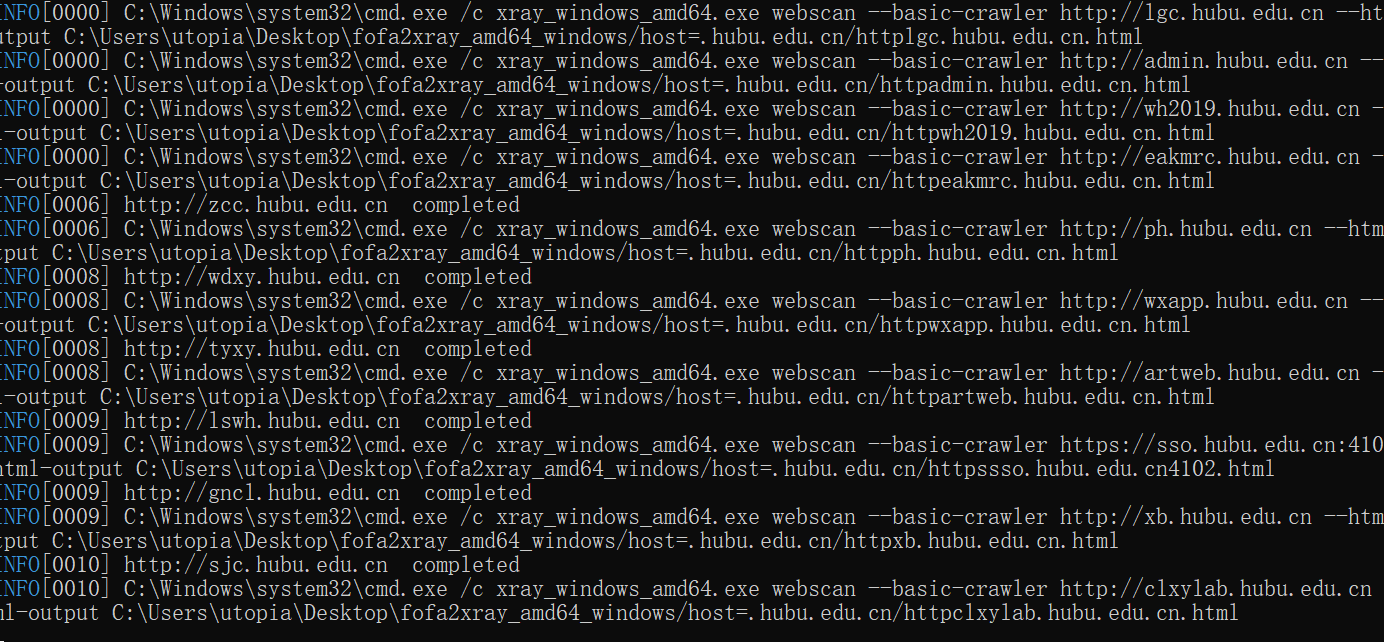

执行结果

只要在cmd中 .\fofa2xray.exe便可以进行扫描

执行结果会创建不同的文件夹进行分类

浙公网安备 33010602011771号

浙公网安备 33010602011771号