buuctf-misc刷题(一)

10月份刷题(第三周)

1.jinsanpwn

解压之后是GIF图片,中间会闪过红色图片,依稀可以看到flag字样,应该是里面掺杂着其他的图片,用GifSplitter将其分解一下

可以得到flag

2.二维码

发现是个二维码,利用QR_Research进行扫描,

没什么东西,再试试Stegsolve分析图片,什么也没有,再看看色道,

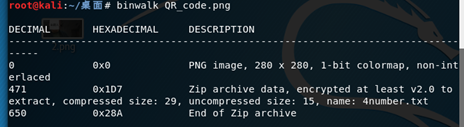

也是什么都没有,binwalk分析一下

里面有个压缩包,用foremost分离一下

压缩包需要密码

可以利用zip爆破工具进行爆破

设置参数

很容易得到爆破结果,打开压缩包,得到flag,不过记得更换flag头。

3.你竟然赶我走

打开是一张图片,没什么东西,010editer搞一波,

最后发现flag

4.N种解决办法

EXE文件,没法运行

Ida打开也没有发现东西

丢win7里面看看

还不行,试试010editer查看一下,

看样子是个图片,base64转图片试一下,

是个二维码

工具不知道为啥用不了了,直接手机扫一下

5.大白

图片看样子是被修改

用010editer打开修改一下参数

把01修改为10,

6.基础破解

7.乌镇峰会种图

图片丢到010editer里面

flag在最后,和“你竟然赶我走”那个题一模一样

8.LSB

查看色道,找不到别的东西

实在搞不出来,最后看了下网上的wp,发现可以提取来lsb色道里面的数据,然后savebin保存为其他的图片。

是个二维码,扫一下,flag就出来了。

9.文件中的秘密

试了好多种办法,binwalk,010,lsb,最后无奈去网上找别人的wp,结果,TMD居然在属性里,吐了

10.wireshark

之前做鹤城杯的经验,如果是提交密码的话,肯定是post提交,所以我们过滤一下post的包

命令是http.request.method ==POST

发现只剩一个数据包了

tcp追踪流

密码就是flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号