buuctf-misc刷题()

qr

二维码题

直接得到flag

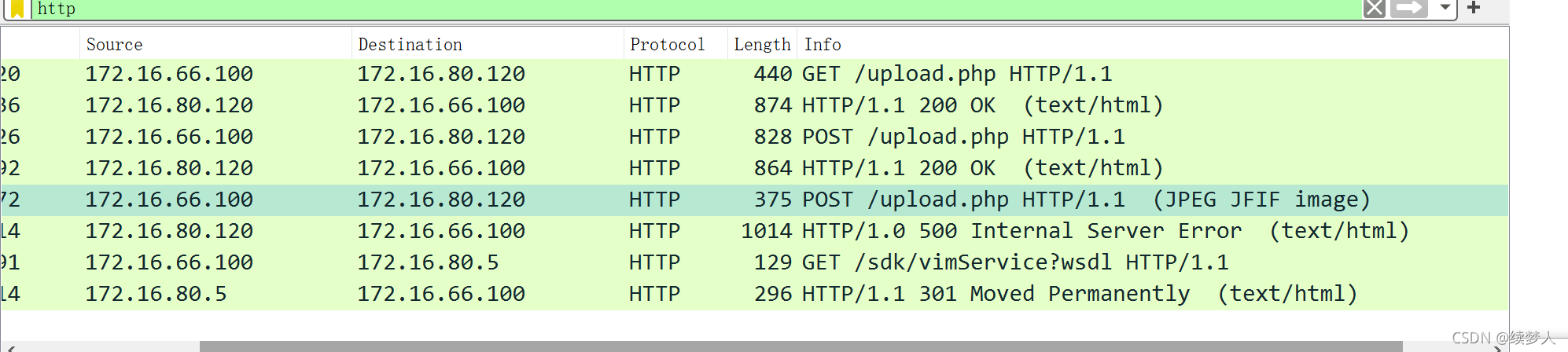

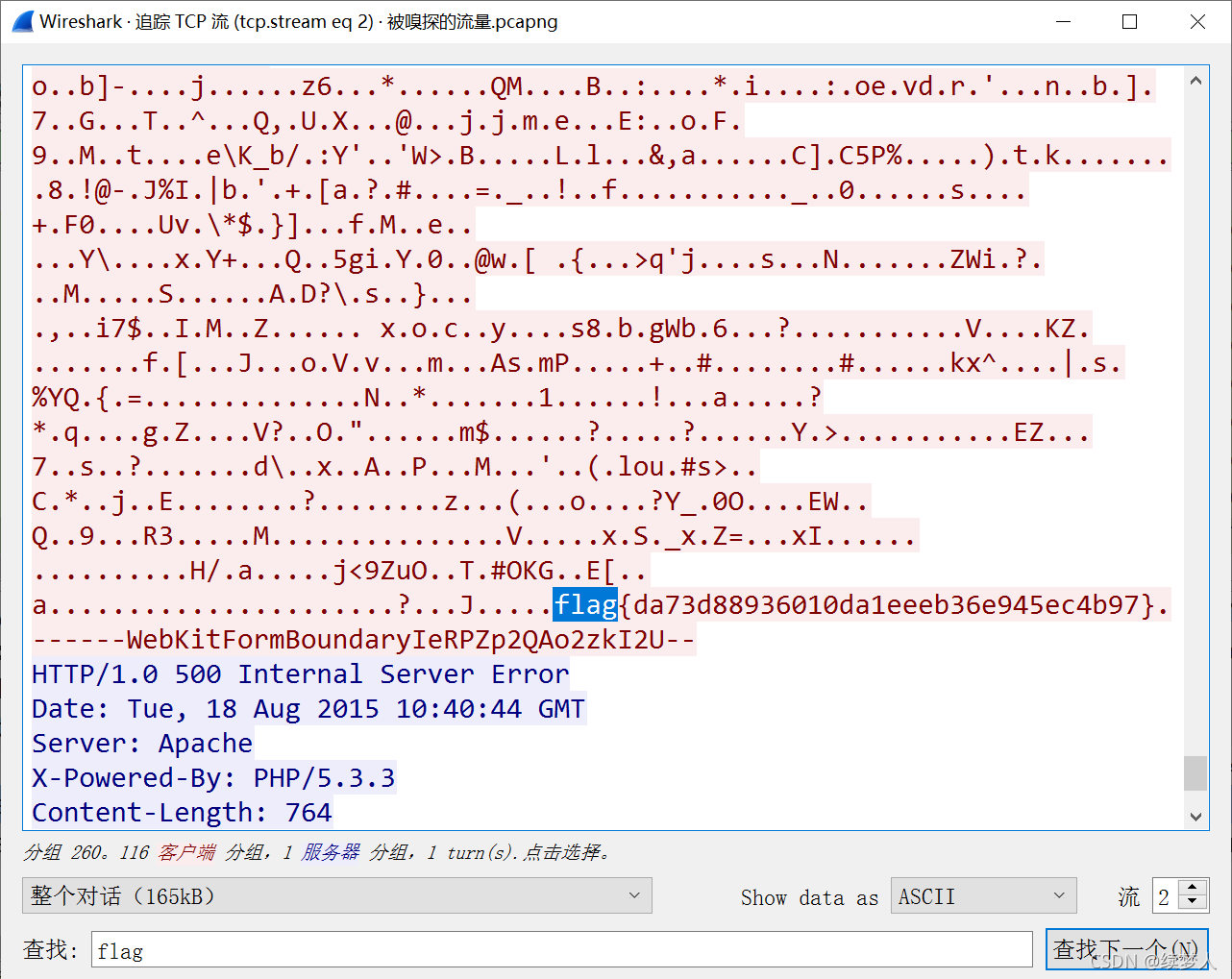

被嗅探的流量包

HTTP过滤一波,发现上传的是upload.php文件

后面有JPEG,一个一个TCP追踪流,搜索flag

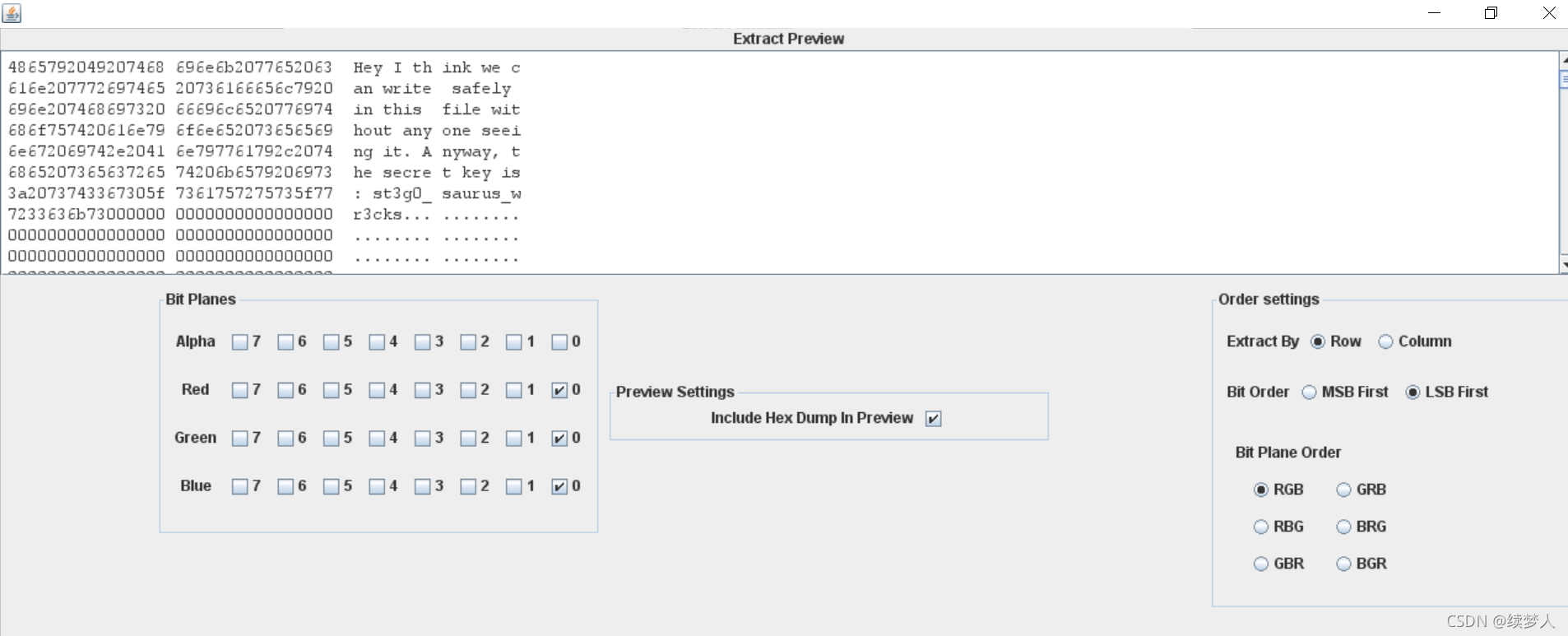

先用stegsolve分析一波,没有什么东西

lsb走一波

这个就是flag

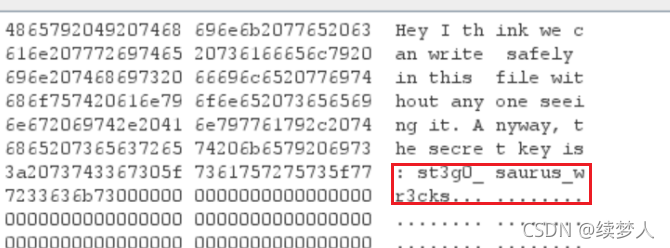

ningen

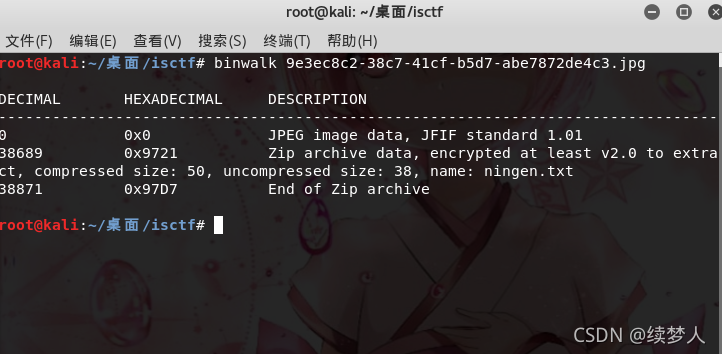

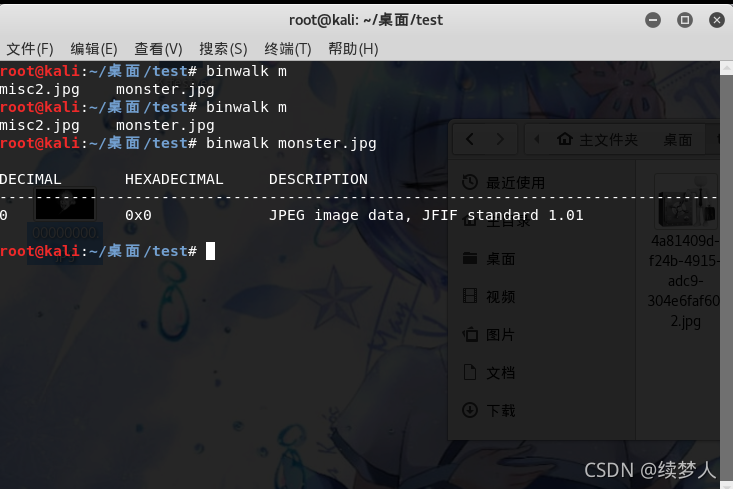

stegsolve走一波,lsb也没有,丢Kali里面用binwalk分析一下

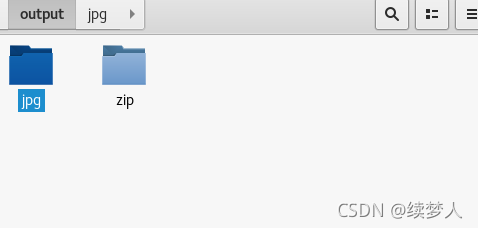

foremost分离一下

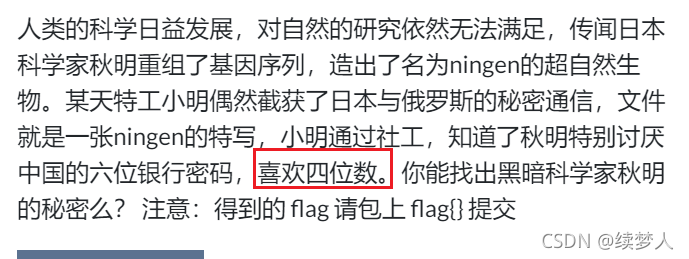

一张图片,一个压缩包,压缩包需要密码,那可以从分离的图片入手,丢进stegsolve,找不到东西,再看看题目,

直接试试爆破

小明的保险箱

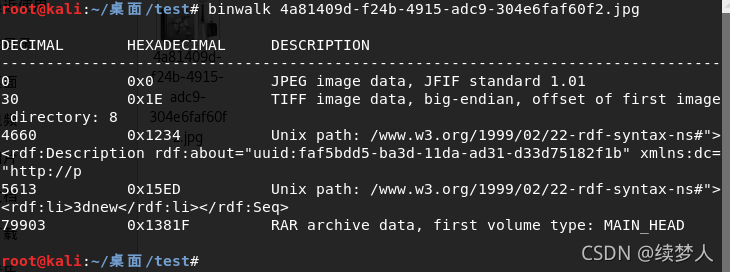

stegsolve走一波,lsb也没有,丢Kali里面用binwalk分析一下

里面有rar压缩包

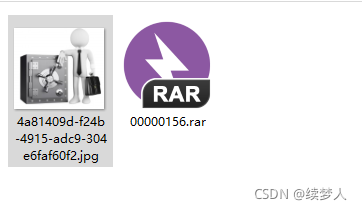

foremost 分离一下

又是压缩包和图片,题目也说是四位数数字密码,又是爆破

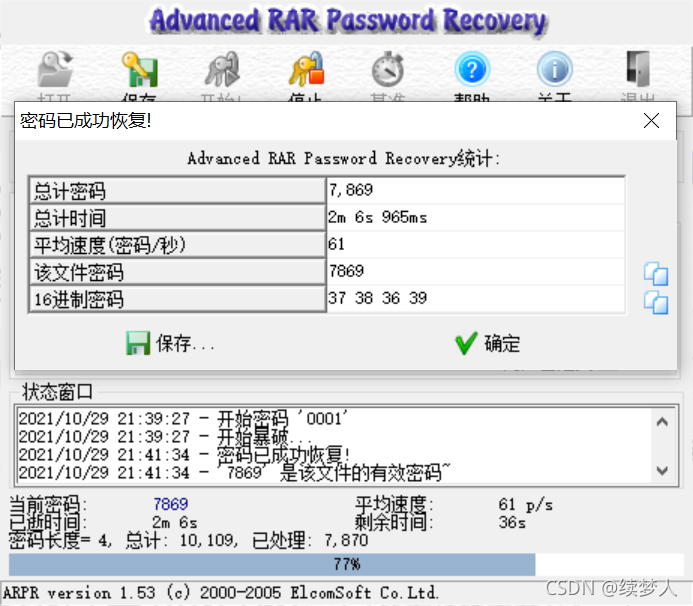

用ARAR试一下

密码是7869,打开就是flag

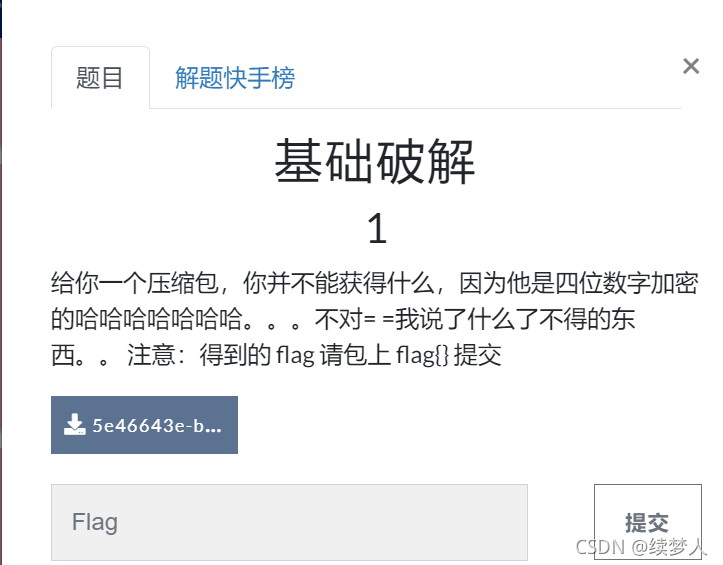

基础破解

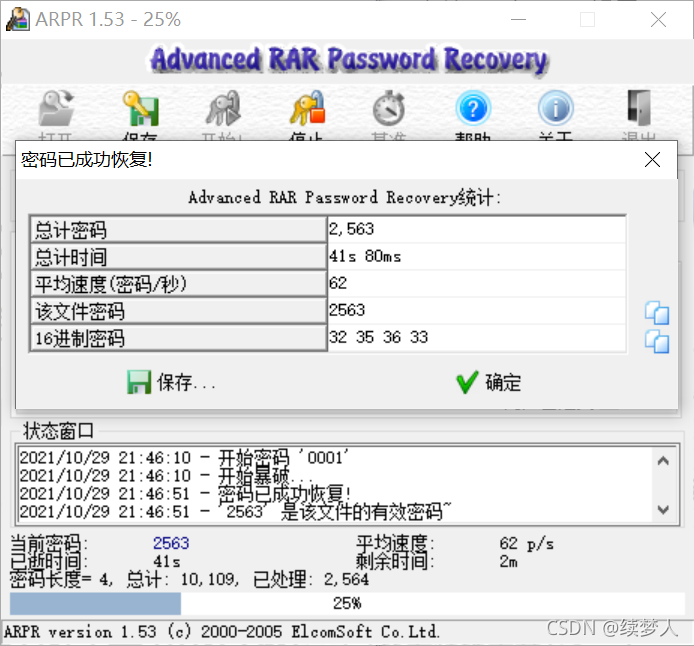

直接上工具爆破

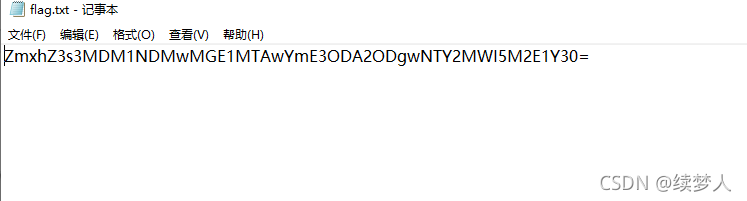

打开文件是

base64解码一下ZmxhZ3s3MDM1NDMwMGE1MTAwYmE3ODA2ODgwNTY2MWI5M2E1Y30=

解码网址:http://www.hiencode.com/base64.html

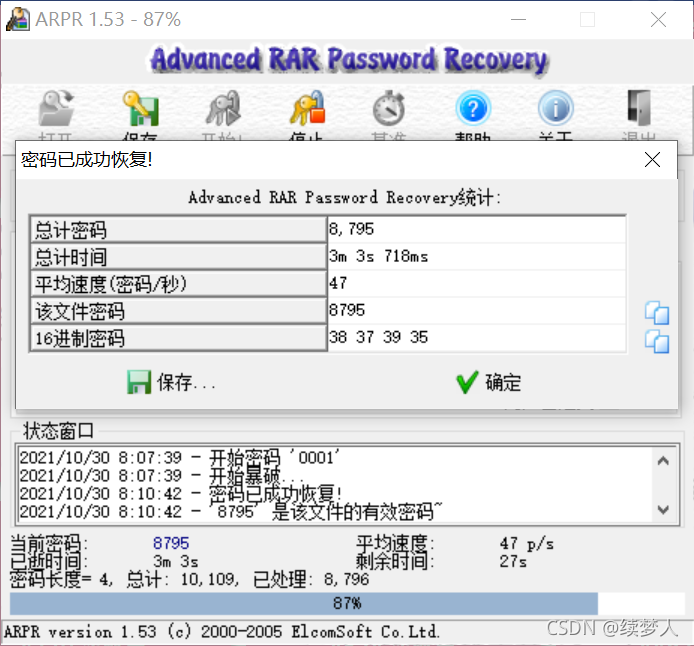

rar

又是rar纯4位数字爆破

直接得到flag

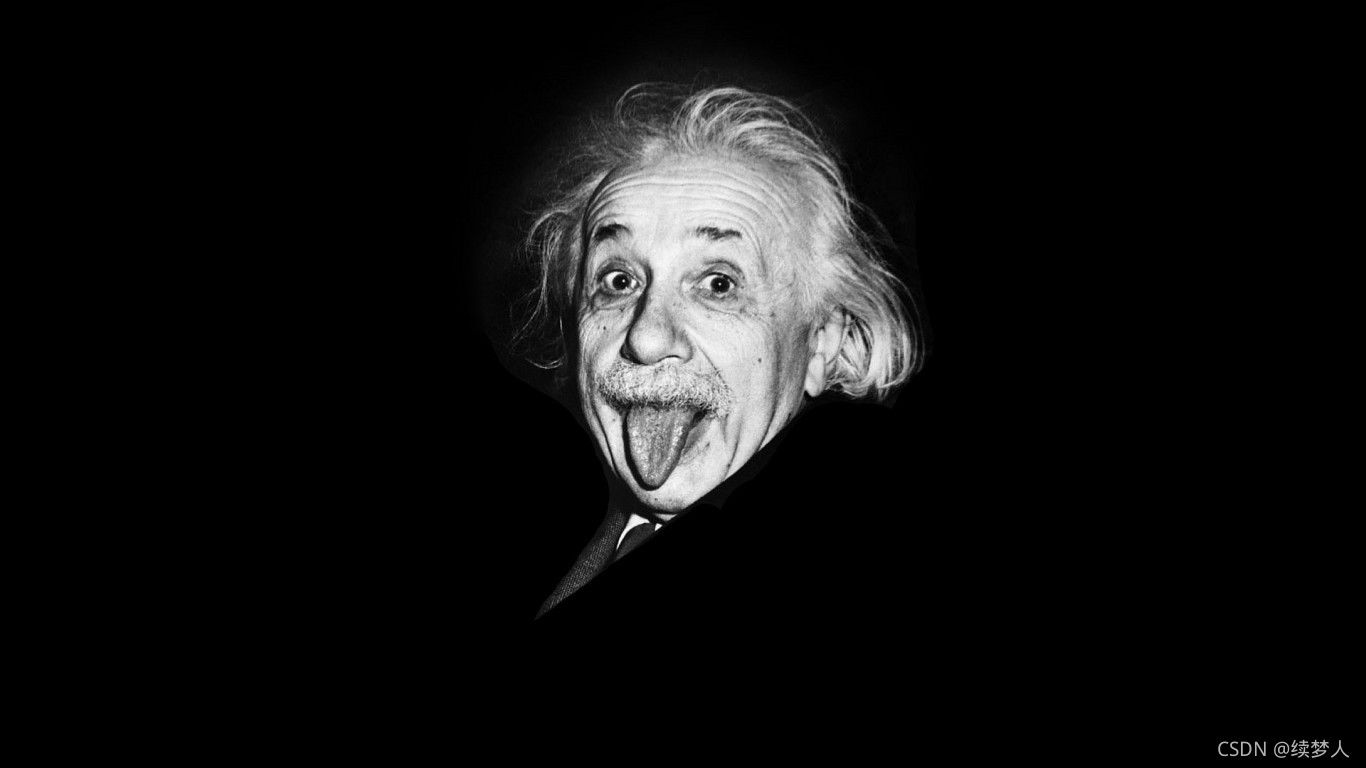

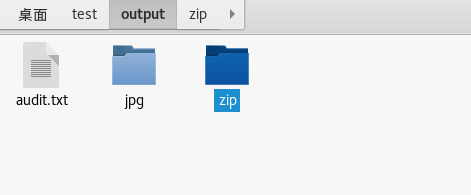

爱因斯坦

一张图片,stegsolve走一波,lsb也没有,丢Kali里面用binwalk分析一下

做了这么多爆破,这个很大概率不是爆破的题

所以我们可以先分析一下分离的图片

啥都没有

在回过头看看原图,右键属性

试一试,就是解压密码,得到flag

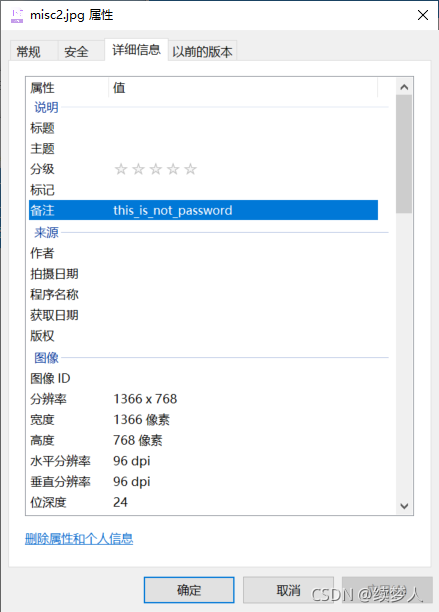

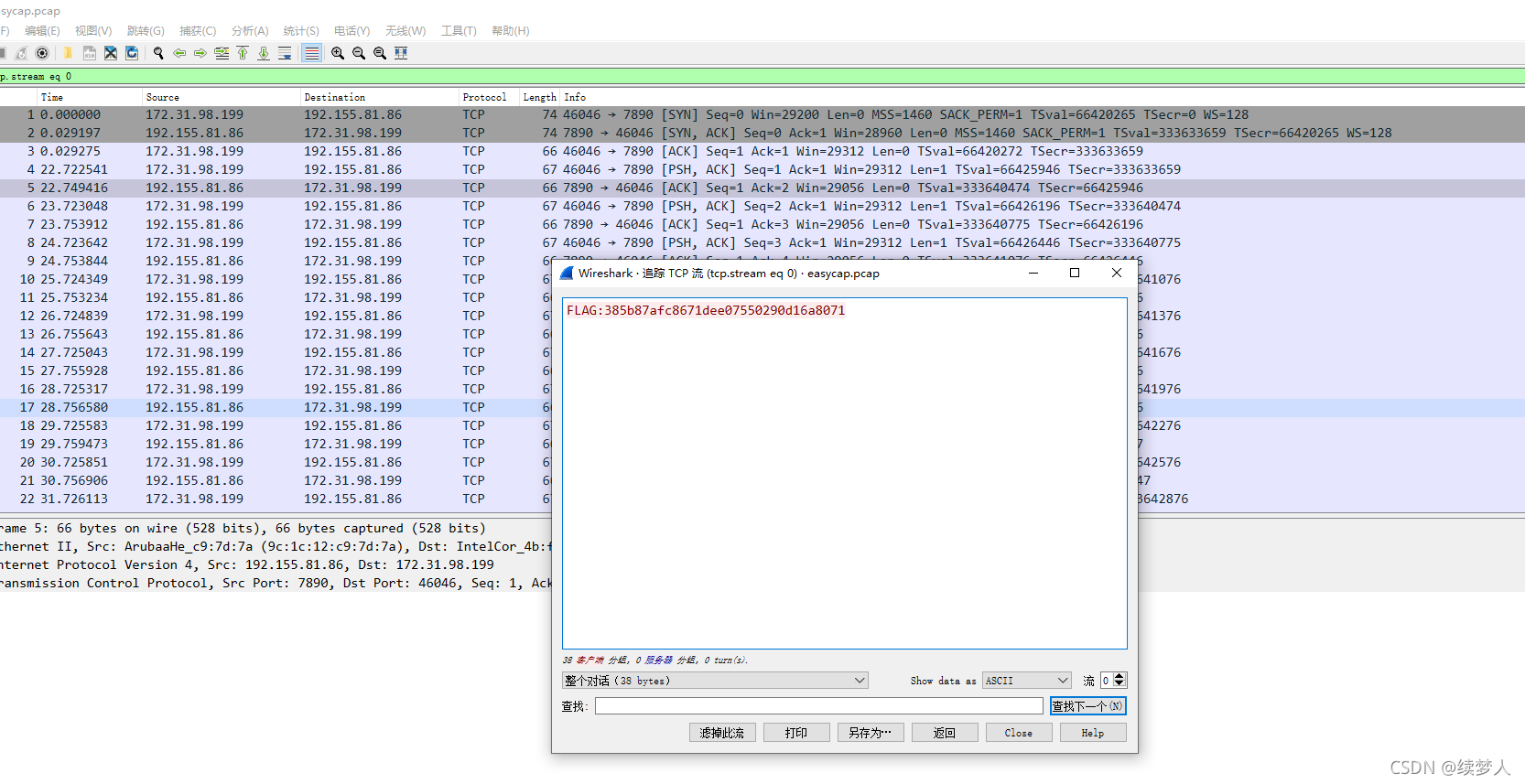

easycap

wireshark打开,随便都是TCP协议,建立连接,随便找一条tcp追踪流。

每一条流量里面都一样,直接给了flag

另外一个世界

一张图片,stegsolve走一波,lsb也没有,丢Kali里面用binwalk分析一下

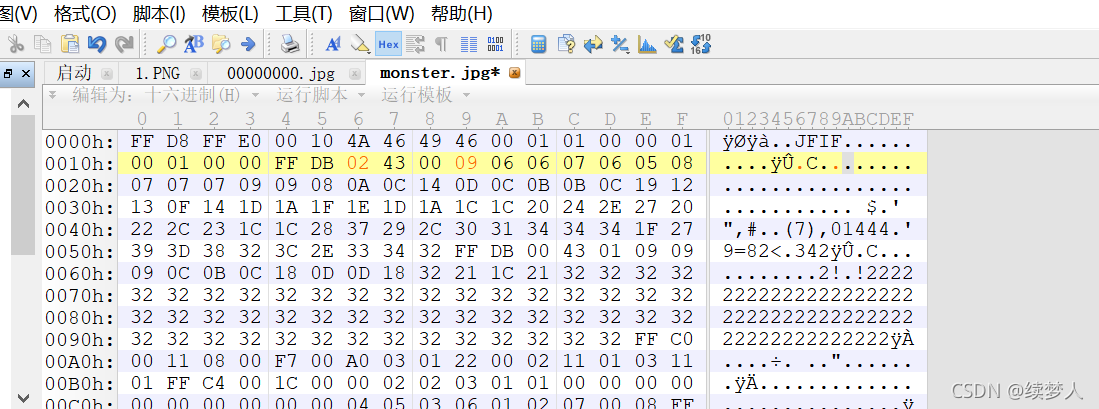

空空如也,难道是改变了图片的长宽,上010editor

随便改一下长度

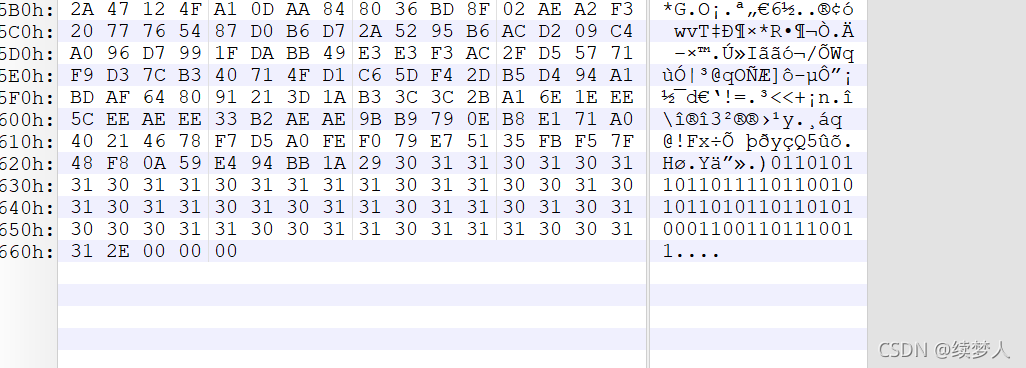

直接打不开了,但是刚用010的时候,发现最后有一串二进制码

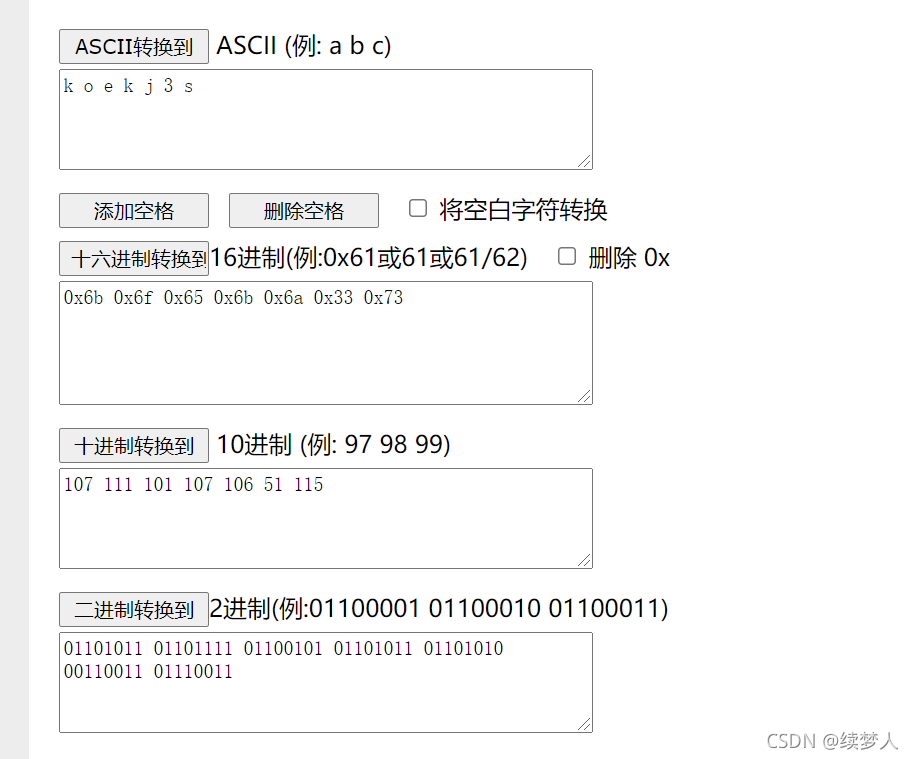

试着转换成ascall

在线转换网站:http://www.ab126.com/goju/1711.html

koekj3s

提交一下试试,正确

隐藏的钥匙

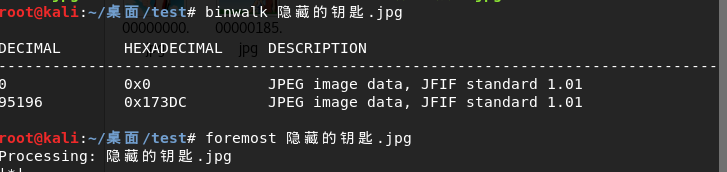

一张图片,stegsolve走一波,lsb也没有,丢Kali里面用binwalk分析一下

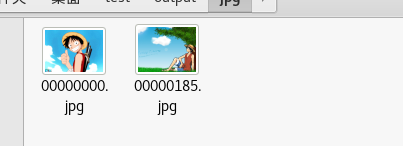

发现里面有两张图片,foremost分离

stegsolve走一波,lsb也没有,属性什么的也查找了,还是找不到

看了大佬的博客,发现在原图里面直接搜索flag可以找到

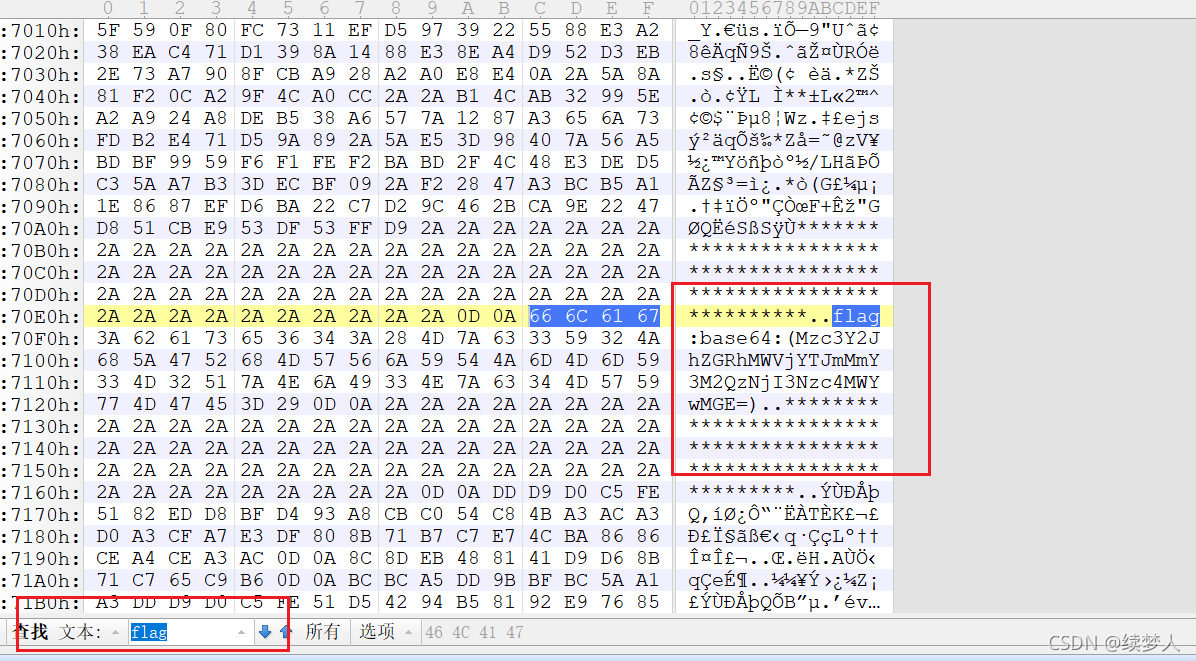

010editor打开,Ctrl+F,直接搜索flag

base64在线解码一波

直接提交

浙公网安备 33010602011771号

浙公网安备 33010602011771号