Android 程序分析环境搭建-动态分析环境搭建

2019-10-11 12:16 c#在路上 阅读(610) 评论(0) 收藏 举报

静态查看过app 的代码,但是有些app 非常复杂,页面好多,你根本找不到从何处下手。还有app 通过静态分析,发现有被加固(后续会讲如何砸壳),根本找不到,还有即便你搜索app界面上的文字,你也搜索不到,因为有些是H5写的,h5写的也有不同,有些是从服务器获取,有些是在压缩包里边。还有一种,把布局文件打包,变成so 后缀文件,总之很多种种困难,后续我一一解开。今天先把环境搭建起来。

1.3.1 Xposed

Xposed 绝对是动态开发,hook app 的神器,什么是hook,主要是我们可以动态改变app,比如修改微信的步数等等。

安装:之前版本的xposed 需要手机root 以后的版本不需要root ,是个安卓手机就可以用。

有个经验之谈,xposed 一定要保持最新版本,否则有很多问题,切记的一点。

下载地址:https://github.com/android-hacker/VirtualXposed

下载最新版本安装即可。主界面如图1

图 1

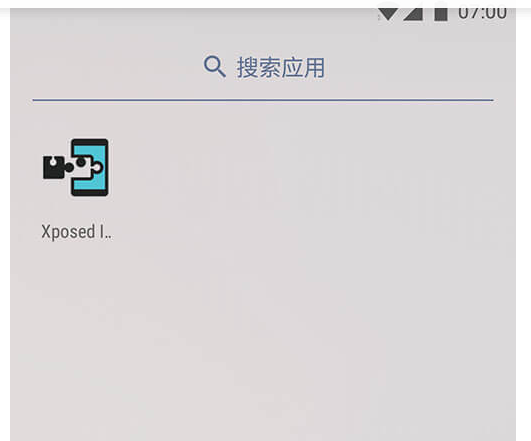

1, 查看已安装的app ,向上拖动中间白色按钮,出现如下界面,如图:

图2 。

2 ,安装自己的app,安装你要hook的app,比如要hook微信,你就安装微信,要hook 支付宝,就安装支付宝。

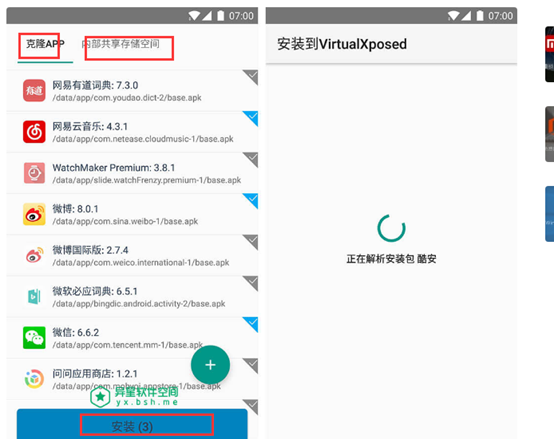

点击图1中的白色按钮,显示如下界面:

图3

点击图中的 添加应用,

图4

可以选择现有的app,或者从存储安装apk 都可以。

这样xpose 就配置好了。

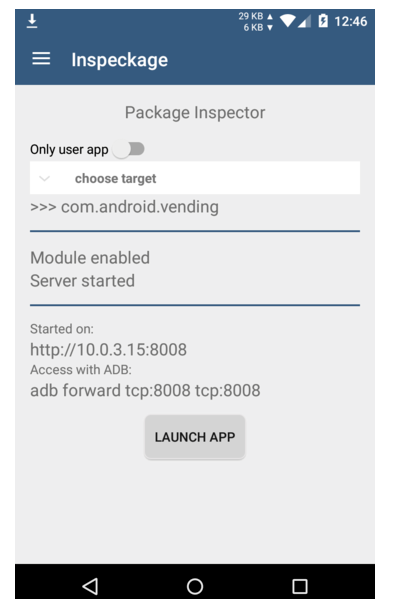

1.3.2 安装inspeck

下载地址:https://github.com/ac-pm/Inspeckage

下载最新版本安装即可,安装运行起来的界面,如图

选择choose target,选择需要查看的app。

1.3.3 查看日志

电脑连接手机usb, 命令行 adb logcat > c:\1.txt

打开app 进行分析,我打开支付红包界面,看到了如下的输出:

10-07 23:25:45.614 19105-19105/? I/chatty: uid=10167(io.va.exposed) com.eg.android.AlipayGphone identical 3 lines

10-07 23:25:45.638 19105-19105/? D/IconCustomizer: Generate customized icon for com.eg.android.AlipayGphone.png

10-07 23:25:45.676 19105-19219/? I/ContentCatcher: Interceptor : Catcher list invalid for com.eg.android.AlipayGphone@com.alipay.android.phone.discovery.envelope.HomeActivity@163966357

Interceptor : Get featureInfo from config pick_mode

10-07 23:25:45.738 19105-19105/? W/id.AlipayGphone: type=1400 audit(0.0:1724): avc: denied { read } for name="version" dev="proc" ino=4026532324 scontext=u:r:untrusted_app_25:s0:c512,c768 tcontext=u:object_r:proc:s0 tclass=file permissive=0

10-07 23:25:45.758 19105-19105/? W/id.AlipayGphone: type=1400 audit(0.0:1725): avc: denied { read } for name="stat" dev="proc" ino=4026532322 scontext=u:r:untrusted_app_25:s0:c512,c768 tcontext=u:object_r:proc_stat:s0 tclass=file permissive=0

是不是,我就看到了打开了那个 界面,不用我去搜索了吧。直接看这个界面的代码即可。

浙公网安备 33010602011771号

浙公网安备 33010602011771号